据外媒报道,研究人员发现,俄罗斯黑客发起了新一轮网络攻击,他们使用武器化的TeamViewer破坏并完全控制多国政府网络系统。TeamViewer是目前流行的工具,可用于远程桌面控制、桌面共享、在线会议、web会议和计算机之间的文件传输。

根据整个感染链以及在这次攻击中开发和使用的工具,研究人员认为这次攻击是由俄罗斯黑客发起,且具有经济动机。

最近的恶意活动不断利用TeamViewer添加恶意TeamViewer DLL,来窃取政府和金融网络的敏感数据和资金。

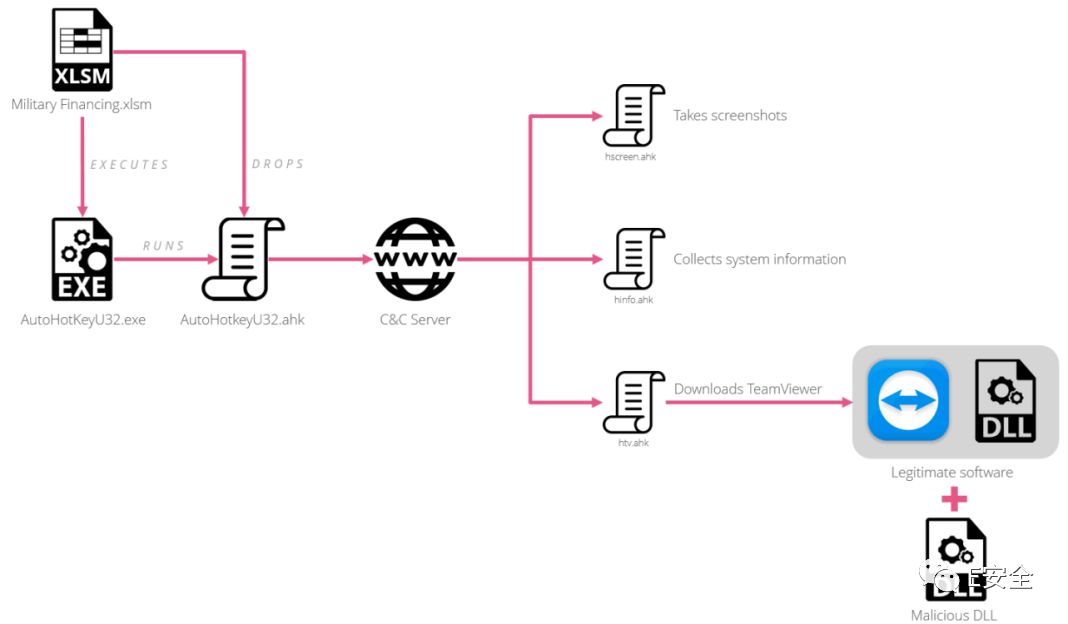

感染链的初始阶段是发送以“军事融资项目”为主题的垃圾邮件,邮件中附带带有嵌入式宏的恶意XLSM文档。恶意文档伪装成美国国务院,说服目标查看最高机密。一旦目标打开文档并启用宏,XLSM文档的十六进制编码单元中就会提取出两个文件。

第一个文件是合法的AutoHotkeyU32.exe程序,第二个文件是AHK脚本AutoHotkeyU32.ahk,能与C&C服务器进行通信,下载并执行附加脚本。

研究人员发现有3个恶意的AHK脚本,可以执行以下活动:

hscreen.ahk:截屏受害者的电脑,并将截图上传到C&C服务器。

hinfo.ahk:发送受害者的用户名和计算机信息到C&C服务器。

htv.ahk:下载恶意版本的TeamViewer,运行并将登录凭证发送到C&C服务器。

攻击者使用DLL side-loading技术加载TeamViewer DLL(htv.ahk)。这种技术允许攻击者向TeamViewer中添加更多功能。攻击者可将TeamViewer接口隐藏在用户视图之外,将当前TeamViewer会话凭据保存到文本文件中,并允许传输和执行额外的EXE或DLL文件。

根据Checkpoint研究,一旦攻击者通过恶意TeamViewer获得远程访问权限,AutoHotKey脚本便从受感染的计算机上上传截图。这次袭击的目标包括尼泊尔、圭亚那、肯尼亚、意大利、利比里亚、百慕大群岛、黎巴嫩公共财政部门和政府官员。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。