大多数现代Android设备使用的高通(Qualcomm)技术存在漏洞,可导致边信道攻击,允许攻击者窃取设备的私钥。

1、漏洞概况

近日,信息安全研究人员发现了一种边信道攻击,使得威胁行为者能够从高通的安全密钥存储库中提取敏感数据。这一关键漏洞会影响大多数使用高通芯片的现代Android设备。

该漏洞源于高通技术中的一个问题,称为高通安全执行环境(QSEE)——旨在保护设备上的加密密钥。利用该漏洞,攻击者可以从高通设备中提取“敏感数据”,包括私钥、密码等。

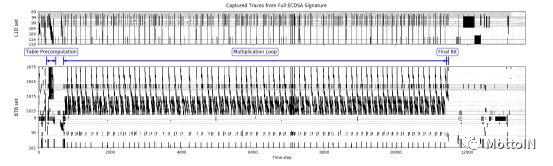

从完整的ECDSA签名中捕获的跟踪

“最近的Android设备包括一个硬件支持的密钥库,开发人员可以使用它借助安全硬件来保护加密密钥,”NCC集团顾问Keegan Ryan在本周二发布文章中揭露了这一攻击方式,“在某些设备上,高通基于TrustZone的密钥库通过分支预测器和内存缓存泄漏了敏感的信息,从而能够恢复224和256位ECDSA(椭圆曲线数字签名算法)密钥。”

2、使用高通芯片的设备受影响

多达36个高通芯片组受到影响——包括流行的Snapdragon型号820、835、845和855,目前市场上的几款Android设备都在使用它们,包括三星Galaxy、索尼Xperia、小米Mi、LG V50、中兴Axon等。

QSEE将手机上的数据执行分为“安全世界(secure world)和正常世界(normal world)”——敏感数据被放置在“安全世界”中,而其他数据(如Android操作系统)可以在“正常世界”中运行。

此过程有两个含义:它意味着只有将数据置于安全环境中的应用程序才能访问该数据,同时这也意味着即使设备的其他部分受到攻击,敏感数据仍然是安全的。然而,“安全世界”和“正常世界”经常共享相同的微体系结构。Ryan解释道,这意味着威胁行为者可以使用边信道攻击嗅探出内存缓存样本,并最终将这些样本拼凑成私钥。

Ryan使用一个名为Cachegrab的内存缓存分析器,演示了这一过程:作为实验品的是一个root后的Nexus 5X设备(高通骁龙808芯片)并在QSEE上发现了一个发送足够多数据的点,使他能够恢复256位ECDSA密钥。重要的是,攻击者必须具有对设备的root访问权限——这可以通过提前使用恶意软件感染设备来实现,Ryan表示。

尽管高通公司已经发布了针对该漏洞的补丁,但并非所有的Android OEM都修补了他们的设备。用户应该确保设备正在运行最新的固件版本。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。