本文由奇安信威胁情报中心红雨滴安全研究团队(RedDrip)与奇安信安全能力中心联合发布

概述

近日,奇安信安全能力中心捕获到一个包含中文诱饵的压缩包样本,经分析确认,该压缩包内为GandCrab 5.2勒索软件。

奇安信威胁情报中心红雨滴安全研究团队(RedDrip)对此次攻击进行样本分析和关联分析后,得到大量GandCrab勒索软件最新变种的IOC,此外我们对该家族的攻击技术和传播方式进行分析汇总,并提出了一些解决方案以供读者参考。

诱饵分析

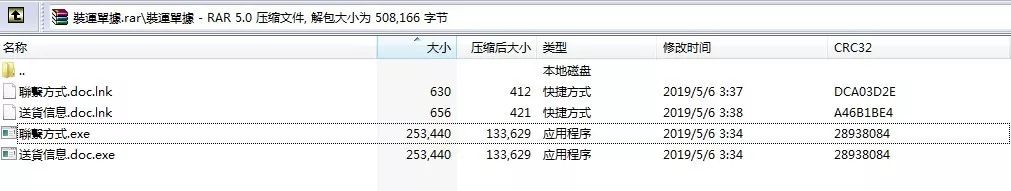

本次投放的样本名称为”裝運單據.rar”

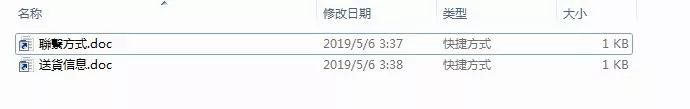

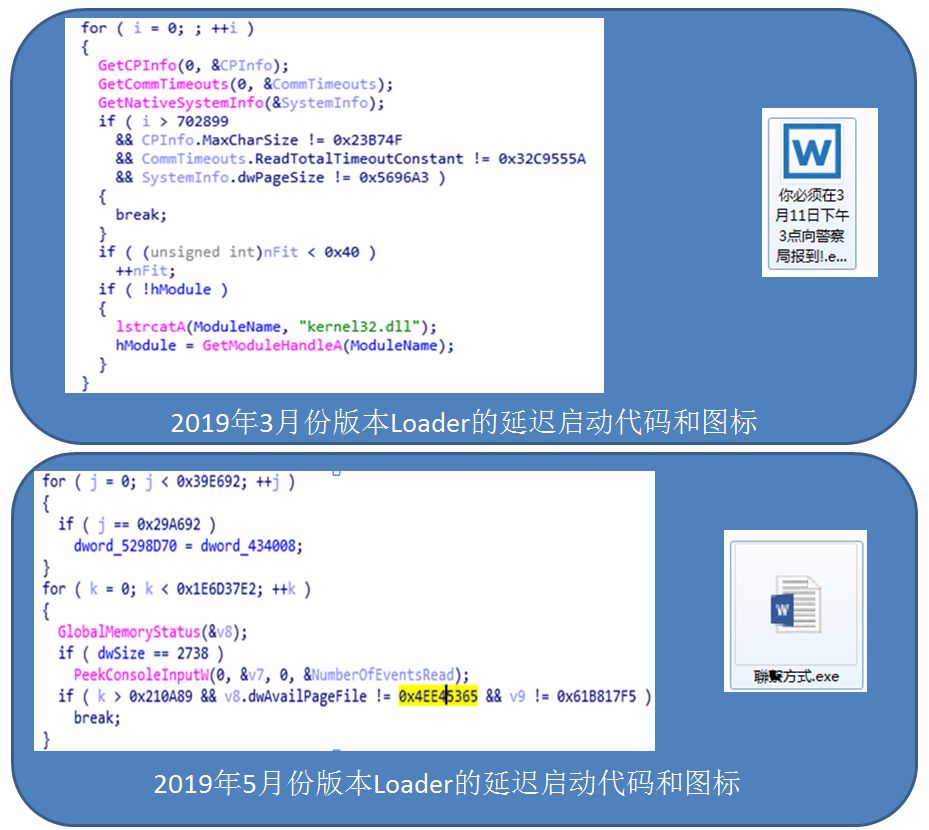

压缩包中” 送貨信息.doc.exe”以及”聯繫方式.exe”文件属性为隐藏,因此正常用户在解压完压缩包后,在没有设置显示隐藏文件的情况下会显示图标为word文档的快捷方式。

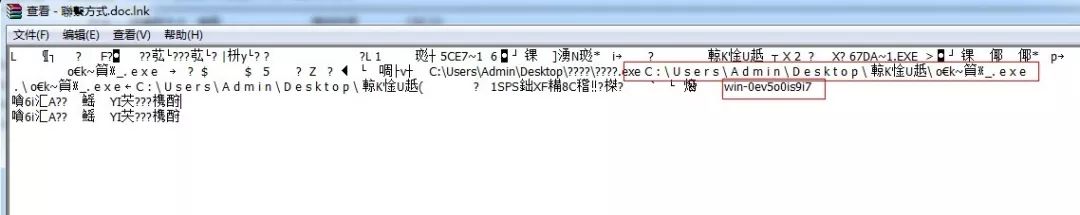

有趣的是,由于攻击者的粗心大意,在其创建快捷方式时并没有校验压缩包打包的路径,使得用户直接点击压缩包中快捷方式时调用GandCrab程序失败。

因此,这起攻击必须在桌面上进行解压,并且要选择解压到当前文件夹,才能够在点击快捷方式后,成功执行GandCrab勒索病毒。

顺便一提,攻击者的电脑名和电脑用户名也因此暴露。

用户名: C:\Users\Admin\Desktop\裝運單據\送貨信息.doc.exe

电脑名:win-0ev5o0is9i7

并且,样本的打包时间是5月6号,3点38分,可以断定攻击者与中国时区不一致。

样本分析

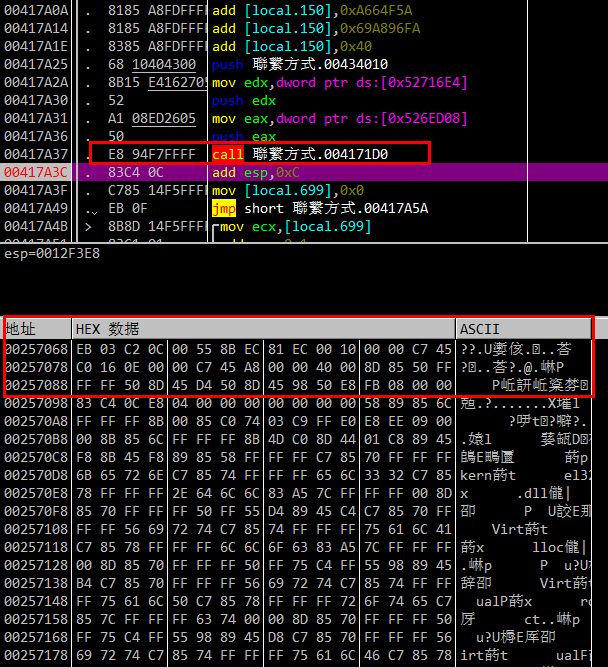

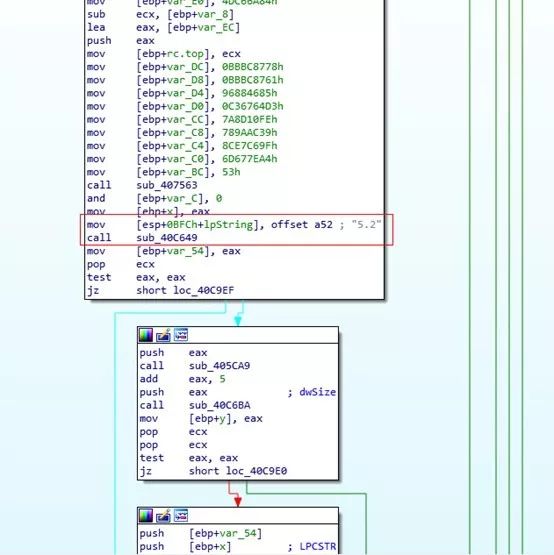

样本启动后,程序会解密出一段shellcode并执行

执行后,其会解密出gandcrab的核心模块并执行,下图中显示了GandCrab版本号为5.2

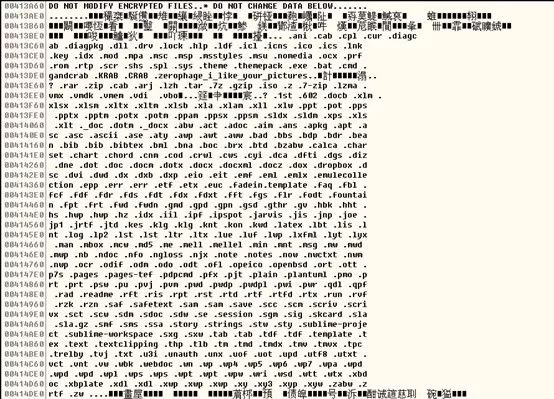

加密文件后缀如下

此外,其还会通过cmd删除卷缩影

C:\Windows\system32\cmd.exe /c vssadmin delete shadows /all /quiet

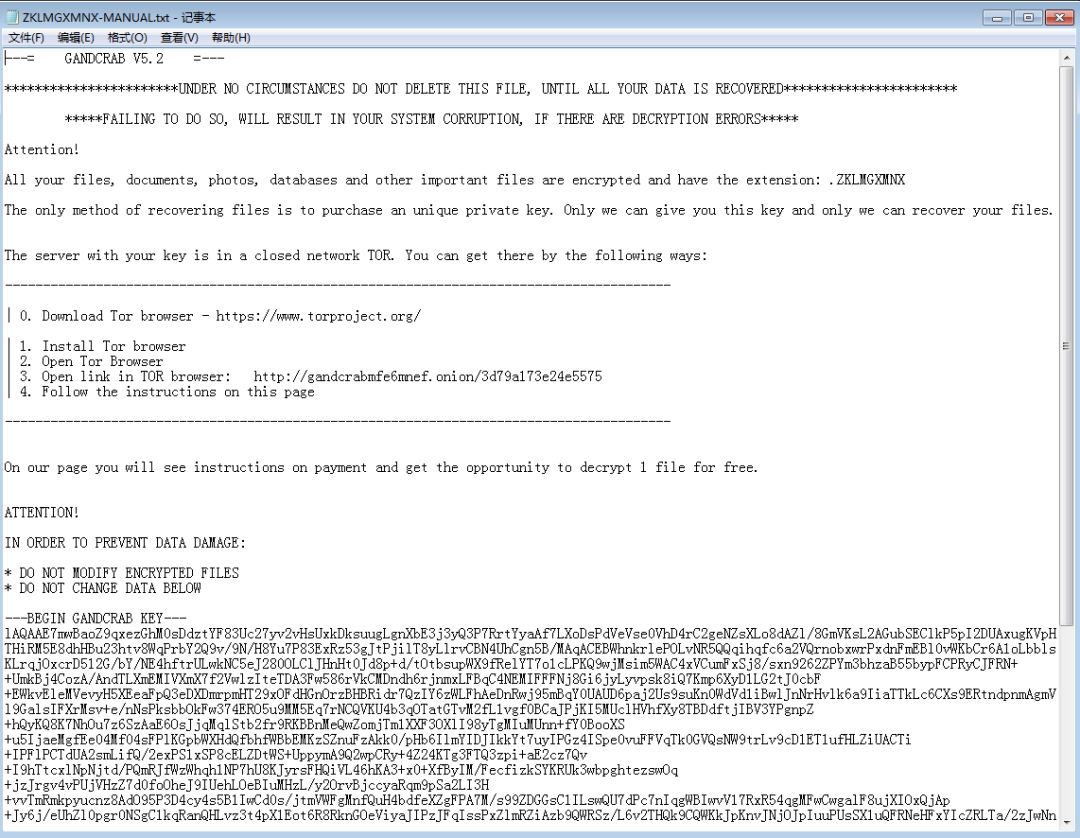

勒索信息如下

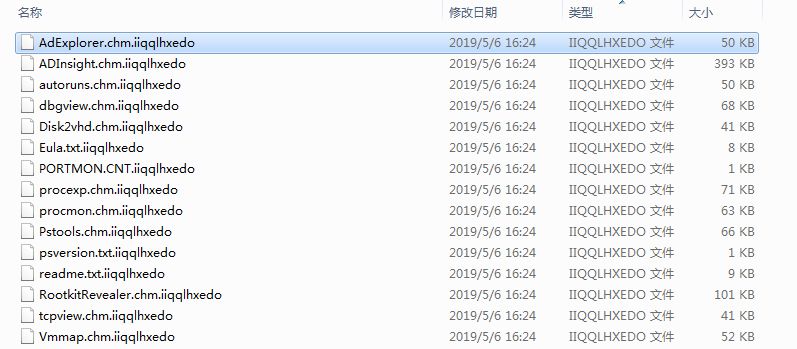

加密文件如下

关联分析

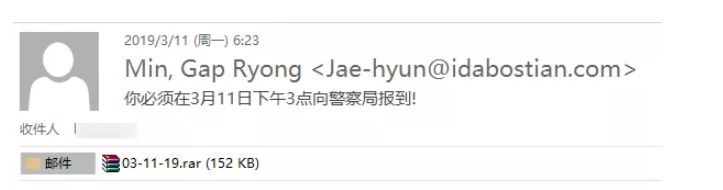

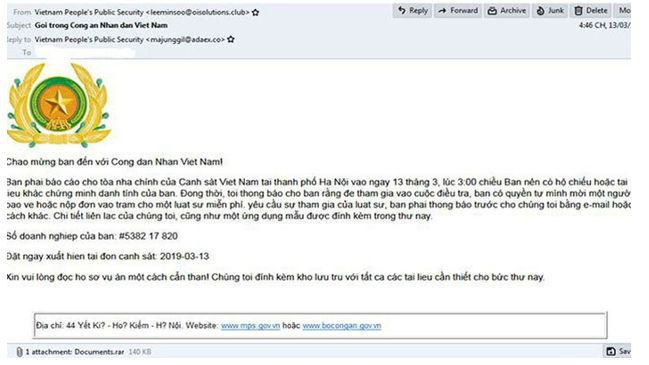

此前,奇安信威胁情报中心红雨滴安全研究团队(RedDrip)曾发布过一篇关于GandCrab 5.2版本的分析报告《警惕!GandCrab V 5.2正在利用恐吓主题钓鱼邮件进行传播》,文中提到攻击者利用警察局为主题进行恐吓。

鉴于这两起利用GandCrab 5.2版本的勒索软件攻击均采用了中文名称作为诱饵,因此我们在将两起攻击事件的样本进行比较后,发现以下不同点。

投递方式比较:

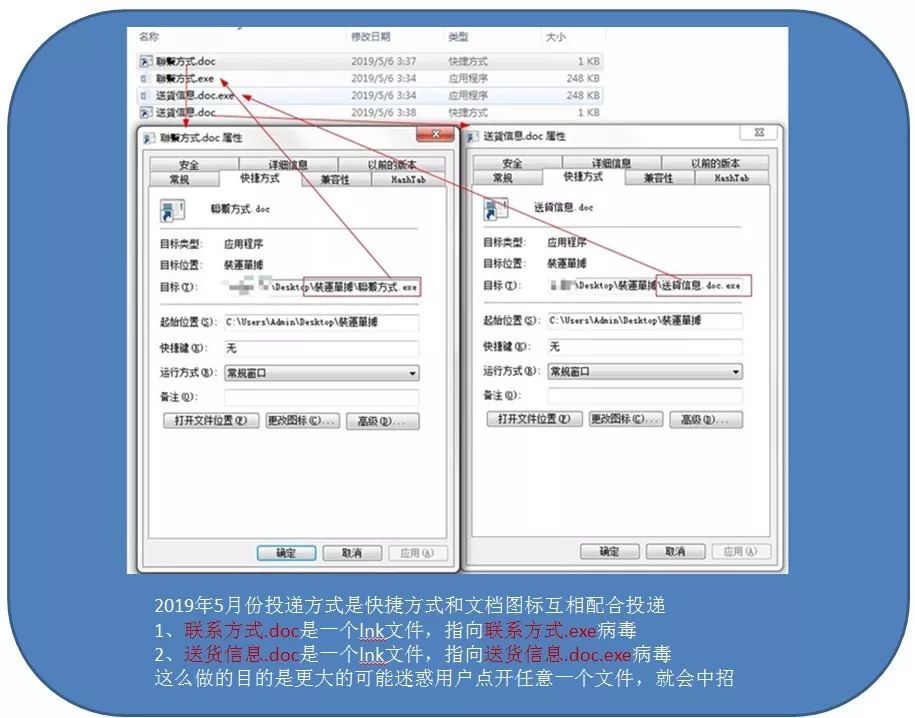

延时启动代码和图标的比较:

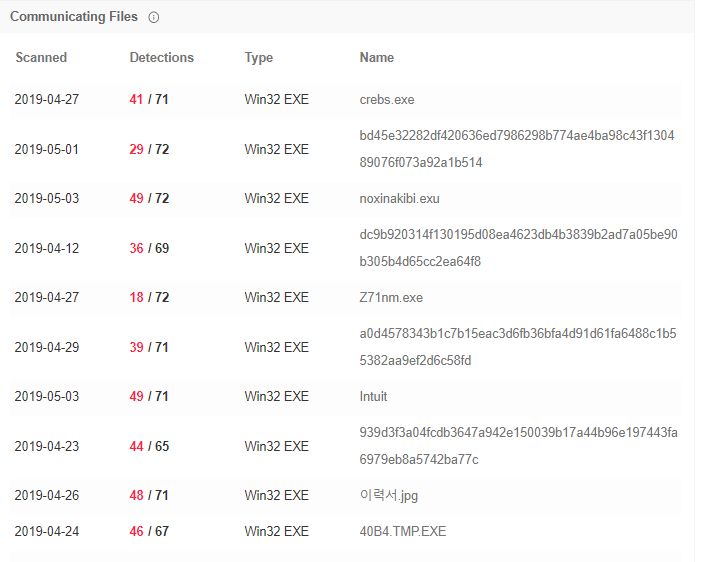

此外,根据GandCrab 5.2连接http://www.kakaocorp.link/的特点,通过关联分析可以获取到GandCrab背后的团伙近期针对的目标以及特点。通过该域名进行VT样本关联后发现其会针对全球范围进行投放(此部分Hash已经全部置于文末列表)

下图为针对韩国,越南等国家进行攻击的部分样本和邮件截图。

传播方式

目前已知的GandCrab系列勒索软件传播方式如下:

定向鱼叉攻击邮件投放

垃圾邮件批量投放传播

网页挂马攻击

利用CVE-2019-7238(Nexus Repository Manager 3远程代码执行漏洞)进行传播

利用weblogic漏洞进行传播

RDP、VNC等途径进行爆破并入侵

利用U盘、移动硬盘等移动介质进行传播

捆绑、隐藏在一些破解、激活、游戏工具中进行传播

感染 Web/FTP 服务器目录并进行传播

主要传播端口为: 445、135,139 ,3389,5900 等

解决方案

请持续关注国内外厂商对Gandcrab 5.2的解密情况,同时可以将http://www.kakaocorp.link/置黑,从而排查内部是否有设备被勒索软件攻击。

Gandcrab 5.1之前版本的解密工具:

https://labs.bitdefender.com/2019/02/new-gandcrab-v5-1-decryptor-available-now/

防护建议

1、尽量关闭不必要的端口,如 445、135,139 等,对 3389、5900 等端口可进行白名单配置,只允许白名单内的 IP 连接登陆。

2、采用高强度的密码,避免使用弱口令密码,并定期更换密码。

3、安装奇安信天擎新一代终端安全管理系统。

4、及时更新软件,安装补丁。

总结

由于Gandcrab 5.2版本会通过垃圾电子邮件分发,我们建议您不要打开任何未知来源的电子邮件,尤其是不要打开附件。即使附件来自常用联系人,我们也建议您在打开之前,使用奇安信天擎对其进行扫描,以确保它不包含任何恶意文档或文件。

奇安信威胁情报中心RedDrip安全研究团队最后再次提醒各企业用户,加强员工的安全意识培训是企业信息安全建设中最重要的一环,如有需要,企业用户可以建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报,以尽可能防御此类攻击。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对Gandcrab 5.2的检测。

IOCs

本次攻击样本MD5

2e5cb987bcd1318bff9a4468f09b4707 rar样本

0b6142c5cc5b4e60062375374ec948b7 送貨信息.doc.lnk

488e5d393497807fd33251cf5fba6323 送貨信息.doc.exe

488e5d393497807fd33251cf5fba6323 聯繫方式.exe

158f0f1e6c0618477eda3e58db023a58 聯繫方式.doc.lnk

用户名: C:\Users\Admin\Desktop\裝運單據\送貨信息.doc.exe

电脑名:win-0ev5o0is9i7

近期GandCrab 5.2样本

063dd83f44315cbe5c8d38ff31dcbe277cf3fc40aaba8844c65fe79ec832d563

08703ce2e0bccf72d1a648f45f8015109ee1245f54fa45b775ce8b10f0006dfc

0a727d8c3fda102fd90c0de2047b89318ddcda30b5c5c8d1016308b8e9d73733

0ad880008be9d1d8c4cadfb7c4d6eaea157484465bbf35022fad9508baf36f3c

0bdfb04c361d7f5ed7110a200ad834a30267c6473777b7f22940ef5cc7df4cbb

124f33b23068818218c15a32e9c312b7e09924ae4e56ccde8672a7d078d9e98b

12669ddbb3a15eaeace0ff1b785f1630ed239f24c2cfe18af314424a2fbd0125

194323264c430992c4a27cf025306dbee0536872fb494b6ad50ae9fbe5924919

2258219f2ec981511f0685f081d5c1e0cbd6675406af56232e472bf453c6fc54

23b51329f5685468148cd35707a3d4fbdf22e53c09231b6e9982439dd309a66a

24756e0cd149a5efed57c9ce554476042671a4fa86b04f0cb93fe00692099066

248b8c7a4e9ac813df4870b52d132c02b80ed856216e472e40b7eca0a5e30908

24980551f92c6143e9e7207031426b1538833950cd122723ecdf49dd8f536f61

2e472dd8fad441ce2909daae2e9b8ed0b6a375725d22957f1a683de3b436ef9c

326c2fc03afa5cf92f9f252a3658b85bf414f3227c45e449081810c54d0152ef

32dd6784999efcc3e42b1faf12f76b05dbe2fa8a6e7a88c7905c720e14693855

340ba6fd1e4c867284a325ee939794c0779b4a78a3408b5f4da17c36a5e54d81

3a8ea2c28222d6372e6d408ea0f0eddebdadb13f5f6a00c519ef3247c3d15613

3c4fb5b675f6c9590a4c3ef986aac7a9bde6006fd5804b22a2e81269f8135a5e

3f82c323c22931b416f1f7d85cebb8799b1ff129ddeae18be0cea6acafea5b89

44e3a607241443cc7fe9cbc6b95f7420c6154ea91788598ef2df04fb3a968f11

4a11e2d1f4b71cba0ef8a3f7c4b85ad138f376264fc9c3efc6afe90a848ea26b

50d76c973e623b8c933eb077e6730c5bbf3f9862e2b11dd6a3c967475ae0f7b1

512a714f88ff37b5e6e24d4cd90a91f0f3db7ae4395d9d882172114e01ec20e7

556368ef3471b565ed289317d415a9181045a53da07a86415109aa8e372aed07

56eccecccfdbf81d121262513000b9e50db8f7f6007d6a52f7f21bb52278f0b7

57175de181d789fe281ce64f6a5a88a23c1203a12c0f0642e5a37d64b67ca7ea

59547234fc167d3327b49705f3f462b1e9013a86d5e464f6375d5870b697cbb8

605ea11b0c6dbd19ce06115051f0fa3ecba959b558121b77787aa1647b48ff51

63feec522666cd97ec0a253cc17cf629a7bdb096c04f0b2de4c1bf959d67a77d

65321721e004cff250fc7c8422acfeb5a29a49119e8ae545e8de8851bbdd7b2f

68d361aa4f3786571fca0cbad58f98769a8a9c46e138691d8f1f0d071cf6d143

69756492d5c912fa2927b768eeff78b7d5fe5e71b5ef0b2b15ab29bf25f2bdb9

69f5ac4fb90ce3d0ab0605fa7009c4121601784117b643347dd8a02ff157ff08

6b26d8254f3db2dd7f36a0ae393daa75964f175478c2272e021cba621a78f8aa

6fda2c09d354e1b2921f0b710cec590a10b58740fded451d1fcff607a6e4ef1d

714fb0f4edf4cdc416c118f449ee68cd34c967e6a2fa25c64d21affc9e66448e

73aee84c24d0580b097aa0bd9a8f8194cf49febf55c1c7d9772356af3af74ae7

762f44f7ad408bc39f10a3b45222e2c0774594a7b5aebe210a773d9207aeb3b8

779925d63cf2439194304163fe7e76ad9f8b206b08cbb24d3ee49726e858343b

79c09fc49816383f118897b4fd91cdbb39dcc5e4124acfdaf5b7ddd4595ab75f

79d1410e0b61d55419da3c16b428b984de7a721c824d19dc1f42bea9f3e07749

7b74cbdfcbea3b801f8b3d5ef7de9725cea15639b3dc4e0a5eec18213e4cc351

7e23ff0ae309a2481b7a1872e8ca7c0d3db87945bb2027b1a62031224c9b37de

7eca79295cbbd3cedff3fd518d737daa6bf633a253147885fcaaf6aa67f9b7d2

810d988280d9bb2dd5087ee589b0e601b93b2ec8957b17fce2f6452c8a5a4fec

82e756d51ec674236071ab4cff493b7cad42a268e910eabec532b057eb55877d

838b5d30acb82624a6efe3dd120e7077e531856515d2bff35b7cecdcafe00ad2

84d4e9835eaf62fd70cf3cf070ed134acaed535d0feddab101eb0c22f18609cb

86ffd9940ba801311aed1be10de7f703cc33e1a1cb58fc547f75fd7bd6a9b9cb

884cdb1eb50de9bace725db74d04f5ee3715808c6a7c3562a34d28bdb942d9ea

8ad71dc57264575ccccae9aad87d7c9de7135cb5b9590698a0d398a531ef3a1e

8b3d315b6cad75fec86ad9adecb7fa240b7a21e2d6f5e1f2efcc717dd79c374f

902df09d4d709d33e3ec31ce17a8800b6610afc4f4f7a96b2ace0187887bccf4

939d3f3a04fcdb3647a942e150039b17a44b96e197443fa6979eb8a5742ba77c

96abbe08590ee19f47b86ae25e2fa2bfb8c4e7a32a31a1ff13a404f6dde6175c

972f16a42a434def08e49fd0e5818ee05837153153300181434af297b0cddfa1

9782de7fdf2a6f93066ddc83b0eebda2c1a0b039289c7f2f81df0d74523908d9

9da7515ef16f27ef03d6d083a6dd7a09d6e944031ce70e73929d6540f9155606

a0d4578343b1c7b15eac3d6fb36bfa4d91d61fa6488c1b55382aa9ef2d6c58fd

a5d59dcdbe41e618fa6443d912971009b639edf7f5ca5e83b5a0305cc187d80c

abd6e19f5151b2eaf027c800130df9cf0adda8513830aa9b7b4c7e6610f0a5ae

ac341b8cfacfc80e75fd0b987862822dfc24d210800001d6fdc6dc7488ca673b

ac7142b82e9666cccaadd5c89249daa6f8d35c5e4ed62607d8c0828f07f2eb81

aca3b39657316e2d3569ef3a5f415fdec6e357d66e131f40281bbbb97dbdc50c

ada68ed5309ec6000a3fa2e3dd4a0a3f441b2a0cac3abcfef140e246662689b8

b0fcd6271c6e724c5ca93ab866650cec300ce67a3f2154dbc8e0c5713bd1fd07

b2ee119b8942580335e64346f382cefa19f276b22be39b797ec06ba96fc907f6

b620065f7b0df3e496c9b8396c9755ee38632c693a0ca42379c81ba14176ee29

b673c85cfbb4d5aa25b5aef9e48387a33601b02416bcab5111dcf29699ae38ef

b7167e6465d7fc83294094b8ce5c7652d7a6a8ecf0d6555c32de2aa4b442fab5

bbfd7f4333753e0699d29e77b8d85b1a616a4776346597b98f30207c2a6fbf85

bc5dcd7742215985f95f91874e5462fec33baade08246d0e97f283db91684c35

bd45e32282df420636ed7986298b774ae4ba98c43f130489076f073a92a1b514

bf3885b4c083e03d1bebce1b3a1fb4033c66ee2ab4d8f2f8fe6b55dd11dad0a3

c078abb339cc958a790117d99fe02b2b741dd214dea3439fecc95a0a82a9d7c6

c1fa5bbc30ec9a74d9a90186d92c0ff2f89228e501ac04433a91bb4759cdf514

c35820965fc405d11d1f99f741fd26bdee1cd87a879e49ab08dc4883ed19ab94

c37ce99b63884ecfd518fd4531b295e3fcaa50280be00e9f8f99767e6906f3a3

c4431e30553f53139c57ea709db040876f3563d35ef5a9d31cba48a5ba9d3063

c559d2c5e8322a43c5316c2a64a0247b3ed77f549f75e4f5e9e929561abab666

cbbf8e6cd9860d1063de4cba5d09e7399418359abffeea8d24528b5974977a79

cc32bec13e9846fdcdbcac450b9d9682f5c75f4a1df68bbd7b346b73530ba664

cf0b8889ee8f4171fb9a80e9d34c4db9cf72f5e05d9f8c5418c82a98ec34eeb9

d73c42814c9c2c7dc6e76b090636a764a2e6a550cd4574c00c813cf837eed538

dc9b920314f130195d08ea4623db4b3839b2ad7a05be90b305b4d65cc2ea64f8

df96db9c5056a302e7c8289ed61a4d8b2dbc27bf3cead5895de42bd9f569282c

e12be90fe2554b0b2e2b07bb087a7a146df8857ab10cca35b72af254a4fd2d59

e2d677c2b61a594263b621ec1aa18ac3f056e2a85c4db608e30331076153d733

e555c152f59bd1be69006a7378e122b2b17e9dac97a578c1ef6dc535c429603a

e566f709bef4f765937942150ed453bb4ecbd582710ce46a5f052ad2bc2a7bc2

e843d5b5b9a30938a4d7ebd2de24a24b33e9a4bf30ce10f01d2522226d674401

ea97fe0dbef0b2596fb4ceca748fd69a2b46691568d6d9ca3545c008352e62ce

ef2d5976a5e2036c9541d34db73d63ef61e86d43198f0af4bf76d5be2e20adad

f5b2e500f2d457be3aa790c215817daf92d08c5f4841b75fe48296c8713be517

f79154bbd4909357fa85383fb5bfbe8121249e553d98fb8e03edb5f3b33f2ab9

f7ec1903d57f6b495a5d8e4bdb8db3e969538cfa742dfe1ffa98b7f5120208fb

f906b287560f41152ca38168aec897510fe864d5438b4bb6d4db3e3c85d0ccc7

fd1096cb5bedfa8eb0bc020ec86133c26e2f3476d7d90ad4ff768352ce5c1e64

fd903f5787a6cb56e63b9e437bd808aa2162cdea049c9124aef5c1b0967d95a5

附录

红雨滴高级威胁研究团队(RedDripTeam)

奇安信旗下的高级威胁研究团队红雨滴,前身为成立于2015年的天眼实验室,持续运营奇安信威胁情报中心至今,专注于APT攻击类高级威胁的研究,是国内首个发布并命名“海莲花”(APT-C-00,OceanLotus)APT攻击团伙的安全研究团队,也是当前奇安信威胁情报中心的主力威胁分析技术支持团队。

目前,红雨滴团队拥有数十人的专业分析师和相应的数据运营和平台开发人员,覆盖威胁情报运营的各个环节:公开情报收集、自有数据处理、恶意代码分析、网络流量解析、线索发现挖掘拓展、追踪溯源,实现安全事件分析的全流程运营。团队对外输出机读威胁情报数据支持奇安信自有和第三方的检测类安全产品,实现高效的威胁发现、损失评估及处置建议提供,同时也为公众和监管方输出事件和团伙层面的全面高级威胁分析报告。

依托全球领先的安全大数据能力、多维度多来源的安全数据和专业分析师的丰富经验,红雨滴团队自2015年持续发现多个包括海莲花在内的APT团伙在中国境内的长期活动,并发布国内首个团伙层面的APT事件揭露报告,开创了国内APT攻击类高级威胁体系化揭露的先河,使之成为国家级网络攻防的焦点。

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。