今天要介绍一下“Endless Mayfly”,一个“杀人不用刀”的网络造谣活动。

Endless Mayfly据称是一个由与伊朗有关的假网站、虚假人物在线社交账号组成的网络活动,专门传播针对沙特阿拉伯、美国和以色列的虚假和造谣信息。其所用策略被成为“短暂造谣”,在创造合法的假象的同时,模糊了虚假信息的来源。这些消息甚至能导致媒体的报道不实、记者间态度的相向,尽管谣言会被揭穿,但故事背后的意图和起源却依然混乱。

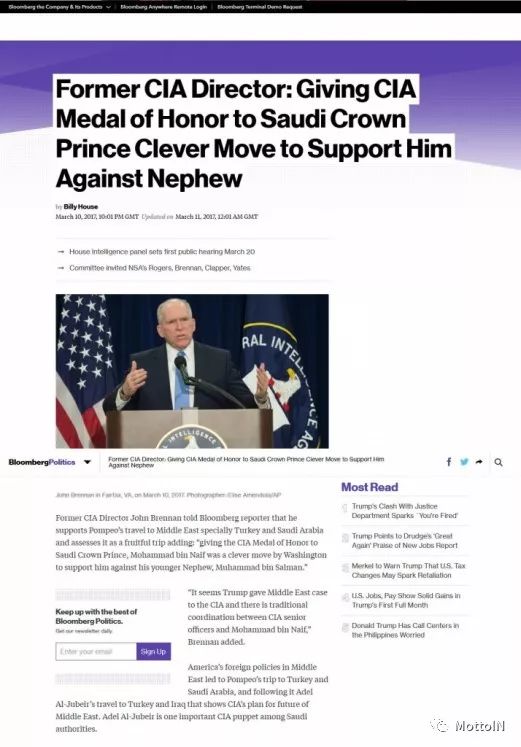

2018年11月5日,Ali Al-Ahmed在推特上接到名为“Mona A. Rahman”(@Mona_ARahman)的消息,在短暂寒暄后,其收到了Mona分享的文章,一片来自“哈佛肯尼迪学院的贝尔弗中心”。

Mona A. Rahman向Al-Ahmed发送的文章

各方面看起来都很真实。然而,由于Al-Ahmed在不久前刚遭遇过钓鱼攻击,因此多看了一眼,而文章果然是托管在belfercenter[.]net上,而非真实的belfercenter.org网站。

这个Mona A Rahman声称是政治分析人员兼作家,看上去对沙特政府持批评态度。大多数推文表达的都是对沙特新闻记者 Jamal Khashoggi在伊斯坦布尔的沙特领馆遭到谋杀(当时很多媒体都报道了此事)的愤怒。Mona也发了一条推文,敦促人们参加在伦敦举行反沙特抗议活动,其还感谢了Al-Ahmed对该问题的支持,如下图。

而相同的套路还有很多人也经历过。这些网络试图与Al-Ahmed这样的新闻记者建立联系、从而进一步扩大造谣声势。很多与Endless Mayfly相关的假冒文章后来都被揭穿。如:2016年Buzzdeed News发表了一篇《卫报》的假文,而Le Soir则在2017年报道过其假冒的套路;2018年8月,Facebook停用过这些账户。

Endless Mayfly的“虚假信息供应链”大致可分为五个阶段。

1 阶段一、创建人物角色

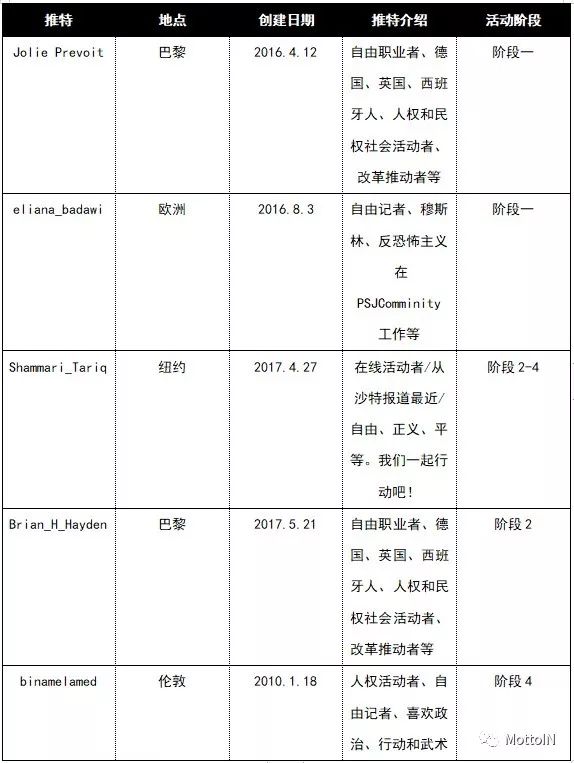

建立社交媒体身份,放大、传播特定事件叙述内容,如下:

2 阶段二、冒充现有媒体网站。

使用域名仿冒并抓取内容,假冒知名媒体。绝大多数内容是陈述客观事实的语气,但在不真实内容中则是富有感情的语气,内容中含语法错误,表示其非母语使用者。

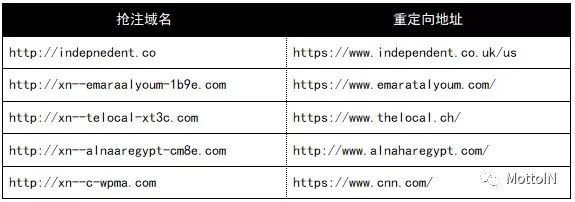

有意识地抢注现有目标域名,创建相似域:用拼写错误、国际化域名编码、不同顶级域名:

此外,还使用URL重定向将根网址指向假冒目标网站:

3 阶段三、真假故事结合,在第三方站点上发布

在第三方网站发布文章,如:@Sammari_Tariq在China Daily,FairObserver.com、Buzzfeed Community、Medium、Opednews.com和WN.com等都发布过文章。这些文章内容与其他活动的主题相同(如:批评沙特阿拉伯),有时也会引用Endless Mayfly所创建的内容。

4 阶段四、放大不真实内容

通过部署技巧来扩展内容,将虚假文章以私人消息发送给记者。

通常情况下,一旦发布了不真实的内容,由Endless Mayfly所扮演的活动家、记者和学生就会在Twitter上传播和推广。这些角色反复发布推文、链接不实文章,使用推特提及真实的记者和活动家,并向其发送私人直接信息,之后再共享不实文章的屏幕截图,并公开和私下吸引真实人物。

此外,其还会重新发布被Facebook等媒体删除的文章。例如:FireEye报告中详细描述的Instituto Manquehue,链接、重新发布了11次不实文章内容。根据FireEye表示,Instituto Manquehue最初使用了伊朗名称服务器damavand.atenahost.ir和alvand.atenahost.ir,并且已经注册了一个电子邮件地址,而该地址也被用来注册了另一个波斯语网站“Real Progressive Front”,该网站还收录了一些归于Endless MayFly角色的文章。

5 阶段五、删除和重定向

一定程度后,Endless May运营者会删除不实文章,并将链接重定向到他们所冒充的合法新闻网站,而社交媒体上对虚假内容的引用会继续存在,进一步给人合法的假象、模糊起源。

不得不说,网络上的套路还真是“只有想不到、没有做不到”,愿诸君各自安好吧

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。