两年前的今天,一种强大的勒索病毒软件开始在全球传播。

WannaCry病毒像野火一样迅速蔓延,在短短几小时内就在150多个国家加密了数十万台电脑。勒索软件是一种恶意软件,它对用户的文件进行加密,并要求用户支付赎金才能解锁这些文件,两年前是勒索软件第一次以类似于网络协同攻击的方式席卷全球。

英国各地的医院称之为 “重大事件”,因为恶意软件使它们的系统都无法上线。政府系统、铁路网络和私营企业也受到了冲击。

安全研究人员很快意识到,恶意软件就像电脑蠕虫一样,通过Windows SMB协议,在电脑和网络中传播。美国国家安全局开发的一批高机密黑客工具很快遭到了怀疑。就在病毒传播前几周,这些工具已遭窃取,并发布在网上,任何人都可以使用。

“这是真的,” 英国安全研究员凯文·鲍蒙特(Kevin Beaumont)在推文中写道,“这玩意儿会引起巨大轰动的。”

一个不知名的黑客组织——后来人们认为是为朝鲜服务的——采用了美国国家安全局放出的网络武器并发动了攻击——他们很可能没有意识到这次攻击会波及多远。黑客利用美国国家安全局的DoublePulsar后门,创建了一个长久的后门,用来发送勒索软件WannaCry。利用EternalBlue漏洞,勒索软件扩散到了网络上每台未打补丁的电脑上。

一个易受攻击、暴露在互联网上的单个系统会遭受严重破坏。微软意识到针对其操作系统的黑客工具被盗后,迅速发布补丁进行修补。但消费者和企业们一样,用补丁修复系统的速度缓慢。

短短几个小时内,这些勒索软件就造成了数十亿美元的损失。因勒索软件的攻击,受害者为了找回自己的文件,付出了大量的比特币——但往往是徒劳的。

恶意软件逆向工程师、安全研究员马库斯·哈钦斯(Marcus Hutchins)在病毒来袭发生时正在度假。他在推特上写道,“我选择了一个该死的星期休假。” 于是他缩短了假期,回到电脑边。他利用通过恶意软件跟踪系统得到的数据,发现了WannaCry的致命点——一个嵌入代码的域名。当他介入后,攻击量立刻开始减少并逐步停止。哈钦斯上个月承认了与此事件无关的电脑方面的罪行,但他这次因阻止病毒蔓延而被誉为英雄。因为他的努力非常富有成效,许多人呼吁,即便做不到完全赦免,请对他进行宽大处理。

人们对情报机构的信任一夜之间崩溃了。美国国会议员要求了解美国国家安全局如何计划弥补这场勒索软件风暴带来的损失。它同时引发了一场激烈的争论,争论的内容是政府如何在此次事件中汲取教训,以便打造进行监视或间谍活动的攻击性武器——以及何时应该向供应商披露系统漏洞,以便及时修复这些漏洞。

一个月后,全球又面临一场网络攻击,感觉这很快就会成为常态。NotPetya是另外一个勒索软件,研究人员也发现了它的致命之处。这款勒索软件同样利用DoublePulsar和EternalBlue漏洞对航运巨头、超市和广告公司实施了疯狂的攻击,使这些公司处于一片混乱。

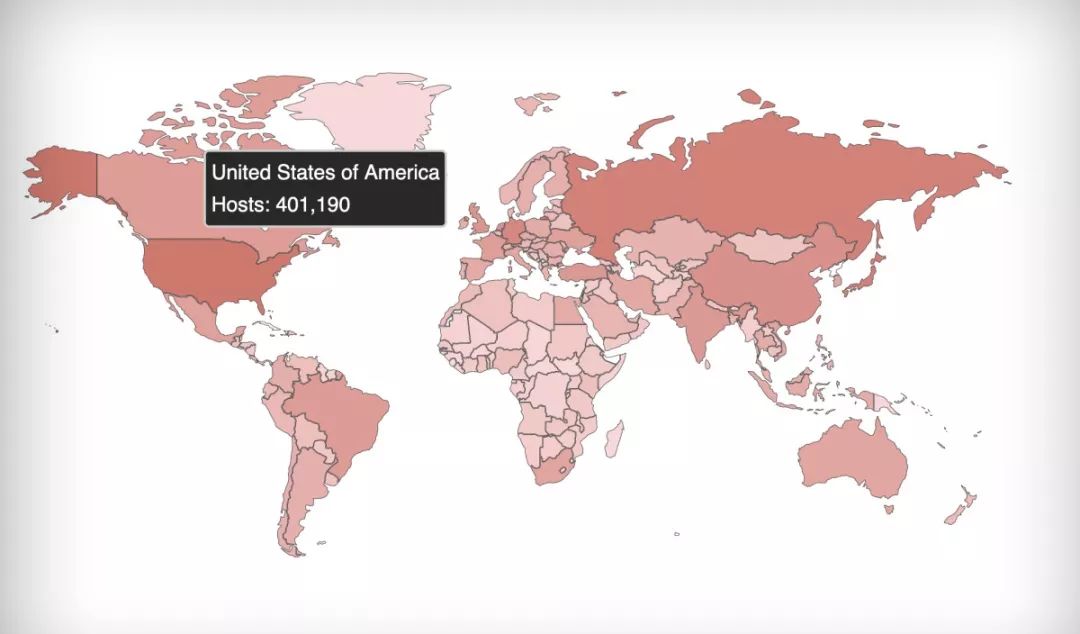

两年过去了,美国国家安全局外泄工具构成的威胁仍然令人担忧。最新数据显示,多达170万个联网终端仍然容易受到攻击。根据用于搜索公开数据库和设备的搜索引擎Shodan提供的数据,这个数字达到了百万——大多数易受攻击的设备在美国。但这只谈到了直接连接到互联网的设备,而没有包括那些连接到受攻击的服务器的设备,后者可能多达数百万。易受攻击的设备数量可能多得多。

仅在美国,黑客就利用遭窃NSA工具对40多万个系统实施攻击。(来源:Shodan)

现在WannaCry病毒还在继续传播,偶尔还会选中目标进行攻击。鲍蒙特周日在推文中说,这种勒索软件基本上还不能发挥作用,无法打开压缩包并开始加密数据,原因是什么,目前还是个谜。

但这些暴露出来的NSA工具仍然逍遥法外,能够侵入易受攻击的电脑,继续被用来传递各种恶意软件——使更多人受害。

就在亚特兰大遭受勒索软件攻击的几周前,网络安全专家杰克·威廉姆斯(Jake Williams)发现,该市的网络已被NSA遭窃工具攻击。最近,NSA的工具被重新设计来攻击网络,即利用加密货币挖矿密码在巨大的网络空间攫取钱财。还有一些工具利用这些漏洞暗中引诱数千台电脑使用它们的带宽资源,通过向其他系统发送大量互联网流量,发起分布式拒绝服务攻击。

WannaCry引起了巨大的恐慌。系统瘫痪,数据丢失,政府和企业不得不投入资金修复。这给人们敲响了警钟,让他们意识到社会需要提升基础网络安全。由于100多万台未打补丁的设备仍处于危险之中,它们遭受攻击的可能性还不小。两年过去了,我们可能没有忘记的是,我们可以从过去的失败中学到更多的东西。

声明:本文来自TechCrunch中文版,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。