今年对于华硕来说,可谓是流年不利。今年3月底,卡巴斯基的研究人员表示,他们发现去年黑客通过华硕 Live Update 软件的漏洞入侵计算机,向100多万华硕电脑用户发送了恶意软件,导致这些电脑可能存在后门。

仅仅过了一个多月,安全厂商ESET发现,APT组织BlackTech透过家用路由器以及中间人攻击(man-in-the middle,MitM)手法,对华硕网络硬盘服务WebStorage软件感染恶意程式。

1 APT组织BlackTech

ESET研究人员最近发现,黑客借助受损的路由器,针对华硕合法WebStorage软件进行中间人攻击,并分发Plead恶意软件以创建后门。ESET是在中国台湾检测到这起新的攻击活动,这是Plead恶意软件最为活跃的地区。此前曾有报道称,APT组织BlackTech使用Plead恶意软件进行针对性攻击,主要集中在亚洲的网络间谍活动中。

BlackTech是一个网络间谍组织,以东亚,特别是台湾,有时甚至还包括日本和香港的目标为主。根据其一些C&C服务器的互斥和域名,BlackTech的攻击活动可能旨在窃取其攻击目标的技术。随着他们的活动和不断发展的战术和技巧,趋势科技的研究人员已经把近些年来看似不相关的三个网络攻击活动PLEAD、Shrouded Crossbow和Waterbear联系在了一起。

研究人员分析了这几种攻击过程的方式,并解析了它们的使用工具,最终发现了共同点,也就是说Plead、Shrouded Crossbow和Waterbear实际上是由同一个组织操作的。

其中Plead执行的是信息盗窃活动,而且倾向于保密文件在PLEAD攻击活动里,自2012年以来,已经针对台湾政府机构和私营机构进行了多次攻击。PLEAD的工具包包括自命名的PLEAD后门和DRIGO exfiltration工具。

2 中间人/供应链攻击注入Plead后门

2019年4月下旬,ESET研究人员使用遥测技术,观察到黑客多次尝试以不寻常的方式部署此恶意软件。具体来说,Plead后门是由名为AsusWSPanel.exe的合法进程创建和执行的。此进程归属华硕WebStorage云存储服务的客户端。这个可执行文件由华硕云公司进行数字签名。

黑客可能有权访问更新机制,这种情况表明存在两种攻击情形:

第一种解释是,ESET怀疑这很可能是一个中间人(MitM)攻击场景,ESET的研究员Anton Cherepanov解释说:“华硕WebStorage软件很容易受到这种类型的攻击。使用HTTP请求和传输进行软件更新,下载更新并准备执行后,WebStorage软件在执行前不会验证其真实性。因此,如果更新过程被攻击者截获,他们就可以推送任意恶意软件。”

据之前报道的关于Plead恶意软件的研究,它还会破坏易受攻击的路由器,甚至将它们用作恶意软件的C&C服务器。“我们的调查发现大多数受影响的组织都使用同一制造商生产的路由器。此外,这些路由器的管理面板可从互联网访问。因此,我们认为针对路由器级别的MitM攻击是最可能的情况,”Anton Cherepanov补充道,并提出了这样的建议:“软件开发人员不仅要彻底监控他们的环境以防止可能的入侵,而且还要在其产品中实施适当的更新机制,以抵御MitM攻击。”

除了以上推测,第二种可能的解释是基于供应链类型的攻击。对供应链的攻击提供了无限的机会,可以同时悄悄地破坏大量目标,正如ESET博客文章详细阐述的那样。

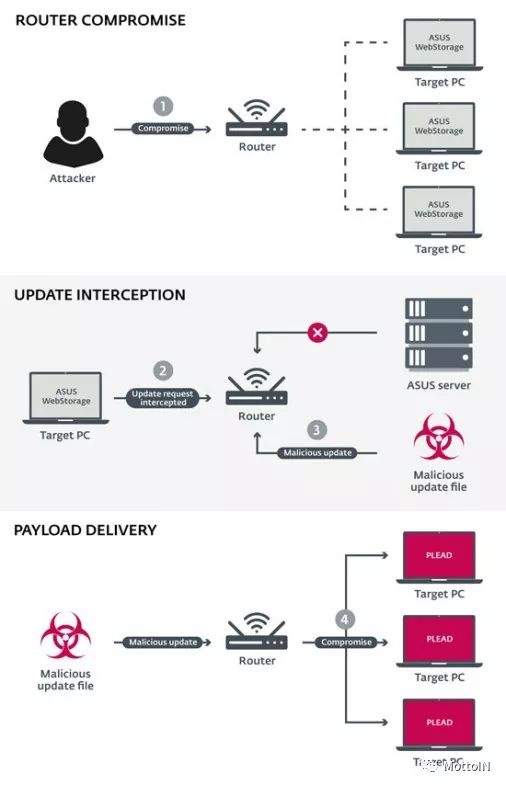

中间人攻击情景图

该图展示了最常用于通过受损路由器向目标传递恶意负载的攻击过程。

3 华硕回应

该公司针对这一情况发表以下声明:

华硕云首次了解到2019年4月下旬发生的一起事件,当时一位遭受安全问题的客户与我们取得联系。在得知此事件后,华硕云立即采取行动,通过关闭华硕WebStorage更新服务器并停止来缓解攻击发布所有华硕WebStorage更新通知,从而有效地阻止攻击。

为了应对这次攻击,华硕云已经改进了更新服务器的主机架构,并实施了旨在加强数据保护的安全措施。这将防止未来发生类似攻击。不过,华硕云强烈建议华硕WebStorage服务的用户立即运行完整的病毒扫描,以确保您的个人数据的完整性。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。