根据IBM X-Force的报告,在过去的两个月中,该公司观察到威胁行为者使用“鹰眼(HawkEye)”键盘记录器恶意软件在全球范围内攻击各种企业。

1、概览

今年4、5月发生的一系列恶意活动中,威胁行为者专注与商业用户,其发送了大量垃圾电子邮件给众多行业内的组织部门,包括运输物流、医疗保健、进出口、营销、农业等行业。

“垃圾邮件中附有的“鹰眼(HawkEye)”恶意软件旨在窃取受感染设备上的信息,但也可以作为加载器,利用其僵尸网络帮助第三方威胁行为者将其他恶意软件加载至该设备中,“IBM X-Force的研究团队表示。

2、“鹰眼”恶意软件

“鹰眼”键盘记录器/信息窃取恶意软件(Hawkeye Keylogger),也被称为iSpy Keylogger,自2013年左右开始开发,其开发人员多年来添加了大量新功能和模块,以增强其监控和数据窃取功能。它上一次是在2016年的一次大规模运动中被使用的。

如今,大部分网络犯罪都是由地下市场助长的,在地下市场,恶意软件和网络犯罪服务是可以购买的。这些市场在深层网络商品化恶意软件运作。即使是网络犯罪新手也可以购买恶意软件工具包和恶意软件活动所需的其他服务:加密、托管、反查杀、垃圾邮件等。目前“鹰眼”工具同样也在暗网市场和黑客论坛上进行出售。

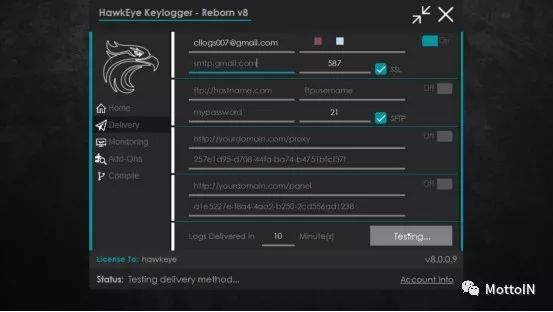

HawkEye Reborn v9是该恶意软件的最新版本,可以从各种应用程序中收集信息,然后通过FTP、HTTP和SMTP等协议将其发送给幕后运营商。

HawkEye Reborn UI界面

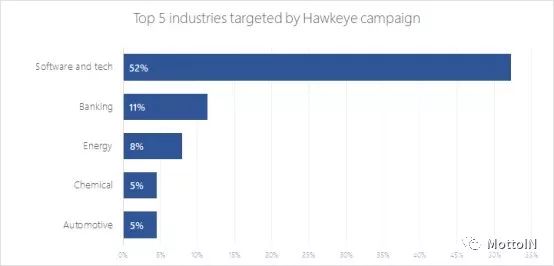

去年4月,Office 365 高级威胁防护 (ATP) 曾检测到了一个大规模的活动,分发了这个键盘记录器的最新变体v9.0。一开始,Office 365封锁了电子邮件活动保护客户,其中52%的客户是软件和技术部门的。银行业(11%)、能源(8%)、化工(5%)和汽车业(5%)的公司也是最受关注的行业。

2018年4月Hawkeye活动瞄准的行业

3、4月至5月的“鹰眼”恶意活动

分发传播“鹰眼”键盘记录程序的恶意活动积极瞄准商业用户,以便窃取其高价值的帐户凭据和敏感数据,这些数据可能会在以后用于进一步的帐户接管或企业电子邮件泄露攻击。

在4月和5月的“鹰眼”恶意活动期间,使用位于爱沙尼亚的垃圾邮件服务器的威胁行为者将这些恶意垃圾邮件伪装成来自西班牙银行或其他合法公司,目的是分发传播HawkEye Reborn v8.0和HawkEye Reborn v9.0恶意程序。

虽然垃圾邮件使用了通用的问候语,但是文本和内容看上去非常粗糙,而且没有任何公司的徽标,“垃圾邮件发送者设法伪造了发送地址,使其看上去像是来自一些著名银行的域名。”这些垃圾电子邮件中还附带虚假的商业发票附件,一旦被受害者打开,其显示商业发票图像以分散受害者注意力,实际上是为了掩饰其在设备后台执行“鹰眼”恶意软件。

垃圾电子邮件样本

IBM X-Force的分析称,“我们此次检查的垃圾电子邮件是被发送至西班牙、美国、阿联酋的HawkEye Reborn v9.0样本,而HawkEye Reborn v8.0则仅仅针对西班牙用户。”

使用键盘记录恶意软件进行感染时,需要受害者打开虚假发票,利用PhotoViewer部署的mshta.exe二进制文件将使用PowerShell连接到命令和控制(C2)服务器并删除其他恶意软件负载。为了抢占资源,这一明显的“排外”行为在诸多恶意软件安装过程中非常常见。

该恶意软件借助于名为gvg.exe的可执行文件形式的AutoIt脚本在受感染系统上获得持久性,该脚本将自身添加为Windows注册表的AutoRun条目,从而确保在每次系统重新启动后其本身也能随之自动重新启动。

IBM X-Force研究人员还发现“脚本中的第二行显示了一个名为AAHEP.txt的文件。该文件包含有关与实际“鹰眼”键盘记录恶意软件相关的函数和命令的所有必要指令。”

感染过程

在典型的恶意软件运动中,网络罪犯常采取以下步骤:

使用从地下论坛/暗网市场获取的恶意软件生成器构建恶意软件样本和恶意软件配置文件;

建立武器化文件,用于社会工程诱饵(可能使用在地下购买的另一种工具);

包装或混淆样本;

注册恶意软件要用的域名;

发起垃圾邮件活动(可能使用付费的垃圾邮件服务)来分发恶意软件。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。