本期导读漏洞态势

根据国家信息安全漏洞库(CNNVD)统计,2019年5月份采集安全漏洞共1285个。

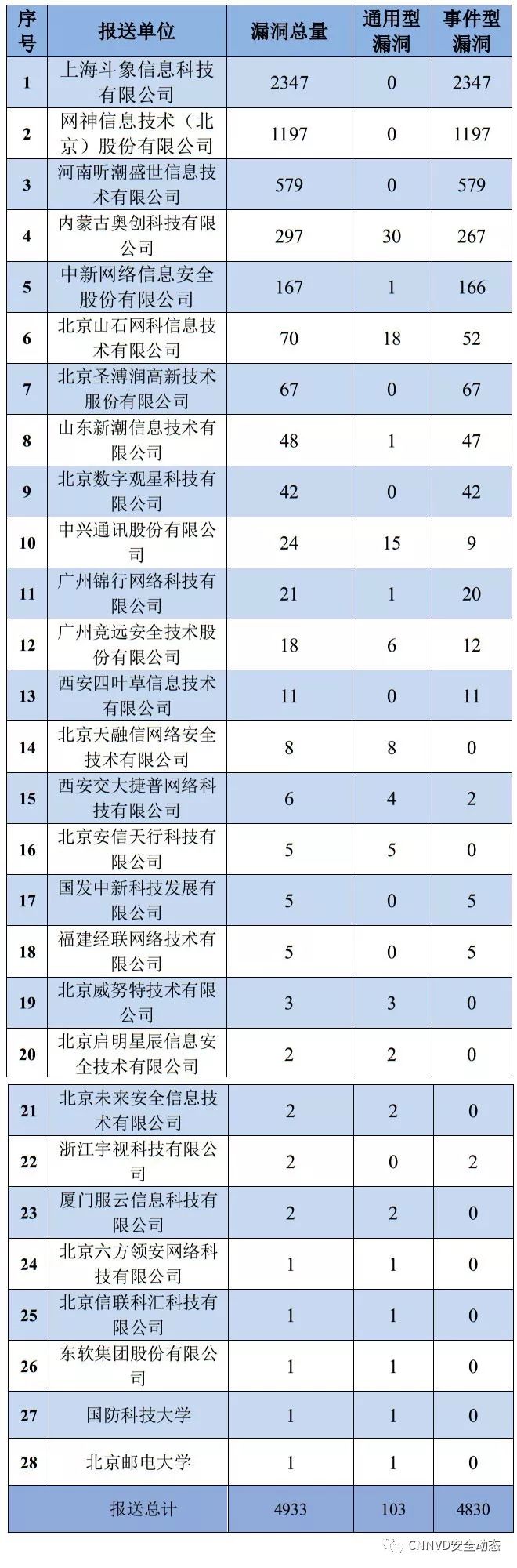

本月接报漏洞共计4933个,其中信息技术产品漏洞(通用型漏洞)103个,网络信息系统漏洞(事件型漏洞)4830个。

重大漏洞预警

1、微软远程桌面服务远程代码执行漏洞(CNNVD-201905-434、CVE-2019-0708):成功利用此漏洞的攻击者可以在目标系统上执行任意代码。Windows 7、Windows Server 2008、Windows Server 2003、Windows XP等多个版本均受此漏洞影响。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,采取修补措施。

2、微软多个安全漏洞:包括Windows远程桌面服务远程代码执行漏洞(CNNVD-201905-434、CVE-2019-0708)、Windows 特权提升漏洞(CNNVD-201905-412、CVE-2019-0734)等。成功利用上述漏洞的攻击者可以在目标系统上执行任意代码、获取用户数据。微软多个产品和系统受漏洞影响。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,采取修补措施。

漏洞态势

一、公开漏洞情况

根据国家信息安全漏洞库(CNNVD)统计,2019年5月份新增安全漏洞共1285个,从厂商分布来看,Cisco公司产品的漏洞数量最多,共发布99个;从漏洞类型来看,缓冲区错误类的漏洞占比最大,达到16.26%。本月新增漏洞中,超危漏洞163个、高危漏洞491个、中危漏洞597个、低危漏洞34个,相应修复率分别为72.39%、80.86%、66.16%以及61.76%。合计931个漏洞已有修复补丁发布,本月整体修复率72.45%。

截至2019年5月31日,CNNVD采集漏洞总量已达126569个。

1.1 漏洞增长概况

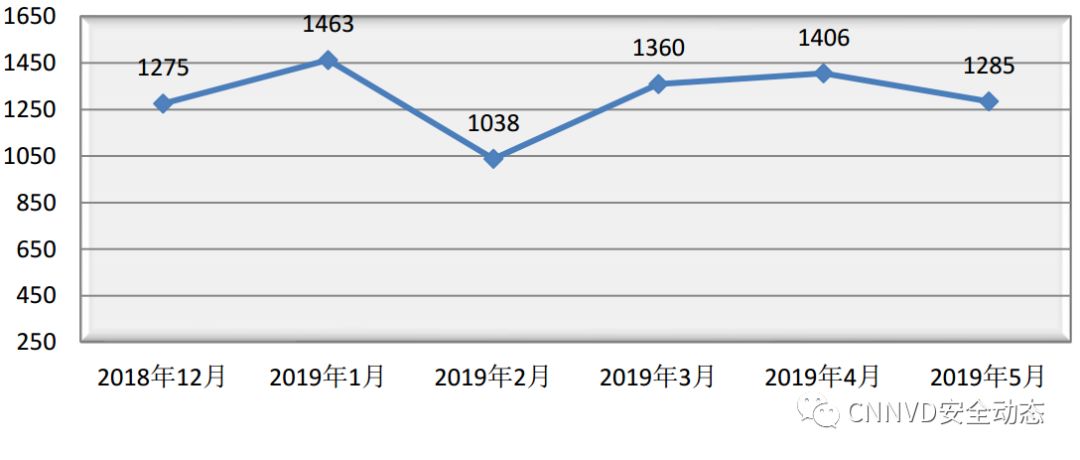

2019年5月新增安全漏洞1285个,与上月(1406个)相比减少了8.61%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1305个。

图1 2018年12月至2019年5月漏洞新增数量统计图

图1 2018年12月至2019年5月漏洞新增数量统计图

1.2 漏洞分布情况

1.2.1漏洞厂商分布

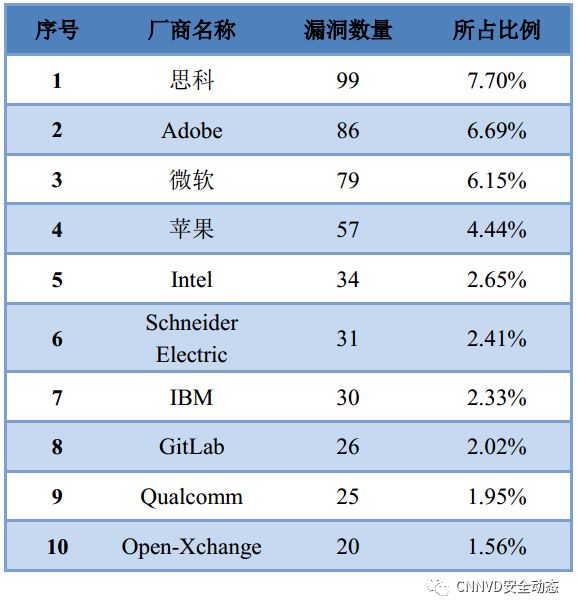

5月厂商漏洞数量分布情况如表1所示,Cisco公司达到99个,占本月漏洞总量的7.70%。本月Cisco、Adobe、Microsoft等公司的漏洞数量均有所上升,Oracle、CloudBees等厂商的漏洞数量出现较不同程度的下降。

表1 2019年5月排名前十厂商新增安全漏洞统计表

1.2.2漏洞产品分布

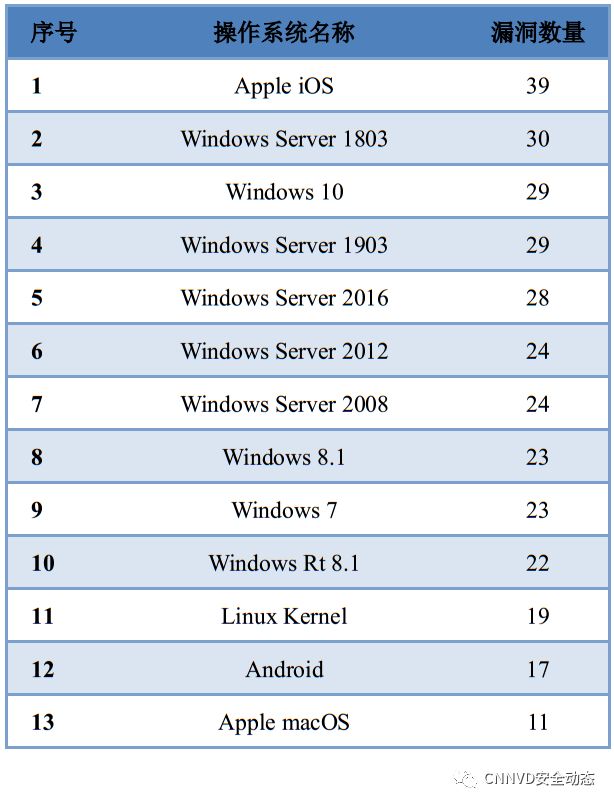

5月主流操作系统的漏洞统计情况如表2所示。本月Windows系列操作系统漏洞数量共31条,其中桌面操作系统30条,服务器操作系统31条。本月Apple iOS漏洞数量最多,共39个,占主流操作系统漏洞总量的12.26%,排名第一。

表2 2019年5月主流操作系统漏洞数量统计

*由于Windows整体市占率高达百分之九十以上,所以上表针对不同的Windows版本分别进行统计。

*上表漏洞数量为影响该版本的漏洞数量,由于同一漏洞可能影响多个版本操作系统,计算某一系列操作系统漏洞总量时,不能对该系列所有操作系统漏洞数量进行简单相加。

1.2.3 漏洞类型分布

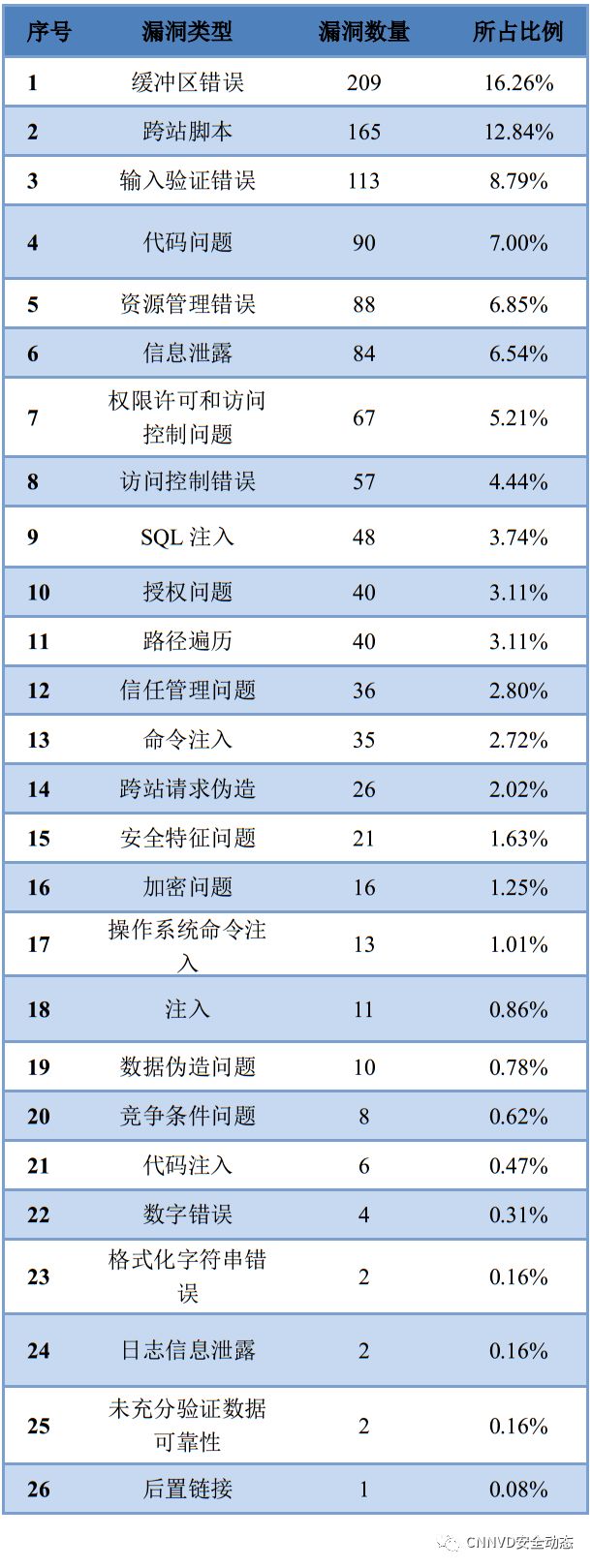

5月份发布的漏洞类型分布如表3所示,其中缓冲区错误类漏洞所占比例最大,约为16.26%。

表3 2019年5月漏洞类型统计表

1.2.4 漏洞危害等级分布

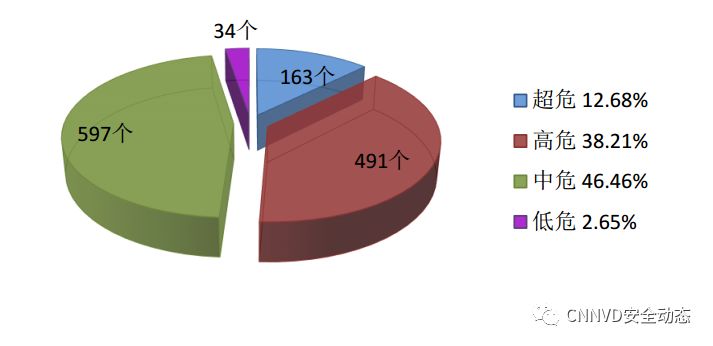

根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。5月漏洞危害等级分布如图2所示,其中超危漏洞163条,占本月漏洞总数的12.68%。

图2 2019年5月漏洞危害等级分布

图2 2019年5月漏洞危害等级分布

1.3漏洞修复情况

1.3.1 整体修复情况

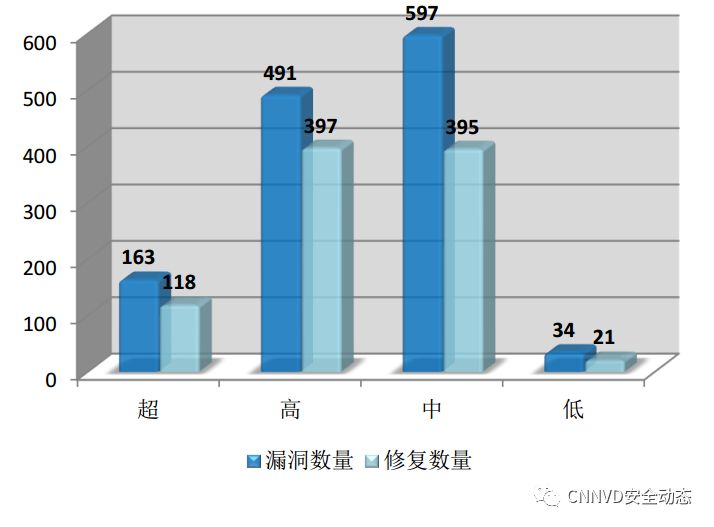

5月漏洞修复情况按危害等级进行统计见图3。其中高危漏洞修复率最高,达到80.86%,低危漏洞修复率最低,比例为61.76%。与上月相比,本月高危漏洞修复率有所上升,超危、中危、低危漏洞修复率有所下降。总体来看,本月整体修复率上升,由上月的77.74%下降至本月的72.45%。

图3 2019年5月漏洞修复数量统计

图3 2019年5月漏洞修复数量统计

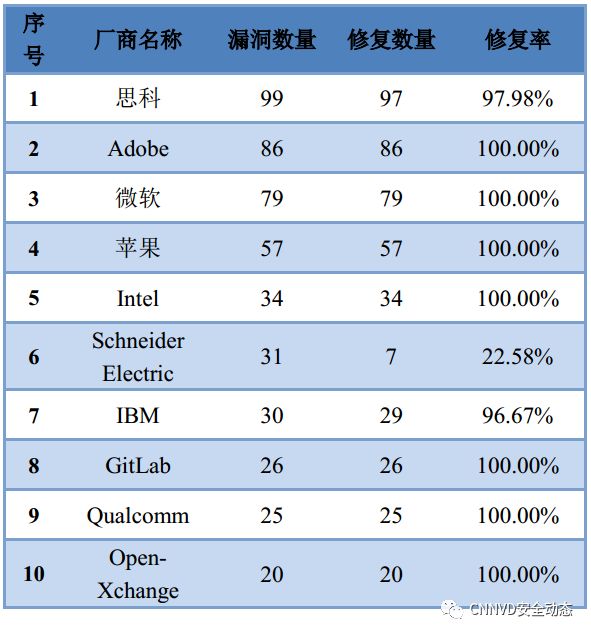

1.3.2 厂商修复情况

5月漏洞修复情况按漏洞数量前十厂商进行统计,其中Cisco、Adobe、Microsoft等十个厂商共487条漏洞,占本月漏洞总数的37.90%,漏洞修复率为94.46%,详细情况见表4。多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中Adobe、Microsoft、Apple、GitLab等公司本月漏洞修复率均为100%,共484条漏洞已全部修复。

表4 2019年5月厂商修复情况统计表

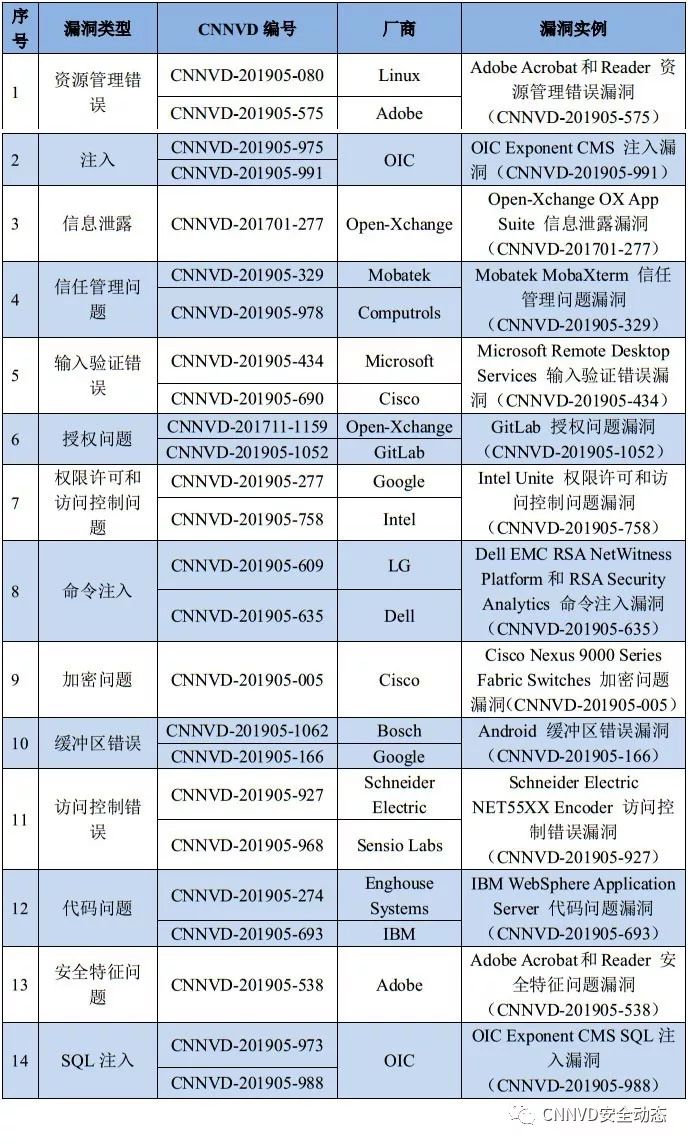

1.4 重要漏洞实例

1.4.1 超危漏洞实例

本月超危漏洞共163个,其中重要漏洞实例如表5所示。

表5 2019年5月超危漏洞实例

1.Adobe Acrobat和Reader 资源管理错误漏洞(CNNVD-201905-575)

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。Adobe Acrobat是一套PDF文件编辑和转换工具。Reader是一套PDF文档阅读软件。

Adobe Acrobat和Reader中存在释放后重用漏洞。该漏洞源于网络系统或产品对系统资源(如内存、磁盘空间、文件等)的管理不当。基于Windows和macOS平台的以下产品及版本受到影响:

-Adobe Acrobat DC (Continuous ) 2019.010.20100及之前版本

-Adobe Acrobat 2017(Classic 2017)2017.011.30140及之前版本

-Adobe Acrobat DC(Classic 2015)2015.006.30495及之前版本

-Adobe Acrobat Reader DC(Continuous)2019.010.20099及之前版本

-Adobe Acrobat Reader 2017(Classic 2017)2017.011.30138及之前版本

-Adobe Acrobat Reader DC(Classic 2015)2015.006.30493及之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb19-18.html

2.OIC Exponent CMS 注入漏洞(CNNVD-201905-991)

OIC Exponent CMS是美国OIC公司的一套基于PHP的免费、开源的模块化内容管理系统(CMS)。该系统支持在页面中直接进行编辑,并提供用户管理、网站配置、内容编辑等功能。

OIC Exponent CMS 2.3.9版本中的framework/modules/core/controllers/expTagController.php文件存在注入漏洞。该漏洞源于用户输入构造命令、数据结构或记录的操作过程中,网络系统或产品缺乏对用户输入数据的正确验证,未过滤或未正确过滤掉其中的特殊元素,导致系统或产品产生解析或解释方式错误。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/exponentcms/exponent-cms/commit/fdafb5ec97838e4edbd685f587f28d3174ebb3db

3.Open-Xchange OX App Suite 信息泄露漏洞(CNNVD-201701-277)

Open-Xchange OX App Suite是美国Open-Xchange公司的一套Web云桌面环境。该环境允许用户更直观的管理电子邮件、任务和文件等。

Open-Xchange OX App Suite 7.8.3及之前版本中存在信息泄露漏洞。该漏洞源于网络系统或产品在运行过程中存在配置等错误。未授权的攻击者可利用漏洞获取受影响组件敏感信息。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://documentation.open-xchange.com/7.8.4/release-notes/release-notes.html

4.Mobatek MobaXterm 信任管理问题漏洞(CNNVD-201905-329)

Mobatek MobaXterm是法国Mobatek公司的一套集成了增强型终端、X服务器和Unix命令集(GNU/Cygwin)的终端软件。

MobaTek MobaXterm Personal Edition v11.1 Build 3860版本中存在信任管理问题漏洞。该漏洞源于网络系统或产品中缺乏有效的信任管理机制。攻击者可利用默认密码或者硬编码密码、硬编码证书等攻击受影响组件。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.mobatek.net/

5.Microsoft Remote Desktop Services 输入验证错误漏洞(CNNVD-201905-434)

Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。Remote Desktop Services是其中的一个远程桌面服务组件。

Microsoft Remote Desktop Services中存在输入验证错误漏洞。该漏洞源于网络系统或产品未对输入的数据进行正确的验证。以下产品及版本受到影响:

-Microsoft Windows 7 SP1

-Microsoft Windows Server 2008 SP2

-Microsoft Windows Server 2008 R2 SP1

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0708

6.GitLab 授权问题漏洞(CNNVD-201905-1052)

GitLab是美国GitLab公司的一款使用Ruby on Rails开发的、自托管的、Git(版本控制系统)项目仓库应用程序。该程序可用于查阅项目的文件内容、提交历史、Bug列表等。

GitLab(社区版和企业版)11.6.10之前版本、11.7.6之前的11.7.x版本和11.8.1之前的11.8.x版本中存在授权问题漏洞。该漏洞源于网络系统或产品中缺少身份验证措施或身份验证强度不足。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://about.gitlab.com/2019/03/04/security-release-gitlab-11-dot-8-dot-1-released/

7.Intel Unite 权限许可和访问控制问题漏洞(CNNVD-201905-758)

Intel Unite是美国谷歌(Google)公司和开放手持设备联盟(简称OHA)公司的一套企业会议协作解决方案。

基于Android平台的Intel Unite 4.0之前版本中存在权限许可和访问控制问题漏洞。该漏洞源于网络系统或产品缺乏有效的权限许可和访问控制措施。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.intel.com/content/www/us/en/security-center/advisory/INTEL-SA-00245.html

8.Dell EMC RSA NetWitness Platform和RSA Security Analytics 命令注入漏洞(CNNVD-201905-635)

Dell EMC RSA NetWitness Platform和RSA Security Analytics都是美国戴尔(Dell)公司的产品。Dell EMC RSA NetWitness Platform是一套网络安全监控平台。RSA Security Analytics是一套安全智能分析平台。

Dell EMC RSA NetWitness Platform 11.2.1.1之前版本和RSA Security Analytics 10.6.6.1之前版本中存在命令注入漏洞,该漏洞源于外部输入数据构造可执行命令过程中,网络系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞执行非法命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://community.rsa.com/docs/DOC-104202

9.Cisco Nexus 9000 Series Fabric Switches 加密问题漏洞(CNNVD-201905-005)

Cisco Nexus 9000 Series Fabric Switches是美国思科(Cisco)公司的一款9000系列光纤交换机。

使用14.1(1i)之前版本固件的Cisco Nexus 9000 Series Fabric Switches(在Application Centric Infrastructure (ACI)模式下)中存在加密问题漏洞。该漏洞源于网络系统或产品未正确使用相关密码算法,导致内容未正确加密、弱加密、明文存储敏感信息等。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190501-nexus9k-sshkey

10.Android 缓冲区错误漏洞(CNNVD-201905-166)

Android是美国谷歌(Google)和开放手持设备联盟(简称OHA)的一套以Linux为基础的开源操作系统。

Android中的typer.cc文件的JSCallTyper存在越界写入漏洞。该漏洞源于网络系统或产品在内存上执行操作时,未正确验证数据边界,导致向关联的其他内存位置上执行了错误的读写操作。攻击者可利用该漏洞导致缓冲区溢出或堆溢出等。以下产品及版本受到影响:

-Android 7.0版本

-Android 7.1.1版本

-Android 7.1.2版本

-Android 8.1版本

-Android 9版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://source.android.com/security/bulletin/2019-05-01

11.Schneider Electric NET55XX Encoder 访问控制错误漏洞(CNNVD-201905-927)

Schneider Electric NET55XX Encoder是法国施耐德电气(Schneider Electric)公司的一款视频编码器。

使用2.1.9.7之前版本固件的Schneider Electric NET55XX Encoder中存在访问控制错误漏洞。该漏洞源于网络系统或产品未正确限制来自未授权角色的资源访问。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.schneider-electric.com/en/download/document/SEVD-2019-134-01/

12.IBM WebSphere Application Server 代码问题漏洞(CNNVD-201905-693)

IBM WebSphere Application Server(WAS)是美国IBM公司的一款应用服务器产品。该产品是JavaEE和Web服务应用程序的平台,也是IBMWebSphere软件平台的基础。

IBM WAS 8.5版本和9.0版本中存在代码问题漏洞。该漏洞源于网络系统或产品的代码开发过程中存在设计或实现不当的问题。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www-01.ibm.com/support/docview.wss?uid=ibm10884302&myns=swgws&mynp=OCSSEQTP&mync=A&cm_sp=swgws-_-OCSSEQTP-_-A

13.Adobe Acrobat和Reader 安全特征问题漏洞(CNNVD-201905-538)

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。Adobe Acrobat是一套PDF文件编辑和转换工具。Reader是一套PDF文档阅读软件。

Adobe Acrobat和Reader中存在安全特征问题漏洞。该漏洞是源于网络系统或产品中缺少身份验证、访问控制、权限管理等安全措施。基于Windows和macOS平台的以下产品及版本受到影响:

-Adobe Acrobat DC (Continuous ) 2019.010.20100及之前版本

-Adobe Acrobat 2017(Classic 2017)2017.011.30140及之前版本

-Adobe Acrobat DC(Classic 2015)2015.006.30495及之前版本

-Adobe Acrobat Reader DC(Continuous)2019.010.20099及之前版本

-Adobe Acrobat Reader 2017(Classic 2017)2017.011.30138及之前版本

-Adobe Acrobat Reader DC(Classic 2015)2015.006.30493及之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb19-18.html

14.OIC Exponent CMS SQL注入漏洞(CNNVD-201905-988)

OIC Exponent CMS是美国OIC公司的一套基于PHP的免费、开源的模块化内容管理系统(CMS)。该系统支持在页面中直接进行编辑,并提供用户管理、网站配置、内容编辑等功能。

OIC Exponent CMS 2.3.9版本中的framework/modules/ecommerce/controllers/cartController.php文件存在SQL注入漏洞。该漏洞源于基于数据库的应用缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/exponentcms/exponent-cms/commit/99636b2118cd9af4eb9920f6b6c228bd824593d

1.4.2 高危漏洞实例

本月高危漏洞共491个,其中重要漏洞实例如表6所示。

表6 2019年5月高危漏洞

1.Mitsubishi Electric QJ71E71-100 资源管理错误漏洞(CNNVD-201905-839)

Mitsubishi Electric QJ71E71-100是日本三菱电机(Mitsubishi Electric)公司的一款以太网模块。

Mitsubishi Electric QJ71E71-100 20121版本和18072版本中存在资源管理错误漏洞。该漏洞源于网络系统或产品对系统资源(如内存、磁盘空间、文件等)的管理不当。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.mitsubishielectric.com/

2.GitLab 注入漏洞(CNNVD-201905-770)

GitLab是美国GitLab公司的一款使用Ruby on Rails开发的、自托管的、Git(版本控制系统)项目仓库应用程序。该程序可用于查阅项目的文件内容、提交历史、Bug列表等。

GitLab(企业版和社区版)11.5.8之前版本、11.6.6之前的11.6.x版本和11.7.1之前的11.7.x版本中存在注入漏洞。该漏洞源于用户输入构造命令、数据结构或记录的操作过程中,网络系统或产品缺乏对用户输入数据的正确验证,未过滤或未正确过滤掉其中的特殊元素,导致系统或产品产生解析或解释方式错误。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://about.gitlab.com/2019/01/31/security-release-gitlab-11-dot-7-dot-3-released/

3.BlueCats Reveal for Android 信任管理问题漏洞(CNNVD-201905-894)

BlueCats Reveal for Android是澳大利亚BlueCats公司的一款基于Android平台的定位信标管理应用程序。

基于Android平台BlueCats Reveal 3.0.19之前版本中存在安全漏洞。该漏洞源于网络系统或产品中缺乏有效的信任管理机制。攻击者可利用默认密码或者硬编码密码、硬编码证书等攻击受影响组件。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.bluecats.com/

4.多款Qualcomm产品数字错误漏洞(CNNVD-201905-151)

Qualcomm MDM9206等都是美国高通(Qualcomm)公司的一款中央处理器(CPU)产品。

多款Qualcomm产品中的qsee_hash存在数字错误漏洞。该漏洞源于网络系统或产品未正确计算或转换所产生的数字。攻击者可利用该漏洞导致整数溢出或符号错误等。以下产品及版本(用于汽车、移动和可穿戴设备)受到影响:

-Qualcomm MDM9206

-Qualcomm MDM9607

-Qualcomm MDM9650

-Qualcomm SD 210

-Qualcomm SD 212

-Qualcomm SD 205

-Qualcomm SD 425

-Qualcomm SD 430

-Qualcomm SD 450

-Qualcomm SD 625

-Qualcomm SD 650/52

-Qualcomm SD 820

-Qualcomm SD 820A

-Qualcomm SD 835

-Qualcomm SD 845

-Qualcomm SD 850

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.qualcomm.com/company/product-security/bulletins

5.Apple iOS、tvOS和watchOS MobileLockdown组件输入验证错误漏洞(CNNVD-201905-541)

Apple iOS等都是美国苹果(Apple)公司的产品。Apple iOS是一套为移动设备所开发的操作系统。Apple tvOS是一套智能电视操作系统。Apple watchOS是一套智能手表操作系统。MobileLockdown是其中的一个设备锁定组件。

Apple iOS 12.3之前版本、tvOS 12.3之前版本和watchOS 5.2.1之前版本中的MobileLockdown组件存在输入验证错误漏洞。该漏洞源于网络系统或产品未对输入的数据进行正确的验证。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.apple.com/zh-cn/HT210122

https://support.apple.com/zh-cn/HT210120

https://support.apple.com/zh-cn/HT210118

6.Fortinet FortiOS 授权问题漏洞(CNNVD-201905-1025)

Fortinet FortiOS是美国飞塔(Fortinet)公司的一套专用于FortiGate网络安全平台上的安全操作系统。该系统为用户提供防火墙、防病毒、IPSec/SSLVPN、Web内容过滤和反垃圾邮件等多种安全功能。

Fortinet FortiOS 6.0.0版本至6.0.4版本 、5.6.0版本至5.6.8版本和5.4.1版本至5.4.10版本中的SSL VPN Web门户存在授权问题漏洞。该漏洞源于网络系统或产品中缺少身份验证措施或身份验证强度不足。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://fortiguard.com/psirt/FG-IR-18-389

7.VMware Workstation 权限许可和访问控制问题漏洞(CNNVD-201905-625)

VMware Workstation是美国威睿(VMware)公司的一套虚拟机软件。该软件提供可以同时运行多个不同的操作系统的虚拟机功能。

VMware Workstation 15.1.0之前的15.x版本中存在权限许可和访问控制问题漏洞,该漏洞源于程序没有正确地加载DLL文件。该漏洞源于网络系统或产品缺乏有效的权限许可和访问控制措施。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.vmware.com/security/advisories/VMSA-2019-0007.html

8.IBM Spectrum Control 命令注入漏洞(CNNVD-201905-206)

IBM Spectrum Control(前称Tivoli Storage Productivity Center)是美国IBM公司的一套存储资源管理软件。该软件可以为多个存储系统提供监控、自动化和分析。

IBM Spectrum Control中存在命令注入漏洞。该漏洞源于外部输入数据构造可执行命令过程中,网络系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞执行非法命令。以下产品及版本受到影响:

-IBM Tivoli Storage Productivity Center 5.2.0版本至5.2.7.1版本

-IBM Spectrum Control 5.2.8版本至5.2.17.2版本

-IBM Spectrum Control 5.3.0版本至5.3.1版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://www.ibm.com/support/docview.wss?uid=ibm10872900

9.Atlassian Bitbucket Data Center migration tool 路径遍历漏洞(CNNVD-201905-974)

Atlassian Bitbucket Server是澳大利亚Atlassian公司的一款Git代码托管解决方案。该方案能够管理并审查代码,具有差异视图、JIRA集成和构建集成等功能。Bitbucket Data Center migration tool是一款数据中心迁移工具。

Atlassian Bitbucket Data Center migration tool中存在路径遍历漏洞。该漏洞源于网络系统或产品未能正确地过滤资源或文件路径中的特殊元素。攻击者可利用该漏洞访问受限目录之外的位置。以下产品及版本受到影响:

-Atlassian Bitbucket Server 5.13.6之前的5.13.x版本

-Atlassian Bitbucket Server 5.14.4之前的5.14.x版本

-Atlassian Bitbucket Server 5.15.3之前的5.15.x版本

-Atlassian Bitbucket Server 6.0.3之前的6.0.x版本

-Atlassian Bitbucket Server 6.1.2之前的6.1.x版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://confluence.atlassian.com/bitbucketserver/bitbucket-server-security-advisory-2019-05-22-969526871.html

10.Cisco Adaptive Security Appliances Software 跨站请求伪造漏洞(CNNVD-201905-019)

Cisco Adaptive Security Appliances Software(ASA Software)是美国思科(Cisco)公司的一套防火墙和网络安全平台。该平台提供了对数据和网络资源的高度安全的访问等功能。

Cisco ASA Software中基于Web的管理界面存在跨站请求伪造漏洞。该漏洞源于WEB应用未充分验证请求是否来自可信用户。攻击者可利用该漏洞通过受影响客户端向服务器发送非预期的请求。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190501-asa-csrf

11.Linux kernel 竞争条件问题漏洞(CNNVD-201905-195)

Linux kernel是美国Linux基金会发布的开源操作系统Linux所使用的内核。

Linux kernel 5.0.8之前版本中的net/rds/tcp.c文件的‘rds_tcp_kill_sock’函数存在竞争条件问题漏洞。该漏洞源于网络系统或产品在运行过程中,并发代码需要互斥地访问共享资源时,对于并发访问的处理不当。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://cdn.kernel.org/pub/linux/kernel/v5.x/ChangeLog-5.0.8

12.Ascensia Diabetes Care Ascensia Contour NEXT ONE application 加密问题漏洞(CNNVD-201905-137)

Ascensia Diabetes Care Ascensia Contour NEXT ONE application是美国Ascensia Diabetes Care公司的一款血糖仪管理应用程序。

基于Android平台的Ascensia Diabetes Care Ascensia Contour NEXT ONE应用程序2019-01-15之前版本中存在加密问题漏洞。该漏洞源于网络系统或产品未正确使用相关密码算法,导致内容未正确加密、弱加密、明文存储敏感信息等。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.contournext.com/

13.Adobe Acrobat和Reader 缓冲区错误漏洞(CNNVD-201905-581)

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。Adobe Acrobat是一套PDF文件编辑和转换工具。Reader是一套PDF文档阅读软件。

Adobe Acrobat和Reader中存在越界写入漏洞,该漏洞源于网络系统或产品在内存上执行操作时,未正确验证数据边界,导致向关联的其他内存位置上执行了错误的读写操作。攻击者可利用该漏洞导致缓冲区溢出或堆溢出等。基于Windows和macOS平台的以下产品及版本受到影响:

-Adobe Acrobat DC (Continuous ) 2019.010.20100及之前版本

-Adobe Acrobat 2017(Classic 2017)2017.011.30140及之前版本

-Adobe Acrobat DC(Classic 2015)2015.006.30495及之前版本

-Adobe Acrobat Reader DC(Continuous)2019.010.20099及之前版本

-Adobe Acrobat Reader 2017(Classic 2017)2017.011.30138及之前版本

-Adobe Acrobat Reader DC(Classic 2015)2015.006.30493及之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb19-18.html

14.多款Western Digital产品后置链接漏洞(CNNVD-201905-959)

Western Digital My Cloud Mirror Gen2等都是美国西部数据(Western Digital)公司的产品。Western Digital My Cloud Mirror Gen2是一款个人云存储设备。Western Digital My Cloud EX2 Ultra是一款个人云存储设备。Western Digital My Cloud EX2100是一款个人存储设备。

多款Western Digital产品中存在后置链接漏洞。该漏洞源于网络系统或产品未正确过滤表示非预期资源的链接或者快捷方式的文件名。攻击者可利用该漏洞访问非法的文件路径。以下产品及版本受到影响:

-使用2.31.183之前版本固件的Western Digital My Cloud Cloud Mirror Gen2

-使用2.31.183之前版本固件的Western Digital My Cloud Cloud EX2 Ultra

-使用2.31.183之前版本固件的Western Digital My Cloud Cloud EX2100

-使用2.31.183之前版本固件的Western Digital My Cloud Cloud EX4100

-使用2.31.183之前版本固件的Western Digital My Cloud Cloud DL2100

-使用2.31.183之前版本固件的Western Digital My Cloud Cloud DL4100

-使用2.31.183之前版本固件的Western Digital My Cloud Cloud PR2100

-使用2.31.183之前版本固件的Western Digital My Cloud Cloud PR4100

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://community.wd.com/t/new-release-my-cloud-firmware-versions-2-31-183-05-20-2019/237717

15.Open-Xchange OX App Suite 访问控制错误漏洞(CNNVD-201703-616)

Open-Xchange OX App Suite是美国Open-Xchange公司的一套Web云桌面环境。该环境允许用户更直观的管理电子邮件、任务和文件等。

Open-Xchange OX App Suite 7.8.3及之前版本中存在访问控制错误漏洞。该漏洞源于网络系统或产品未正确限制来自未授权角色的资源访问。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://documentation.open-xchange.com/7.10.0/release-notes/release-notes.html

16.Intel TXE和Intel Converged Security and Management Engine 代码注入漏洞(CNNVD-201905-742)

Intel Converged Security and Management Engine(CSME)和Intel TXE都是美国英特尔(Intel)公司的产品。Intel Converged Security and Management Engine是一款安全管理引擎。Intel TXE是一款使用在CPU(中央处理器)中具有硬件验证功能的信任执行引擎。

Intel CSME和Intel TXE中的安装程序存在代码注入漏洞。该漏洞源于外部输入数据构造代码段的过程中,网络系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞生成非法的代码段,修改网络系统或组件的预期的执行控制流。以下产品及版本受到影响:

-Intel CSME 11.8.65之前版本

-Intel CSME 11.11.65之前版本

-Intel CSME 11.22.65之前版本

-Intel CSME 12.0.35之前版本

-Intel TXE 3.1.65版本

-Intel TXE 4.0.15版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00213.html

Oracle Database Server是美国甲骨文(Oracle)公司的一套关系数据库管理系统。该数据库管理系统提供数据管理、分布式处理等功能。Portable Clusterware是其中的一个对集群硬件进行管理的组件。

17.GE Communicator 代码问题漏洞(CNNVD-201905-092)

GE Communicator是美国通用电气(GE)公司的一款用于计量设备的编程和监测的应用程序。

GE Communicator 4.0.517之前版本中存在代码问题漏洞。该漏洞源于网络系统或产品的代码开发过程中存在设计或实现不当的问题。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.gegridsolutions.com/app/ViewFiles.aspx?prod=EPM9700&type=7

18.Cisco Firepower Threat Defense 操作系统命令注入漏洞(CNNVD-201905-010)

Cisco Firepower Threat Defense(FTD)是美国思科(Cisco)公司的一套提供下一代防火墙服务的统一软件。

Cisco FTD中的CLI存在操作系统命令注入漏洞。该漏洞源于外部输入数据构造操作系统可执行命令过程中,网络系统或产品未正确过滤其中的特殊字符、命令等。攻击者可利用该漏洞执行非法操作系统命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190501-ftd-cmd-inject

19.HP Workstation BIOS 安全特征问题漏洞(CNNVD-201905-1064)

HP Workstation是美国惠普(HP)公司的一款高性能台式电脑。BIOS是其中的一个基本输入输出系统。

HP Workstation BIOS (UEFI Firmware)中存在安全特征问题漏洞。该漏洞是源于网络系统或产品中缺少身份验证、访问控制、权限管理等安全措施。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.hp.com/us-en/document/c06318199

20.Vtiger CRM SQL注入漏洞(CNNVD-201905-774)

Vtiger CRM是美国Vtiger公司的一套基于SugarCRM开发的客户关系管理系统(CRM)。该管理系统提供管理、收集、分析客户信息等功能。

Vtiger CRM 7.1.0 hotfix3之前版本中存在SQL注入漏洞。该漏洞源于基于数据库的应用缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://lists.vtigercrm.com/pipermail/vtigercrm-developers/2019-April/037964.html

二、接报漏洞情况

本月接报漏洞共计4933个,其中信息技术产品漏洞(通用型漏洞)103个,网络信息系统漏洞(事件型漏洞)4830个。

表7 2019年5月漏洞接报情况

三、重大漏洞预警

3.1 CNNVD关于微软远程桌面服务远程代码执行漏洞的通报

本月,国家信息安全漏洞库(CNNVD)收到关于微软远程桌面服务远程代码执行漏洞(CNNVD-201905-434、CVE-2019-0708)情况的报送。成功利用此漏洞的攻击者可以在目标系统上执行任意代码。Windows 7、Windows Server 2008、Windows Server 2003、Windows XP等多个版本均受此漏洞影响。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,采取修补措施。

.漏洞简介

远程桌面服务是微软从Windows 2000 Server系统开始提供的组件。通过远程桌面连接,可以实现远程控制建立连接的另一台计算机。

当未经身份验证的攻击者使用RDP连接到目标系统并发送特制请求时,会触发远程代码执行漏洞。成功利用此漏洞的攻击者可以在目标系统上执行任意代码。攻击者可随后安装程序、查看、更改或删除数据,或者创建拥有完全用户权限的新帐户。

.漏洞危害

成功利用此漏洞的攻击者可以对目标系统进行远程代码执行攻击。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,采取修补措施。受漏洞影响版本如下:

Windows 7 for 32-bit Systems Service Pack 1 Windows 7 for x64-based Systems Service Pack 1 Windows Server 2008 for 32-bit Systems Service Pack 2 Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) Windows Server 2008 for Itanium-Based Systems Service Pack 2 Windows Server 2008 for x64-based Systems Service Pack 2 Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1 Windows Server 2008 R2 for x64-based Systems Service Pack 1 Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) Windows XP SP3 x86 Windows XP SP2 x64 Windows XP Embedded SP3 x86 Windows Server 2003 SP2 x86 Windows Server 2003 SP2 x64 |

.修复措施

目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认漏洞影响,采取修补措施。微软官方补丁链接地址如下:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

3.2 CNNVD关于微软多个安全漏洞情况的通报

本月,微软官方发布了多个安全漏洞的公告,包括Windows远程桌面服务远程代码执行漏洞(CNNVD-201905-434、CVE-2019-0708)、Windows 特权提升漏洞(CNNVD-201905-412、CVE-2019-0734)、Windows DHCP 服务器远程代码执行漏洞(CNNVD-201905-373、CVE-2019-0725)等多个漏洞。成功利用上述漏洞的攻击者可以在目标系统上执行任意代码、获取用户数据。微软多个产品和系统受漏洞影响。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,采取修补措施。

.漏洞简介

本次漏洞公告涉及Microsoft Windows系统 、Windows DHCP 服务器、Chakra 脚本引擎、Microsoft Word、Microsoft SharePoint、Windows GDI接口、Internet Explorer等Windows平台下应用软件和组件。微软多个产品和系统版本受漏洞影响,具体影响范围可访问https://portal.msrc.microsoft.com/zh-cn/security-guidance查询,漏洞详情如下:

1、Windows远程桌面服务远程代码执行漏洞(CNNVD-201905-434、CVE-2019-0708)

漏洞简介:当未经身份验证的攻击者使用RDP连接到目标系统并发送特制请求时触发远程代码执行漏洞。成功利用此漏洞的攻击者可以在目标系统上执行任意代码。攻击者可随后安装程序、查看、更改或删除数据,或者创建拥有完全用户权限的新帐户。

2、Windows 特权提升漏洞(CNNVD-201905-412、CVE-2019-0734)(CNNVD-201905-383、CVE-2019-0936)

漏洞简介:当 Windows 未能正确处理某些符号链接时,会触发特权提升漏洞。成功利用此漏洞的攻击者可提升用户权限。

3、Windows DHCP 服务器远程代码执行漏洞(CNNVD-201905-373、CVE-2019-0725)

漏洞简介:当攻击者向Windows DHCP服务器发送经特殊设计的 DHCP 数据包时,会触发远程代码执行漏洞。成功利用此漏洞的攻击者可以在服务器上执行任意代码。

4、Windows Office 访问连接引擎远程代码执行漏洞(CNNVD-201905-436、CVE-2019-0945)、(CNNVD-201905-361、CVE-2019-0946)、(CNNVD-201905-360、CVE-2019-0947)

漏洞简介:当 Windows Office 访问连接引擎未能正确处理内存中的对象时,会触发远程代码执行漏洞。成功利用此漏洞的攻击者可以在受害者系统上执行任意代码。

5、Microsoft Word 远程代码执行漏洞(CNNVD-201905-396、CVE-2019-0953)

漏洞简介:当Microsoft Word 软件无法正确处理内存中的对象时,会触发远程代码执行漏洞。攻击者可通过向用户发送经特殊设计的文件,并诱使用户打开该文件利用此漏洞。成功利用此漏洞的攻击者可以在受害者系统上执行任意代码。

6、Microsoft SharePoint 特权提升漏洞(CNNVD-201905-388、CVE-2019-0957)、(CNNVD-201905-385、CVE-2019-0958)

漏洞简介:当 MicrosoftSharePoint Server 不能正确处理经特殊设计的 Web 请求时,会触发特权提升漏洞。经过身份验证的攻击者可能通过向受影响的 SharePoint 服务器发送经特殊设计的请求来利用此漏洞。

7、Chakra 脚本引擎内存损坏漏洞(CNNVD-201905-372、CVE-2019-0912)(CNNVD-201905-369、CVE-2019-0913)(CNNVD-201905-366、CVE-2019-0914)(CNNVD-201905-394、CVE-2019-0915)(CNNVD-201905-397、CVE-2019-0916)(CNNVD-201905-398、CVE-2019-0917)(CNNVD-201905-414、CVE-2019-0922)

漏洞简介: Chakra 脚本引擎在 Microsoft Edge 中处理内存中的对象时可能触发该漏洞。成功利用该漏洞的攻击者可以获得与当前用户相同的用户权限。如果当前用户使用管理员权限登录,攻击者便可以任意安装程序、查看、更改或删除数据,或者创建拥有完全用户权限的新帐户。

8、Windows 内核特权提升漏洞(CNNVD-201905-370、CVE-2019-0881)

漏洞简介:当 Windows 内核不正确地处理密钥枚举时,会触发特权提升漏洞。成功利用该漏洞的攻击者可以在目标系统上获得特权提升。本地经过身份验证的攻击者可以通过运行经特殊设计的应用程序来利用此漏洞。

9、Windows GDI 远程代码执行漏洞(CNNVD-201905-389、CVE-2019-0903)

漏洞简介:Windows 图形设备接口 (GDI) 处理内存中对象的方式中存在远程代码执行漏洞。成功利用此漏洞的攻击者可能会控制受影响的系统,攻击者可随后安装程序、查看、更改或删除数据,或者创建拥有完全用户权限的新帐户。

10、Internet Explorer 内存损坏漏洞(CNNVD-201905-405、CVE-2019-0929)

漏洞简介:当 Internet Explorer 不正确地访问内存中的对象时会触发该漏洞。成功利用该漏洞的攻击者可以获得与当前用户相同的用户权限,从而进一步安装程序、查看、更改或删除数据、创建新帐户等。

.修复建议

目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认漏洞影响,尽快采取修补措施。微软官方链接地址如下:

序号 | 漏洞名称 | 官方链接 |

1 | Windows远程桌面服务远程代码执行漏洞(CNNVD-201905-434、CVE-2019-0708) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0708 |

2 | Windows 特权提升漏洞(CNNVD-201905-412、CVE-2019-0734)(CNNVD-201905-383、CVE-2019-0936) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0734 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0936 |

3 | Windows DHCP 服务器远程代码执行漏洞(CNNVD-201905-373、CVE-2019-0725) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0725 |

4 | Windows Office 访问连接引擎远程代码执行漏洞(CNNVD-201905-436、CVE-2019-0945)、(CNNVD-201905-361、CVE-2019-0946)、(CNNVD-201905-360、CVE-2019-0947) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0945 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0946 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0947 |

5 | Microsoft Word 远程代码执行漏洞(CNNVD-201905-396、CVE-2019-0953) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0953 |

6 | Microsoft SharePoint 特权提升漏洞(CNNVD-201905-388、CVE-2019-0957)、(CNNVD-201905-385、CVE-2019-0958) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0957 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0958 |

7 | Chakra 脚本引擎内存损坏漏洞(CNNVD-201905-372、CVE-2019-0912)(CNNVD-201905-369、CVE-2019-0913)(CNNVD-201905-366、CVE-2019-0914)(CNNVD-201905-394、CVE-2019-0915)(CNNVD-201905-397、CVE-2019-0916)(CNNVD-201905-398、CVE-2019-0917)(CNNVD-201905-414、CVE-2019-0922) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0912 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0913 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0914 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0915 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0916 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0917 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0922 |

8 | Windows 内核特权提升漏洞(CNNVD-201905-370、CVE-2019-0881) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0881 |

9 | Windows GDI 远程代码执行漏洞(CNNVD-201905-389、CVE-2019-0903) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0903 |

10 | Internet Explorer 内存损坏漏洞(CNNVD-201905-405、CVE-2019-0929) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0929 |

声明:本文来自CNNVD安全动态,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。