据外媒报道,名为Silex的恶意软件于6月25日早些时候开始运行,数小时后,它攻击了大约2000台设备。目前攻击仍在继续,且强度可能加大。

Silex恶意软件如何工作

Akamai研究员Larry Cashdollar首次发现了Silex恶意软件,它的工作原理是破坏物联网设备的存储,删除防火墙规则,删除网络配置,并停止设备运行。这是在不破坏物联网设备电路的情况下所能达到的最大破坏程度。

受影响的用户必须手动重新安装设备的固件来恢复设备,但对于大多数设备所有者来说,这是一项过于复杂的任务。

一些用户很可能会认为设备的硬件出现了故障而扔掉设备,但其实是设备受到了恶意软件的攻击。

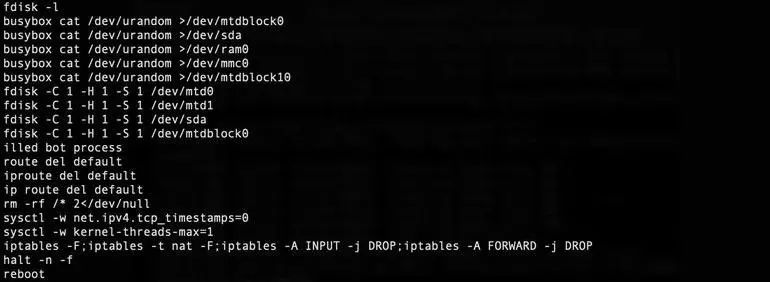

Cashdollar称,它使用已知的默认凭证登录物联网设备并破坏系统,通过将/dev/random的随机数据写入存储中来实现。恶意软件在二进制文件中调用fdisk-l,列出所有磁盘分区,再将随机数据从/dev/random写到它发现的分区中。它会删除网络配置,运行rm -rf /,删除它错过的内容。它还刷新所有iptables条目,添加一个DROPS所有连接,然后停止或重启设备。

攻击来自伊朗服务器

Cashdollar表示,恶意软件的目标是任何具有默认登录凭证的类unix系统。研究人员捕获的二进制文件目标是ARM设备,他注意到它还有一个Bash shell版本可供下载,可以针对任何运行Unix操作系统的架构,发动攻击的服务器来自伊朗。

谁是SILEX恶意软件的幕后黑手?

根据Anubhav的说法,造成这种破坏性恶意软件的罪魁祸首是一个14岁的少年,他的网名是Light Leafon。在此之前,Light创建了HITO物联网僵尸网络,并在一个月前接受了Anubhav关于物联网僵尸网络和播客的采访。Light表示,该项目一开始只是一个玩笑,但现在已经发展成为一个全职项目,他放弃了旧的HITO僵尸网络,转而使用Silex。这名少年说,他计划进一步开发恶意软件,并添加更具破坏性的功能。Light将重新设计恶意软件,以拥有最初的BrickerBot功能,计划为增加通过SSH登录到设备的功能,以及当前的Telnet劫持功能。此外,Light还计划在让恶意软件能够利用漏洞侵入设备。

Silex恶意软件显然是受到旧的BrickerBot病毒的启发,BrickerBot病毒在2017年4月至12月期间活跃。BrickerBot作者Janit0r声称,他永久或暂时销毁了1000多万台物联网设备,而他发起这些攻击,是为了抗议智能设备的所有者,当时这些设备不断受到Mirai DDoS恶意软件的感染。Janit0r认为,销毁这些设备是更好的选择,否则这些设备只能作为DDoS僵尸网络的炮灰,并困扰互联网多年。

但与Janit0r不同的是,到目前为止,Light并没有解释他的动机。到目前为止,所有Silex攻击似乎都只是一个玩笑。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。