BlueHero僵尸网络病毒一年来持续升级,不断更新攻击手段控制全球海量服务器用于牟利。近期,江苏省信息网络安全协会监测发现,该病毒在境内有高发趋势。本文主要介绍该病毒基本情况、传播手法及范围、检查及防范方法。

一、病毒介绍

1、病毒概要

BlueHero是一种会自动传染的蠕虫病毒,它像WannaCry一样从一台机器自动传染到另一台机器,从一个内网感染到另一个内网。基于传播方法的特点,遭受感染的大多是网站服务器以及其所在内网,所以影响也更为恶劣。

根据公开资料,2018年8月该病毒由腾讯御见威胁情报最早报告。近一年来病毒频繁升级,不断增加攻击手法和躲避安全查杀,具体表现在:

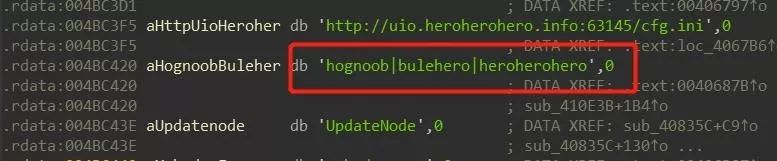

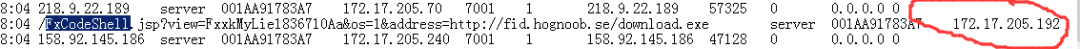

一是变换病毒下载域名。如:a46.bulehero.in、a47.bulehero.in、a88.heroherohero.info、fid.hognoob.se、q1a.hognoob.se、uio.hognoob.se等。目前最新样本地址为:hxxp://fid.hognoob.se/download.exe,MD5: 30f0ec47ef1446f9d2ac964f3e5ca5c1。

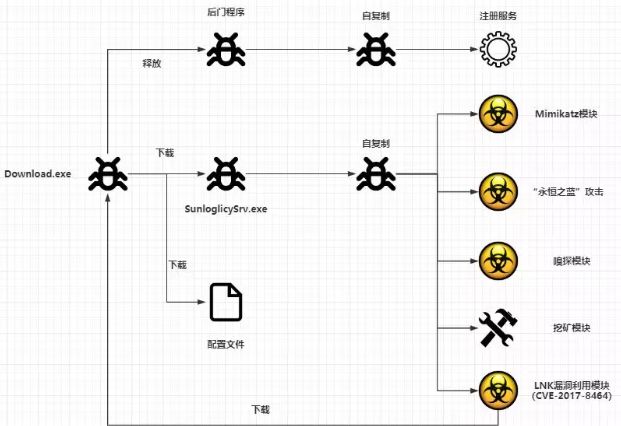

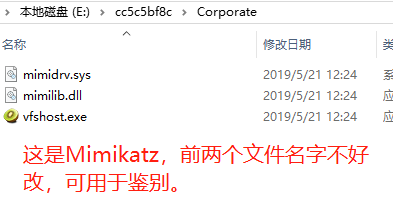

二是变换对外攻击手法。病毒为实现自动传播,自带很多常见及最新攻击方法。介质传播方面,利用lnk远程代码执行漏洞(CVE-2017-8464)实现U盘传播;内网攻击方面,利用“永恒之蓝”、IPC$远程连接爆破等方法攻击同内网主机。为增加密码破解几率,不惜冒着被检测到的风险释放mimikatz读取本机密码;外网攻击方面,利用ThinkPHP 、Struts2、Weblogic等漏洞对其他网站开展攻击。

三是采用防病毒检测手段。病毒释放的样本采用随机文件名,使用payload技术躲避文件特征检测,通过计划任务、启动项、服务项等多种方式实现自启动,同时频繁升级也使杀毒软件疲于应付,在多台感染机上发现病毒查杀不完的现象。附一张感染原理图:

2、病毒危害

BlueHero传播的目的是挖矿,利用受害主机资源挖取虚拟币牟利。像很多挖矿病毒一样,它对遭受感染的主机影响不是很大,如果视安全为无物的话,受害方仅仅是CPU占用过高,网络略微拥挤,杀毒软件不断提示报毒,但一般情况下并不会中断正常业务,比如网站、数据库、文件服务等看起来还算正常。

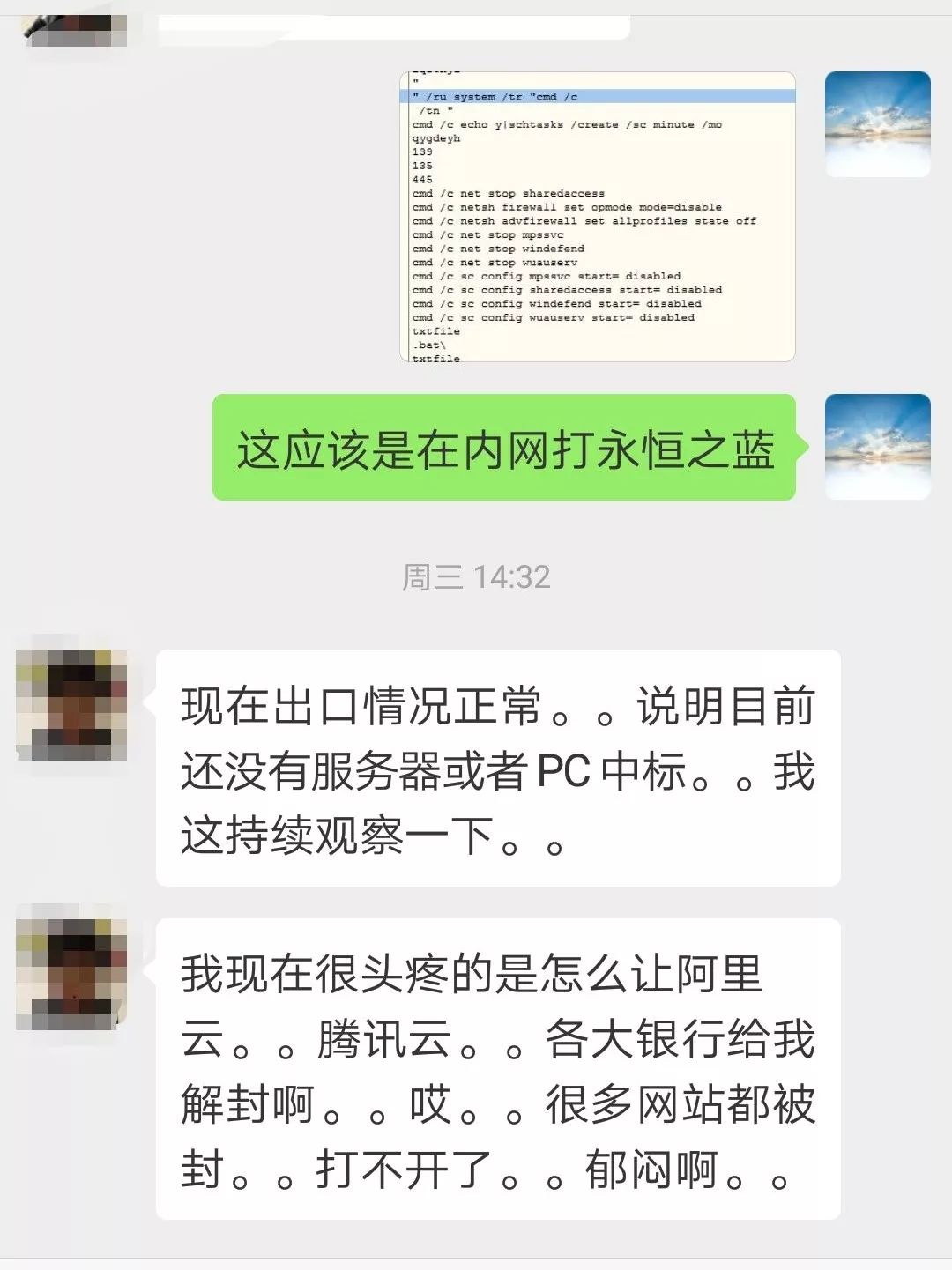

虽然如此,但病毒传播时候的攻击仍然带来很大外部影响。如某银行单位持续遭受来自外部该病毒的攻击,烦不胜烦:

又如某单位感染病毒,内网持续对外攻击,导致出口IP被众多运营商封堵,影响单位业务:

如果哪天作者有心情了,新增个勒索病毒模块,把所有中毒主机数据全部加密勒索,也是很简单而且正常的事。

3、感染范围

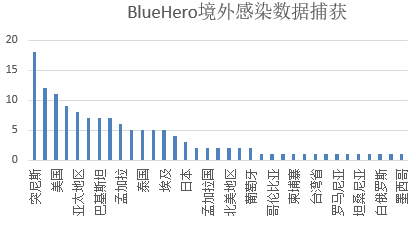

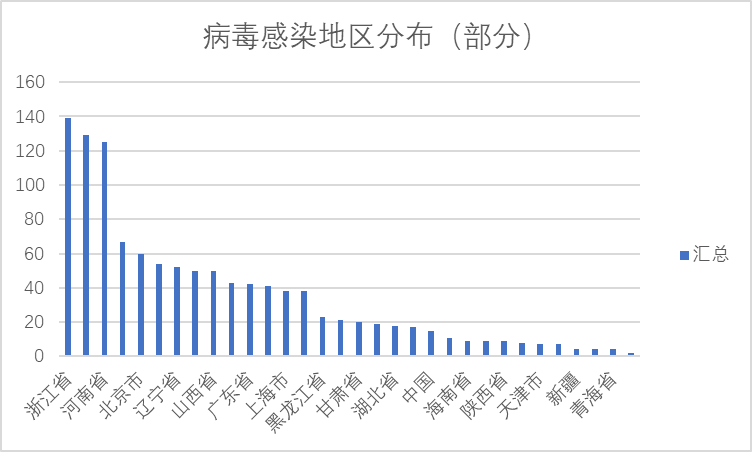

2019年5月,根据江苏省信息网络安全协会网络安全共享数据分析,探测发现境外感染源138个:

境内疑似攻击源1135个,已确认275个攻击源开设有网站服务。遭受感染的感染源中,排名较高的省份有浙江(139)、江苏(129)、河南(125)等。

实际感染量要比这个数据大的多,主要两点:1、我们用于分析的数据很少;2、一个感染源内部往往有很多主机中毒,但从对外IP上无法区分。目前我们参与处置了三个IP攻击源,但实际查到12台感染机。

4、为什么要关注?

除上述情况外,之所以关注该病毒,还有如下原因:

1)病毒不断扩充新的攻击方法。今年来各种原因导致互联网高危漏洞频繁曝光,该病毒总能快速将新的漏洞利用方法升级下发,这种结合最新漏洞由大量肉鸡同时开展的攻击往往会短期带来更大危害。

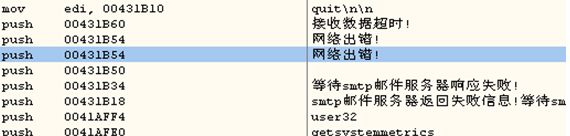

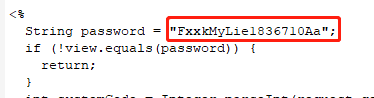

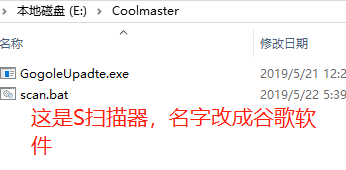

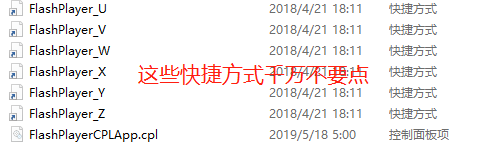

2)病毒作者对中国非常了解。很多证据表明该病毒作者是中国人,或至少对中国情况非常了解。如网站使用中文搭建,样本中有大量汉字,攻击报文使用汉字编码集,就连命名也很有中式风格:

在这种情况下,针对国内的安全威胁显然更大。

二、病毒发现指南

1、找病毒攻击源

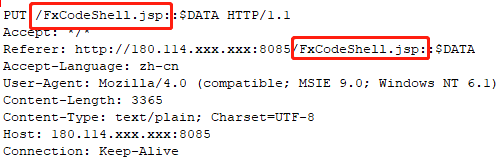

因为僵尸病毒不断对外发起攻击,所以首先通过防护日志锁定攻击IP。该病毒使用的攻击方法虽然常见,但也有自己的特征。如下:

攻击报文里上面两个特征都是这个病毒特有的,尤其第二个密码,作者不好轻易更改,短期不会变。

这是某受害单位防护日志,通过特征找到日志,末尾看到发起攻击的IP,就可以根据IP按图索骥定位攻击源了。

2、怎么找已感染病毒主机?

通过IP去找中毒主机并不是一件简单的事情,因为很多单位内网很大,几十几百台机器从同一个出口出去,不知道里面哪台中毒了。虽然如此,还是有些方法可以排查。碰到这个问题的时候首先请运维团队分析网络日志,如防火墙、网站、内部设备等,同时通过添加新的防护规则,观察一段时间一般能确认到内网中毒的主机。如果具备挨个排查的条件,单就我这篇文章涉及的内容,可以先排查在互联网映射了网站服务的主机,其次检查其他装有Windows系统的服务器。

3、怎么确认病毒?

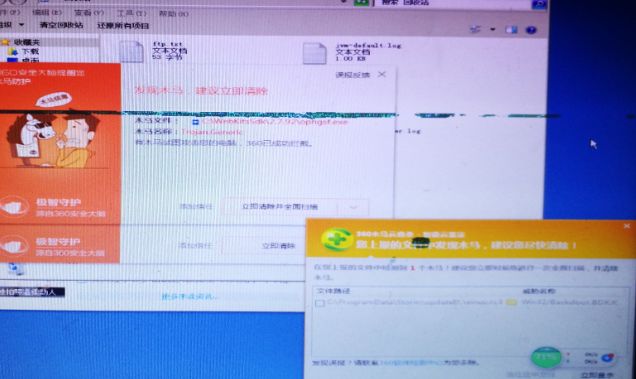

找到可疑的主机后,要登陆进去,检查是否中毒了,或者是否中了本文所述的病毒。幸运的话,可以看到系统里自带的杀毒软件已经报毒了,而且源源不断的报毒:

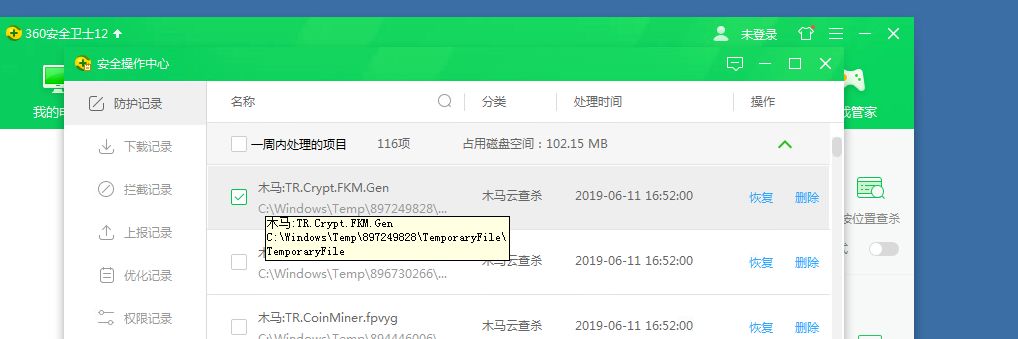

但很多服务器上并不安装杀毒软件,这时候可以考虑装个杀毒软件检测下:

在可疑主机上安装杀毒软件进行病毒检测往往是最下策,因此很多人宁可就不做了。那么我们简单介绍些这个病毒感染的特征:

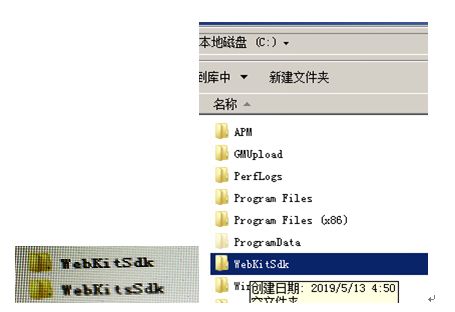

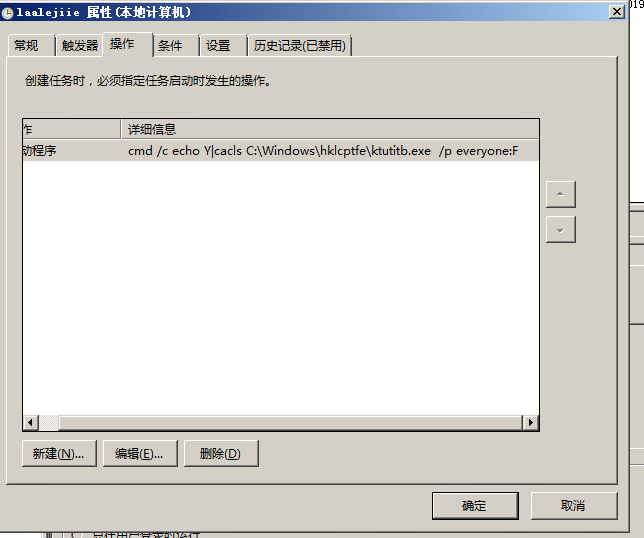

1、C盘根目录有名为WebKitsSDK以及(或)WebKitSDK的文件夹:

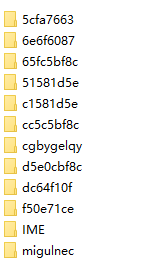

2、打开C:windows目录。检查有没有类似下面名称的文件夹:

这些目录都很可疑,可以随便点开一些进去:

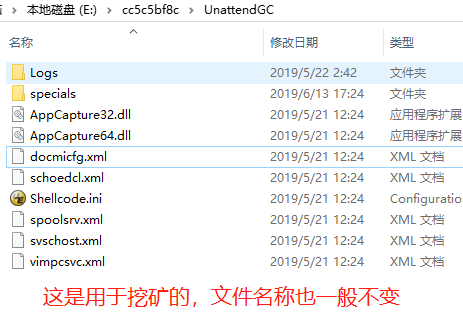

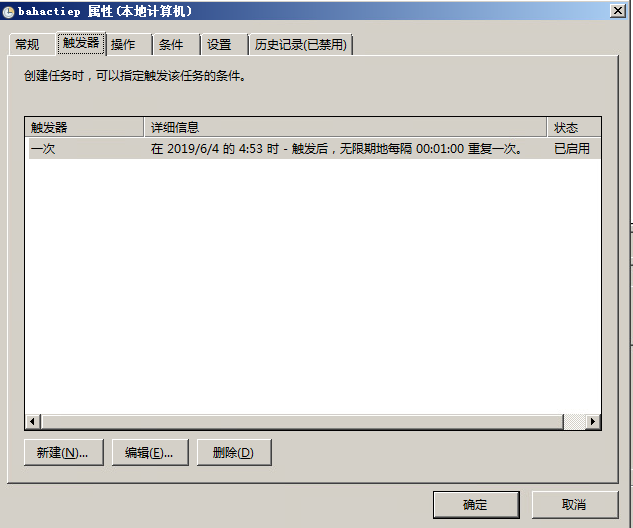

3、打开控制面板->管理工具->任务计划程序,可以看到病毒设置的计划任务。请注意“操作”标签里的执行特征,以及可能是病毒的文件路径:

病毒有的版本没有添加计划任务,还有的时候是被杀毒软件给拦截,也没有恶意计划任务。

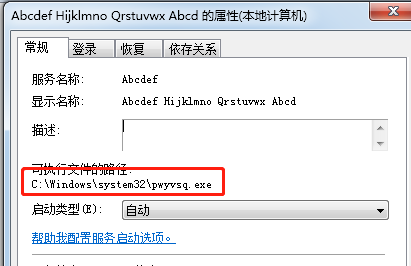

4、打开控制面板->管理工具->服务,查看系统内是否有病毒设置的服务项。把所有服务项根据状态排序,列出来正在运行的条目着重看下:

请注意上述服务名称为:Abcdef,以及显示名称也是固定的。但红框中的病毒文件名字是随机的,即:pwyvsq.exe这个文件名字随机生成。

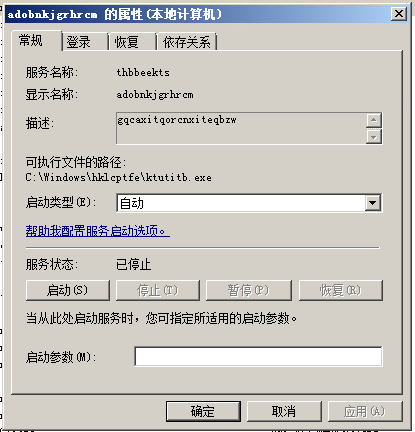

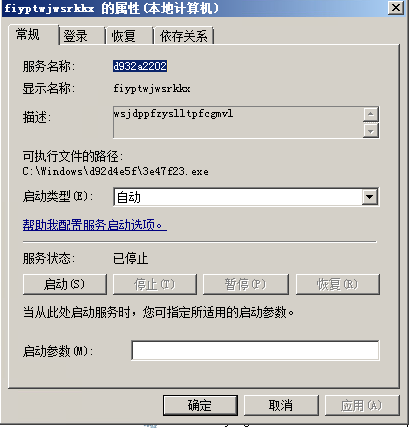

因为病毒版本很多,有的版本作者把服务名称也随机生成了:

虽然名称随机生成,但要判别也很简单,因为这个随机字符串什么意义都没有,一眼也能识别出来。

总之,由于病毒版本较多,而且杀毒软件会清理部分恶意文件,所以检查时候看到的具体情况可能会有所区别。但上面提到的某些文件名称,以及服务器、计划任务的一些特点,可以结合起来判定是否有病毒存在。

三、杀毒及防范

1、怎么杀毒?

病毒一旦复杂,杀毒软件难以完全将其清除,这种情况很普遍。在一些老旧服务器上,由于漏洞长期存在,已经遭受不知多少种病毒感染了,因此除非迫不得已,建议可以把重要数据备份出来,系统重做,打好安全补丁。

2、怎么防范?

BlueHero攻击手段很多,做好该病毒的防范对其他攻击也有很好防护作用,具体包括:

1)及时关注并修复最新的网站补丁。如刚发布的Oracle WebLogic远程命令执行0day漏洞(CVE-2019-2725补丁绕过);

2)内网主机注意封堵永恒之蓝、IPC$等利用漏洞;

3)不同主机、数据库使用不同密码,同时提升密码强度;

4)服务器也尽量安装杀毒软件,对病毒报警要尽可能处理或找专业人士协助。

5)定期检测防护设备日志,排查是否遭受该病毒攻击或是否自身有攻击报文发出。

四、参考及鸣谢

1、参考及推荐:

蠕虫病毒bulehero再次利用“永恒之蓝”在企业内网攻击传播:

https://www.freebuf.com/column/180544.html。

BlueHero蠕虫再升级,新增震网3代武器库,看一眼就中招:

https://www.freebuf.com/column/181604.html。

Bluehero挖矿蠕虫变种空降:

https://mp.weixin.qq.com/s/9SKd24-zvZBm4UICEBjXKQ。

2、鸣谢

感谢深信服科技股份有限公司。

以及在此期间提供数据、配合工作的单位。

声明:本文来自共创网安,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。