本期导读

漏洞态势

根据国家信息安全漏洞库(CNNVD)统计,2019年6月份采集安全漏洞共1307个。

本月接报漏洞共计3662个,其中信息技术产品漏洞(通用型漏洞)57个,网络信息系统漏洞(事件型漏洞)3605个。

重大漏洞预警

1、Linux和FreeBSD内核多个安全漏洞(CNNVD-201906-681、CVE-2019-11477)(CNNVD-201906-682、CVE-2019-11478)(CNNVD-201906-683、CVE-2019-11479)(CNNVD-201906-703、CVE-2019-5599):攻击者可以远程利用这些漏洞,造成Linux和FreeBSD内核崩溃,从而导致拒绝服务。目前,Ubuntu和 RedHat已发布漏洞修复补丁,暂未发布补丁的版本可通过临时修补措施缓解漏洞带来的危害,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

2、致远OA远程代码执行漏洞(CNNVD-201906-1049):成功利用该漏洞的攻击者可以远程执行恶意代码。目前,厂商表示修复补丁将在近期发布,暂时可以通过临时修补措施缓解漏洞带来的危害,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

漏洞态势

一、公开漏洞情况

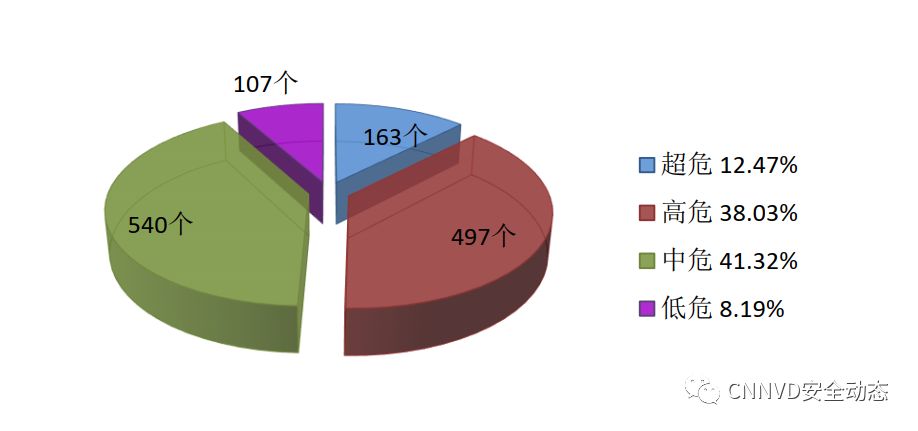

根据国家信息安全漏洞库(CNNVD)统计,2019年6月份新增安全漏洞共1307个,从厂商分布来看,HPE公司产品的漏洞数量最多,共发布98个;从漏洞类型来看,跨站脚本类的漏洞占比最大,达到14.15%。本月新增漏洞中,超危漏洞163个、高危漏洞497个、中危漏洞540个、低危漏洞107个,相应修复率分别为69.94%、80.68%、72.41%以及31.78%。合计940个漏洞已有修复补丁发布,本月整体修复率71.92%。

截至2019年6月30日,CNNVD采集漏洞总量已达127859个。

1.1 漏洞增长概况

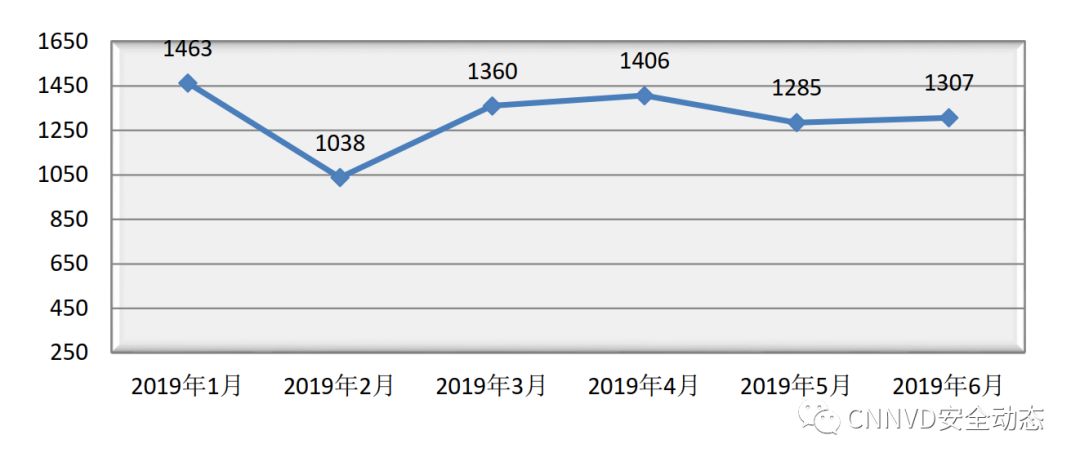

2019年6月新增安全漏洞1307个,与上月(1285个)相比增加了1.71%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1310个。

图1 2019年1月至2019年6月漏洞新增数量统计图

1.2 漏洞分布情况

1.2.1漏洞厂商分布

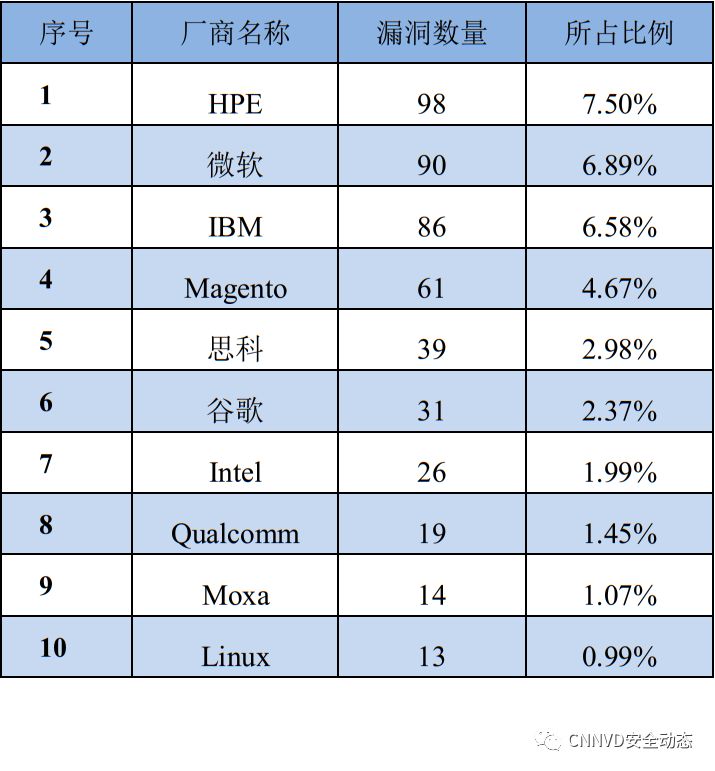

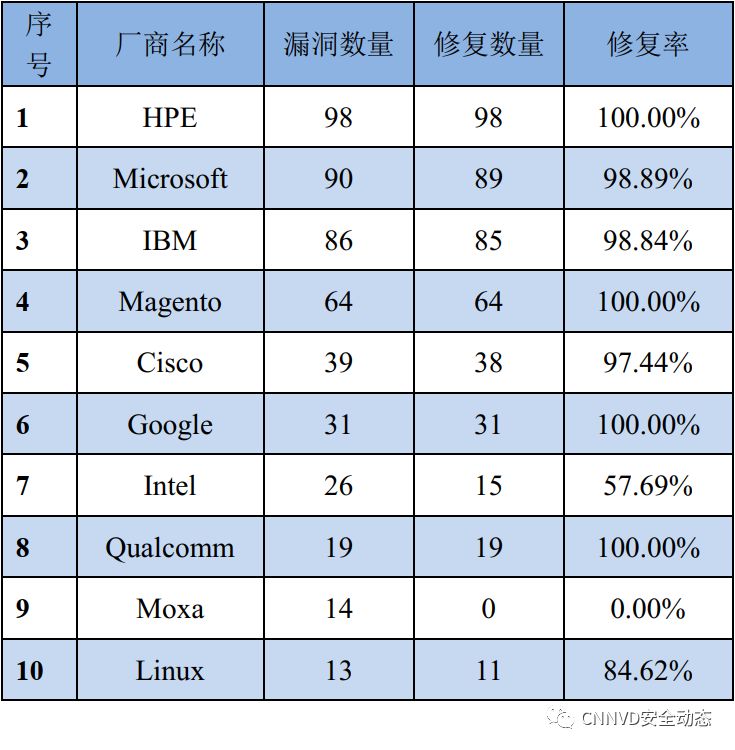

6月厂商漏洞数量分布情况如表1所示,HPE公司达到98个,占本月漏洞总量的7.50%。本月HPE、微软、IBM等公司的漏洞数量均有所上升。

表1 2019年6月排名前十厂商新增安全漏洞统计表

1.2.2漏洞产品分布

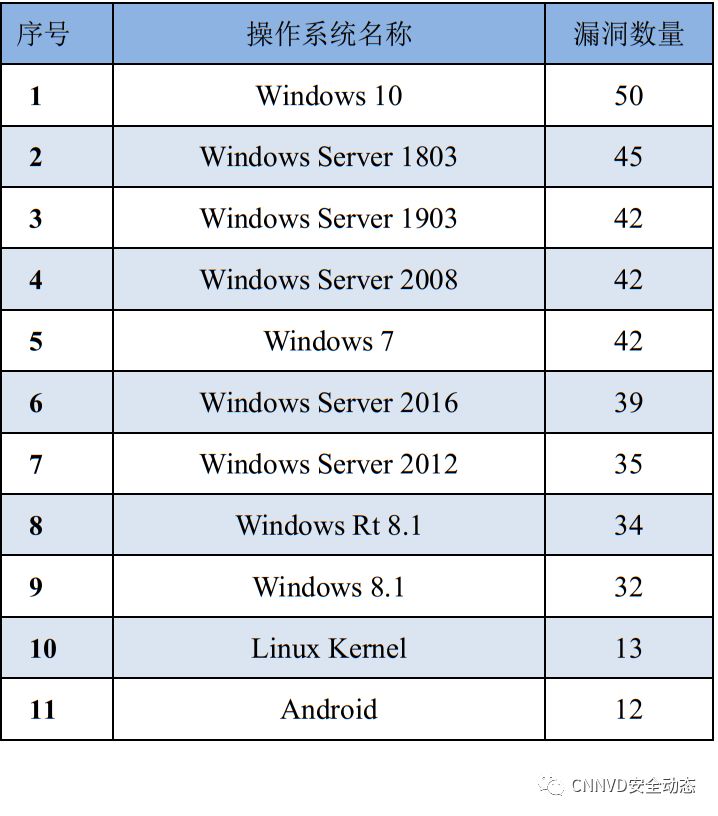

6月主流操作系统的漏洞统计情况如表2所示。本月Windows系列操作系统漏洞数量共62条,其中桌面操作系统62条,服务器操作系统62条。本月Windows 10漏洞数量最多,共50个,占主流操作系统漏洞总量的12.95%,排名第一。

表2 2019年6月主流操作系统漏洞数量统计

*由于Windows整体市占率高达百分之九十以上,所以上表针对不同的Windows版本分别进行统计。

*上表漏洞数量为影响该版本的漏洞数量,由于同一漏洞可能影响多个版本操作系统,计算某一系列操作系统漏洞总量时,不能对该系列所有操作系统漏洞数量进行简单相加。

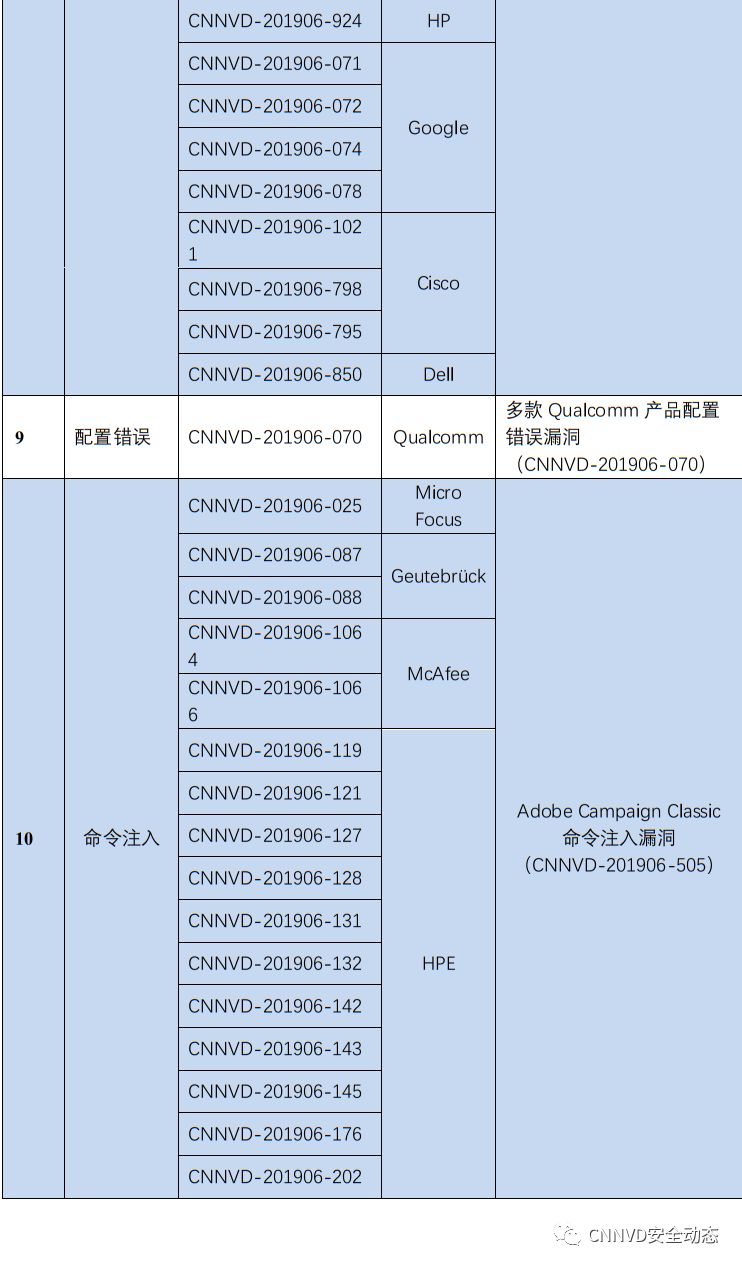

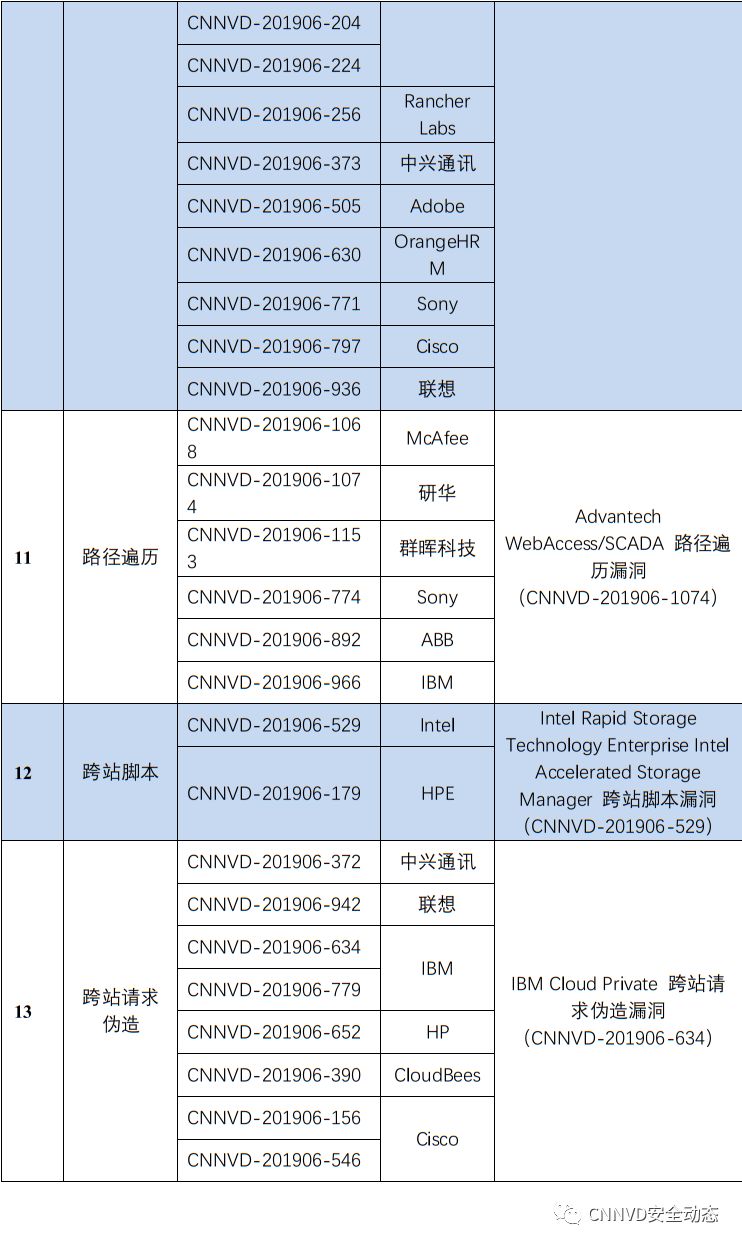

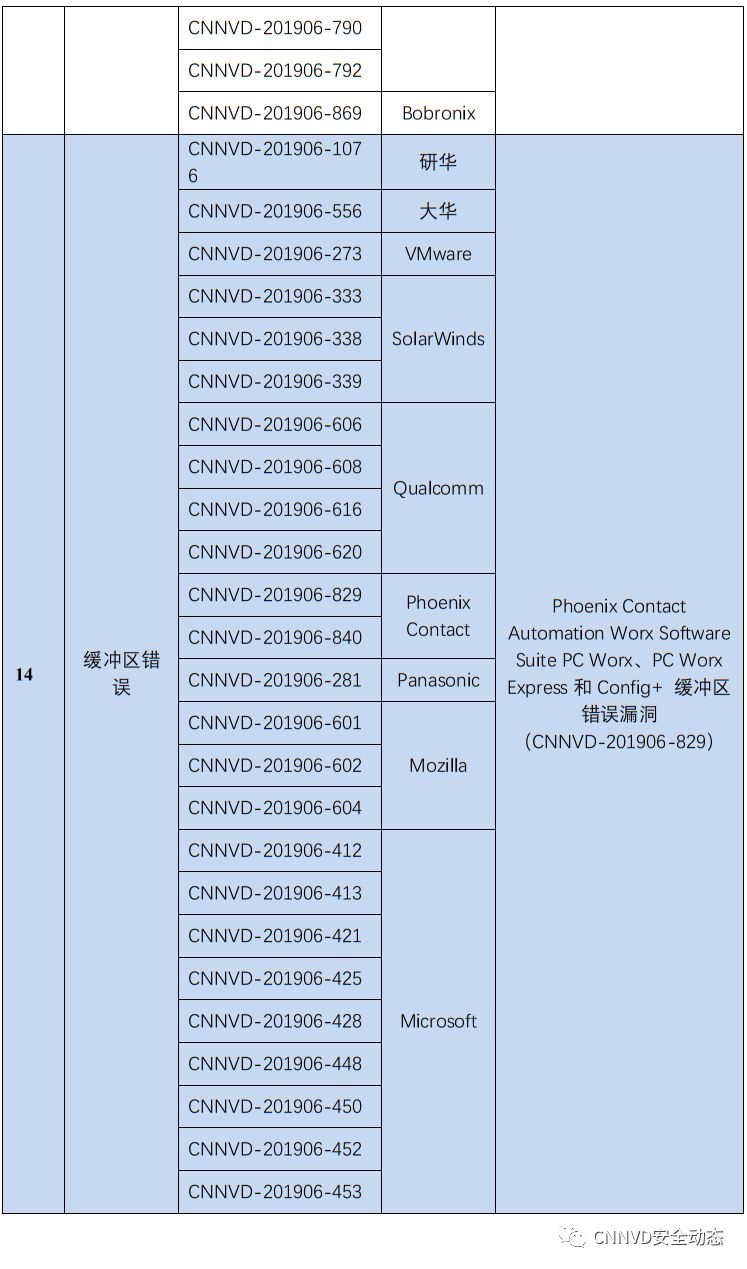

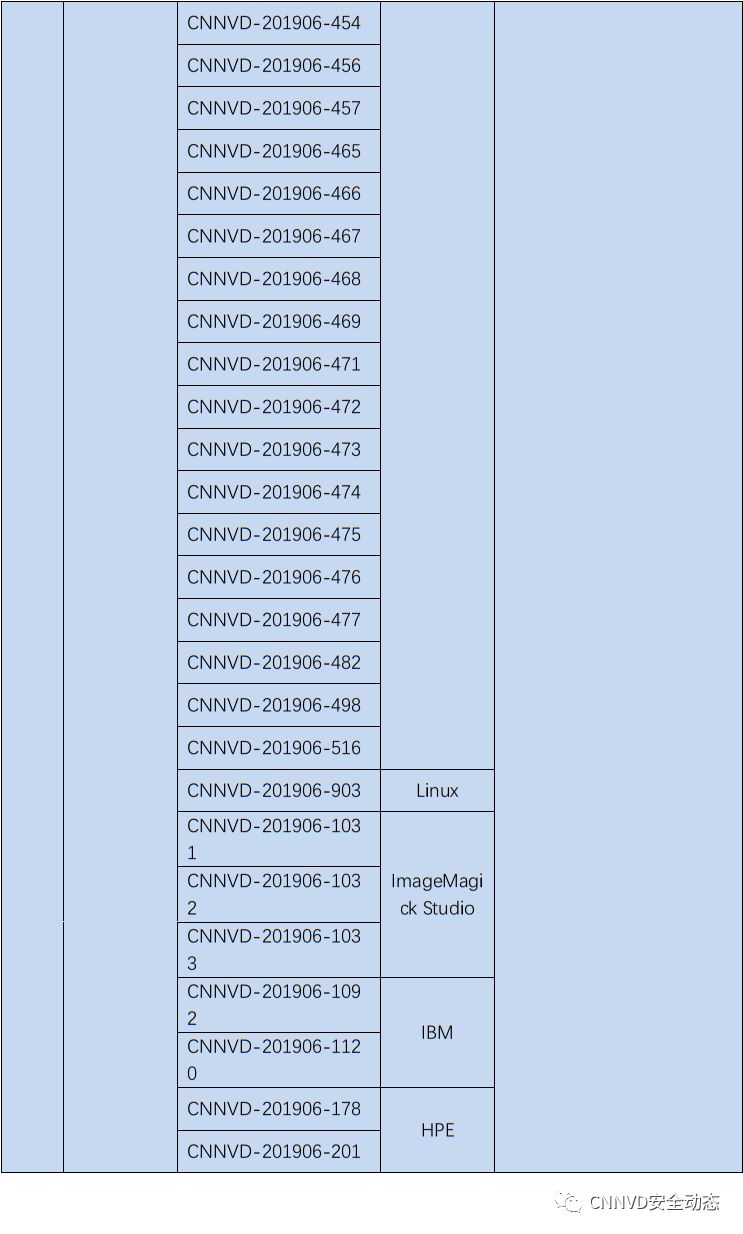

1.2.3 漏洞类型分布

6月份发布的漏洞类型分布如表3所示,其中跨站脚本类漏洞所占比例最大,约为14.15%。

表3 2019年6月漏洞类型统计表

1.2.4 漏洞危害等级分布

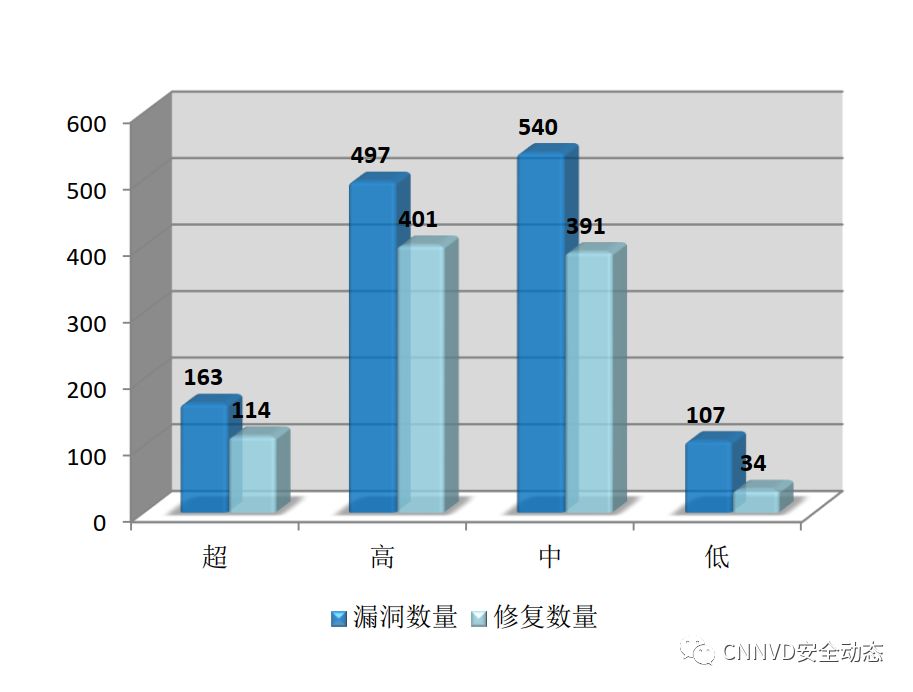

根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。6月漏洞危害等级分布如图2所示,其中超危漏洞163条,占本月漏洞总数的12.47%。

图2 2019年6月漏洞危害等级分布

1.3 漏洞修复情况

1.3.1 整体修复情况

6月漏洞修复情况按危害等级进行统计见图3。其中高危漏洞修复率最高,达到80.68%,低危漏洞修复率最低,比例为31.78%。与上月相比,本月中危漏洞修复率有所上升,超危、高危、低危漏洞修复率有所下降。总体来看,本月整体修复率上升,由上月的72.45%下降至本月的71.92%。

图3 2019年6月漏洞修复数量统计

图3 2019年6月漏洞修复数量统计

1.3.2 厂商修复情况

6月漏洞修复情况按漏洞数量前十厂商进行统计,其中HPE、Microsoft、IBM等十个厂商共480条漏洞,占本月漏洞总数的36.73%,漏洞修复率为93.75%,详细情况见表4。多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中Adobe、Microsoft、Apple、GitLab等公司本月漏洞修复率均为100%,共392条漏洞已全部修复。

表4 2019年6月厂商修复情况统计表

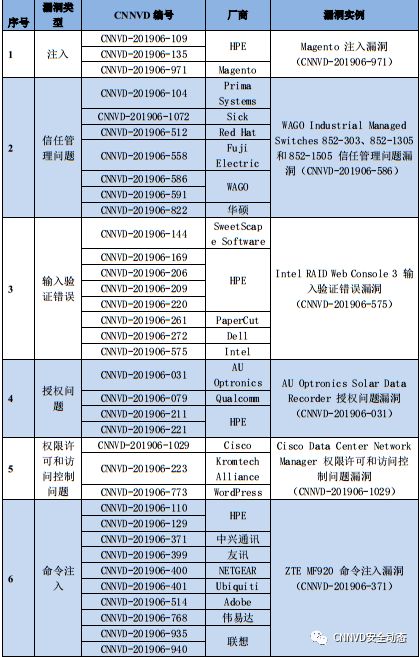

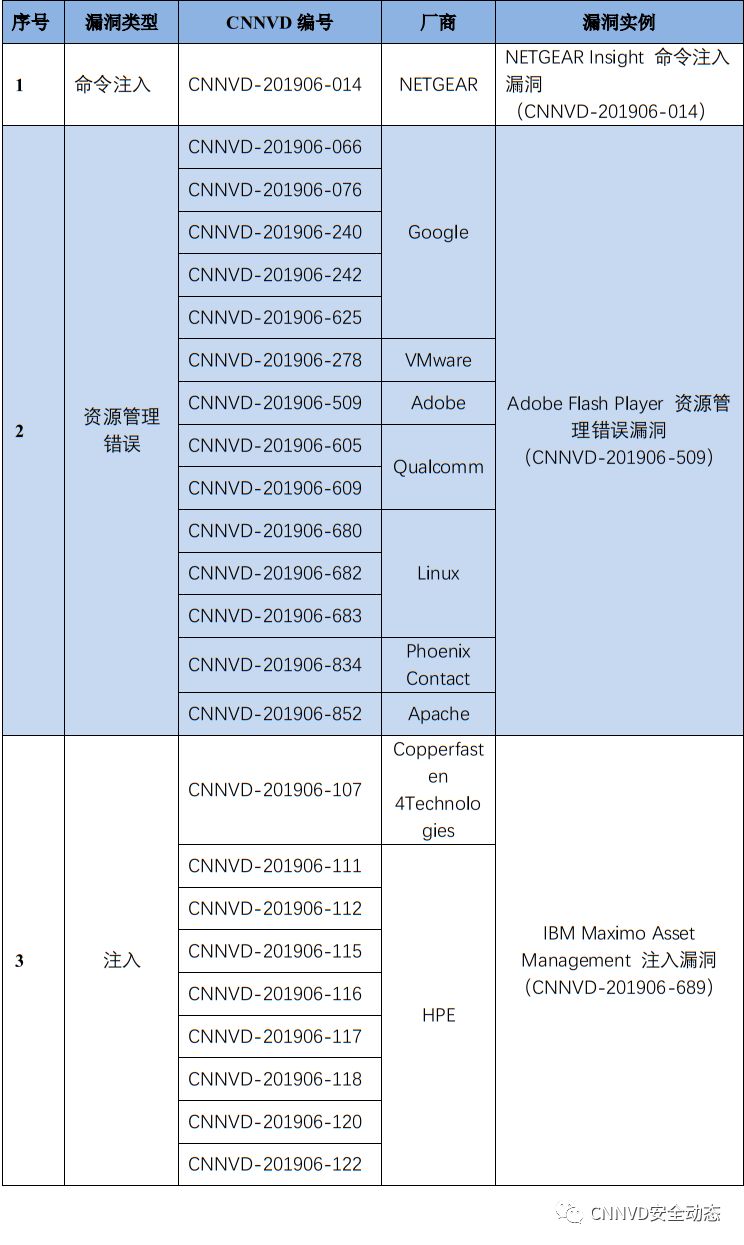

1.4 重要漏洞实例

1.4.1 超危漏洞实例

本月超危漏洞共163个,其中重要漏洞实例如表5所示。

表5 2019年6月超危漏洞实例

1. Magento 注入漏洞(CNNVD-201906-971)

Magento是美国Magento公司的一套开源的PHP电子商务系统。该系统提供权限管理、搜索引擎和支付网关等功能。

Magento 2.1.18之前的2.1版本、2.2.9之前的2.2版本和2.3.2之前的2.3版本中存在注入漏洞。攻击者可利用该漏洞导致MySQL出错。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://magento.com/security/patches/magento-2.3.2-2.2.9-and-2.1.18-security-update-13

2.WAGO Industrial Managed Switches 852-303、852-1305和852-1505 信任管理问题漏洞(CNNVD-201906-586)

WAGO Industrial Managed Switches 852-303等都是德国WAGO公司的一款工业管理型交换机。

WAGO Industrial Managed Switches 852-303 1.2.2.S0之前版本、852-1305 1.1.6.S0之前版本和852-1505 1.1.5.S0之前版本中存在信任管理问题漏洞,该漏洞源于程序使用了硬编码账户和密码。攻击者可借助该账户利用该漏洞进行登录。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.wago.com/global/download/public/SA-SYS-2019-002.pdf/SA-SYS-2019-002.pdf

3.Intel RAID Web Console 3 输入验证错误漏洞(CNNVD-201906-575)

Intel RAID Web Console 3(RWC3)是美国英特尔(Intel)公司的一款基于Web的、为Intel RAID产品提供监控、维护、故障处理和配置功能的应用程序。

Intel RWC3 4.186及之前版本中的service API存在输入验证错误漏洞,该漏洞源于程序没有充分验证会话。攻击者可利用该漏洞提升权限。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00259.html

4.AU Optronics Solar Data Recorder 授权问题漏洞(CNNVD-201906-031)

AU Optronics Solar Data Recorder是中国台湾AU Optronics公司的一款光伏数据记录器。

AU Optronics Solar Data Recorder 1.3.0之前版本中存在授权问题漏洞,该漏洞源于Web门户使用了HTTP基本认证并将用户密码和用户名以明文形式显示在WWW-Authenticate属性中。攻击者可利用该漏洞获取密码和用户名,进而进行登录。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.auo.com/

5.Cisco Data Center Network Manager 权限许可和访问控制问题漏洞(CNNVD-201906-1029)

Cisco Data Center Network Manager是美国思科(Cisco)公司的一套数据中心管理系统。该系统适用于Cisco Nexus和MDS系列交换机,提供存储可视化、配置和故障排除等功能。

Cisco Data Center Network Manager 11.2(1)之前版本中的基于Web的管理界面存在权限许可和访问控制问题漏洞,该漏洞源于不正确的权限设置。攻击者可通过上传特制的数据利用该漏洞写入任意文件并root权限执行代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190626-dcnm-codex

6.ZTE MF920 命令注入漏洞(CNNVD-201906-371)

ZTE MF920是中国中兴通讯(ZTE)公司的一款无线调制解调器设备。

ZTE MF920 BD_R218V2.4之前版本中存在命令注入漏洞。攻击者可利用该漏洞执行任意命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://support.zte.com.cn/support/news/LoopholeInfoDetail.aspx?newsId=1010686

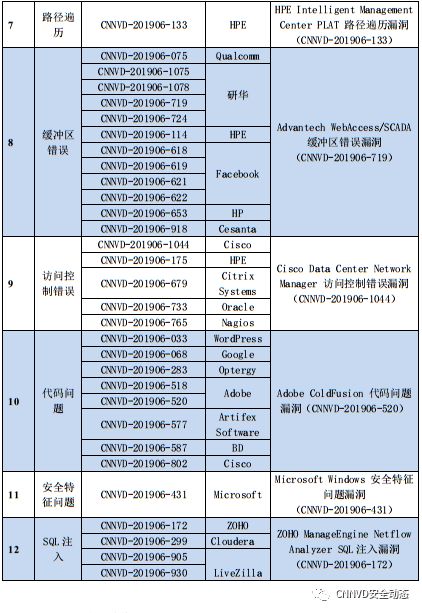

7.HPE Intelligent Management Center PLAT 路径遍历漏洞(CNNVD-201906-133)

HPE Intelligent Management Center(iMC)PLAT是美国惠普企业公司(Hewlett Packard Enterprise,HPE)的一套网络智能管理中心解决方案。该解决方案可提供整个网络范围的可视性,实现对资源、服务和用户的全面管理。

HPE iMC PLAT 7.3 E0506P09之前版本中存在路径遍历漏洞。攻击者可利用该漏洞执行任意代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.hpe.com/hpsc/doc/public/display?docLocale=en_US&docId=emr_na-hpesbhf03930en_us

8.Advantech WebAccess/SCADA 缓冲区错误漏洞(CNNVD-201906-719)

Advantech WebAccess/SCADA是中国台湾研华(Advantech)公司的一套基于浏览器架构的SCADA软件。该软件支持动态图形显示和实时数据控制,并提供远程控制和管理自动化设备的功能。

Advantech WebAccess/SCADA 8.4.0版本中存在缓冲区错误漏洞。远程攻击者可利用该漏洞执行任意代码。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.advantech.com/

9.Cisco Data Center Network Manager 访问控制错误漏洞(CNNVD-201906-1044)

Cisco Data Center Network Manager是美国思科(Cisco)公司的一套数据中心管理系统。该系统适用于Cisco Nexus和MDS系列交换机,提供存储可视化、配置和故障排除等功能。

Cisco Data Center Network Manager 11.1(1)之前版本中基于Web的管理界面存在访问控制错误漏洞,该漏洞源于程序没有正确管理会话。远程攻击者可通过发送特制的HTTP请求利用该漏洞绕过身份验证并以管理权限执行任意操作。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190626-dcnm-bypass

10.Adobe ColdFusion 代码问题漏洞(CNNVD-201906-520)

Adobe ColdFusion是美国奥多比(Adobe)公司的一套快速应用程序开发平台。该平台包括集成开发环境和脚本语言。

Adobe ColdFusion 2018 Update 4及之前版本、ColdFusion 2016 Update 11及之前版本和ColdFusion 11 Update 19及之前版本中存在代码问漏洞。攻击者可利用该漏洞执行任意代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/coldfusion/apsb19-27.html

11.Microsoft Windows 安全特征问题漏洞(CNNVD-201906-431)

Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。

Microsoft Windows中存在安全特征绕过漏洞。攻击者可借助特制的身份验证请求利用该漏洞绕过安全限制。以下产品及版本受到影响:

-Microsoft Windows 10

-Microsoft Windows 10版本1607

-Microsoft Windows 10版本1703

-Microsoft Windows 10版本1709

-Microsoft Windows 10版本1803

-Microsoft Windows 10版本1809

-Microsoft Windows 10版本1903

-Microsoft Windows 7 SP1

-Microsoft Windows 8.1

-Microsoft Windows RT 8.1

-Microsoft Windows Server 2008 SP2

-Microsoft Windows Server 2008 R2 SP1

-Microsoft Windows Server 2012

-Microsoft Windows Server 2012 R2

-Microsoft Windows Server 2016

-Microsoft Windows Server 2019

-Microsoft Windows Server版本1803

-Microsoft Windows Server版本1903

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1019

12.ZOHO ManageEngine Netflow Analyzer SQL注入漏洞(CNNVD-201906-172)

ZOHO ManageEngine Netflow Analyzer是美国卓豪(ZOHO)公司的一套基于Web的带宽监控工具。该产品主要用于带宽监控和流量分析。

ZOHO ManageEngine NetFlow Analyzer 12.3版本中的/client/api/json/v2/nfareports/compareReport存在SQL注入漏洞。远程攻击者可借助‘DeviceID’参数利用该漏洞执行任意的SQL命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.manageengine.com/products/netflow/readme.html#124029

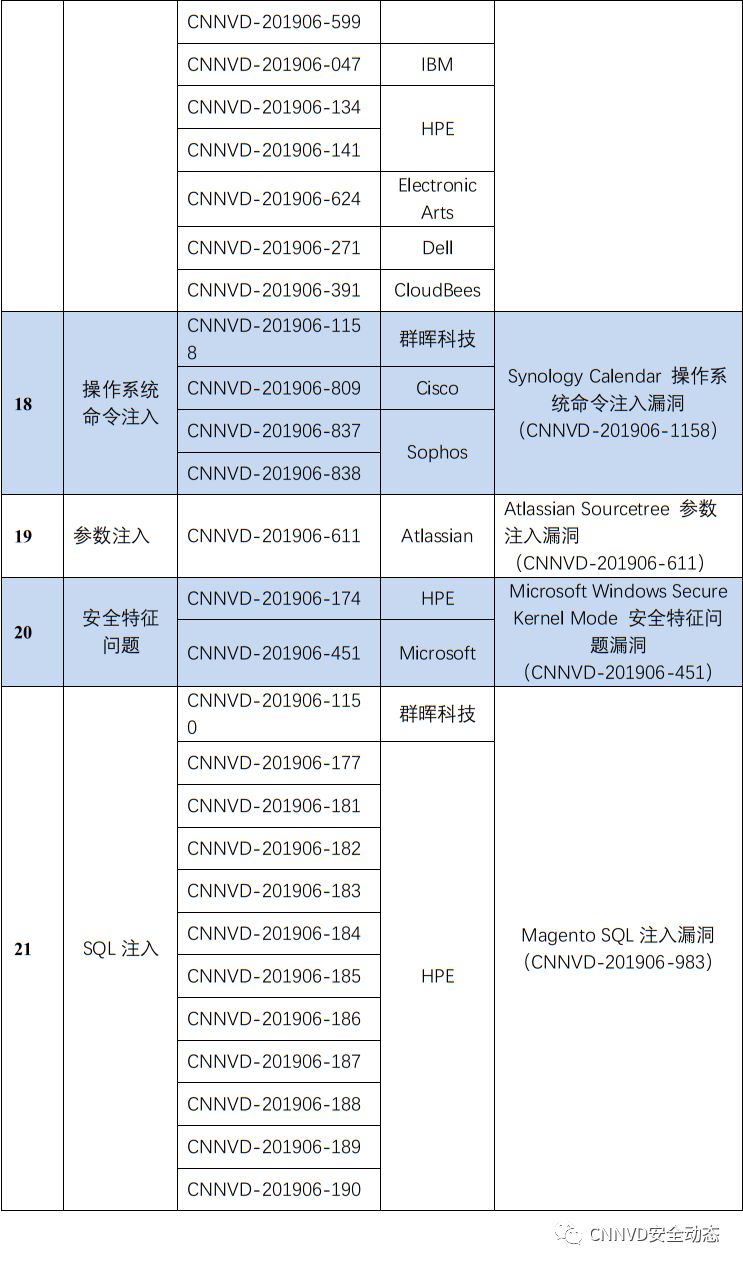

1.4.2 高危漏洞实例

本月高危漏洞共497个,其中重要漏洞实例如表6所示。

表6 2019年6月高危漏洞

1.NETGEAR Insight 命令注入漏洞(CNNVD-201906-014)

NETGEAR Insight是美国网件(NETGEAR)公司的一套基于云的管理平台。该平台支持设置和配置NETGEAR Insight托管接入点、交换机和ReadyNAS设备等。

NETGEAR Insight 5.6之前版本中存在命令注入漏洞。攻击者可利用该漏洞注入命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://kb.netgear.com/000060977/Security-Advisory-for-Post-Authentication-Command-Injection-on-Insight-Cloud-PSV-2018-0366

2.Adobe Flash Player 资源管理错误漏洞(CNNVD-201906-509)

Adobe Flash Player是美国奥多比(Adobe)公司的一款跨平台、基于浏览器的多媒体播放器产品。该产品支持跨屏幕和浏览器查看应用程序、内容和视频。

Adobe Flash Player中存在资源管理错误漏洞。攻击者可利用该漏洞在当前用户的上下文中执行任意代码。以下产品及版本受到影响:

-基于Windows、macOS 和Linux平台的Adobe Flash Player Desktop Runtime 32.0.0.192及之前版本

-基于Windows、macOS 、Linux和Chrome OS 平台的Adobe Flash Player for Google Chrome 32.0.0.192及之前版本

-基于Windows 10 和8.1平台的Adobe Flash Player for Microsoft Edge和Internet Explorer 11 32.0.0.192及之前版本。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/flash-player/apsb19-30.html

3.IBM Maximo Asset Management 注入漏洞(CNNVD-201906-689)

IBM Maximo Asset Management是美国IBM公司的一套综合性资产生命周期和维护管理解决方案。该方案能够在一个平台上管理所有类型的资产,如设施、交通运输等,并对这些资产实现单点控制。

IBM Maximo Asset Management 7.6版本中存在注入漏洞。远程攻击者可利用该漏洞在系统上执行任意命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www-01.ibm.com/support/docview.wss?uid=ibm10887557

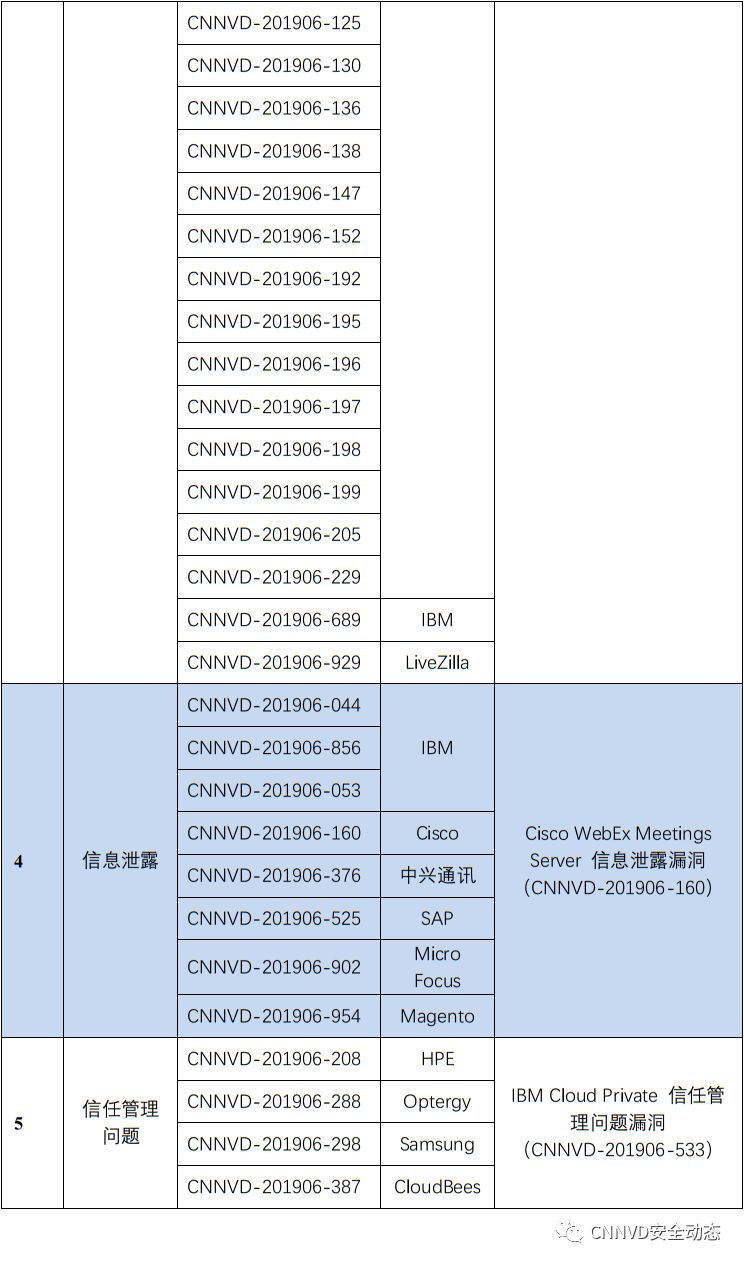

4.Cisco WebEx Meetings Server 信息泄露漏洞(CNNVD-201906-160)

Cisco WebEx Meetings Server(CWMS)是WebEx会议方案中的一套包含音频、视频和Web会议的多功能会议解决方案。

Cisco CWMS中的基于Web的管理界面存在信息泄露漏洞,该漏洞源于程序没有进行正确的访问控制。攻击者可通过发送恶意的请求利用该漏洞访问敏感的系统信息。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvn76141

5.IBM Cloud Private 信任管理问题漏洞(CNNVD-201906-533)

IBM Cloud Private是美国IBM公司的一套企业私有云解决方案。

IBM Cloud Private 1.0.0版本至3.0.1版本中存在信任管理问题漏洞,该漏洞源于程序将用户凭证存储为明文形式。本地攻击者可利用该漏洞读取敏感信息。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www-01.ibm.com/support/docview.wss?uid=ibm10886591

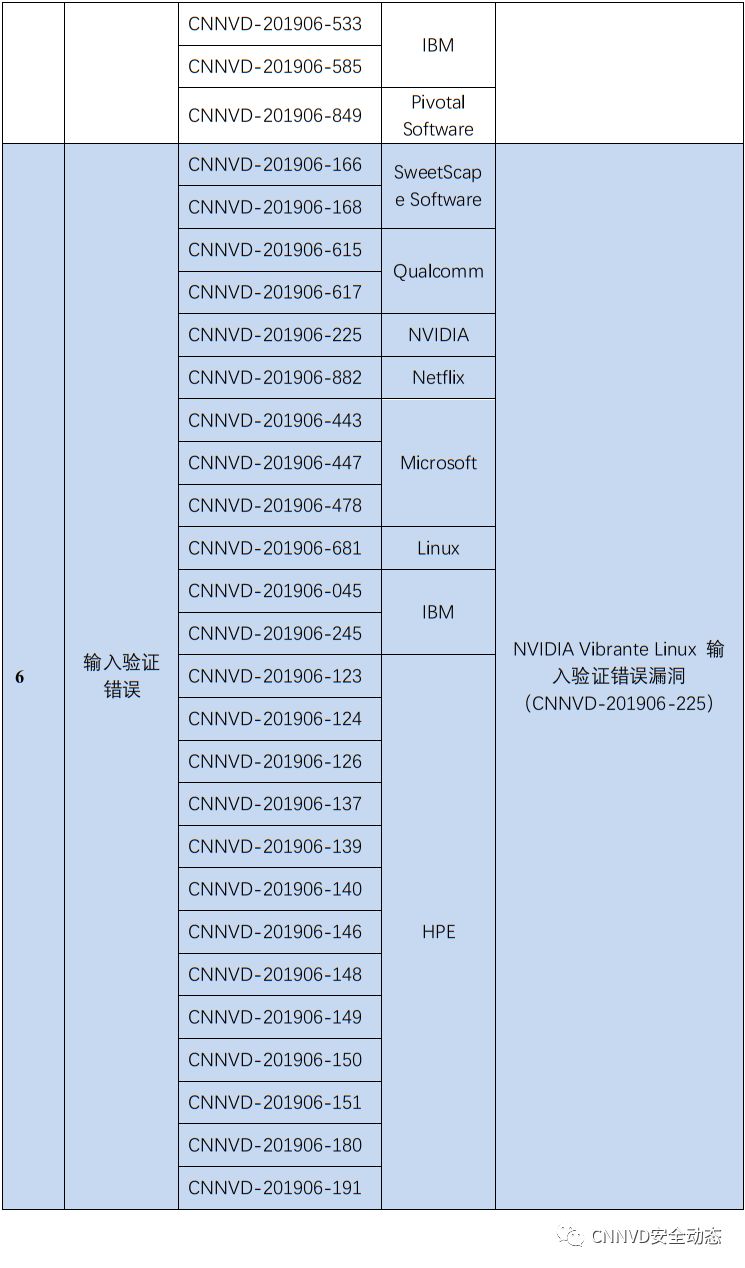

6.NVIDIA Vibrante Linux 输入验证错误漏洞(CNNVD-201906-225)

NVIDIA Vibrante Linux是美国英伟达(NVIDIA)公司的一套用于Drive PX2(开放式人工智能车辆计算平台)的Linux发行版。

NVIDIA Vibrante Linux 1.1版本、2.0版本和2.2版本中存在输入验证错误漏洞。攻击者可利用该漏洞造成拒绝服务或泄露信息。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.nvidia.com/

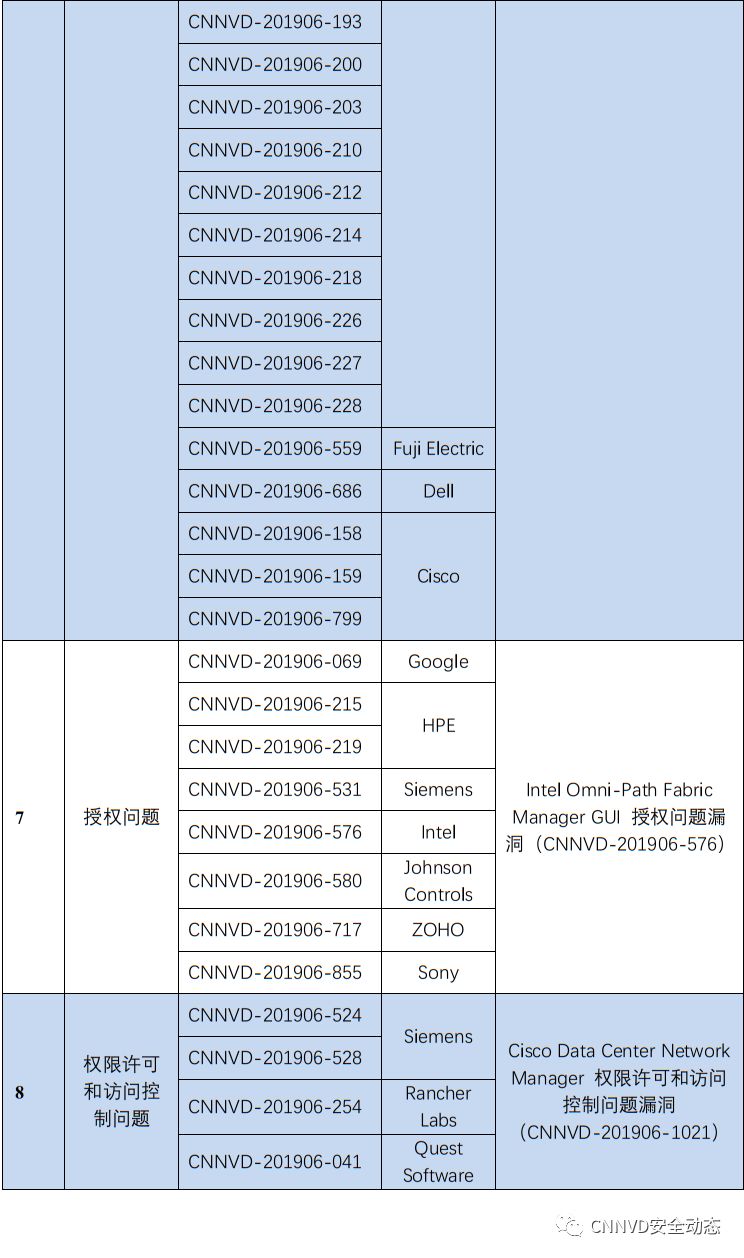

7.Intel Omni-Path Fabric Manager GUI 授权问题漏洞(CNNVD-201906-576)

Intel Omni-Path Fabric Manager GUI是美国英特尔(Intel)公司的一款用于Intel Omni-Path Fabric(通信架构)管理的图形界面。

Intel Omni-Path Fabric Manager GUI 10.9.2.1.1之前版本中的安装程序存在授权问题漏洞。本地攻击者可利用该漏洞提升权限。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00257.html

8.Cisco Data Center Network Manager 权限许可和访问控制问题漏洞(CNNVD-201906-1021)

Cisco Data Center Network Manager是美国思科(Cisco)公司的一套数据中心管理系统。该系统适用于Cisco Nexus和MDS系列交换机,提供存储可视化、配置和故障排除等功能。

Cisco Data Center Network Manager 11.2(1)之前版本中基于Web的管理界面存在权限许可和访问控制问题漏洞,该漏洞源于不正确的权限设置。远程攻击者可通过将该界面连接到受影响设备并请求URLs利用该漏洞获取敏感信息的访问权限。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190626-dcnm-file-dwnld

9.多款Qualcomm产品配置错误漏洞(CNNVD-201906-070)

Qualcomm MDM9206等都是美国高通(Qualcomm)公司的一款中央。处理器(CPU)产品。

多款Qualcomm产品中的Kernel存在配置错误漏洞。攻击者可利用该漏洞泄露信息。以下产品及版本受到影响:

-Qualcomm IPQ8074

-Qualcomm MDM9150

-Qualcomm MDM9206

-Qualcomm MDM9607

-Qualcomm MDM9650

-Qualcomm MSM8996AU

-Qualcomm QCA8081

-Qualcomm QCS605

-Qualcomm 215

-Qualcomm SD 210

-Qualcomm SD 212

-Qualcomm SD 205

-Qualcomm SD 425

-Qualcomm SD 427

-Qualcomm SD 430

-Qualcomm SD 435

-Qualcomm SD 439

-Qualcomm SD 429

-Qualcomm SD 450

-Qualcomm SD 625

-Qualcomm SD 632

-Qualcomm SD 636

-Qualcomm SD 650/52

-Qualcomm SD 675

-Qualcomm SD 712

-Qualcomm SD 710

-Qualcomm SD 670

-Qualcomm SD 730

-Qualcomm SD 820

-Qualcomm SD 820A

-Qualcomm SD 835

-Qualcomm SD 845

-Qualcomm SD 850

-Qualcomm SD 855

-Qualcomm SD 8CX

-Qualcomm SDA660

-Qualcomm SDM439

-Qualcomm SDM630

-Qualcomm SDM660

-Qualcomm Snapdragon_High_Med_2016

-Qualcomm SXR1130

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.qualcomm.com/company/product-security/bulletins

10.Adobe Campaign Classic 命令注入漏洞(CNNVD-201906-505)

Adobe Campaign Classic(ACC)是美国奥多比(Adobe)公司的一套跨渠道客户体验营销平台。该平台具有实时交互管理、Adobe Experience Cloud集成、数据管理和集成等功能。

基于Windows和Linux平台的Adobe Campaign Classic 18.10.5-8984及之前版本中存在命令注入漏洞。攻击者可利用该漏洞执行任意代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/campaign/apsb19-28.html

11.Advantech WebAccess/SCADA 路径遍历漏洞(CNNVD-201906-1074)

Advantech WebAccess/SCADA是中国台湾研华(Advantech)公司的一套基于浏览器架构的SCADA软件。该软件支持动态图形显示和实时数据控制,并提供远程控制和管理自动化设备的功能。

Advantech WebAccess/SCADA 8.3.5及之前版本中存在路径遍历漏洞,该漏洞源于程序没有正确验证用户提供的文件路径。攻击者可利用该漏洞删除文件。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.advantech.com/

12.Intel Rapid Storage Technology Enterprise Intel Accelerated Storage Manager 跨站脚本漏洞(CNNVD-201906-529)

Intel Rapid Storage Technology enterprise(RSTe)是美国英特尔(Intel)公司的一款快速存储技术。Intel Accelerated Storage Manager是其中的一个加速存储管理器。

Intel RSTe中的Intel Accelerated Storage Manager存在跨站脚本漏洞。攻击者可利用该漏洞造成拒绝服务。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00226.html

13.IBM Cloud Private 跨站请求伪造漏洞(CNNVD-201906-634)

IBM Cloud Private是美国IBM公司的一套企业私有云解决方案。该产品主要基于Kubernetes和容器技术搭建。

IBM Cloud Private中存在跨站请求伪造漏洞。攻击者可利用该漏洞执行恶意的未授权操作。以下产品及版本受到影响:

-IBM Cloud Private 2.1.x版本

-IBM Cloud Private 3.1.0版本

-IBM Cloud Private 3.1.1版本

-IBM Cloud Private 3.1.2版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://www.ibm.com/support/docview.wss?uid=ibm10885434

14.Phoenix Contact Automation Worx Software Suite PC Worx、PC Worx Express和Config+ 缓冲区错误漏洞(CNNVD-201906-829)

Phoenix Contact Automation Worx Software Suite是德国菲尼克斯电气(Phoenix Contact)公司的一套自动化Worx软件套件。PC Worx是其中的一套控制器编程软件。Config+是其中的一套用于配置和诊断INTERBUS系统的软件。

Phoenix Contact Automation Worx Software Suite中的PC Worx 1.86及之前版本、PC Worx Express 1.86及之前版本和Config+ 1.86及之前版本存在缓冲区错误漏洞。攻击者可利用该漏洞执行代码。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.phoenixcontact.com/

15.Facebook osquery 后置链接漏洞(CNNVD-201906-034)

Facebook osquery是美国Facebook公司的一款基于SQL的、开源的操作系统检测和监控框架。

Facebook osquery 3.4.0之前版本中存在后置链接漏洞。攻击者可利用该漏洞以SYSTEM权限加载恶意的二进制文件。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.facebook.com/security/advisories/cve-2019-3567

16.Odoo 访问控制错误漏洞(CNNVD-201906-1104)

Odoo是比利时Odoo公司的一套开源商业系统。

Odoo 9.0版本(社区版和企业版)中的密码加密模块存在访问控制错误漏洞。攻击者可利用该漏洞修改其他用户的密码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/odoo/odoo/issues/32507

17.Sitecore Experience Platform 代码问题漏洞(CNNVD-201906-252)

Sitecore Experience Platform(XP)是丹麦Sitecore公司的一套客户数字体验平台。

Sitecore Experience Platform (XP) 9.1.1之前版本中存在代码问题漏洞。攻击者可借助特制的序列化对象利用该漏洞执行操作系统命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://dev.sitecore.net/Downloads/Sitecore%20Experience%20Platform/91/Sitecore%20Experience%20Platform%2091%20Update1/Release%20Notes

18.Synology Calendar 操作系统命令注入漏洞(CNNVD-201906-1158)

Synology Calendar是中国台湾群晖科技(Synology)公司的一款运行在Synology NAS(网络存储服务器)设备上的文件保护程序。

Synology Calendar 2.3.1-0617之前版本中的drivers_syno_import_user.php文件存在操作系统命令注入漏洞。远程攻击者可利用该漏洞执行任意命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.synology.com/security/advisory/Synology_SA_19_12

19.Atlassian Sourcetree 参数注入漏洞(CNNVD-201906-611)

Atlassian Sourcetree是澳大利亚Atlassian公司的一款免费的Git和Mercurial客户端工具,它能够利用可视化界面管理存储库。

Atlassian Sourcetree 3.1.3之前版本(用于Windows URI处理器)中存在参数注入漏洞。远程攻击者可利用该漏洞执行代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://jira.atlassian.com/browse/SRCTREEWIN-11917

20.Microsoft Windows Secure Kernel Mode 安全特征问题漏洞(CNNVD-201906-451)

Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。

Microsoft Windows Secure Kernel Mode中存在安全特征问题漏洞,该漏洞源于程序没有正确处理内存对象。攻击者可通过运行特制的应用程序利用该漏洞绕过安全限制,执行未授权的操作。以下产品及版本受到影响:

-Microsoft Windows 10版本1809

-Microsoft Windows Server 2019

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1044

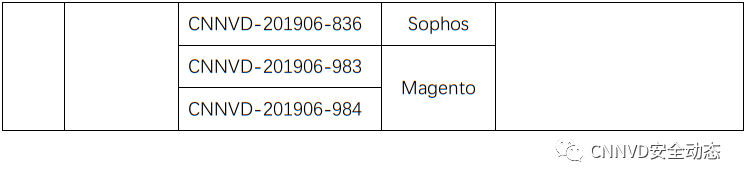

21.Magento SQL注入漏洞(CNNVD-201906-983)

Magento是美国Magento公司的一套开源的PHP电子商务系统。该系统提供权限管理、搜索引擎和支付网关等功能。

Magento Open Source 1.9.4.2之前版本和Magento Commerce 1.14.4.2之前版本中的企业登录功能存在SQL注入漏洞。远程攻击者可利用该漏洞执行任意代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://magento.com/security/patches/supee-11155

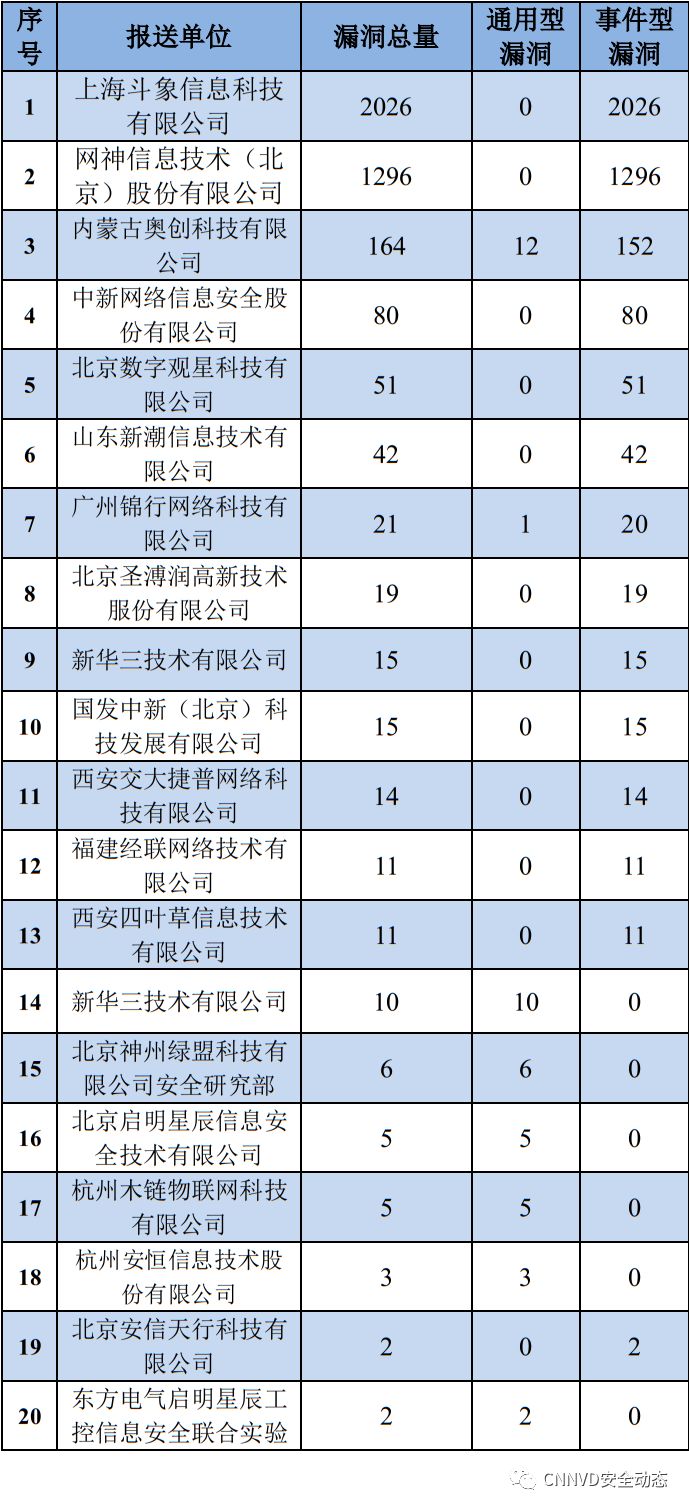

二、接报漏洞情况

本月接报漏洞共计3662个,其中信息技术产品漏洞(通用型漏洞)57个,网络信息系统漏洞(事件型漏洞)3605个

表7 2019年6月漏洞接报情况

三、重大漏洞预警

3.1 CNNVD 关于Linux和FreeBSD内核多个安全漏洞情况的通报

本月,国家信息安全漏洞库(CNNVD)收到关于Linux和FreeBSD内核多个安全漏洞(CNNVD-201906-681、CVE-2019-11477)(CNNVD-201906-682、CVE-2019-11478)(CNNVD-201906-683、CVE-2019-11479)(CNNVD-201906-703、CVE-2019-5599)情况的报送。攻击者可以远程利用这些漏洞,造成Linux和FreeBSD内核崩溃,从而导致拒绝服务。Linux多个版本受漏洞影响。目前,Ubuntu和 RedHat已发布漏洞修复补丁,暂未发布补丁的版本可通过临时修补措施缓解漏洞带来的危害,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

.漏洞简介

2019年6月18日,Netflix安全团队发布《Linux和FreeBSD内核:多个基于TCP的远程拒绝服务漏洞公告》。报告中公布了相关漏洞(CNNVD-201906-681、CVE-2019-11477)(CNNVD-201906-682、CVE-2019-11478)(CNNVD-201906-683、CVE-2019-11479)(CNNVD-201906-703、CVE-2019-5599)的细节。攻击者可通过发送精心设计的SACK 序列来利用上述漏洞,造成Linux和FreeBSD内核崩溃,从而导致拒绝服务。

.漏洞危害

成功利用该漏洞的攻击者可以造成Linux和FreeBSD内核崩溃,从而导致拒绝服务。Linux多个版本受漏洞影响,具体影响版本如下:

CNNVD-201906-681、CVE-2019-11477 影响 Linux 2.6.29以上的内核版本 CNNVD-201906-682、CVE-2019-11478 影响所有 Linux 版本 CNNVD-201906-683、CVE-2019-11479 影响所有 Linux 版本 CNNVD-201906-703、CVE-2019-5599 影响使用RACK TCP堆栈的FreeBSD 12版本 |

.修复措施

目前,Ubuntu和 RedHat已发布漏洞修复补丁,暂未发布补丁的版本可通过临时修补措施缓解漏洞带来的危害,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。具体措施如下:

(1)CNNVD-201906-681、CVE-2019-11477漏洞修复补丁

https://github.com/Netflix/security-bulletins/blob/master/advisories/third-party/2019-001/PATCH_net_1_4.patch

Linux内核版本>=4.14需要打第二个补丁

https://github.com/Netflix/security-bulletins/blob/master/advisories/third-party/2019-001/PATCH_net_1a.patch

(2)Ubuntu和RedHat系统的修复方案

Ubuntu用户可以使用如下命令更新(更新完成后需要重启生效):

$ sudo apt-get update $ sudo apt-get dist-upgrade |

RedHat用户可以使用如下命令更新(更新完成后需要重启生效):

yum install -y yum-security yum --security check-update yum update --security |

(3)其它漏洞临时修补措施

对于暂时无法更新内核或者重启的用户,可以使用如下缓解措施。

临时禁用易受攻击的组件:

# echo 0 > /proc/sys/net/ipv4/tcp_sack 或者 # sysctl -w net.ipv4.tcp_sack=0 |

或者使用iptables删除可能利用此漏洞的流量:

# iptables -I INPUT -p tcp --tcp-flags SYN SYN -m tcpmss --mss 1:500 -j DROP # ip6tables -I INPUT -p tcp --tcp-flags SYN SYN -m tcpmss --mss 1:500 -j DROP # iptables -nL -v # ip6tables -nL -v |

3.2 CNNVD 关于致远OA远程代码执行漏洞情况的通报

本月,国家信息安全漏洞库(CNNVD)收到关于致远OA远程代码执行漏洞(CNNVD-201906-1049)的报送。成功利用该漏洞的攻击者可以远程执行恶意代码。已确认A8 V7.0 SP3、A8 V6.1 SP2版本受漏洞影响,其余版本也可能存在受影响的风险。目前,官方表示修复补丁将在近期发布,暂时可以通过临时修补措施缓解漏洞带来的危害,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

.漏洞简介

致远是用友下属的子公司,从事OA办公自动化软件的开发销售与服务工作,致远OA是一款协同管理软件,在各中、大型企业机构中广泛使用。

致远OA存在远程代码执行漏洞(CNNVD-201906-1049),攻击者通过精心构造POST数据来上传恶意文件,提升服务器权限,从而控制服务器或对系统造成破坏。

.漏洞危害

成功利用漏洞的攻击者可以在未授权的情况下实现恶意文件上传,提升服务器权限,从而控制服务器或对系统造成破坏。

.安全建议

目前,厂商表示修复补丁将在近期发布,暂时可以通过临时修补措施缓解漏洞带来的危害,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。应对措施如下:

(1)及时与厂商联系,按照厂商指导获取漏洞修复补丁(官方补丁获取地址http://support.seeyon.com);

(2)采取临时修补措施缓解漏洞带来的危害,通过ACL禁止外网对“/seeyon/htmlofficeservlet”路径的访问。

声明:本文来自CNNVD安全动态,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。