通用电气旗下的 GE 航空集团所属的一个公开可访问的 Jenkins服务器暴露了该公司内部商业基础设施的源代码、明文密码、全球系统配置详情以及私钥。

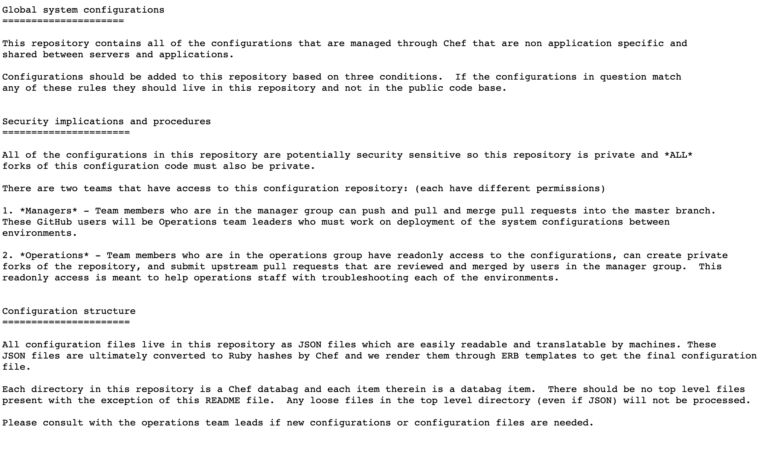

通用电气航空集团是全球顶级商用飞机发动机供应商之一,提供多种飞机部件产品。该服务器中还包含一个 ReadMe 文件,列出了其中包含的所有文件及其敏感性。

Jenkins是用 Java 编写而成的开源自动化服务器。通用电气航空集团表示,该服务器的 DNS 配置错误,导致受影响服务器被暴露于公开可访问的互联网上。

发现这些被暴露数据的安全研究员 Bob Diachenko 表示,“开发人员使用 Jenkins 服务实例用于集成和部署。用户通过浏览器访问,而且其中存储着非常敏感的信息。除了知识财产源代码以外,人们还可能挖掘出配置文件、API令牌、数据库凭证等。”

Diachenko是在查看到底能从 Shodan 上搜索出多少公开可访问的 Jenkins 实例后偶然发现这个公开的服务器的。截止2019年7月7日,Shodan上出现了5495个公开可访问的Jenkins 实例。

他指出,“Jenkins和其它服务实例的主要问题在于缺乏访问面板。因此任何人均可访问数据和代码。开发人员为了方便(如远程访问项目)禁用了密码保护。”

Diachenko 表示,今年6月份发现公开的通用电气航空集团的服务器后,他向通用电气发送了多份通知并最终和安全团队取得联系,后者加固了服务器的安全。他表示目前尚不知晓它被暴露多久。

通用电气航空集团将该问题评估为中危级别,虽然被暴露文件的数量庞大且非常敏感。该公司表示并未发现其他人访问服务器中数据的证据,不过“出于谨慎考虑”重置了所有的凭证。

通用电气航空集团发表声明称,“该服务器暴露了明文用户名和密码,但这些凭证被映射到仅可从内网访问的应用程序中,消费者数据或者其它重要数据并不受影响。”另外声明指出,“我们建议其它公司执行常规的静态 DNS 映射审计,确保删除没有必要存在的映射,以避免类似情况的发生。”

原文链接

https://threatpost.com/ge-aviation-passwords-jenkins-server/146302/

https://securitydiscovery.com/ge-aviation-exposed/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。