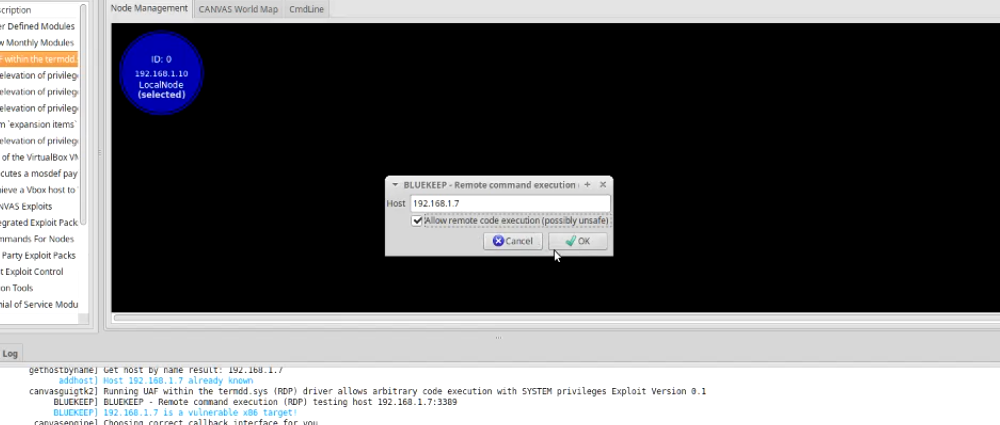

本周二,美国网络安全公司 Immunity Inc. 宣布称在公司的渗透测试工具集 CANVAS v7.23 中包含了一个完全起作用的 BlueKeep 利用代码。

简要回顾

BlueKeep 即 CVE-2019-0708,它是存在于老旧版本 Windows 系统远程桌面协议 (RDP) 服务中的一个漏洞。微软在今年5月14日发布补丁,并将其描述为“蠕虫式”漏洞,它能够像“永恒之蓝 (EternalBlue)”助力 WannaCry 勒索软件那样自我传播。

BlueKeep 被指非常危险。微软一再告知用户打补丁,而美国国家安全局 (NSA)、美国国土安全局、德国 BSI 网络安全局、澳大利亚网络安全中心和英国国家网络安全中心也已发布安全警告,督促用户和企业修复老旧的 Windows 版本。

两个月来,安全研究员都在担心恶意软件作者会发现武器化 BlueKeep 漏洞的方法。多家安全公司已经表示能够编写完全起作用的 BlueKeep 利用代码,但由于担心会落入不法之徒引发像 WannaCry 勒索软件那样的攻击,因此拒绝发布 PoC 代码。

过去,GitHub上也出现了多个BlueKeep 利用代码,如果网上出现公开的 RDP 服务,那么这些利用代码可导致远程 Windows 系统崩溃。

被当做渗透测试工具出售

Immunity 公司发布的 CANVAS BlueKeep 模块能够实现远程代码执行,即在受感染主机上打开 shell。

虽然CANVAS 许可证的成本在数千美元至数万美元之间,但黑客能够通过盗版或合法地购买渗透测试工具。

Immunity 公司的这次发布标志着 BlueKeep 利用代码首次被访问,即便仅限于某些受众。然而,如果说有人能够付得起这笔钱,那这些人不是恶意软件操作者就是情报机构。

Cyxtera 公司(在2018年6月收购Immunity 公司)的首席网络安全官兼威胁管理分析总经理 Chris Day 表示:

“这个漏洞是已知的,而且任何能力足够的利用代码作者都能够基于公开信息写出利用代码。Immunity 产品 Canvas 中具有800多个利用。所有的这些利用包括 BlueKeep 在内均有补丁。我们碰巧是首个将其集成到产品中的商业公司,这样企业就能够测试被暴露的启用 RDP 的系统是否易受漏洞攻击。而且我们的版本无法自我传播。”

一位安全研究员在安全大会上分享了 BlueKeep 漏洞 write-up,Immunity在同一天发布了自己的 BlueKeep 利用代码。然而,Immunity公司的首席执行官Dave Aitel表示,他们的利用是公司自主研发的,而不是基于上周末一名中国研究人员在安全会议上分享的 write-up。

现在修复仍不晚

在Immunity 公司的 BlueKeep 利用发布之前,企业和用户仍然有时间可以修复自己的系统。

BlueKeep 影响 Windows XP、Windows Vista、Windows 7、Windows Server 2003 和 Windows Server 2008。这些受影响版本的补丁和缓解措施均已发布。Windows 10 版本不受影响。

5月末,安全研究人员预测易受攻击的 Windows 系统约为100万个。网络安全公司 BitSight 在7月初扫描后发现易受攻击的主机数量略有下降,约为80.5万台。

为以后铺路

虽然恶意软件组织尚未染指武器化的 BlueKeep 利用,但这并无法阻止他们开始铺路。5月末,隐藏在 Tor 节点背后的威胁人员开始大量扫描互联网上易受 BlueKeep 漏洞攻击的 Windows 系统。

此后,越来越多的恶意人员效仿这一做法,本周 WatchBog 僵尸网络也在这么做。

Intezer 实验室的安全研究员 Paul Litak 表示,WatchBog 是由受劫持的 Linux 服务器组成的僵尸网络,其操作人员在静默窃取挖矿,最近已在该僵尸网络中增加了一个 BlueKeep 扫描器。

Litvak 表示,这“表明 WatchBog 正在为未来准备易受攻击的系统或者将其出售给第三方厂商牟利。”

目前网络安全圈将BlueKeep 比作定时核弹,它是一个非常危险的缺陷。企业应当尽快修复系统以免遭攻击。

原文链接

https://www.zdnet.com/article/us-company-selling-weaponized-bluekeep-exploit/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。