笔记作者:CDra90n@SecQuan 原文作者:Ben Nassi,Adi Shamir,Yuval Elovici

原文标题:Oops!...I think I scanned a malware

原文来源:arXiv preprint(文献预印本)arXiv:1703.07751

原文链接:https://arxiv.org/pdf/1703.07751.pdf

本文证明了可以通过某组织中的扫描仪从而在C&C服务器和已安装在某隔离主机上恶意软件之间创建隐蔽信道(covert channel)并将其作为一种交互手段的可行性。利用平板扫描仪的光敏性,使用无人机发射光源可以成功将数据渗透到该组织中。

一、扫描仪

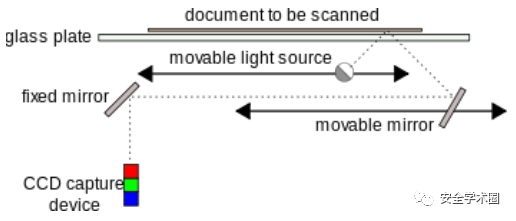

平板扫描仪由通过窗格(从底部)穿过以照亮扫描仪窗格的灯组成。使用一系列镜头和镜子,光线反弹回光感阵列(CCD)。镜头将图像分割成三种颜色,并测量相关的电荷。光反射得越亮电荷就越大。最后,ADC设备将电荷转换为代表窗格上文档的二进制代码。扫描过程会生成一个配置格式的文件(如PDF,PNG等),该文件通过扫描仪和计算机之间的直接物理连接或使用网络连接传输到计算机进行存储(有线或无线)。下图为扫描仪对不同光源(从左到右)的灵敏度:(1a)交替室内光、(1b)交替手电筒、(1c)交替红外激光笔、(1d)文件中的交替激光和(1e)显示器的交替屏幕保护程序,以及扫描过程。

二、威胁模型

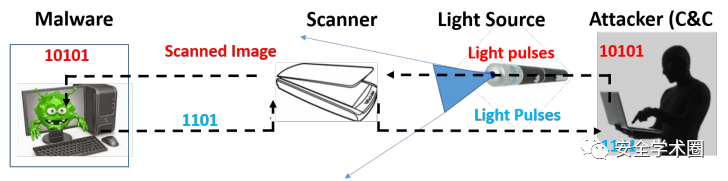

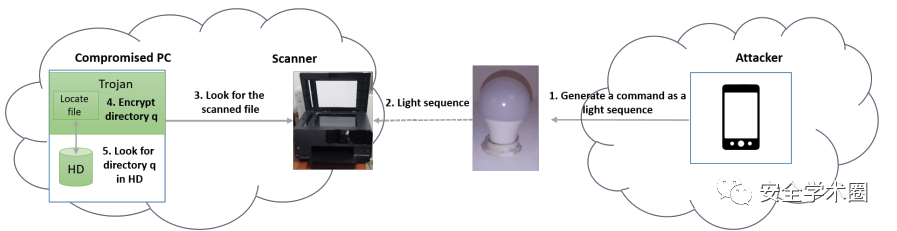

本文攻击目标是使用扫描仪作为进入组织/家庭的网关,以便将数据/命令渗透到已部署在受损计算机/网络上的恶意软件中。使用扫描仪作为在外部攻击者和安装在组织中的恶意软件之间建立秘密通道的一种方式。这种攻击涉及四个方面:

1、攻击者的计算机 - 这是由攻击者操作的C&C服务器,它控制光源以调制命令。攻击者对光源的控制可以基于有线或无线通信。

2、光源 - 光源可以是外部光源,连接到微控制器并且属于攻击者。微控制器将来自C&C服务器的给定命令(以二进制代码表示)调制为对应于给定命令的灯序列。外部光源和微控制器可以通过与C&C(攻击者的个人电脑)无线连接,甚至可以由无人机携带。另一种选择是使用位于组织中的内部光源,攻击者已设法远程控制(劫持),如智能灯泡。

3、平板扫描仪-平板扫描仪位于组织中,并连接到组织的网络。

4、组织内的受损计算机 - 连接到组织的网络,此计算机已感染恶意软件,可用于命令扫描仪启动扫描并访问输出(扫描的数字图像)。恶意软件提取从C&C发送的命令并执行它。攻击者控制光源,该光源在扫描期间将数据调制为已经部分打开的扫描仪的光信号。扫描由恶意软件发起,以便在已知时间(攻击者和恶意软件都知道)接收命令。恶意软件从扫描中提取命令,并从组织内受感染的计算机执行命令。然后恶意软件可以使用扫描程序向攻击者发送确认通知,或者通过将1/0位调制为通过启动扫描发送的光来从组织中泄露数据。

三、假设

假设攻击者已经成功地感染了一个可以直接访问扫描仪的空隙网络中的计算机。这样的恶意软件可以通过供应链攻击,恶意或毫无戒心的内部人员,通过活跃的鱼叉式网络钓鱼电子邮件等安装。关于扫描仪的位置本文假设以下之一:

1、从外部到扫描仪的清晰视线是存在的 - 扫描仪位于具有外墙的房间中,存在两种情况:

(1)墙壁可以允许外部光线通过(例如幕墙)。

(2)墙壁包含窗户。

2、扫描仪没有清晰的视线 - 在这种情况下需要有可以被劫持并产生光的设备位于扫描仪附近。重要的是要注意不对攻击者和组织之间的物理距离做出任何假设(双方可以离另一方很近或很远),也不会对窗户的状态(关闭或开放)做任何假设。

3、物理障碍-障碍物的存在可以阻止攻击者用目标扫描仪建立清晰的视线。例如,当目标扫描仪位于攻击者无法到达的非常高的楼层上或扫描仪位于建筑物的隔离区域(远离攻击者)时,就会发生这种情况。建立一个清晰的视线可以通过使用无人机来完成,该无人机配备了进行攻击和蜂窝连接所需的设备,使攻击者能够远程发送命令;此外,在攻击者与目标扫描仪之间距离较远的情况下,还可以使用强大的激光传输数据。

4、同步-由于受攻击的网络可以进行气隙(air-gapped)隔离,因此可能无法与恶意软件通信以安排扫描。可以通过硬编码恶意软件代码中的扫描时间(例如每天23:00)来解决这个问题。另一种选择是在恶意软件代码中硬编码第一次扫描的时间,并将下一次扫描的日期包含在已渗透的数据中。攻击者可以通过使用摄像头识别扫描是都开始并触发攻击来避免扫描启动的时间与攻击发起的时间之间的微小时间差异。摄像机可以安装在无人机上,也可以安装在扫描仪清晰可见的另一个位置上。

5、识别扫描 - 在未执行攻击时可能会出现问题,恶意软件必须能够识别这些情况并忽略它们。这个问题可以通过在每个命令中使用硬编码前缀作为攻击标识符来解决。

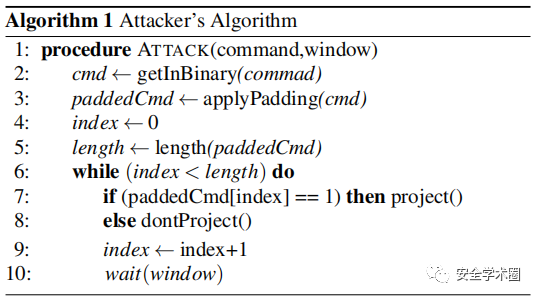

四、攻击者/恶意软件算法

算法1给出了攻击执行的各个阶段。执行协议所需的唯一参数(除了命令本身)是一个传输窗口。首先,给定的命令以二进制形式表示为1/0数组(line 2)。然后将后缀和前缀填充添加到(line 3)二进制表示形式中。最后,在数组上迭代代码(line 4-10)。该光源被打开以指示1位,关闭表示0位。代码的最后一个命令是在继续迭代之前等待一段给定的时间。在进行下一次迭代之前等待的原因是确保光源在窗口表示的给定时间内打开或关闭(单比特速率)。

单比特速率主要受扫描仪完整地吸收快速开关的能力、光源快速切换开/关状态的能力和适应所需分辨率的扫描速度。扫描速度可以由攻击者在攻击前通过在攻击者的家中/实验室使用相同类型的扫描仪执行扫描,或者通过阅读扫描仪的规格来测量。

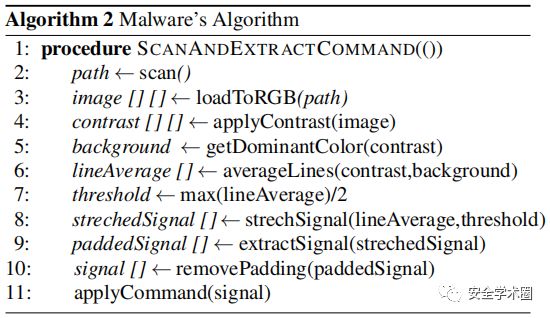

恶意软件算法应该能够:

(1)在预定的时间执行扫描。

(2)从扫描图像中提取命令。

该算法的主要挑战是在各种实验装置中提取命令,每个实验设置都会导致不同的信号被不同扫描。如下图所示,与1位对应的白色阴影在每幅图像中都会恶化,这取决于激光与扫描仪之间的距离,因此算法应该对阴影的变化免疫。算法2没有硬编码颜色的信号提取来识别1位和0位。此算法应在攻击者已知的预定时间执行(攻击者可以对第一个扫描日期进行硬编码并在每次攻击中提供下一个日期或者对所有日期进行硬编码)。

五、攻击的影响因素

本节分析了设计攻击的四个主要影响因素:使用的光源类型,扫描仪与攻击者之间的距离,传输速率以及攻击时间。

1、光源的影响

攻击者可以使用两种类型的光源来执行攻击:可见光和不可见光。对于带有红外滤光片(如太阳光滤光器或幕墙)窗口的组织可以使用可见光源攻击扫描仪。特定光线的选择主要取决于目标扫描仪所在的房间的条件。在可能的情况下使用红外光,因为肉眼无法探测到它使它成为理想的隐蔽通讯通道。

2、距离影响

选择使用外部光源攻击扫描仪的距离受实验设置(如视线)和所用光源强度的影响很大。如果攻击者从他的位置到扫描仪有清晰的视线,他可以用固定光源(如激光)指向扫描仪的窗格并执行攻击。或者攻击者可以将激光器安装在无人机上以最小化距离,以便为扫描仪的窗格创建清晰的视线并远程发起攻击。

有几个问题需要考虑,第一需要对10米远距离的攻击与100米之外的距离的攻击所需的稳定性进行权衡;光源必须保持稳定,才能到达扫描仪并执行攻击。当使用配备光源的无人机攻击扫描仪时,这是非常关键的。

第二,由于光线随着距离的增加而变差,攻击者需要使用足够强的光源来投射必要的距离。

第三,另一个重要的观察是,照明距离对扫描仪面板上的投影直径也有影响。投影直径随距离的减小而减小。在实验中本文发现影响扫描结果的最好方法是直径覆盖扫描仪的整个窗格。由于激光器和扫描仪之间的距离很小会导致在窗格上的特定点上过于聚焦的小直径,导致窗格上的光线散布较弱。同样,当攻击者和扫描仪之间的距离小于阈值时,图像的质量就会受到损害。

攻击者的目标是生成明确的扫描(即最大化1/0位之间的差异),以便恶意软件能够正确提取信号。下图显示了投影光的直径与投射光的强度之间的权衡,其表示来自不同距离的红色,绿色,蓝色值的1和0色调之间的差异。X轴表示攻击者和扫描仪之间的距离(cm)。Y轴表示1/0阴影之间的差异:

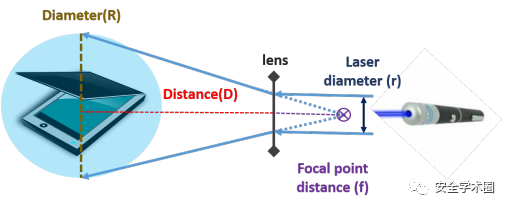

将投影聚焦并使光的强度最大化的一个选择是在光源顶部使用透镜。图7显示了覆盖扫描仪所需的圆圈以及距离和直径的参数。下图显示了覆盖扫描仪所需的圆圈以及距离和直径的参数:

3、传输速率的影响

通过动态计算速率可以改变每次扫描中的传输速率,以便渗透更多/更少的数据(取决于希望恶意软件应用的操作),而不需要更改恶意软件。适合于渗入单比特的线路数(传输速率)受扫描速度和传输速率的影响。攻击方希望最大限度地增加可以过滤的数据量,最大传输速率的限制受到攻击者光源切换状态的能力的影响。从恶意软件方面看最大传输速率的限制是正确识别比特1/0位以重建信号的能力。

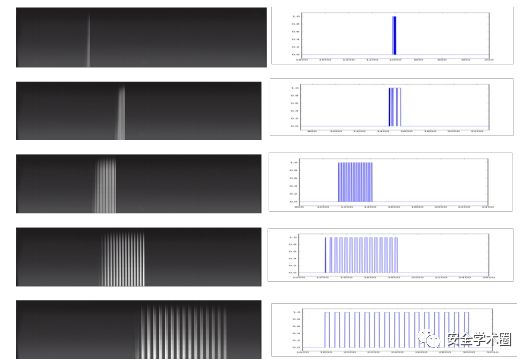

下图显示了序列1010101010101010101010101010101的扫描和提取信号,每个比特的传输速率不同(100 ms、50 ms、25 ms、15 ms、10 ms、5ms)。从图中可以看出,对应于一个位不同的传输速率导致列序列变细。

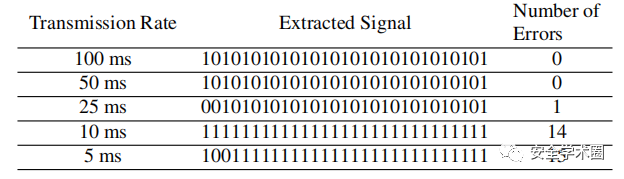

下表列出了不同传输速率下提取信号1010101010101010101010101的每个速率提取的信号错误(错误位数)。使用激光和扫描仪发现最大渗入率可以不出现任何误差是50毫秒。可以将纠错代码集成到恶意软件的代码中以检测和更正提取的代码,速度快于50毫秒。请注意可以通过配置输出扫描的不同分辨率(每英寸点)来改变扫描速度。在本文所述的整套实验中使用了300 dpi的标准质量(扫描仪的默认质量),持续时间约为8秒。分辨率越高扫描速度越慢,可以帮助攻击者渗透更多数据。

4、时间的影响

通过检查当天的小时对攻击的影响,发现攻击者能够在白天和晚上进行攻击。挑选攻击时间应考虑组织中人员数量尽量少的时候。

六、实验与结果

1、使用无人机进行渗透

攻击通过删除一个重要文件来危害位于大楼3层的某一组织。该组织包含HP OfficeJet Pro8610 多功能打印机,其扫描仪和传真连接到位于房间内桌子上的组织网络,如下图c所示。下图b所示这座建筑是用幕墙建造的,能过滤阳光和红外线。所以本文决定使用一种可见的绿色激光,它是从激光笔上拆除的(从eBay购买并以600兆瓦运行)。建立如下电路:采用Intel Edison,系统上的芯片(Soc),并把他连接到电池和绿色激光。在Inspire 1 Pro(无人机)上安装了Edison SoC,当激光安装在无人机的稳定器上的摄像头上时,在攻击过程中最大限度地提高了稳定性。配备Edison和激光的无人机如下图所示。无人机摄像头的视频通过无线电信号传输到Android应用程序。在C&C计算机和Intel Edison SoC之间建立了一个通信通道,利用其WiFi接口通过手机打开的热点进行通信。攻击者能够:

(1)从C&C远程使用Edison SOC发动攻击

(2)使用操纵杆操纵无人机,并在Android应用程序中观看流媒体视频。

下图从左到右:(A)Inspire 1配备了激光(绿色圈)和Intel Edison SoC (B)攻击期间被攻击的组织,一台绿色激光投射在三楼幕墙后面的扫描仪上 (C)扫描仪在办公室的内部:

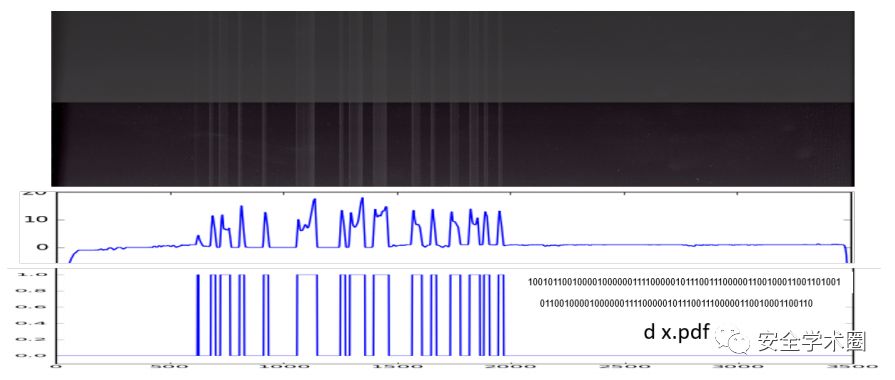

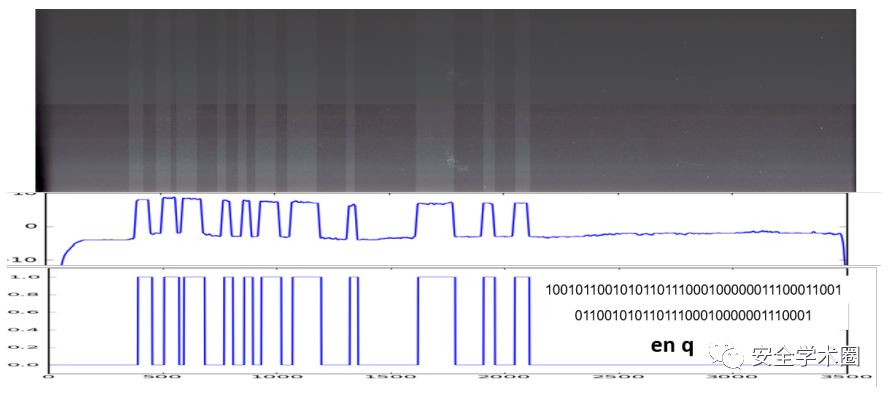

在3楼15米远的地方将无人机飞到扫描仪前面,然后在使用无人机的摄像头检测到启动扫描后发动攻击(23:00)。使用50毫秒/bit的传输率并输入“d x.pdf”的命令,其中d与delete相关,x.pdf是要删除的文件。只需7个字节(包括空格)即可对此命令进行编码。用1001前缀和1001后缀填充命令,填充一个增加一个字节,总共增加了8个字节。渗透时间为3.2秒(64比特以每比特50毫秒的速率传输)。这就是使用激光的整个时间。恶意软件实时提取信号,并在命令执行后通过触发另一个扫描来发送确认消息。下图显示了信号提取过程的每个阶段的输出:

2、使用内部智能设备进行渗透

第二个场景演示了当扫描仪没有清晰的视线且无法使用外部光源时,使用内部光源(组织内)进行攻击。使用直接或间接产生光的内部物联网设备来实施第二类攻击。更准确地说,攻击者在组织内的物联网设备上执行功能性攻击,以生成给定命令的序列,而恶意软件启动扫描并从中提取命令。

在这种情况下,攻击者利用:

(1)物联网设备的未经验证的协议。

(2)从特定物联网设备产生光的能力,扫描仪可以接收到其光反射。

攻击者劫持了一个物联网设备,该设备产生灯光以调节对扫描仪的命令。攻击者可以攻击目标是照明的物联网设备(例如,智能灯泡),也可以攻击照明是副作用的物联网设备(例如,智能电视)。

在晚上的一辆过往车辆(下图a)中,向位于3楼(图14b)的扫描仪去触发勒索软件(使用硬编码密钥),该扫描仪位于一个没有视线的封闭窗帘后面(使用被劫持的智能灯泡)。司机使用三星Galaxy S4是为了执行攻击,在Galaxy上编写并安装了一个专用应用程序。应用程序扫描MagicBlue智能灯泡并连接到它。连接后应用程序使用通过BLE通道发送的一系列“开”(1位)和“关”(0位)信号将给定命令作为光序列进行调制。使用6.1中描述的相同恶意软件,因此选定的传输速率被选取为100毫秒(不需要任何纠错码)。渗透了40位(4字节的数据)加上1字节的填充,与“encrypt dirq”相关的信号“en q”是由恶意软件实时提取的,如下图所示:

七、反制措施

由于制造商不认为扫描仪是渗透数据的手段,所以他们提供以太网和WiFi连接和驱动程序以支持远程和直接扫描。

可以使用各种解决方案来自动预防/检测威胁,而不是依靠组织内的个人意识在完成扫描后关闭扫描仪,包括:

(1)断开扫描仪与网络的连接。许多扫描仪支持使用USB接口直接扫描关键设备上的磁盘。这样做可以防止攻击者建立隐蔽通道。这可能被认为是一个极端的解决方案,因为如果扫描仪是一体式设备的一部分还限制远程打印和传真。

(2)扩展扫描仪的远程协议以支持两级身份验证。

然而本文相信基于代理的解决方案将阻止攻击者建立这样一个隐蔽的通道,而不需要应用极端的更改。扫描仪将通过电线(例如,使用USB接口)直接连接到组织网络内的计算机(代理),而不是连接到网络。代理将提供一个API。当收到扫描请求时,计算机启动扫描并在分类器中处理输出,以检测恶意扫描。如果扫描被归类为良性,则输出将返回到请求扫描的实体。否则,扫描将存储在代理服务器上,以供IT团队分析。用于检测可疑扫描的分类器逻辑可以基于:

(1)通过分析扫描特征(例如,一天中的异常小时)进行机器人检测或异常检测。

(2)使用经过恶意/良性扫描训练的机器学习模型进行原始数据分析(扫描输出)。

声明:本文来自安全学术圈,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。