文│ 中国电信股份有限公司网络与信息安全研究院 刘国荣 沈军 蒋春元

5G提供了前所未有的用户体验和物联网连接能力,将成为构筑万物互联的基础设施,5G的广泛应用将加速数字化经济转型,推动新兴产业的发展,将给人类生产、生活带来深刻变革,同时,也将对国家与社会公共安全、网络与信息安全、安全监管等各方面都产生重大影响。本文分析其对安全的影响、存在的安全威胁,并从网络安全体系建设、安全立法与监管等方面提出对策建议。

一、对国家与社会公共安全带来的安全风险及影响

5G开启的万物互联时代,将使5G网络成为构筑社会经济的基础设施,并缔造出规模空前的新兴产业,承载涉及社会、经济、公众的重要信息,可能对国家与社会公共安全带来影响。

1.攻击破坏关键基础设施,导致运行停滞或瘫痪。万物互联时代,网络和信息系统成为关键基础设施乃至整个经济社会的神经中枢,对5G网络及其承载的能源系统、工业互联网等经济生产、社会管理重要系统实施攻击、破坏,导致服务中断或瘫痪,可能造成重大经济损失和社会影响。

2.入侵重要控制系统,侵扰社会秩序。通过入侵联网设施和控制系统,扰乱公共秩序,例如,对智能交通管理系统、无人驾驶汽车、无人机、监控摄像头等交通工具和管理设备、系统的入侵,可能扰乱交通秩序甚至引发交通事故,威胁社会秩序和公众安全。

3.大规模监控、窃取关乎国计民生的重要基础信息,危及产业、人员甚至国家安全。5G对社会各领域的渗透,将承载越来越多涉及社会、经济和公众的重要信息,例如,水电气资源使用数据、交通、农业、地理气象、医疗健康等经济社会运行和国民基础数据,以及执法、防灾害应急处理等管理信息。这类信息的泄露和基于大数据的分析利用,可能严重威胁我国相关产业、人员和国家安全。

4.篡改监测数据,引发公共安全事件。基于无处不在的5G网络能力,利用各类传感器、摄像头等设备,可实施大范围、大规模的监测,采集环境状况、能源使用、交通动态、农业生产、医疗健康、人员活动等信息,可及时发现环境污染、森林火警、自然灾害、疫情暴发、在逃嫌犯等,但是,上述监测数据若被恶意篡改,将使收集的基础数据失真,无法及时反映状态变化,导致监测、应急处理机制不能及时跟进,可能引发大规模安全事故,如水污染、疫情暴发等。

5.散播恶意信息,扰乱社会秩序。利用5G网络对各领域的渗透,大规模散布虚假、反动信息,威胁国家政治安全和社会稳定。

二、对网络与信息安全带来的安全风险及影响

5G具有超大带宽、海量连接、超低时延等特性,基础设施采用软件定义网络(SDN)/网络功能虚拟化(NFV)、服务化架构等云化、IT化技术,并引入或增强网络切片、移动边缘计算(MEC)、小基站、设备对设备(D2D)通信、服务能力开放等技术和业务模式。新技术、新业务模式对网络与信息安全带来的安全风险及影响,主要包括:

1.超大流量大大提升了基于流量检测、内容识别、加解密等技术的安全防护难度。5G核心汇聚层达200G/400G*N的超大带宽以及传输低时延的要求,对网络安全态势感知、恶意流量攻击防御、恶意程序监控、不良信息监测等能力,以及对传输数据加解密能力,都提出高要求,提升了安全防护难度。

2.弱终端易成为受攻击对象。5G万物互联,终端能力差异很大,弱终端由于资源、能力受限,难以采用全球用户身份模块(USIM)等强身份认证机制,终端自身安全防护能力也较弱,容易成为受攻击、受控对象。

3.超大连接易引发全网或局部规模攻击。5G支持100万个连接/km ,大量终端由于业务原因、网络抖动或受黑客控制,突发性大规模接入或重连,可能引发信令风暴或分布式拒绝服务(DDoS)攻击;海量终端同时发起流量攻击,更可能超越、甚至击垮网络防御能力。

4.基础设施云化、IT化进一步打破网络封闭状态。有别于传统网络,5G全面引入SDN/NFV、MEC、网络切片等技术,并采用全新的服务化架构,提出服务能力的开放,进一步打破网络封闭状态、安全边界模糊化,威胁传播更快、攻易防难,基础网络全面云化、IT化对网络与信息安全保障带来新的挑战。

5.边缘云、D2D通信模式的引入绕过现有中心化的监测体系。5G引入的边缘云、D2D通信,改变了原有的网络架构和通信模式,其中,边缘云分布式部署、计算能力、信息内容下沉,面临比中心化管理更严峻的内容安全风险;同时,边缘云业务流量本地卸载、D2D通信流量不经核心网络,绕过了现有中心化的信息安全监测体系,难以对其进行有效监测和治理。

6.伪基站、身份泄漏问题得以解决,小基站安全性易受威胁。2G时代的伪基站问题以及延续到3G、4G的用户识别码(IMSI)身份泄漏问题,在5G时代得以缓解,但是,为弥补宏基站高频覆盖问题,尤其是室内覆盖问题的各类小基站由于难以放置在专用的机房,物理安全较难得到保障,且需经公共网络回传,容易成为受攻击对象,并以此发起攻击,威胁网络与信息安全。

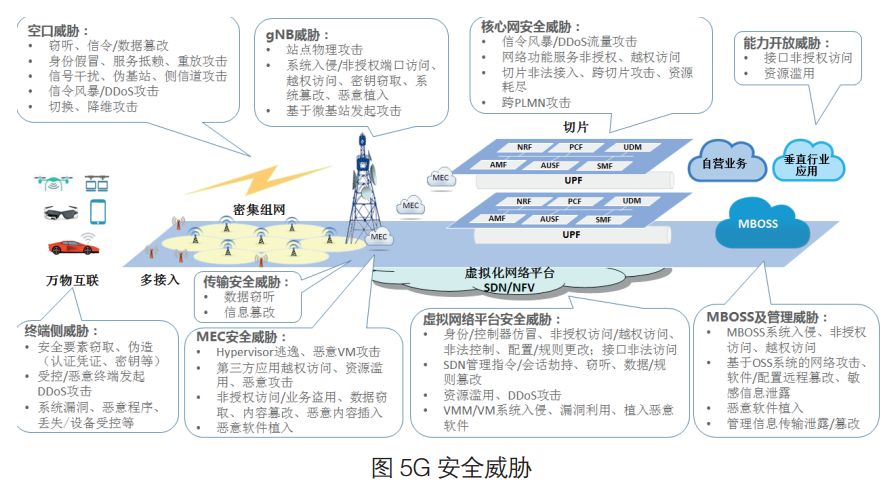

具体而言,5G各层面的安全威胁主要包括终端侧、空口、gNB基站、传输、MEC、核心网、虚拟网络平台、管理运营支撑系统(MBOSS)及其管理、能力开放等安全域的多种安全威胁,如下图所示。

三、5G的行业融合增加安全监管的难度

5G与信息技术及各行业的深度融合、数据量的爆炸式增长、海量终端连接等特点,也将大大增加安全监管的难度。

1.海量数据与舆情监测。5G网络能力的大幅提升,将推动海量数据的生成和视频内容的发展,不良视频内容识别、海量数据的舆情分析等对安全监管带来挑战。

2.海量终端的溯源与取证。5G支持海量终端连接,海量终端的身份管理和认证过程有别于传统终端,需要采用分布式认证、分级认证、基于(行业)用户认证或群组认证等新型认证方式,因此,海量终端的溯源、取证、上网日志留存等成为监管的难点。

四、5G安全对策建议

针对各种5G安全问题,需采取必要措施进行应对,建议从以下方面展开。

1.针对5G可能面临的安全形势及其重要性

第一,强化等级保护,对影响国计民生的关键基础设施,加强安全等级保护要求。

第二,增强全网安全态势感知和协同防护能力。5G网络将承载众多垂直行业应用,建议加强包括各垂直行业应用在内的全网安全态势感知和协同防护能力。

第三,加强打击网络犯罪行为。5G时代,网络安全的危害程度加剧,建议加强对网络犯罪行为的取证和打击力度。

第四,核心技术自主研发与掌控。5G网络虚拟化和IT化,大量采用云化技术,需进一步加强云化技术、通用服务器、基础软件、芯片等核心技术和产品的研发与掌控。

第五,建立自动化监测为主、传统手段结合的应急机制。将基于5G的公共安全监测、应急通信等服务应用于相关领域的同时,加强监测设备和系统的安全检测、安全防护能力,并将自动化监测、控制机制与传统检测、控制手段有效结合,在自动化能力失效时提供应急处理机制。

2.针对5G网络承载不同业务的安全需求及安全风险

第一,以“三同步原则”加强网络与信息安全保障。在建设阶段,同步规划、设计、建设5G网络与信息安全保障机制,确保上线运营网络和业务的安全性;运营阶段,同步实施运作防御、监测、响应、预防一体化的防控体系,满足安全防护与管控要求。

第二,构建统一管控、智能防御、灵活可扩展的5G安全体系。满足多接入、不同场景的安全需求,提供差异化安全保护机制,例如,通过统一的安全管理、态势感知、协同防御能力建设,实现安全威胁智能协同防御;基于网络切片、安全功能模块化组合,通过安全功能按需灵活部署与编排,实施差异化安全防护机制,满足大带宽、大连接等不同场景安全需求;建立统一、可扩展的身份管理机制,采用轻量级认证、分布式认证等技术,满足包括物联网在内的各类终端的安全需求,并实现用户身份的统一管理、识别和溯源;基于统一中心平台与边缘计算能力,通过近源的安全防御能力部署,形成分布式安全防御能力,应对5G超大带宽、超大连接、MEC内容下沉等引发的安全威胁。

第三,实施安全防御、监测、响应、预防一体化的自适应防控体系。同步完善建设恶意代码、内容安全等5G安全监测设备、配套相关管理流程,提升监测发现能力;提升取证上报能力,启动联防联控机制,建设一键关停能力,提升网信整治能力;打造信息安全态势感知能力,建立信息安全监测预警体系,持续对安全威胁进行实时动态分析,自动适应不断变化的网络和威胁环境,并不断优化安全防御机制。

第四,建立协同防御的安全生态。以安全能力和服务开放等形式,通过安全态势感知、安全协同能力建设,实现跨网络、跨行业的合作,为网络和垂直行业构建协同防御能力,共同提升应对网络与信息安全事件的能力。

3.针对5G安全监管的问题

需采用基于大数据的舆情监测分析技术,提升舆情监测能力;加强对物联网行业用户的监管,留存物联网终端身份标识记录、提供终端安全事件监测和溯源、取证能力。同时,应对信息安全形势变化,加强信息安全相关立法和监管。

第一,有条件地将网络日志、网络记录等电子记录作为法律证据。5G时代,个人活动被大量记载在网络记录中,在大部分网络应用后台实名的情况下,电子记录尤其是不同应用之间的关联,具有很强的可信度,建议在实名认证的基础上,将符合一定条件的上网日志、应用记录等电子记录形成的证据链作为法律证据。

第二,自动控制/远程控制设备的安全与责任立法。无人机、无人驾驶等自动控制、远程控制设备,可能发生较大损失的安全事故,需要明确这类设备使用的安全准则、发生事故时的责任界定。

第三,网络攻击行为取证、入侵或网络服务不当导致的人身伤害和虚拟经济损失认定。网络攻击或者网络服务提供者的不当服务,不仅可能给个人/客户虚拟网络利益造成损失,还可涉及现实世界的损失、甚至人身伤害,对于网络攻击、入侵行为的取证,以及导致的虚拟经济与现实伤害和损失的认定,需要有相关法律进行界定。

第四,数据的隐私保护问题。个人信息和网络活动记录在不同系统的留存,可能成为大数据分析个人隐私的重要信息,虽然孤立信息的获取未必直接造成损失,经过关联分析等加工处理后,可能泄露个人重要隐私,成为网络诈骗、甚至现实犯罪的重要信息。建议加强打击泄露包括上网记录、网络活动记录等隐私信息各环节的行为,保护网络空间安全。

(本文刊登于《中国信息安全》杂志2019年第7期)

声明:本文来自中国信息安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。