MegeCortex勒索病毒最早于今年1月份被人在VT上发现,当时有人在VT上传了一个恶意样本,英国网络安全公司Sophos在5月份发布了一个关于MegaCortex勒索病毒的相关分析报告,笔者此前在分析的时候发现此勒索病毒早期的版本与之前的SamSam勒索病毒有一些类似,都使用了BAT脚本,同时都使用了密码参数,两款勒索病毒的负载加载的手法类似,不过暂时还没有更多的证据,证明两款勒索病毒存在关联,MegaCortex勒索病毒从1月份被人上传到VT之后,网络安全公司Sophos监控到此勒索病毒的数量一直在增加,并对此勒索病毒进行了详细的分析报道,该勒索病毒曾经对欧州和北美多个行业发起过勒索攻击,并要求支付高额的赎金,美国、加拿大、荷兰、爱尔兰、意大利和法国等国家的一些企业网络都曾受到此勒索病毒的攻击。

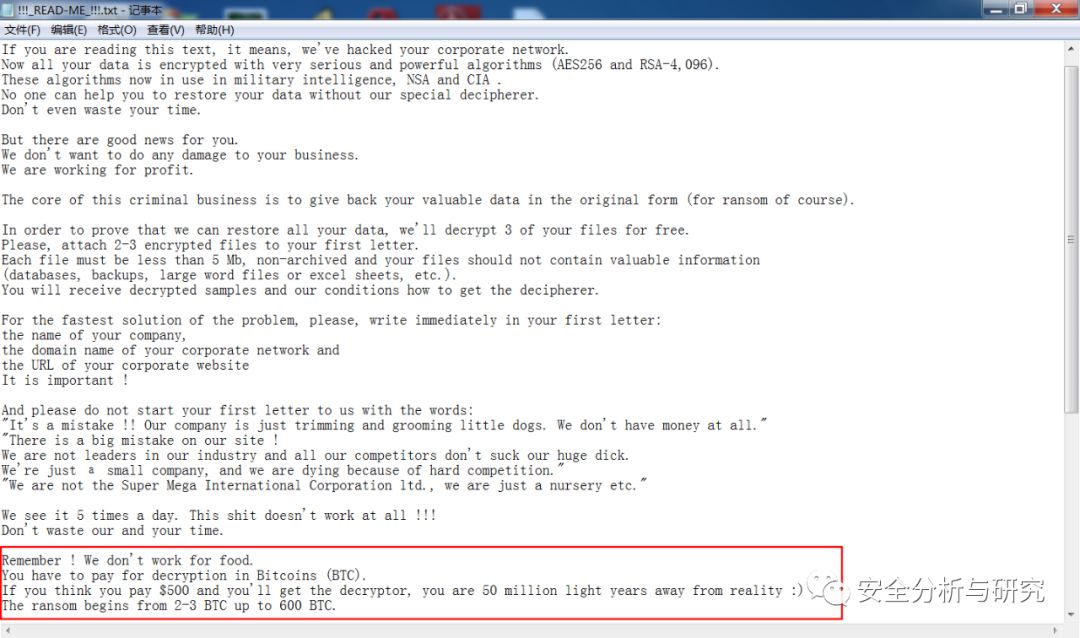

近日iDefense的工程师发现并分析了一款最新的MegaCortex勒索病毒变种MegaCortexV2.0版本,MegaCortex勒索病毒的运营团伙,主要通过手工的方式植入MegaCortex勒索病毒加密服务器和网络主机上的重要文件,然后要求受害者支付赎金以恢复对其文件的访问,赎金范围从2个BTC到600个BTC不等,相当于大约20000美元到580万美元,MageCortex勒索病毒运营团队在勒索信息中说明:

“我们正在为赚钱而努力,这种犯罪行为的核心就是在获得赎金之后,以最原始形式回馈您的宝贵数据”

MegaCortex勒索病毒主要针对企业进行攻击,而不针对家庭用户,原始版本MegaCortex勒索病毒的负载受到自定义密码的保护,在执行勒索病毒的时候需要使用密码,这种方法很容易逃避一些安全供应商的分析以及一些自动化沙箱系统的检测,但是这种通过密码保护自定义负载的方式也导致它无法迅速在全球范围内广泛传播感染,它要求每一次对目标的攻击都需要一系列手动步骤来安装加载勒索病毒

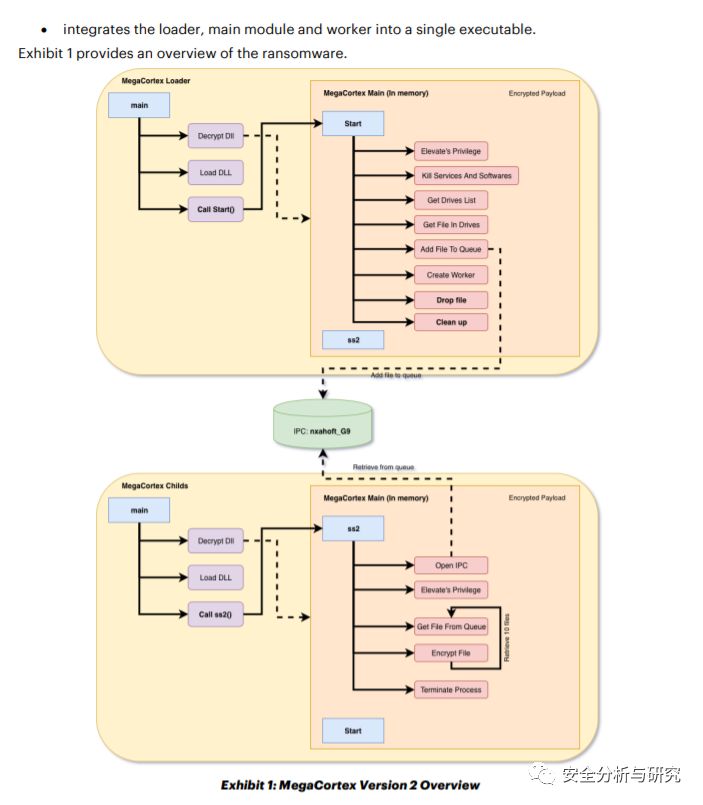

此次发现的MegaCortex勒索病毒V2.0版本,重新设计了负载的运行过程,它会自动执行不需要安装密码的要求,作者将密码硬编码在了二进制文件中,同时作者还加入一些反分析,以及阻止和杀死各种安全产品和服务的功能,此过程在之前的版本中是通过在在每个受害者主机上手动执行相关的批处理脚本来完成的,最新的版本不需要手动执行,都封装在了二进制程序中

MegaCortex勒索病毒V2.0与V1.0版本的几个不同之处:

1.MegeCortexV1.0手动执行批处理终止安全服务,MegeCortexV2.0在负载中自动化操作执行终止安全服务

2.MegeCortexV1.0需要提供密码参数手动执行恶意加密程序,MegeCortexV2.0密码参数硬编码在二进制程序中,通过程序启动加密子进程,传入密码参数

3.MegeCortexV1.0负载DLL由rundll32.exe执行,MegeCortexV2.0的负载DLL被解密加载在内存中执行

4.MegeCortexV2.0使用了反分析技术

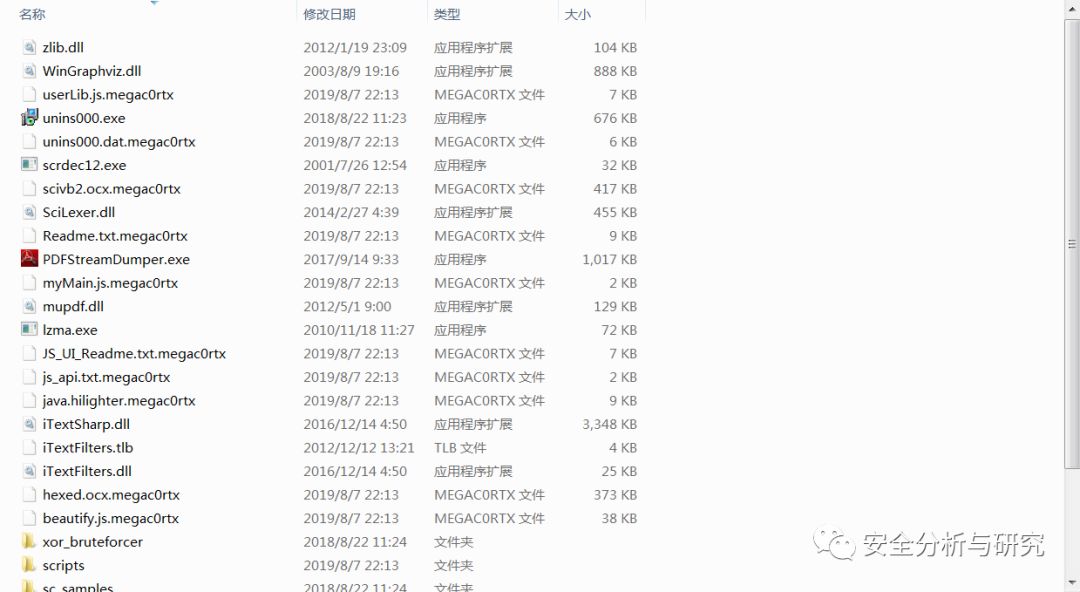

MegaCortexV2.0勒索病毒加密后的文件后缀名为:megac0rtx,如下所示:

勒索病毒运行之后,在内存中解密出DLL,然后加载DLL,执行流程,如下所示:

iDefense的工程师对样本进行了详细分析,报告下载链接:

https://www.accenture.com/_acnmedia/pdf-106/accenture-technical-analysis-megacortex.pdf#zoom=50

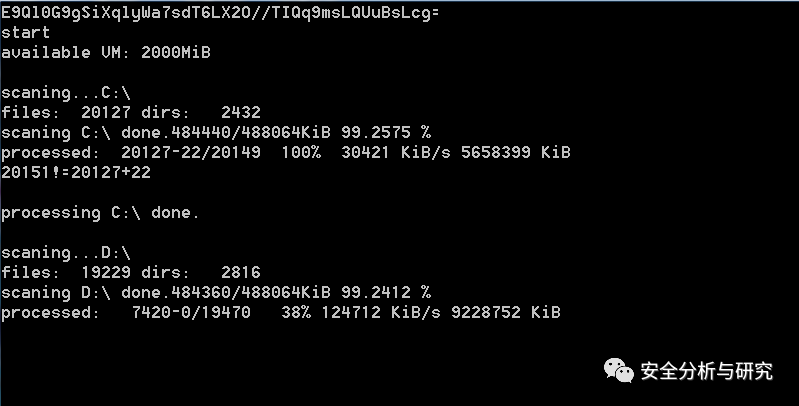

此勒索病毒会扫描加密磁盘文件,同时弹出CMD窗口显示整个扫描加密的过程,如下所示:

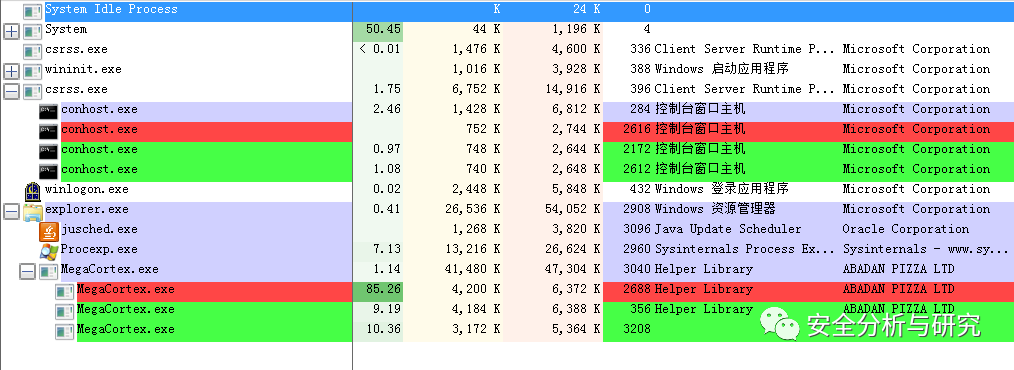

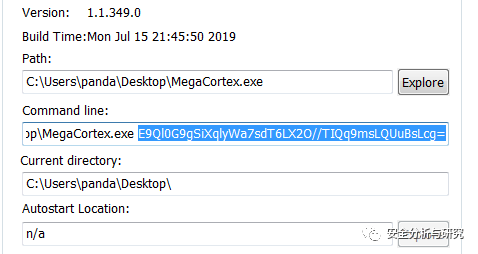

勒索病毒进程相关信息,如下所示:

启动加密的子进程,并传入相应的密码参数信息,如下所示:

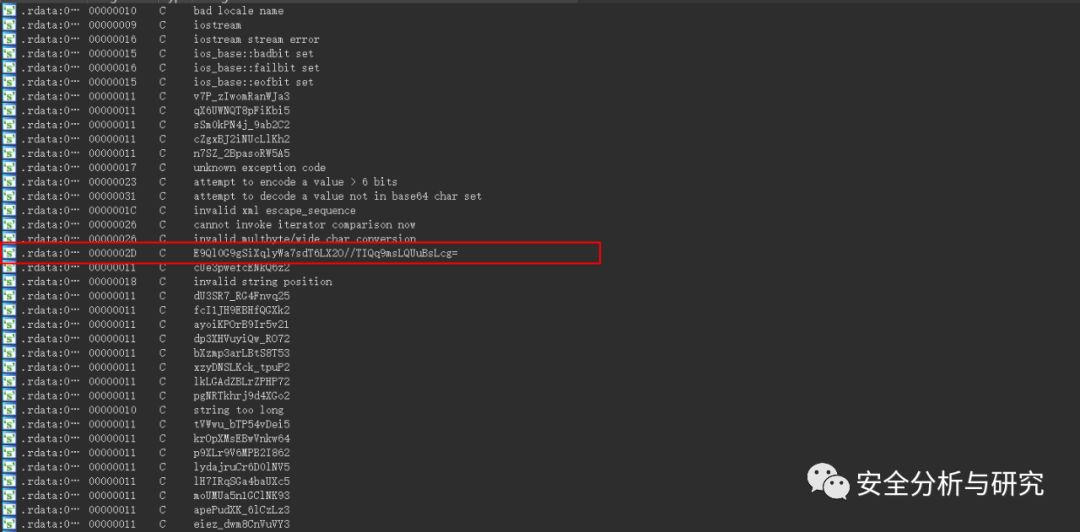

可以看到加密进程传入一个密码参数,执行加密操作,MegaCortexV2.0版本的密码参数硬编码在二进制文件中,如下所示:

加密完成之后,生成勒索信息文本文件!!!_READ-ME_!!!.txt,内容如下所示:

可以看到勒索金额从2-3个BTC到600个BTC不等,这个勒索病毒在国外比较流行,主要针对企业进行攻击,然后获取巨大的赎金,事实上现在的流行勒索病毒都是针对企业进行勒索攻击,有些的目标是针对一些中小型企业,有些的目标主要是一些大型的企业,最近几年勒索病毒爆发,尤其是针对企业的勒索病毒攻击越来越多,因为勒索的暴利存在,关于勒索病毒的防护,给大家分享几个简单的方法,通过这些方法可以有效的防御部分勒索病毒:

1、及时给电脑打补丁,修复漏洞

2、谨慎打开来历不明的邮件,点击其中链接或下载附件,防止网络挂马和邮件附件攻击

3、尽量不要点击office宏运行提示,避免来自office组件的病毒感染

4、需要的软件从正规(官网)途径下载,不要用双击方式打开.js、.vbs、.bat等后缀名的脚本文件

5、升级防病毒软件到最新的防病毒库,阻止已知病毒样本的攻击

6、开启Windows Update自动更新设置,定期对系统进行升级

7、养成良好的备份习惯,对重要的数据文件定期进行非本地备份,及时使用网盘或移动硬盘备份个人重要文件

8、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃,黑客会通过相同的弱密码攻击其它主机

9、如果业务上无需使用RDP的,建议关闭RDP,以防被黑客RDP爆破攻击

声明:本文来自安全分析与研究,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。