著名的新西兰IT安全公司Emsisoft的首席技术官Wosar,因为开发了该公司发布的免费勒索病毒解密工具,被全球多个勒索病毒黑产团伙追捕,迫使他从一个地方转移到另一个地方,估计有100个勒索病毒黑产团伙试图追踪他

这些勒索病毒黑产团伙在Twitter上关注Wosar,并试图弄清楚Wosar居住的地方,一些勒索病毒黑产团伙甚至发布了以他名义命名的勒索病毒

根据Malwarebytes Labs的数据,针对企业的勒索病毒攻击在过去一年中增加了365%,99%的勒索病毒攻击案例中,都需要受害者使用BTC进行交易

Wosar是通过什么方式开发解密工具的呢?开发勒索病毒解密工具是一项复杂的工作,事实上很多勒索病毒暂时都没有解密工具,开发解密工具的前题需要拿到相应的密钥,或找到勒索病毒可能存在的缺陷,同时还需要分析勒索病毒的整个加密流程,一般可以通过以下两种方式获取到密钥:

1.黑客的服务器比较脆弱,通过攻击黑客服务器,破解获取加密密钥

2.黑客开发的勒索病毒存在缺陷,可以通过在内存中搜索找到密钥

还有一些勒索病毒本身使用的加密算法存在问题,也许是因为勒索病毒开发者在使用加密算法的时候并没有很好的设计,这样安全研究人员可以开发出相应的解密工具

Emsisoft勒索病毒解密网站

https://www.emsisoft.com/ransomware-decryption-tools/

解密工具使用步骤:

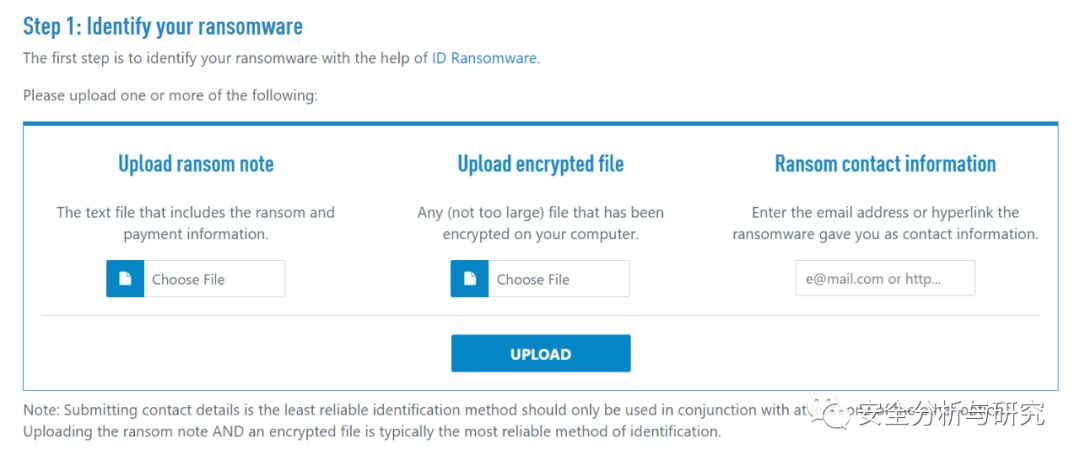

1)首先确认是哪个勒索病毒家族,可以通过上传勒索提示信息文件、被加密后的文件、黑客留下的联系邮箱等信息进行查询,如下所示:

通过https://id-ransomware.malwarehunterteam.com进行查询

2)然后查找是否有相应勒索家族的解密器,Emsisoft公司的解密工具集网站:

https://www.emsisoft.com/ransomware-decryption-tools/free-download

如果Emsisoft没有相应的解密工具,还可以去其他解密工具网站进行查询,比如:

https://www.nomoreransom.org/

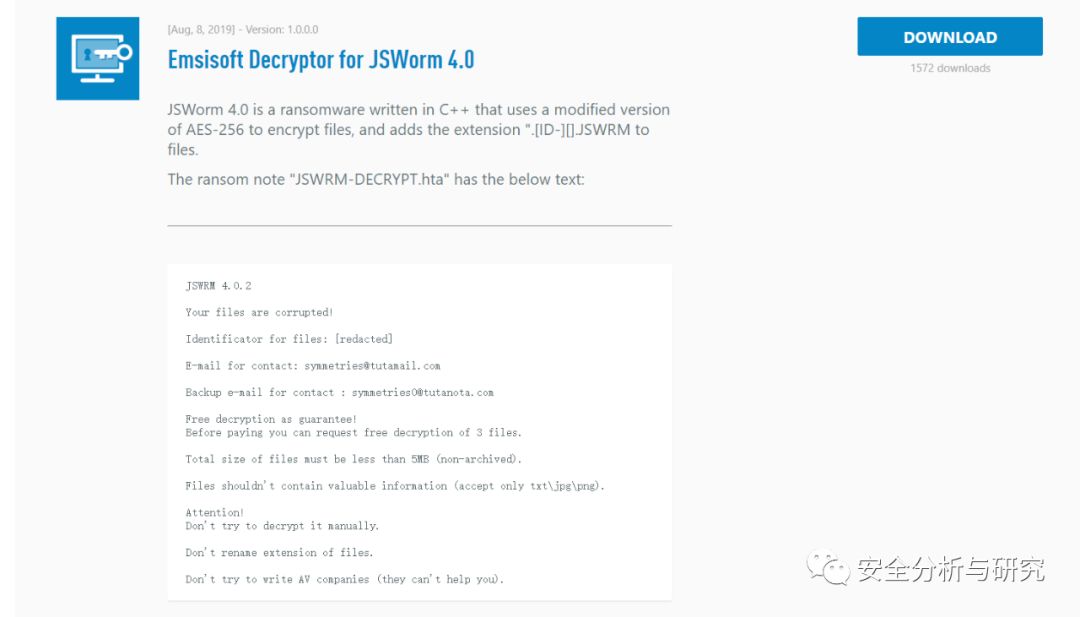

Emsisoft安全公司曾发布过多款流行的勒索病毒解密工具,包含:Aurora、CryptON、Xorist等,Emsisoft曾发布了JSWORM2.0解密工具,帮助多个客户解密,此前又更新发布了JSWORM4.0的解密工具,如下所示:

工具下载链接:

https://www.emsisoft.com/ransomware-decryption-tools/download/jsworm-40

解密工具使用指南:

https://decrypter.emsisoft.com/howtos/emsisoft_howto_jsworm4.pdf

JSWORM勒索病毒在2019年1月被首次发现,通过垃圾邮件进行传播,后面经过几个版本的更新迭代,最新的JSWORM勒索病毒版本为4.0.2

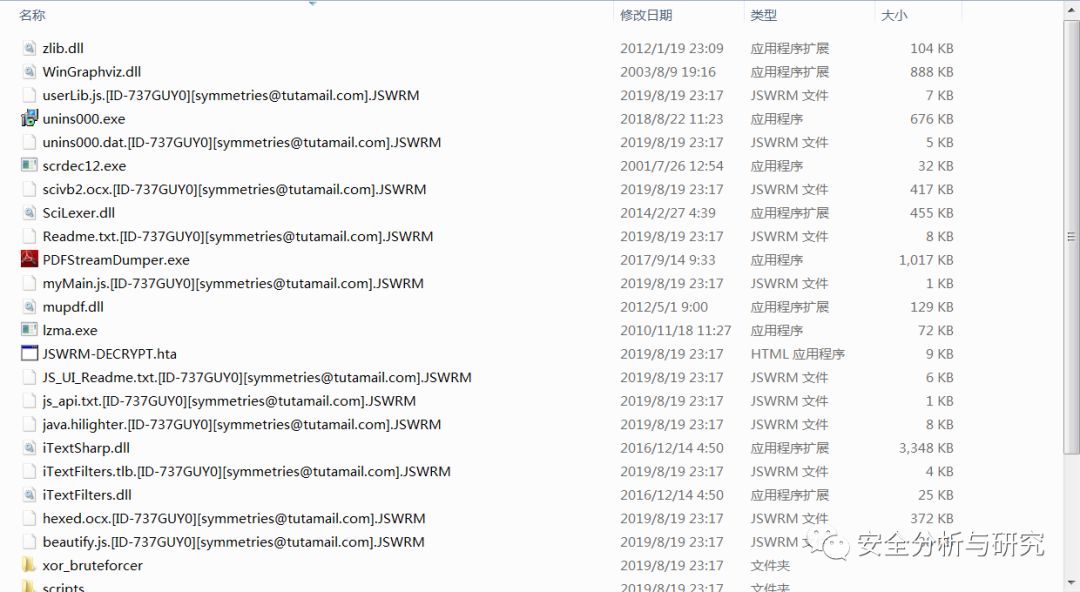

JSWORM4.0.2勒索病毒加密后的文件,如下所示:

加密后的文件后缀名:[ID-XXXXXXX][symmetries@tutamail.com].JSWRM

JSWORM4.0.1的加密后缀名:

[ID-XXXXXX][RansomwareRecoveryExperts@tutanota.c].JSWORM

JSWORM3.1的加密后缀名:

[ID-%ID%][backupuser198@gmail.com].JSWORM

JSWORM2.0的加密后缀名:

[ID-%ID%][doctorSune@protonmail.com].JURASIK

JSWORM2.0的解密工具链接:

https://www.emsisoft.com/ransomware-decryption-tools/download/jsworm-20

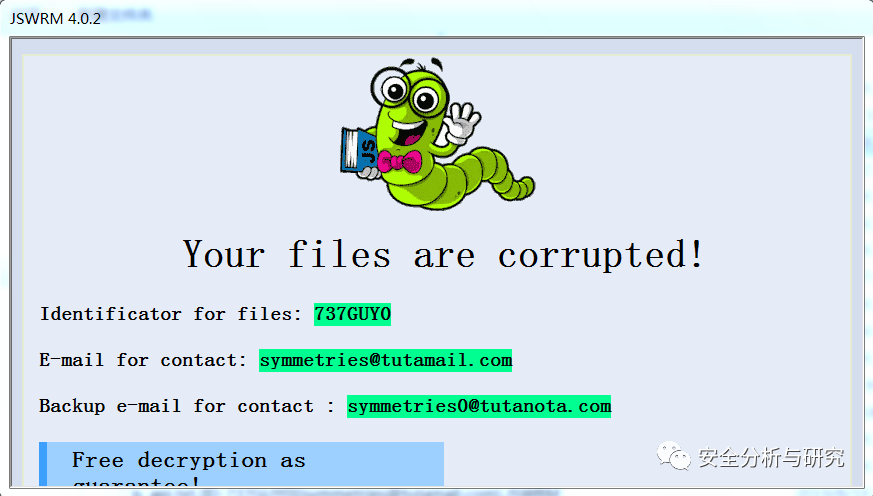

JSWORM4.0.2的勒索提示信息,如下所示:

更多的解密工具网站,可以参考我之前发布的一篇文章,里面包含更多勒索病毒解密工具,链接如下:

安全行业真是个"高危行业",有利益的地方就有斗争,真正的安全从业者不去炫技,自high,一直都是在默默地与真正的黑产做斗争,运用自己掌握的一些安全技能帮客户解决最实际的安全问题,踏踏实实为客户创造价值,勒索病毒带来了巨大的利益,做黑产的依靠受害者交付的赎金赚了很多钱,然而像Emsisoft这类的安全公司却无私地发布了各种免费的解密工具,支持这些优秀的安全公司,支持这些解密工具的开发者

声明:本文来自安全分析与研究,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。