1 前言

未来的时代里,数字化和全球化将深入到世界各地每一个角落,人人受惠。基于 IPv6 的下一代互联网,将成为支撑前沿技术和产业快速发展的基石。

2017 年 11 月,中共中央办公厅和国务院办公厅联合印发了《推进互联网协议第六版(IPv6) 规模部署行动计划》[1],为互联网技术的普及和应用,以及未来产业奠定了良好的基础。该文指出到 2020 年末国内 IPv6 活跃用户将达到 5 亿, 2025 年末中国 IPv6 规模将达到世界第一。

图1《推进互联网协议第六版(IPv6)规模部署行动计划》

根据第 43 次《中国互联网络发展状况统计报告》[2],截至 2018 年 12 月,我国 IPv6 地址数量为 41079 块 /32,年增长率为 75.3%。与此同时,我国网民使用手机上网的比例达到 98.6%,较 2017 年底提升 1.1 个百分点;网民使用电视上网的比例达 31.1%,较 2017 年底提升 2.9 个百分点;使用台式电脑上网的比例为 48.0%,较 2017 年底下降 5 个百分点。

可以看出,传统计算机与互联网的应用比例有所下降,移动生活的普及、物联网的发展和工业 4.0 的推进,都将对地址空间、服务质量以及安全性等提出更高的要求,而未来 IPv6 的大范围部署可以一定程度满足上述需求。

IPv6 的设计对安全性有一定的提升,例如, 取消了广播机制、集成了虚拟专网(VPN)的功能和 IPsec,然而许多在 IPv4 中存在的网络安全问题在 IPv6 中同样存在,例如应用层协议或服务导致的漏洞无法消除,未实施双向认证的情况下中间人攻击仍然存在,同时网络嗅探、设备仿冒和洪泛攻击等也无法避免。

因此,本文对IPv6 环境中的攻击告警进行抽样分析,从安全态势、热点攻击、行业/地域分布,以及“惯犯”等角度对 IPv6 用户面临的威胁进行刻画。

2 IPv6 攻击态势概览

2.1热点态势

随着当前 IPv6 的普及,IPv6 相关的攻击也呈现上升态势。第一起有记录的 IPv6 DDoS 攻击事件发生在 2018 年 3 月,此次攻击涉及了 1900 个 IPv6 地址 [3]。此后在IPv6 环境下利用漏洞的攻击行为也被陆续捕获到。

通过对捕获到的相关数据分析得知,目前大部分 IPv6 环境下的攻击所使用的漏洞都是应用层漏洞,与 IPv4 攻击的目标相同,暂时还未发现针对 IPv6 自身协议漏洞的攻击。本文通过对 IPv4 环境下的远程漏洞研究发现,大多数漏洞都存在于传输层和应用层,与网络层协议无关。因此攻击者几乎没有付出代价就可以轻易地转换战场,直接使用 IPv4 环境下的攻击载荷就可以在 IPv6 环境下进行漏洞利用。

通过对 CVE 漏洞库中的漏洞进行研究发现, 按 CVE 标号计算截至 2019 年 IPv6 相关协议族的漏洞共 389 个,整体占比很低。

这些漏洞主要分布在 Linux 内核、 Linux 发行版本系统、Windows 等系统,tcpdump、Wireshark 等应用程序和 Juniper、Cisco、Huawei 路由器等硬件产品。Linux 中出现的漏洞主要集中在 IPv6 的实现上,出现频次比较高的模块是 IPv6 的分片模块,Cisco 上的漏洞主要在 Cisco IOS 上。

从漏洞涉及模块来看,IPv6 snooping 模块上出现的问题比较多,Tcpdump 在 4.9.2 前版本中的 IPv6 routing header parser 模块以及 IPv6 mobility 中也连续爆出了一系列漏洞。

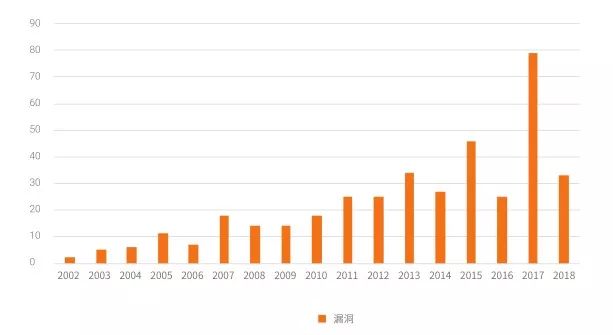

图2 按年份来看 IPv6 相关漏洞数如下:

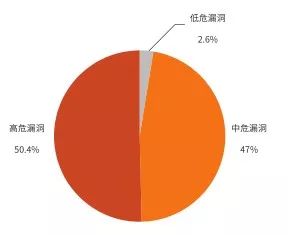

其中 CVSS 小于 3 的低危漏洞占 2.6%, 3-7 的中危漏洞占 47.0%,7 以上的高危漏洞占50.4%:

图3 IPv6 相关漏洞的危害占比情况

2.2重要观点

▲观点一:2010 年后,IPv6 相关漏洞总体呈现攀升趋势,高危漏洞占比较高,值得持续关注。

▲观点二:在 IPv6 环境中,目前观测到的攻击主要是对传输层和应用层漏洞的利用。

▲观点三:当前 IPv6 网络环境中,安全威胁主要集中在僵木蠕相关攻击,以及面向 Web服务和 Web 框架类的攻击。

▲观点四:运营商、教育机构、事业单位和政府的 IPv6 应用较为广泛,遭受到的攻击也最多。

3 IPv6 攻击中的热点类型

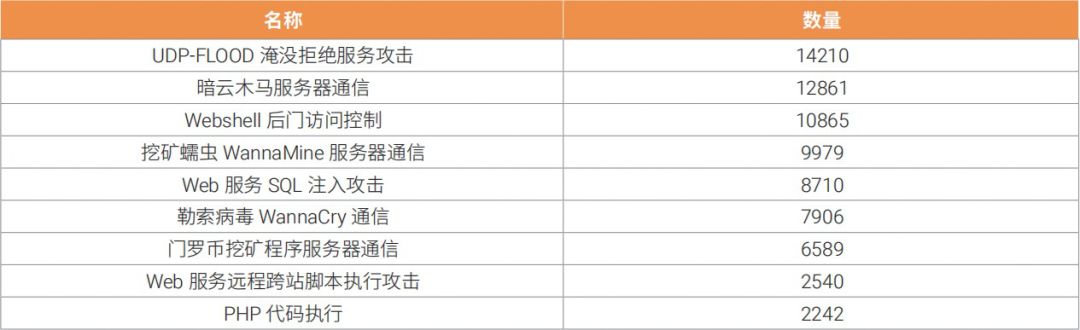

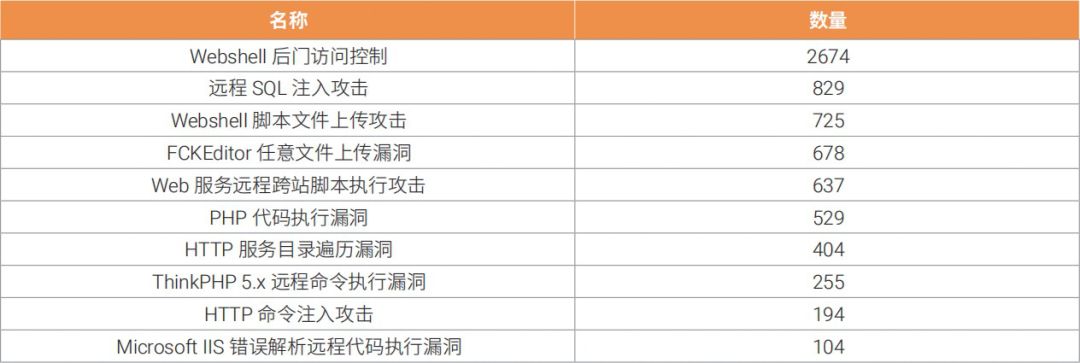

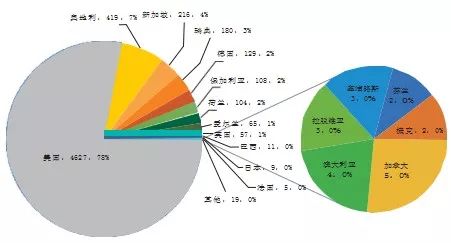

据 2019 年上半年的观察,在 IPv6 环境下共出现 186 种不同的攻击告警信息。图 4 中列出的是告警数量 TOP 10 的攻击类型。

图4 IPv6 攻击中的 TOP 10 告警类型

从日志信息看出,IPv6 环境中的攻击大量针对的是网络层,传输层和应用层的漏洞。黑客利用一些互联网中比较流行的攻击手段, 例如拒绝服务、Webshell 攻击和僵尸网络通信,其中影响最大的还是僵木蠕相关攻击。

针对图 4 中的僵木蠕攻击,将攻击内容与IPv4 的攻击对比分析后,发现在 IPv6 和 IPv4 网络环境中,僵尸网络通信采用的方式基本相同,比如“挖矿蠕虫 WannaMine 连接 DNS 服务器通信”, 都是对域名“iron.tenchier. com”发起链接请求。

4 IPv6 攻击中的行业分布

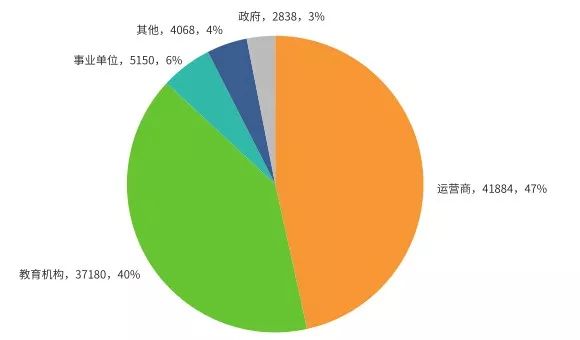

为了能够更加清楚地认识IPv6 在国内部署、使用的情况,本文从不同行业来观察 IPv6 的情况。图 5 中表示了在不同行业中监控到的单位个数。其中的企业部分,包括了国有企业和大型私企。

图5 IPv6 攻击中的地域分布

从整体的 IPv6 告警分布看,排名前四为运营商、教育机构、事业单位和政府,其中运营商告警总量占 46%,教育行业占 41%,事业单位占 6%,政府占 3%,其他行业应用 IPv6 只占据很小的一部分。

在 2018 年国家推出《推进互联网协议第六版(IPv6)规模部署行动计划》后,IPv6 就一直由政府主导。国家单位、事业单位、政府部门在快速推进应用的同时也更容易遭受 IPv6 环境下的网络攻击;运营商作为网络运营的基础实施和建设单位,支撑 IPv6 基础建设,是攻击者的重点目标之一;而对于教育行业来说,尤其是各大院校,也容易成为攻击者的重点目标。

5 IPv6 攻击中的地域分布

2019 年上半年,我国多省观测到使用 IPv6地址进行的攻击行为,涉及攻击类型 167 种,覆盖 20 多个省份。数量分布如下图所示(IPv4 告警数据量进行了 900:1 的比例收缩):

图 6 IPv6 与 IPv4 地址各省受攻击情况

上图的横坐标代表不同省份,纵坐标代表告警数量。从各省节点 IPv6 监控情况看,广东、北京、浙江等地大范围受到 IPv6 地址范围的攻击。这几个地区的院校单位大量采用 IPv6 地址。图 6 给出了 2019 上半年 IPv4 与 IPv6 的告警数量对比概览。

由于 IPv4 告警数量很多,本文将IPv4 告警数量进行了 900:1 的比例收缩后,再与 IPv6 的告警数量做对比。图 6 看出,IPv6 和IPv4 环境中的告警数量整体分布基本保持一致。通过分析可知:

▲已有一些黑客和攻击组织开始使用 IPv6 进行攻击,未来有可能成为大规模攻击的风险。

▲上图反映了各省市已经开始建设 IPv6 基础设施,并且均不同程度遭受到攻击。

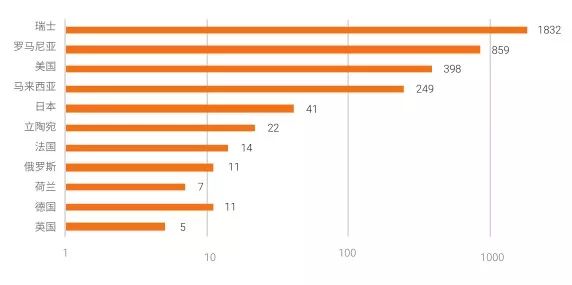

2019 年上半年, 来自国外的攻击具体分布情况如图 7 所示,占据前四位的国家是瑞士(53.2%),罗马尼亚(20%),美国(11.2%),马来西亚(7.2%),其他国家相对占比较少,占比 3.2%。

结合 Akamai 公司 IPv6 采用情况可视化结果以及 2017 年度的 IPv6 报告 [4][5],可以发现告警数量排名前四的国家在国内 IPv6 覆盖度上均在全球名列前 40,其中,美国排名第二(48%),马来西亚排名第 6(39.3%), 瑞士排名第 23(21.7%),罗马尼亚排名第 37(13.1%)。

图 7 IPv6 攻击源位于国外的告警分布

5.1 国内分析

从攻击目标行业分布来看,目标 IP 集中于运营商,高校及大型跨国企业,分布如下图所示。

图 8 国内目的地址分布

从上图看,目标位于运营商城域网 IPv6 日志的情况要明显多于其他的单位,占日志量的54.4%,超过一半。其次是一些高校和大型企业的日志信息。从攻击目标单位数量来看,高校是最多的,这和各大高校较早推进 IPv6 建设有关。

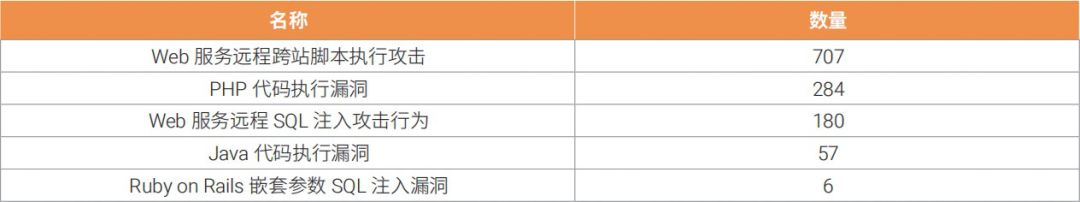

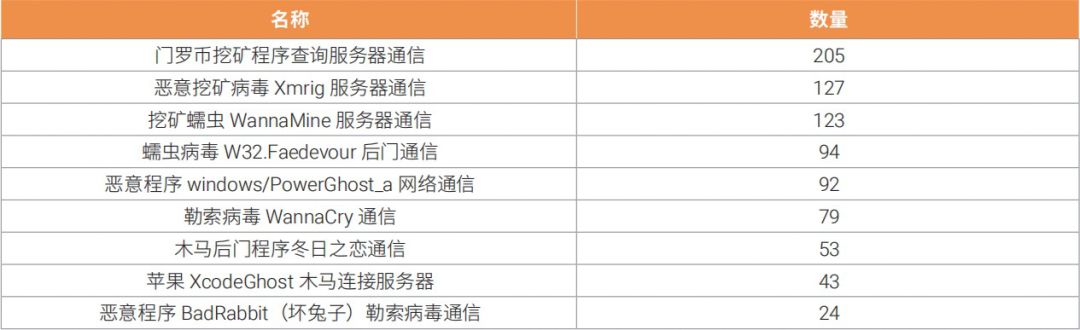

这些高校总共受到了 54 种不同的攻击, 其中 Top10 分布如下。从中可以看出,在 IPv6 环境下,攻击者针对高校的攻击,往往是面向Web 服务和数据库服务,企图获取服务器权限和进行远程命令执行,危害高校的 Web 服务安全和数据安全。

图 9 攻击目标为高校的 Top10 攻击事件

大型互联网厂商攻击事件情况与高校类似, Web 服务和数据库服务也是攻击的重点。

图 10 攻击目标为互联网厂商攻击事件 Top5

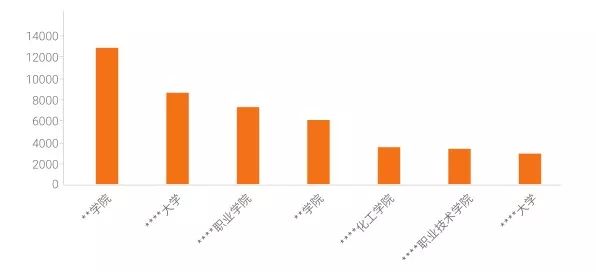

下图给出了一些高校中基于 IPv6 的告警情况,其横坐标表示的是不同高校,纵坐标表示告警次数。

图 11 攻击源位于高校的告警情况

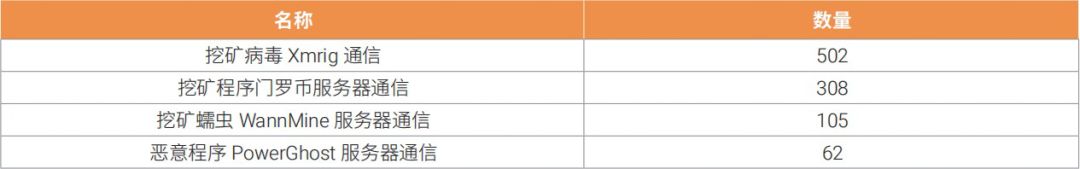

下面以某学院为例 , 分析一下针对高校中采用的攻击手法

图 12 某学院中的攻击源告警情况

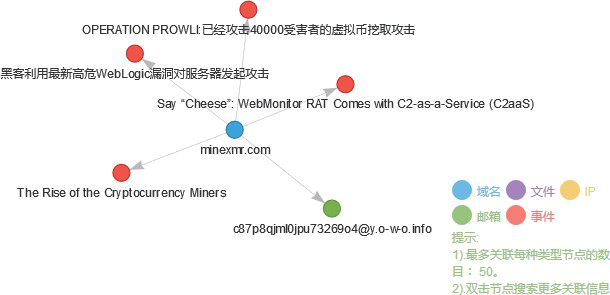

从上图可以看出,该学院的告警主要源自于恶意程序与外部通信连接行为,攻击源往往是受感染主机。IPv6 环境下的僵木蠕攻击主要集中于挖矿行为。比如门罗币挖矿主要通过“minexmr.com” 和“minergate.com” 等地址与服务器通信连接。而这些服务地址已经由绿盟情报平台给出详细关联分析:

图 13 门罗币挖矿相关情报

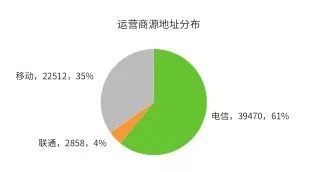

攻击源地址位于三大运营商的情况如下图所示。从节点监控结果来看,攻击事件主要集中于僵木蠕攻击、Web 服务及 Web 框架类攻击和暴力攻击等,和高校基本相同,不再赘述。运营商作为网络建设的推动者,在 IPv6 建设中起到关键作用。

图 14 攻击源位于运营商的告警数量分布

5.2国外分析

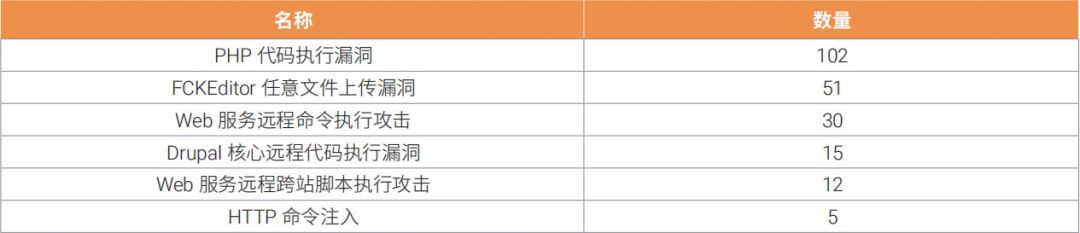

如图 15 所示,美国占据整个国外地址的78%,其后主要是一些欧洲国家。美国占据头部位置与其自身的 IPv6 的部署情况有关:

▲其一是IPv6 的 DNS 服务器在美国,对于 IPv6 地址的解析均需要路由到美国 IPv6 服务器;

▲其二就是美国 CDN 网络,其中 Akamai 支持的 IPv6 CDN 网络在美国已经占有绝对地址 , 北美地区的 IPv6 网络流量超过了世界的任何其它地区 [6]。

图 15 国外目的地址分布

9 种僵木蠕相关的告警信息列举如下。

图 16 国外目标地址涉及告警数量分布

这些攻击目的地绝大部分位于美国,和美国相关的地址 21 个,罗马尼亚相关的有 5 个,与德国相关的地址有 3 个,与爱尔兰相关的地址有4 个,马来西亚相关的地址有 3 个。不难看出, 在IPv6 环境中,攻击者更青睐使用国外地址作为C&C 服务器,来逃避国内监管。

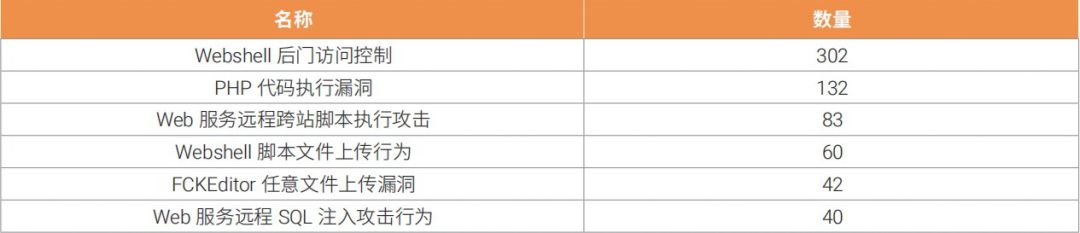

同样,对于国外 IPv6 攻击源分析,可以发现排名前三的攻击源分布于罗马尼亚,马来西亚和美国。图17 、图18 和图19 列出了罗马尼亚、美国、马来西亚的数据。包括了日志名称及日志数量。

图 17 罗马尼亚攻击源的告警类型分布

图 18 美国攻击源的告警类型分布

图 19 马来西亚攻击源的告警类型分布

分析相关告警数据可知:

▲国外攻击源基本没有主动的C&C 服务器连接行为,说明这些地址并非受害者,同时C&C 服务器位于国内的情况也为数不多。从告警类型来看,这些 IPv6 源地址都是对公网服务发起漏洞相关的攻击,明显属于攻击者角色。

▲国外攻击源主要的攻击目标是Web 服务,常用攻击手段为 Webshell,FCKEditor 上传漏洞,XSS,SQL 注入及 Drupal 远程代码执行漏洞。

6 “惯犯”跟踪

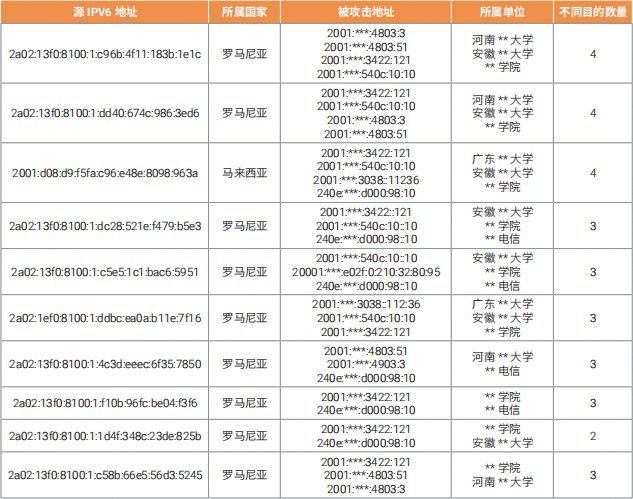

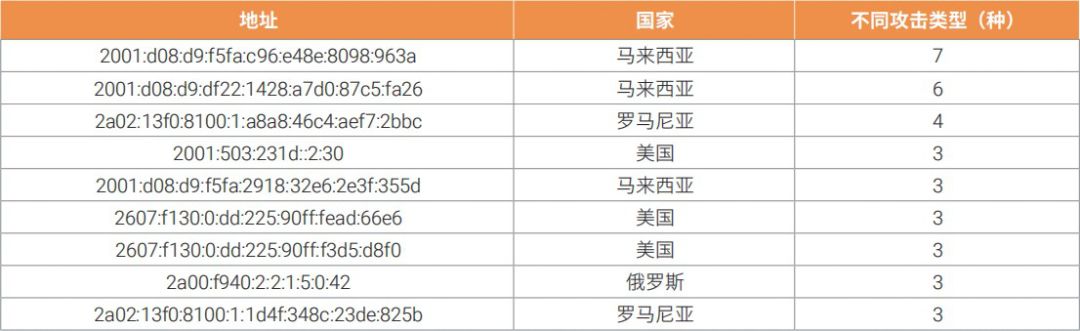

“惯犯”意为监控到多次进行攻击的攻击源,持续时间较长,波及面较广或者危害程度较深。本文从源 IPv6 中整理出一些国外的惯犯地址。

6.1“惯犯”跟踪一:长期采用同一攻击手段发起多次攻击。

图 20 显示了国外地址同一地址利用同一种攻击发起的攻击次数,罗马尼亚和马来西亚是利用同一种攻击手段发起攻击次数最多的两个国家,并且从日志名称看告警日志都是一些 Web及 Webshell 相关的攻击,这类攻击往往简单有效,自动化程度高。

图 20 同一地址利用同一攻击方式多次攻击 TOP15

6.2“惯犯”跟踪二:利用同一地址对不同目的地址发起攻击。

图 21 是利用同一地址针对不同目的地址的攻击Top10。罗马尼亚和马来西亚为主要攻击者, 攻击的对象都是我国国内的高校。攻击者之所以选择高校作为攻击对象,主要是因为目前国内高校在大量使用 IPv6 网络,其次,高校以教育科研为目的,对于 IPv6 的使用和研究,不免会暴露出一些问题,正好成为攻击者可以利用的切入点。

图 21 利用同一地址对不同目的地址发起攻击 Top10

6.3“惯犯”跟踪三:同一地址采用不同攻击手段发起攻击。

图 22 是同一地址采用不同攻击手段发起攻击。不管是美国还是马来西亚,绝不会只采用同一种攻击方式,而是采用组合拳形式,对目标发起攻击。同时攻击者也会在不同的时间, 不同的阶段采用不同的攻击手法来达到目的。

图 22 同一地址采用不同攻击手段发起攻击

总结

推进IPv6 规模部署是当下及今后国家发展互联网产业,把握全球网络的主动权,提高网络安全的必要途径。而我国目前的 IPv6 使用还是以高校、研究机构、运营商及跨国企业为主。

从已发布的IPv6 的漏洞看,针对 IPv6 的攻击绝大部分还是以拒绝服务为主。国内对于 IPv6 地址攻击的防护也是处于起步阶段,相对来说比较弱。从数据分析看出:

▲国外已经在大量使用 IPv6 提供服务, 包括企业、CDN 厂商、DNS 厂商等。

▲国内 IPv6 的使用范围较小。

▲国外已经存在利用 IPv6 地址向国内单位发起攻击的情况。

▲随着我国 IPv6 建设的推进,针对 IPv4 网络的攻击已经在逐步复制到 IPv6 网络中,并且有扩散趋势。

尽管目前国家在主导、提倡发展 IPv6 网络, 但国内 IPv6 根服务还没有充分发挥作用,目前还是依赖国外的 IPv6 DNS 解析。

在当前阶段,基于 IPv6 地址的应用层的攻击已经成为攻击者最简单和高效的攻击方式, IPv6 的管理者应首要关注的是传统安全威胁在IPv6 环境下的演进。

参考文献

[1]http://www.gov.cn/zhengce/2017-11/26/content_ 5242389.htm

[2] http://www.cac.gov.cn/2019-02/28/c_1124175677.htm

[3]https://www.scmagazineuk.com/first-true-native-IPv6-ddos-attack-spotted-wild/article/1473177

[4]https://www.akamai.com/cn/zh/resources/our-thinking/state-of-the-internet-report/global-state-of-the-internet-connectivity-reports.jsp

[5]https://www.akamai.com/cn/zh/resources/our-thinking/state-of-the-internet-report/state-of-the-internet-ipv6-adoption-visualization.jsp

[6]http://network.chinabyte.com/129/12436629.shtml

作者简介

绿盟科技天枢实验室:天枢实验室聚焦安全数据、AI 攻防等方面研究,以期在“数据智能”领域获得突破。

绿盟科技威胁情报中心(NTI):绿 盟 威 胁 情 报 中 心(NSFOCUS ThreatIntelligence center, NTI)是绿盟科技为落实智慧安全 2.0 战略,促进网 络空间安全生态建设和威胁情报应用,增强客户攻防对抗能力而组建的专业性安全研究组织。其依托公司专业的 安全团队和强大的安全研究能力,对全球网络安全威胁和态势进行持续观察和分析,以威胁情报的生产、运营、 应用等能力及关键技术作为核心研究内容,推出了绿盟威胁情报平台以及一系列集成威胁情报的新一代安全产品, 为用户提供可操作的情报数据、专业的情报服务和高效的威胁防护能力,帮助用户更好地了解和应对各类网络威胁。

(本文选自《信息安全与通信保密》2019年第八期)

声明:本文来自信息安全与通信保密杂志社,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。