原文标题:Cleaning Up the Internet of Evil Things: Real-World Evidence on ISP and Consumer Efforts to Remove Mirai

原文作者:Orc¸un C¸etin, Carlos Ga˜ n´an, Lisette Altena, Takahiro Kasama, Daisuke Inoue, Kazuki Tamiya, Ying Tie, Katsunari Yoshioka, and Michel van Eeten

议题详情:https://www.ndss-symposium.org/ndss-paper/cleaning-up-the-internet-of-evil-things-real-world-evidence-on-isp-and-consumer-efforts-to-remove-mirai/

一、背景

臭名昭著的Mirai僵尸网络攻陷了成千上万的物联网(IoT,Internet-Of-Things)设备,并以这些设备发动了数次规模空前的DDoS(distributed denial-of-service)攻击,因此缓解被入侵设备造成的威胁,成为用户与网络服务提供商(ISP,Internet Service Providers)的当务之急。

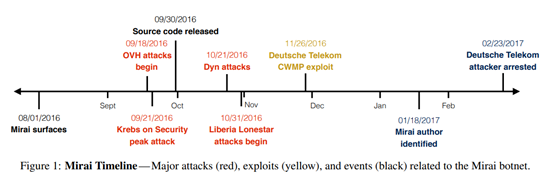

图1 Mirai蠕虫攻击事件

图2 Mirai蠕虫大事件时间轴

本议题中,研究人员与运营商合作,从多个数据源中收集受Mirai感染设备的信息,并通过多种方式通知受感染设备的拥有者,对比分析用户对受感染设备的处置效果。

二、设备分布

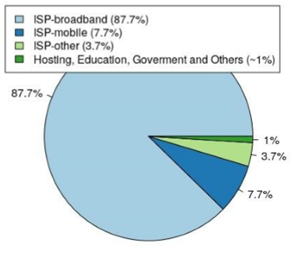

在2016年初至2018年中这一段时间中,研究者共观测到了约9600万个独立IP发送的僵尸网络请求,其中近九成设备通过宽带网络接入,凸显了运营商亟需采取措施的必要性。

图3 僵尸网络ASN分布

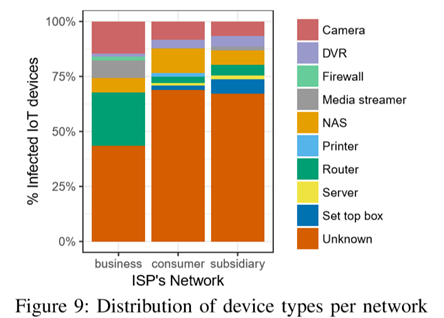

从设备类型上的角度,研究者将合作运营商的网段根据业务划分为三个类型,商用网段、家用网段与二级运营商,能够识别出来的设备中,商用网段的设备中摄像头与路由器占比最高,家用网段中NAS占据较大比重。

图4 不同网段的设备类型分布

值得一提的是,研究者采集数据的方法,是在运营商拥有但尚未投入使用的空闲IP段部署流量采集设备,监听整个空闲网段的流量,本议题采用的数据包含了来自15个国家、40个网段涵盖约30万空闲IP地址的流量。研究者称之为从“暗网”中观察流量(observations from darknet)。从这里我们可以了解到,广义上的暗网与我们通常的认知其实略有不同,不过最主要的一点是一致的:访问暗网的流量一定是有问题的。

图5 暗网

三、实验方法

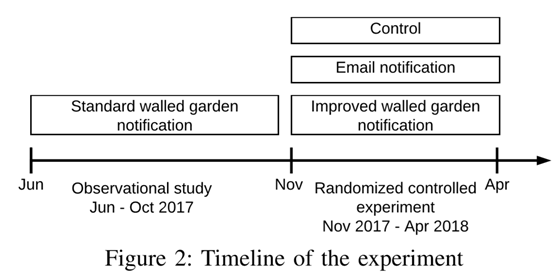

获取到观测数据以后,研究者与两个欧洲运营商合作进行僵尸网络缓解措施的试点。他们从位于运营商网络中、观测到受感染设备的IP里选取了220个用户,分别采用以下的方式通知用户进行漏洞修复:

a.邮件提醒(Email)。

b.网络白名单(Standard Walled garden)。用户只能访问运营商预定义的白名单网站,包括Windows更新、防病毒软件主页、网上银行与老年人网络社区。

c.用户友好的网络白名单(Improved Walled garden)。在网络白名单的基础上,在用户访问被阻止的时候,额外显示研究者提供的感染设备修复建议。

除此之外,研究者还设定了一组用户作为对照组(Control)观察这些措施的有效程度,整个实验共进行了约11个月。

图6 研究进行时间线

四、实验结果

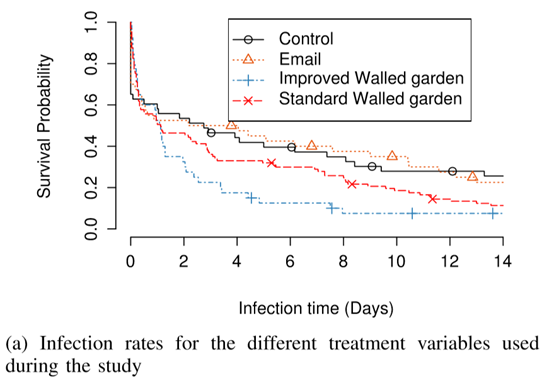

经过多个实验周期的结果取平均值进行对比后,研究者得出的结论是,通过用户友好的网络白名单机制可以在一周以内迅速将Mirai存活率降低到一个可观的水平,在两周时间内获得92%的修复率。而普通的网络白名单机制在同周期的修复率为88%。作为对照,邮件提醒的方式对感染设备的修复没有显著的影响。

图7 不同处置方式下蠕虫存活率对比

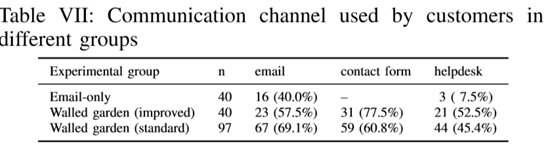

从用户体验上来看,邮件实验组中只有一半的用户收到了邮件,7.5% 的人主动联系了运营商客服询问情况。相比之下,被白名单“断网”的人有47%主动联系了客服,60%的人能够主动查看问题所在并采取相应的措施。

图8 不同处置方式下用户反馈计数

在实验过程中,实验者还采取了包括对不同运营商、网络用途的感染设备存活率进行对比等方式排除干扰,更详细的统计数字与研究者的其他结论,可以参考此议题的同名研究报告。

五、结语

在研究报告的结尾,研究者做了一次几十个样本的小范围调查,得到了一些有趣的结论。63%的人认为自己解决了安全问题,但只有22%的人对运营商的做法感到满意,9%的人感到非常不满意,更有甚者表明白名单“断网”的处置方式为自己带来了经济损失。

本实验在取得斐然成绩的同时,也对运营商的服务质量提出了更高的要求。安全是博弈,更是一种平衡。每一种解决方案都会有不同的取舍,但在黑灰产猖獗的当下,DDoS攻击与蠕虫关系到网络质量,又是运营商需要面对的一个大麻烦。在网络安全的道路上,绿盟与你一路随行。

参考链接:

[1].Cleaning Up the Internet of Evil Things: Real-World Evidence on IS Pand Consumer Efforts to Remove Mirai – NDSS Symposium https://www.ndss-symposium.org/ndss-paper/cleaning-up-the-internet-of-evil-things-real-world-evidence-on-isp-and-consumer-efforts-to-remove-mirai/

[2].Network telescope – Wikipedia https://en.wikipedia.org/wiki/Network_telescope

[3].Inside Mirai the infamous IoT Botnet: A Retrospective Analysis https://elie.net/blog/security/inside-mirai-the-infamous-iot-botnet-a-retrospective-analysis/

[4].M. Antonakakis, T. April, M.Bailey, M. Bernhard, E. Bursztein, J. Cochran, Z. Durumeric, J. A. Halderman,L. Invernizzi, M. Kallitsis, D. Kumar, C. Lever, Z. Ma, J. Mason, D. Menscher,C. Seaman, N. Sullivan, K. Thomas, and Y. Zhou, “Understanding the Mirai Botnet,” in 26th USENIX Security Symposium (USENIX Security 17). Vancouver, BC:USENIX Association, 2017, pp. 1093–1110. https://www.usenix.org/system/files/conference/usenixsecurity17/sec17-antonakakis.pdf

声明:本文来自绿盟科技研究通讯,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。