1、概述

根据《网络安全法》和《关键信息基础设施安全保护条例(征求意见稿)》对关键信息基础设施定义和范围的阐述,关键信息基础设施(Critical Information Infrastructure,CII)是指一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的信息基础设施,包括能源、交通、水利、金融、电子政务、公共通信和信息服务等关键行业和领域。

随着“互联网+”、“工业互联网”等战略的积极推进以及Lora、NB-IOT、eMTC等物联技术的快速发展,物联网与关键信息基础设施已开始深度融合,在提高相关行业的运行效率和便捷性的同时,也增加了其遭受网络攻击的风险。因此,亟需对关键信息基础设施的物联网网络安全问题加以重视和防护。

CNCERT依托宏观监测数据,对关键信息基础设施中的物联网“云管端”等层面的网络安全问题进行专项监测,以下是本月的监测情况。

2、端——物联网终端网络安全监测情况

(1)活跃通信物联网终端监测情况

本月抽样监测发现有18万台物联网终端设备与境外超过12万个IP地址进行了直接协议通信,其中包括工业控制设备926台,交换机、路由器设备85737台,网络监控设备94189台以及视频会议系统280个。监测发现的物联网终端设备中涉及的主要厂商分布情况如下:

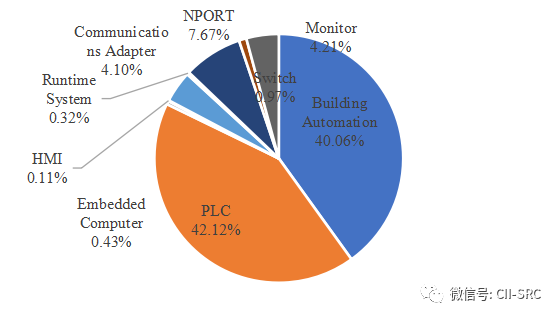

工业控制设备:主要厂商包括韦益可自控(31.04%)、罗克韦尔(23.33%)、施耐德(16.64%)、西门子(11.44%)、欧姆龙(9.8%)和摩莎(8.75%);其设备类型主要包括可编程控制器、串口服务器、工业交换机、HMI等,类型分布情况如图1所示。

图1 活跃通信工控设备类型分布

交换机、路由器设备:主要厂商包括华为(55.11%)、锐捷(37.35%)、雷凌(2.91%)、思科(2.72%)、普联(1.06%);

网络监控设备主要厂商:包括海康威视(78.78%)、大华(14.52%)和雄迈(6.71%)。

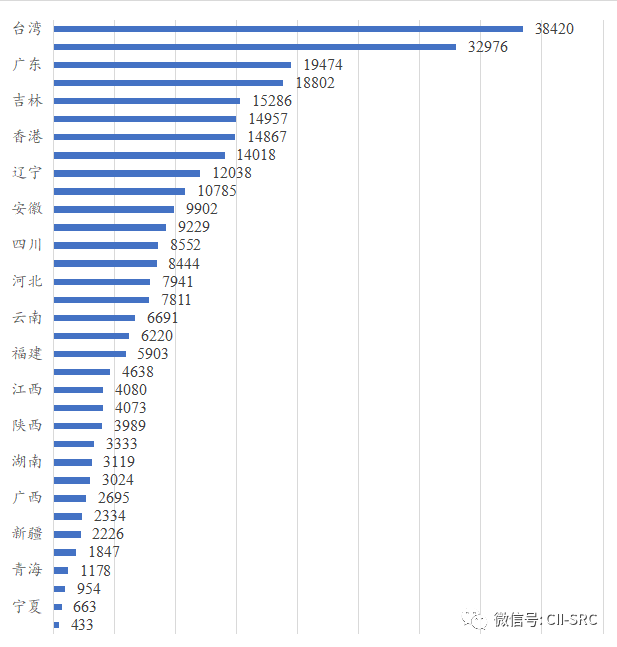

监测发现的活跃物联网终端设备中,排名前5的省份分别是台湾、山西、广东、浙江和吉林,各省份设备数量分布情况如图2所示。

图2 活跃物联网设备省市分布

针对活跃工控设备的重点监测发现,本月工控设备与境外IP通信事件共391万起,涉及国家66个,主要境外IP数量的国家分布如表1所示。

表1 境外通信IP数量的国家分布

(2)网络空间资源测绘组织活跃情况分析

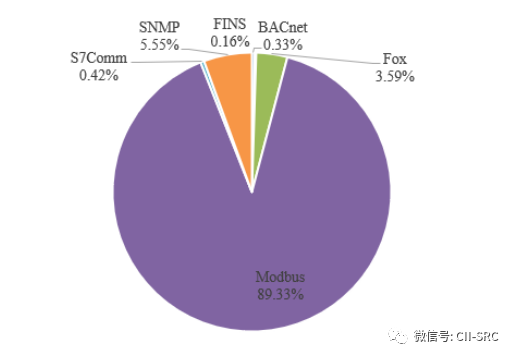

本月抽样监测发现来自Shodan和ShadowServer等网络空间测绘组织针对工控设备的探测响应事件3064起,涉及探测节点16个,探测协议包括Modbus、S7Comm、Fox、FINS、BACnet等,探测响应事件的协议分布如图3所示。

图3 探测响应事件的协议分布

3、管——物联网网络安全事件监测

本月监测发现物联网僵尸网络传播事件共计393747起,涉及到物联网设备恶意程序样本6774个,发现样本传播服务器IP地址9587个,被感染的设备地址达266万个,其中境内地址74万个。

本月发现的恶意样本传播服务器IP主要位于美国(37.7%)、中国(10.1%)、荷兰(8.1%)、法国(4.9%)等。根据传播事件排序,排名前10的恶意样本服务器IP信息如表2所示。

表2 恶意样本服务器Top10

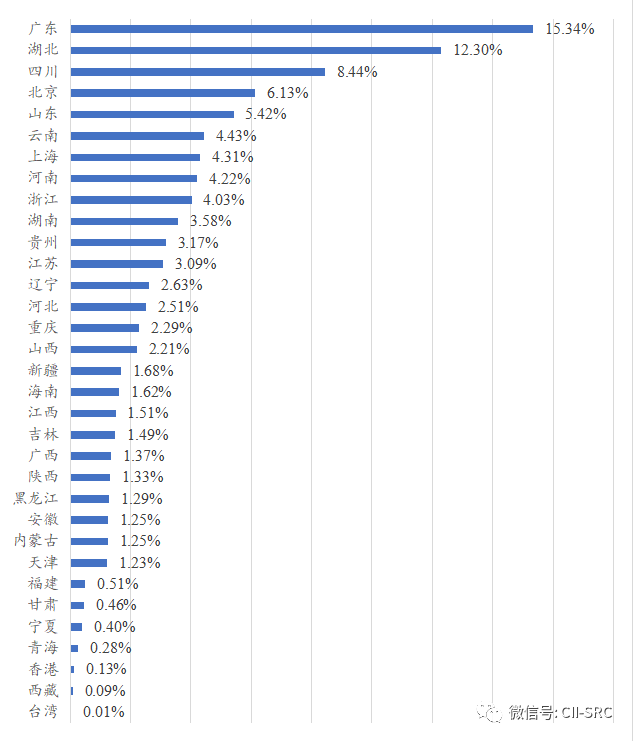

监测发现的国内感染的IP中,广东占比最高,为15.34%,其次为湖北(12.30%)、四川(8.44%)、北京(6.13%)等。详细分布如图4所示。

图4 国内感染IP地址省市分布

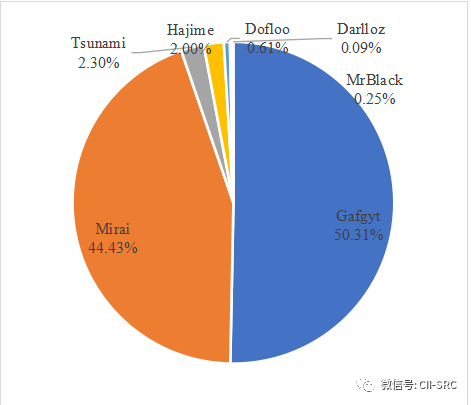

监测到的6774个恶意样本的主要是Gafgyt、Mirai、Tsunami、Hajime等家族的变种,样本的家族分布如图5所示。

图5 恶意样本家族分布

根据恶意样本下载事件排序,排名靠前的样本信息如表3所示。

表3 恶意样本信息

序号 | 样本 | 家族 |

1 | 62e6fbf3c4fa16cad11a520401ed4bdf4a3946207ba01ba0295bf4a3f1b21184 | Gafgyt |

2 | 22decfa2824530990e94ad9e41893c1ef052b0bcd837243243b89bf9cea35f3f | Mirai |

3 | a03246a6c392cac56a7004040c421ed146c22e6b025402769e6467d4cf3ebd05 | Mirai |

4 | f347337b37124b39ca667f5e91dd7435871bb0611a99c8c5dd4ac9542fb11e13 | Mirai |

5 | a294ef64d05eef399555f887eff2eb880c8aa39f8b7ae3e2211c4d9e6f8076bf | Mirai |

6 | 5d9624e9b3e4de0290602be3d3ed3752a3d3ca6503d9f084f0dd244d2da0dd88 | Gafgyt |

7 | 7113173dace66997cedfca43c84b62c196dc62cfa87a880c60900e9097c7caf4 | Mirai |

8 | 8cbcc1af312511ebaaba24a075333835e0ac4c4754072233bccadbb996d84048 | Mirai |

9 | 5ec06e5a606bbc0b80e3f5d0f63ad789d55ac5dde4a8546f801d124ce9bd08b9 | Gafgyt |

10 | 6c9bc2960f3c9742bab8817f30cab0f0c88d5dae1fd5a0f830f9892893253e21 | Mirai |

4、云——物联网云平台安全监测

(1)物联网云平台网络攻击监测情况

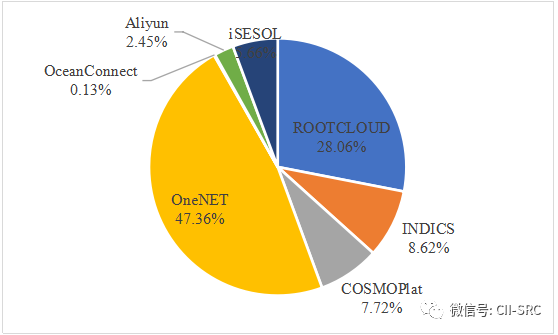

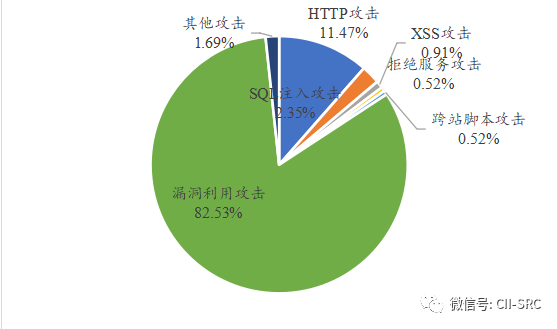

本月抽样监测发现,针对根云、航天INDICS、海尔COSMOPlat、移动OneNET等重点物联网云平台的网络攻击事件777起,攻击类型涉及漏洞利用攻击、拒绝服务攻击、SQL注入攻击、跨站脚本攻击等。重点物联网云平台攻击事件的平台分布如图6所示,攻击类型分布如图7所示。

图6 物联网云平台攻击事件的平台分布

图7 物联网云平台网络攻击类型分布

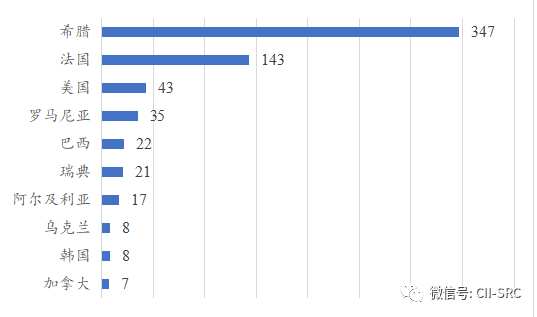

本月所监测到的针对重点云平台的网络攻击事件中,境外攻击源涉及希腊、法国、美国等在内的国家43个,包含威胁源节点123个,其中发起攻击事件最多的境外国家Top10如图9所示。

图8 物联网云平台网络攻击威胁源国家分布

(2)物联网云平台API安全监测情况

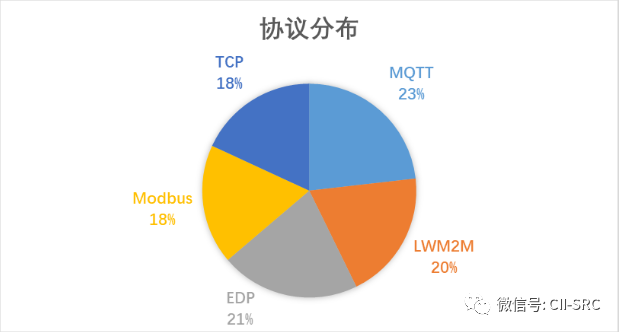

物联网云平台通过API开放对物联网设备的接入、数据采集和控制能力,本月监测发现物联网云平台API主要使用了MQTT、Modbus、LWM2M等协议,协议分布情况如图9所示。

图9 物联网API使用协议分布情况

通过对物联网云平台API安全加密情况进行分析,发现约57%的协议未提供加密机制,而非加密协议可能导致设备信息及关键数据泄露的风险。表4对五种常见的协议的加密支持情况及安全隐患进行了分析。

表4 协议类型与未加密协议安全隐患示例

API协议加密支持情况 | 非加密协议设备信息及数据泄露风险 |

LWM2M-支持加密/非加密 | 设备ID、产品ID明文传输、以url参数方式传输; 上传数据点明文传输泄露; 下发指令的协议类型和指令暴露。 |

MQTT-支持加密/非加密 | 设备ID、产品ID明文传输、以url参数方式传输; 上传数据点明文传输泄露; 下发指令的协议类型和指令暴露。 |

EDP-非加密为主 | 设备、产品ID泄露; 数据流信息泄露; 数据点信息泄露; |

Modbus-非加密为主 | 设备、产品ID泄露; 数据流信息泄露; 数据点信息泄露; |

TCP透传-非加密 | 设备、产品ID泄露; 数据流信息泄露; 数据点信息泄露; |

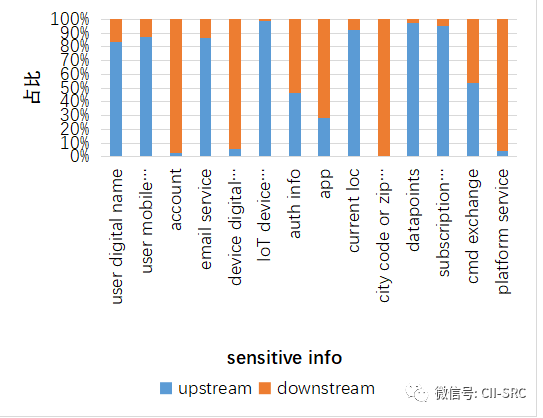

分析发现,设备信息在协议上行数据中占比较多,例如用户签名、设备识别码、位置信息等;服务关键数据在协议下行数据中占比较多,例如平台服务、APP信息、账户等。详细情况如图10所示。

图10 物联网API上下行敏感信息分布

5、总结

CNCERT通过宏观数据监测,发现物联网“云管端”三个方面的安全问题,然而目前所发现的安全问题仅仅是关键信息基础设施中物联网网络安全隐患的冰山一角。CNCERT将长期关注物联网网络安全问题,持续开展安全监测和定期通报工作。

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。