来源: http://ics-cert.us-cert.gov

ICS-ALERT-19-225-01:关于三菱电机欧洲有限公司的smartRTU和 INEA ME-RTU

1. 执行摘要

CISA发现一份包含若干漏洞利用代码的公开报告,这些漏洞可用于入侵三菱电机欧洲有限公司的smartRTU(V2.02或更早版本)和INEA ME-RTU(V3.0或更早版本)以及其他远程终端产品。根据该报告,存在多个可执行远程代码的漏洞,从而使黑客获得具有root权限。CISA已将该报告通知日本三菱电机,并要求它们确认漏洞并找出缓解措施。CISA发布此警告是为了提醒相关机构,确定基本缓解措施,以降低网络安全攻击的风险。

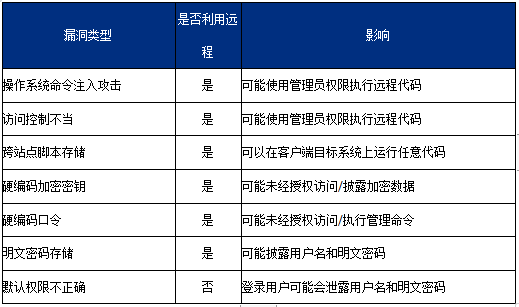

该报告包含以下漏洞的漏洞详细信息和漏洞利用代码:

这些漏洞被成功利用的话,攻击者就能使用root权限实现远程代码执行。

相关的PoC和报告已发布在以下链接:https://www.mogozobo.com/?p = 3593

2.缓解方法

CISA目前正在与供应商和安全研究人员协调以确定缓解措施,研究人员建议,在正式修复之前,可以采取以下措施:

确保对设备适当的访问控制,以保护设备免受未经授权的网络访问;

确保设备未暴露在因特网中或可从因特网访问;

确保设备没有从公司或其他不受信任的网络中公开或访问;

一旦供应商发布补丁,启动变更控制和测试流程。如果无法修补,请确保对易受攻击的设备有适当的控制和日志记录功能。

CISA 建议:

当需要远程访问时,请使用安全方法,例如使用虚拟专用网络(VPN)。如果确认VPN可能存在漏洞,请更新为最新版本。还要确认VPN与连接的设备一样安全

CISA提醒各组织在部署防御措施之前进行适当的安全分析和风险评估。

CISA还在us-cert.gov上的ICS网页上提供了控制系统安全建议实践的版块。

有关其他缓解指南和建议措施,请参阅ICS网页us-cert.gov,参见技术信息文件ICS-TIP-12-146-01B 目标网络入侵检测和缓解策略。

翻译整理:孙中豪,何跃鹰

声明:本文来自工业互联网安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。