按标题来看,这又是一个新词,APT Ecosystem,APT网络攻击生态系统,黑鸟认为这泛指一个国家或地区,对于具备的APT(高级可持续性威胁)网络攻击能力的总体评估,从而认为其已形成攻备一体化的生态系统。

废话不多说,俄罗斯网军(APT组织)活跃多年,主攻敌对势力,熟悉的APT28,APT29,Turla为该国典型代表出战队伍。

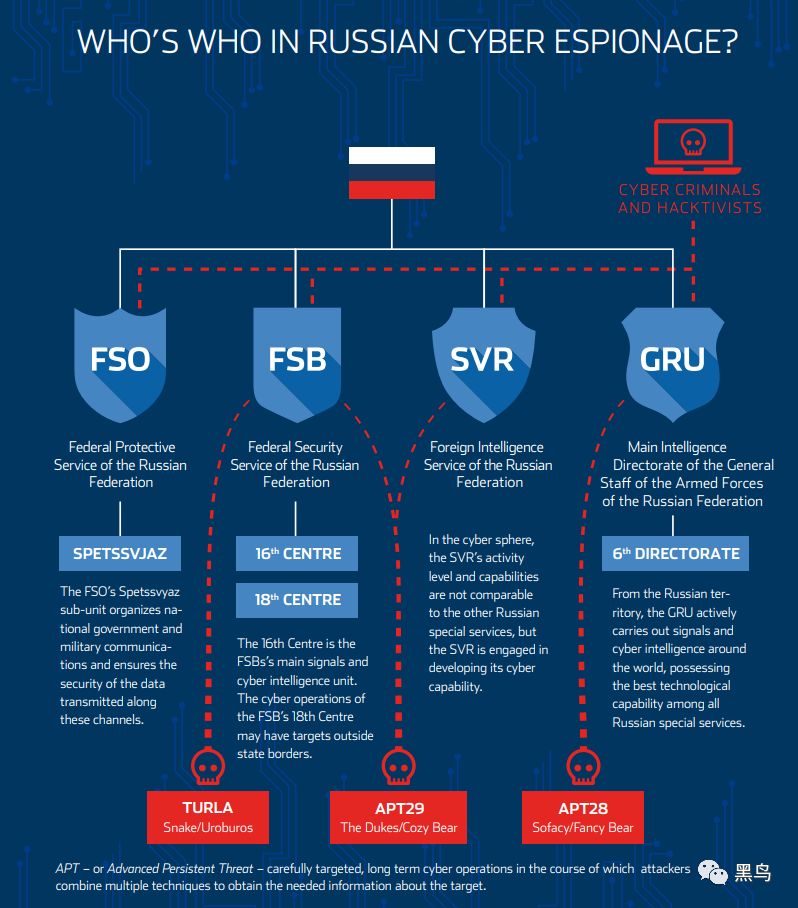

其中,对于这几个典型APT组织的归属,目前爱沙尼亚情报机构给出的归因图谱大致如下。

FSO:联邦警卫局,主管俄罗斯境内黑产抓捕和敌对势力的网络攻击防护

FSB:俄罗斯联邦安全局(简称FSB),是负责俄罗斯联邦国内的反间谍工作,Turla为其专属队伍。

SVR:对外情报局是俄罗斯联邦的情报机关之一,专责俄境外的情报活动。与FSB共享APT29资源

GRU:格勒乌(GRU)创建于公元1918年10月21日,是俄罗斯联邦最大也是最为秘密的情报机构,专属队伍APT28,也是最活跃的队伍,到处都有其身影。

图片来源于爱沙尼亚情报局报告

报告下载:https://www.valisluureamet.ee/pdf/raport-2018-ENG-web.pdf

Checkpoint为了将整个俄罗斯网军进行全方面的剖析,并披露一个完整的攻击生态系统,因此,他们按时间顺序收集,分类和分析了数千个俄罗斯APT恶意软件样本,以找到样本之间的联系,还有这些样本所属的不同家族,以及这些不同家族样本背后的攻击团伙之间的联系。

在这项研究中,他们分析了大约2,000个归属于俄罗斯的攻击样本,发现样本之间有22,000个关联,并且共享了385万条非唯一代码。安全研究员将这些样本分为60个系列和200个不同的模块。

在这条完全解析一个国家或地区的网军的道路上,Checkpoint是方法论路线大致如下。

收集样本

↓

样本分类

↓

获取代码相似之处

↓

进行可视化关联

此路线黑鸟认为适合所有的网军解析,下决心参考做一个(咕咕咕)

其中,checkpoint在原文中提到了一点,在对样本进行分类,是一个异常复杂的过程。

因为,在解析过程中,需要对上面提到的2千多个样本进行分类,类别包括

1、对应攻击组织-已知或可能是哪个俄罗斯APT组织编写了此恶意软件(Turla,Sofacy,GreyEnergy等)

2、家族–与该恶意软件相关联的通用家族名称是什么

3、模块–许多恶意软件系列都是以模块化方式构建的,其中某些恶意软件可以加载嵌入其中或从命令控制服务中下载的不同有效负载。如果可能,安全人员还想知道他们拥有的示例是Keylogger模块,通信模块,注入模块还是其他任何模块。

4、版本 –一些恶意软件中嵌入了清晰的版本标记。安全人员希望能够区分早期版本和最新版本,以及写入不同体系结构和位的版本。

要知道,在平时的分析中,很多同行都没有对一个样本进行这么细致的分析,更何况这是2千多个样本,并且在安全业界即使对这些样本打了相应的家族标签,但是每个厂商有他们对于样本的自己的命名,这又将是一个区分的过程。

而在分类结束后,接下来就是根据不同样本之间共享的唯一恶意代码对它们进行聚类。这里使用Intezer的遗传恶意软件分析技术,intezer也是黑鸟平常在同源分析过程中常用的平台,强烈推荐使用https://www.intezer.com/

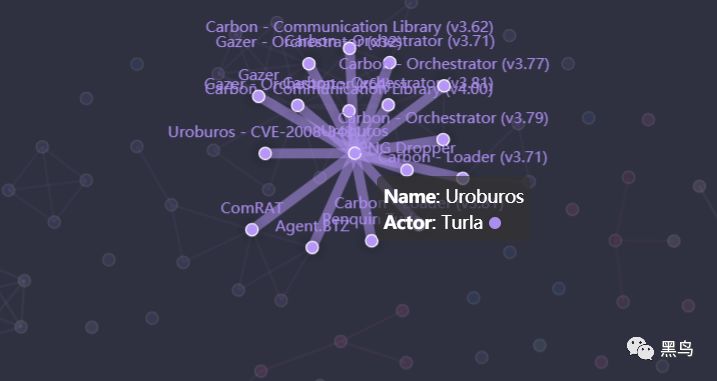

但就是这么麻烦的过程,checkpoint最终还是成功绘制出关于俄罗斯APT网络生态系统的可视化连接部分,下面是每一个连接的解释以及图谱展示,同时也希望可以让业界人员多多学习,整个解析的过程同样也是学习的过程,相信这一次解析行动,checkpoint将对俄罗斯网军有更进一步清晰的认识。

图谱由通过以上操作得到的两个表绘制而成。

所有样本清单

Sha256,标签,对应APT组织

找到的相关联的列表

sha256_sampleA,sha256_sampleB,共享基因数

其中每个样本都是一个节点(顶点),而两个样本之间的连接是一条边。Checkpint使用了基于Python 的networkx库创建了初始图,并生成了一个gexf文件图。从而可以在图形可视化工具Gephi中使用。

▲https://gephi.org/

接下来采用的算法之类的,想实现的自己去原文看吧,再次不多说了,因为我不懂,学不来。最终效果如下,其中可见,各个样本家族之间存在的关联性清晰明了。

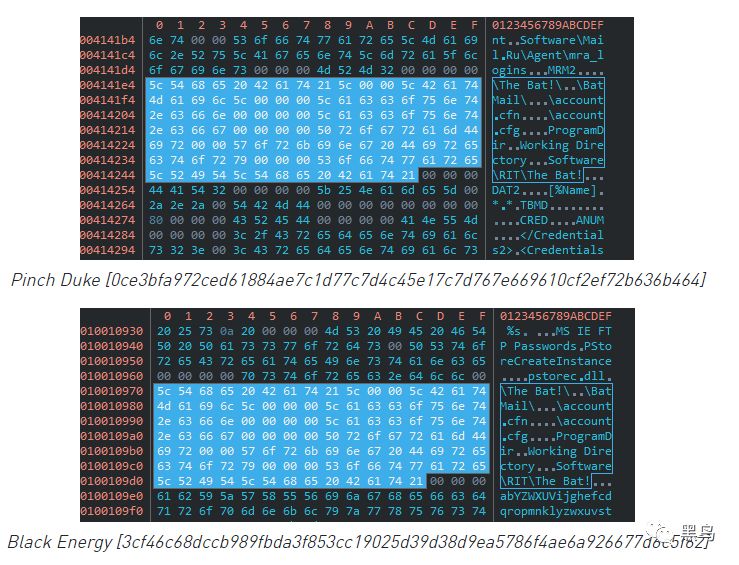

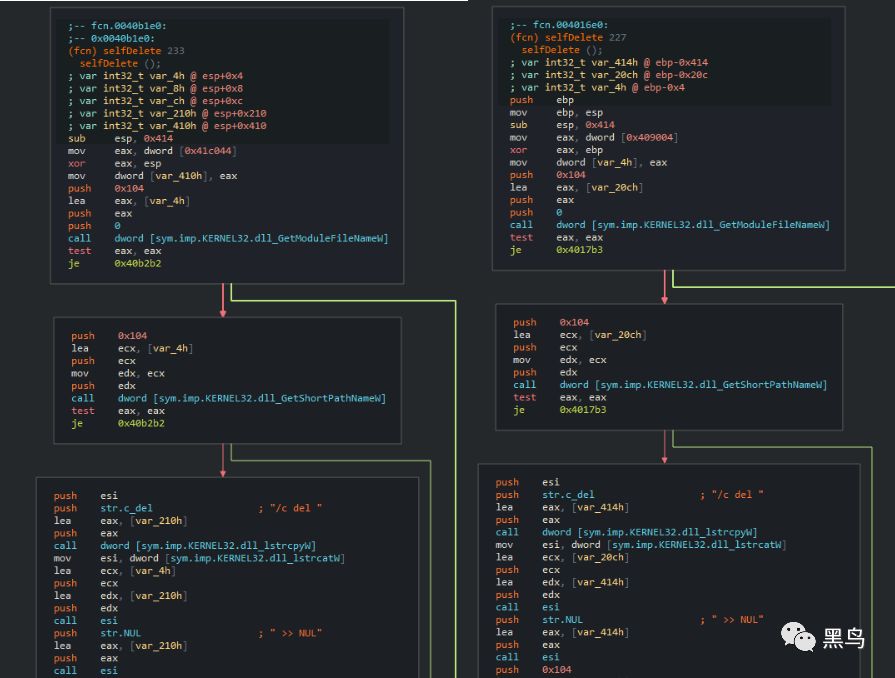

而从这个图,checkpoint也表明,对于使用了公共代码的同源,结果是不准确的,就例如下面的例子。

BlackEnergy密码窃取程序<—> PinchDuke

共享字符串,但实际上共享的这段代码也是出自公共代码。

BlackEnergy <—>Energetic Bear (Dragonfly)

虽然具备相同的自删除功能,但是代码出自公共代码库。

最终的APT生态系统图可见下链接

https://apt-ecosystem.com/russia/map/

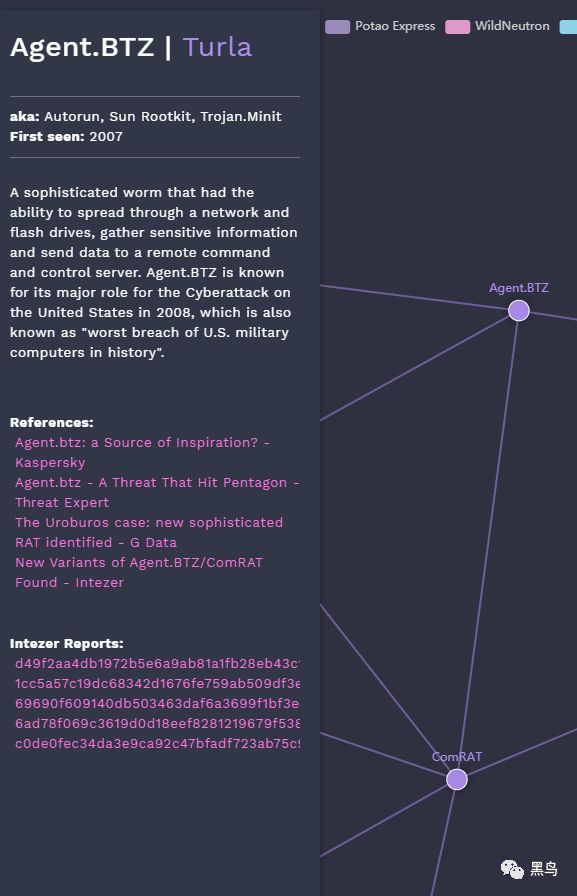

单击其中一个点,就会出现对应的解释,还是很全面的。

黑鸟测试了一下,确实不错,需要深度研究的可以前来玩耍

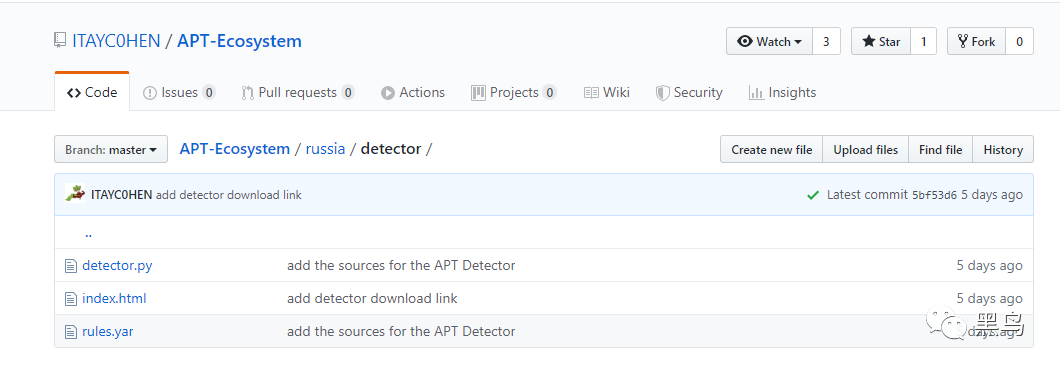

此外,良心的Checkpoint还公布了一个APT检测器,使用他,就可以检测你的电脑有没有中俄罗斯APT组织的恶意软件。

下载链接:

https://apt-ecosystem.com/russia/detector/

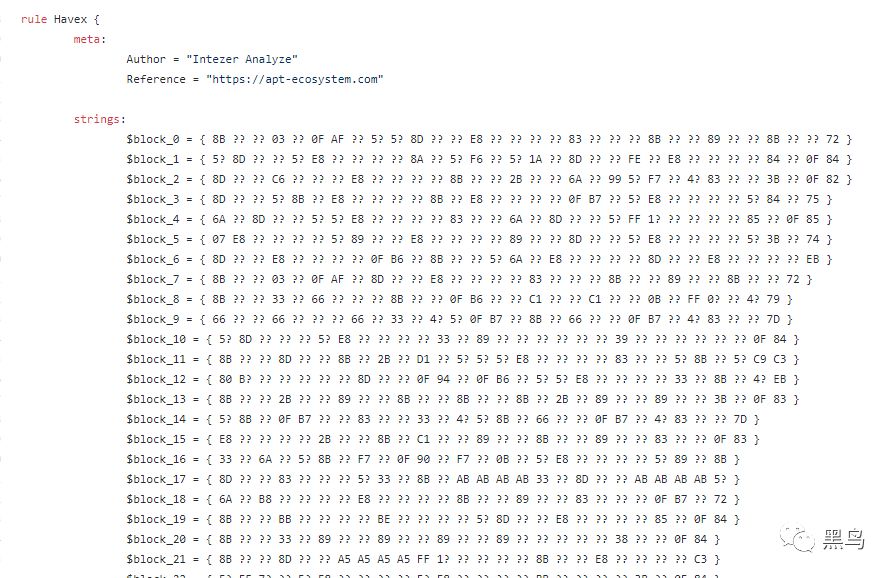

而更良心的是,他把规则都公开了!!

访问链接:

https://github.com/ITAYC0HEN/APT-Ecosystem/tree/master/russia/detector

希望日后各家录入yara后,在给自家打广告说可以检测所有关于俄罗斯APT组织的攻击时候,如果能顺便提到我,帮我转发或宣传一下,也算是圆了我的网络安全梦了。

参考链接:

https://research.checkpoint.com/russianaptecosystem/#results

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。