2019年9月23日,国家信息安全漏洞共享平台CNVD收录了Advantech WebAccess多个漏洞,声明该产品存在代码注入漏洞,命令注入漏洞,缓冲区溢出漏洞及授权不当漏洞。CNCERT下属的关键信息基础设施安全应急响应中心针对漏洞情况进行了分析,并对国内相关联网资产进行了在线监测,具体情况通报如下:

一、漏洞情况分析

Advantech WebAccess是中国台湾研华(Advantech)公司的一套基于浏览器架构的HMI/SCADA软件。该软件支持动态图形显示和实时数据控制,并提供远程控制和管理自动化设备的功能。

安全研究人员发现,在Advantech WebAccess中存在4个远程漏洞,其中3个为远程代码执行漏洞,1个为授权不当。漏洞形成原因如下表所示:

漏洞编号 | 漏洞原因 | 漏洞类型 |

CVE-2019-13558 | 软件允许用户的输入包含代码语法时,攻击者会以改变软件预期控制流的方式来设计代码。 | 代码注入 |

CVE-2019-13552 | 该漏洞是由于外部输入数据构造可执行命令过程中,设备未正确过滤其中的特殊元素而造成的。攻击者可利用该漏洞执行非法命令。 | 命令注入 |

CVE-2019-13556 | 该漏洞是由于缺少对用户提供的数据长度的正确验证,导致了多个基于堆栈的缓冲区溢出漏洞。攻击者利用这些漏洞可能允许远程执行代码。 | 缓冲区溢出 |

CVE-2019-13550 | 当用户尝试访问资源或执行操作时,该软件不执行或不正确执行授权检查。 | 授权不当 |

二、漏洞影响范围

该产品漏洞的综合评级均为“高危”。

根据生产厂商以及漏洞研究者的测试结果,漏洞影响的设备分别为:

l WebAccess Versions 8.4.1 and prior

截止当前,中心通过监测手段发现了若干暴露在互联网上的相关设备,且有部分设备属于“工业制造”和“政府部门”等关键信息基础设施行业,详细信息见附录一、二、三。

三、漏洞处置建议

厂商已发布了漏洞修复程序,请及时关注更新:

https://support.advantech.com/support/DownloadSRDetail_New.aspx? SR_ID =1- MS9MJV&Doc_Source = Download

此外,建议相关用户应采取的其他安全防护措施如下:

(1)最大限度地减少所有控制系统设备和/或系统的网络暴露,并确保无法从Internet访问。

(2)定位防火墙防护的控制系统网络和远程设备,并将其与业务网络隔离。

(3)当需要远程访问时,请使用安全方法如虚拟专用网络(VPN),要认识到VPN可能存在的漏洞,需将VPN更新到最新版本。

关键信息基础设施安全应急响应中心将持续跟踪漏洞处置情况,如需技术支持,请及时与我们联系。

联系电话:010-82992157

邮箱:ics-cert@cert.org.cn

网站:www.ics-cert.org.cn

微信公众号:关键信息基础设施安全应急响应中心

相关安全公告链接参考如下:

https://www.cnvd.org.cn/flaw/show/CNVD-2019-32470

https://www.cnvd.org.cn/flaw/show/CNVD-2019-32469

https://www.cnvd.org.cn/flaw/show/CNVD-2019-32468

https://www.cnvd.org.cn/flaw/show/CNVD-2019-32467

https://www.us-cert.gov/ics/advisories/icsa-19-260-01

附录一 国内暴露在互联网的该漏洞相关网络资产信息

省份 | 数量 | 省份 | 数量 |

北京 | 14 | 山东 | 2 |

江苏 | 10 | 安徽 | 1 |

上海 | 8 | 黑龙江 | 1 |

山西 | 7 | 辽宁 | 1 |

浙江 | 5 | 四川 | 1 |

广西 | 2 |

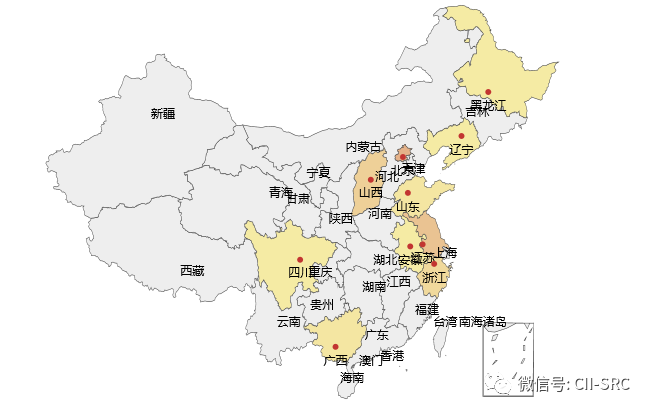

附录二 国内暴露在互联网的该漏洞相关网络资产分布图

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。