应用蓬勃发展,安全问题如影随形

2009年1月,美国奥巴马总统公开肯定了IBM“智慧地球”思路。自2009年以来,美国、欧盟、日本和韩国等纷纷推出本国的物联网、云计算相关发展战略。2009年的11月1日,集聚产业链上40余家机构的中关村物联网产业联盟成立。2009年11月12日,中国科学院、江苏省和无锡市签署合作协议成立中国物联网研发中心。一南一北,由政府大力推动,具备产学研结合特征的两个实体,都意在打造中国的物联网产业中心。

后续的十年间,各国基础性行业进入重塑发展理念时期,在推动发展上,由于社会制度的不同,美国表现的特点是企业推动,政府关注物联网资源的供给;欧洲是政策倾斜,具体措施不多,缺乏突出企业;我国与欧洲类似,但政府推动力度更大,自2009年8月,物联网被正式列为国家五大新兴战略性产业之一,写入“政府工作报告”。当前物联网在中国受到了全社会的关注度远超美国、欧盟、以及其他各国,物联网设备范畴扩大,从原来的低值无人值守开放环境向高值终端覆盖。而正在建设和投入使用5G网络和IPv6,将推动物联网飞速发展,2017年,物联网产值为1万亿,2018年为1.2万亿,预计2020年将达到1.5万亿。

随着物联网蓬勃发展而来的是物联网安全问题的如影随形。一些活动在暗网中的不法分子,寻找、利用或控制存在安全漏洞的物联网设备,进而发动恶意攻击[1~5]。比如乌克兰电网中的 SCADA系统被入侵后,攻击者对乌克兰电网发动了“断网攻击”。而目前我们监测到的扫描、控制、攻击的行为,多为不法分子通过利用设备漏洞,进而在设备上运行恶意软件实现的。一些恶意软件,如Mirai、BrickerBot等,已被公开报道,为世人所知。Gartner的最新报告指出,近20%的企业机构在过去三年内至少观察到一次基于物联网的攻击。为了应对这些威胁,Gartner预测全球物联网安全支出将在2018年达到15亿美元,相比2017年的12亿美元增加了28%。

关于物联网安全的认知

(一)研究角度

物联网是物品互联网的简称,是用于构成连接物品的全球信息基础设施。ITU-T在2012年6 月正式发表的物联网概览中给出了物联网作为连接物品的全球信息基础设施的定义,明确了物品相关服务的特征以及自主联网、自主服务提供、隐私保护等需求。IoT-A在2013年7月正式发布的物联网体系结构参考模型研究报告中明确了物联网技术开发过程中需要解决的体系结构方法的核心问题以及有关物联网体系结构参考模型的阶段性研究结果,提出了从物联网领域模型、信息模型、通信模型、功能模型、部署模型系统研究和制定物联网体系结构参考模型的思路和初步结果。国内毛燕琴等[6]也在ITU-T等研究的基础上,从信息模型构建方法及应用价值角度阐述物联网自主信息采集和处理的理论可行性。

(二)指导实践角度

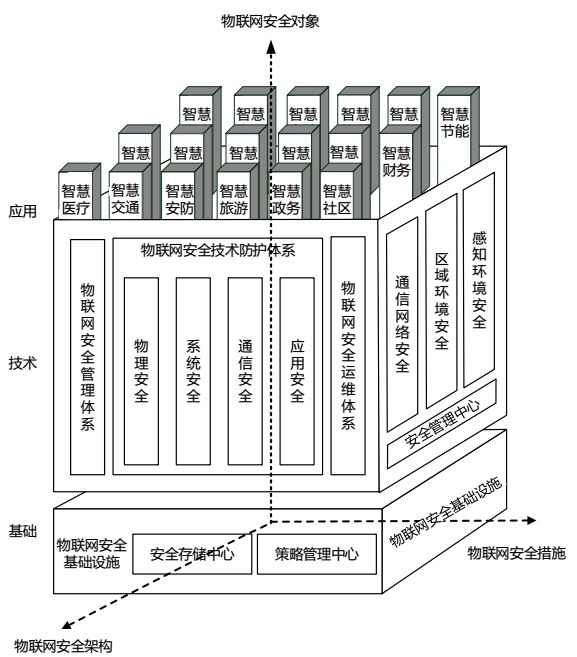

《信息安全技术 物联网感知层网关安全技术要求》[7]中物联网的定义是:通过感知设备,按照约定的协议,进行物与物之间的信息交换和通信,实现智能化识别、定位、跟踪、监控和管理功能的信息通信系统。要求中对物联网安全定义为:凭借物联网技术及应用,形成抵御外来干扰或破坏的能力。信安标委于2018年12月颁布《信息安全技术 物联网安全参考模型及通用要求》[8],于2019年7月1日起实施。安全参考模型如下:

图1 物联网安全参考模型

(三)行业角度

值得一提的是,各行业内部对于物联网的覆盖范围其实至今没有形成统一认知。泛在概念涵盖了联网设备触及的所有层级,传统网络包括互联网、移动互联网、工控网和专网等在泛在概念中成为网络/传输层,采用安全通用标准进行防护,泛在概念的物联网作者以为更契合“物联网生态系统”的概念。而狭义概念的物联网则指由上述各网末端的感知/智能设备互联形成的作为传统网络延申的那部分网络,也称感知延申网,如传统的传感器网等。上文提到,我国的物联网发展源于“感知中国”概念,由政府和行业自上而下推动,所以国内目前在安全规范执行上对物联网的范围划定参照最新的《信息安全技术网络安全等级保护2.0》[9],主要关注感知/网关节点设备安全、安全区域边界(授权的感知节点、控制与感知节点/网管节点通信的目标地址)防护、内容安全(抗数据重放)和异构数据应用(数据融合),所以目前国内的物联网安防技术与产品研发主要集中于物理、传输、网络三层上进行。本文着重关注感知延申网这部分安全。

物联网安全类型

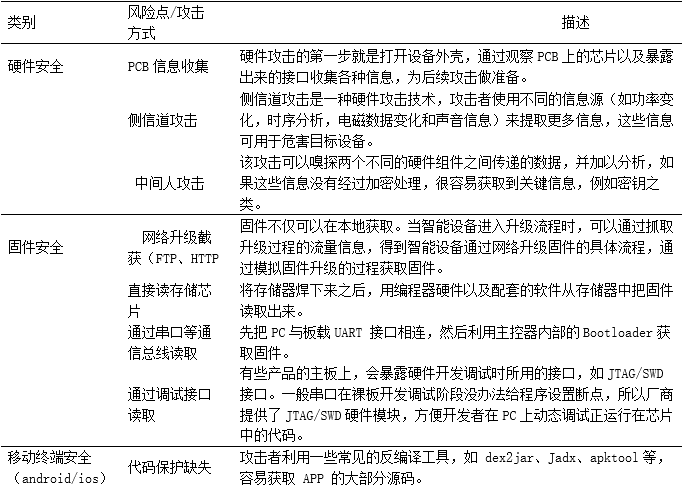

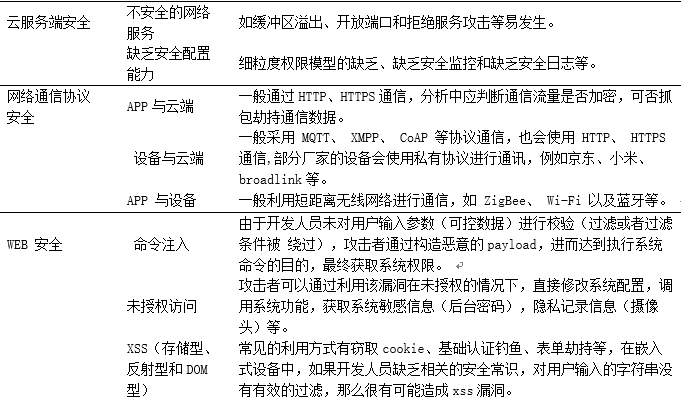

作为一个热门的还在发展的新事物,由于其定义的不明确,目前并未发现权威的物联网攻击分类,当前比较盛行的说法是攻击面,比如六大攻击面的硬件接口、暴力破解、软件缺陷、管理缺陷、通讯方式和云端攻击,有点当初互联网攻击刚开始发展时的网络攻击手段枚举法的意味。本文采用的安全类别为公司从实践出发,结合等保2.0合规要求[9,10],针对当前物联网智能设备安全问题分析归纳得出的,如下表:

表1 物联网智能设备攻击类型

物联网安全技术实践

(一)数据采集

对不同传感器形态设备按照已有的接口进行主动的日志、数据传送,以及部署专门的传感器Agent进行数据采集并传送。采集的数据包括:

(1) 节点运行状态信息,如物理状态是否运行,操作系统运行是否正常,主要应用运行状态是否正常,节点资源使用是否正常,节点是否网络可达等等。

(2) 资产数据。包括当前网络中存在的资产及其类型、属性、能力。

(3) 漏洞数据,基于主动的漏洞评估、渗透测试发现的漏洞数据,一般由漏洞评估系统通过漏洞评估报告或外部渗透测试报告提供。

(4) 配置数据。包括各类安防设备的策略配置,及基于等级保护规范或其他行业标准对节点进行主动配置核查,发现不合规项。

(5) 安防日志数据,如各类防火墙、IDS/IPS、WAF,网络安全审计系统,终端安全软件等系统提供的日志或告警数据;

(6) 来自网络设备,如交换机、路由器的流数据、路由交换数据、运行日志等等。

(7) 来自重要服务器与主机的数据,如服务器安全日志、进程调用和文件访问、端口使用之类的信息。

(8) 镜像流量信息。

(二)安全事件范式化

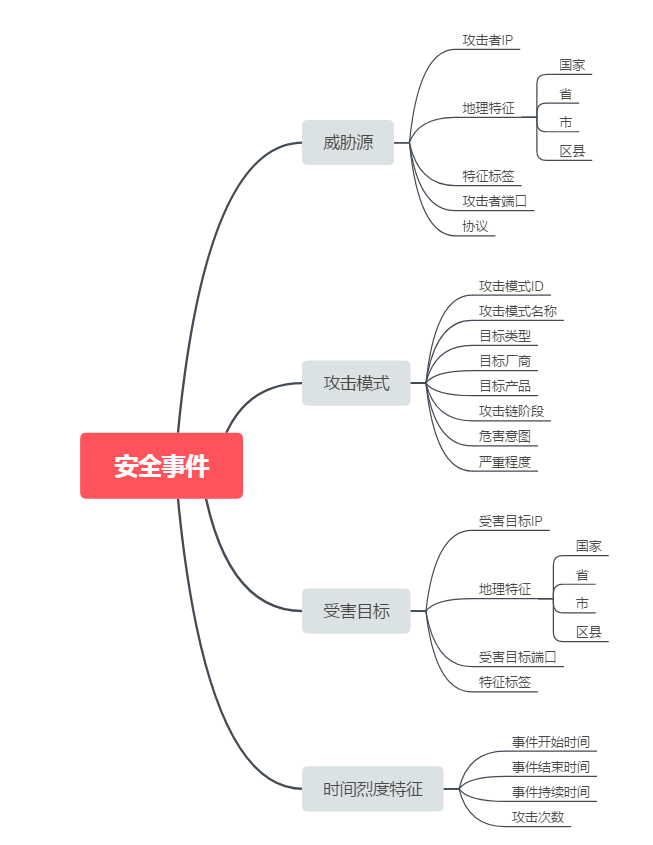

在物联网安全防护体系当中,一般需要接入多个不同厂商、多种不同设备的告警数据,这些数据结构差异巨大,必须经过范式化之后,才能进行进一步的解析和关联推理分析。如实践中采用以攻击模式为核心的安全事件的范化结构,则按照威胁源、攻击模式、受害目标以及时间烈度特征四个剖面进行定义。结构如下:

图2 安全事件结构

安全事件中大部分的特征信息可以直接通过提取告警日志获得,比如攻击者IP、受害目标IP,端口,协议等;其它信息则需要根据第三方情报或者知识库进行补充,比如威胁源的特征标签,受害目标的特征标签等。

(三)数据融合

数据融合这一概念最早出现在传感器的信息处理中。一般说来,数据融合是一个多级别、多层面的数据处理过程,按照数据抽象的层次,可以将信息融合划分为3个级别:

数据级融合(低层):融合各传感器的观测数据;

特征级融合(中层):融合提取出来的特征信息;

决策级融合(高层):融合各传感器的个体决策。

数据级融合要求传感器是同质的,即提供对同一观测对象的同类观测数据。它尽可能多地保持了原始信息,能提供其它融合层次所不具备的细微信息。当传感器信息不完全、不确定、不稳定时,所受的影响较大。

特征级融合能通过提取特征信息(力求是数据信息的充分表示量或统计量)实现可观的数据缩减,这降低了对通信带宽的要求,利于实时处理,但有可能损失一些有用信息,导致精度降低。

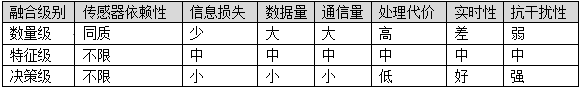

决策级融合对传感器的依赖性小,具有良好的容错性,能有效弱化不完整和错误数据带来的影响。下表从传感器依赖性、信息的损失、数据量、通信量、处理代价、实时性、抗干扰性和融合精度等方面对比分析了3个融合级别的特点。

表2 数据融合级别特点对比

随着融合级别的升高,信息量的损失逐步增大,融合精度也越来越低,但处理速度和容错能力逐步提高,抗干扰性逐渐增强,对传感器的依赖也越来越小。

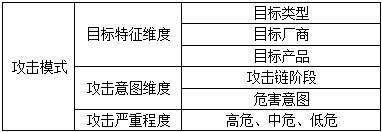

如实践中定义了近百种树形结构的攻击模式,从目标特征维度、攻击意图维度、攻击严重程度3个维度对攻击模式进行更加细化的特征描述。每个维度的具体的特征如下表所示:

表3 攻击模式特征描述

攻击模式局部示例如下表:

表4 攻击模式示例

范式化后的网络攻击数据包含的攻击者行为特征,通过定义和建立原子级攻击行为的前置、后置等关系,挖掘攻击者隐藏的具有时间、空间序列关联的行为模式,可以实现基于不同行为特征属性的分析模型,加快安全态势分析效能。

结论

在2018年的物联网安全事件中发生的感染物联网设备、买卖攻击服务、肆意发动攻击等不但有利益的推动,甚至有国家行为的影子,针对物联网设备或由物联网设备发动的攻击对各国的关键信息基础设施安全构成了严重的威胁,物联网安全形势严峻。

而物联网的蓬勃应用需求使得我们已经无法绕开一直困扰互联网应用的机器自动处理的智能服务问题。这也是物联网安全研究必须面对的挑战:以智能化安全防护技术解决智能化应用服务领域产生的安全问题。

参考文献

[1] Choi J , Choi C , Lynn H M , et al. Ontology Based APT Attack Behavior Analysis in Cloud Computing[C]// International Conference on Broadband & Wireless Computing. IEEE, 2016

[2] Lee M , Choi J , Choi C , et al. APT attack behavior pattern mining using the FP-growth algorithm[J]. 2017:1-4. //IEEE 2017 14th IEEE Annual Consumer Communications & Networking Conference (CCNC) - Las Vegas, NV (2017.1.8-2017.1.11)

[3] 《2018物联网安全年报》. http://www.nsfocus.com.cn/content/details_62_2916.html

[4] 丰诗朵, 许子先, 贺凡女.信通院观察:物联网安全风险分析报告.https://www.secrss.com/articles/9242

[5] 张昊星, 柳青.物联网网络信息安全问题浅析. https://www.secrss.com/articles/9168

[6] 毛燕琴,沈苏彬.物联网信息模型与能力分析. 软件学报 ISSN 1000-9825, CODEN RUXUEW E-mail: jos@iscas.ac.cn Journal of Software,2014,25(8):1685−1695

[7] 《信息安全技术 物联网感知层网关安全技术要求》. http://www.doc88.com/p-0661743552490.html

[8] 《信息安全技术 物联网安全参考模型及通用要求》. http://www.doc88.com/p-0738458211430.html

[9] 马力,陈广勇,张振峰,等. GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求. 北京:中国标准出版社,2019.

陶源,齐力,杨明,等. GB/T 35317-2017 公安物联网系统信息安全等级保护要求. 北京:中国标准出版社,2017.

作者:绿盟科技行业技术中心郭春霞博士

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。