面对80%以上的关键基础设施(通信、水电、金融)在私营企业手中的现状,如何量化考核和表扬激励各个私营关键基础设施单位,是美国政府网络空间治理的核心命题。为此,美国自2014年开始推广Cybersecurity Framework网络安全框架,简写CSF。

安全风险的困境

以文档为核心的风险管理安全时效性得不到保障

要想实现科学合理的安全风险治理面临许多难题。比如,如何用静态评估流程管理动态的风险、如何提速增效和如何量化治理等,美国在这方面也存在同样的困境。在FISMA 1.0中,注重文档评估,一次FISMA测评至少需要3个月的时间,安全时效性得不到保障,风险管理过程动辄以3个月为时间周期。实际上这个是以文档为核心的风险管理固有弊端。

破局的尝试

建立以实时监控为基础的基于风险的绩效评价

为解决以文档为核心的风险管理弊端,美国着手建立以实时监控为基础的基于风险的绩效评价,并且这个评价将最终被纳入上级官员绩效考核。这些变化意味着机构将能够迅速地发现脆弱性并且主动地防范攻击。美国启动了著名的跨部门的持续监控ISCM项目,其核心SCAP(Security Content Automation Protocol安全内容自动化协议)通过建模语言将风险评估的过程自动化,与之配套的是美国NIST定义的CVE,CCE,CPE,CWE等国家漏洞库及相关标准。参与SCAP的各个厂家可以自己开发扫描器,但是上报结果应该保持一致,比如永恒之蓝漏洞检测,统一提供的为漏洞编号CVE-2017-0143,CVE-2017-0144, CVE-2017-0145;SSH弱口令检测,就是检查不同操作系统(CPE编号)下的配置文件(每个检查项对应CCE条例项)。通过设定一个基线(不允许有永恒之蓝漏洞和SSH弱口令配置不当)并以SCAP进行描述,结合扫描器结果获取不合规情况。

持续监控ISCM项目和SCAP协议获得极大的成功的原因在于,它可以把风险过程从3个月缩短至一周,甚至近乎实时。开源安全控制评估语言(OSCAL)[1]和FFedRAMP(The Federal Risk and Authorization Management Program联邦风险和认证管理项目)反复提到的,对于CXO(CEO,CIO,CSO,CISO等等C-Suite View)近乎实时的时效性吸引力很大,以往需要3个月周期性的安全测评才能知道系统的安全性,现在可以通过政府引导的安全自动化最佳实践快速获取系统的安全性。

安全风险治理方式

通过出台CSF以最佳实践方式推动CII安全,形成动态实时的风险管理

2018年4月,CSF推出了1.1版本。网络安全框架将政府多年的FISMA实践经验,由NIST集中输出标准,通过最佳实践方式来引导企业主动参与到国家层面的CII安全保护,以此推动CII安全。

网络安全框架[2]由三个主要组件构成:

核心(CORE)、层级(TIERS)、概述(PROFILE)

图1 CSF框架组件

框架核心使用易于理解的通用语言提供一系列所需的网络安全活动和结果,指导企业以一种补充企业现有网络安全和风险管理流程的方式管理和降低其网络安全风险。

框架层级通过提供有关机构如何看待网络安全风险管理的背景来帮助企业,指导企业为其网络安全计划考虑适当的严格程度,并经常作为沟通工具,以讨论风险偏好、任务优先级和预算。

框架概述是企业的要求、目标、风险偏好、资源与框架核心预期结果的一致性评判。概述主要用于识别和优先考虑改善企业网络安全的机会。

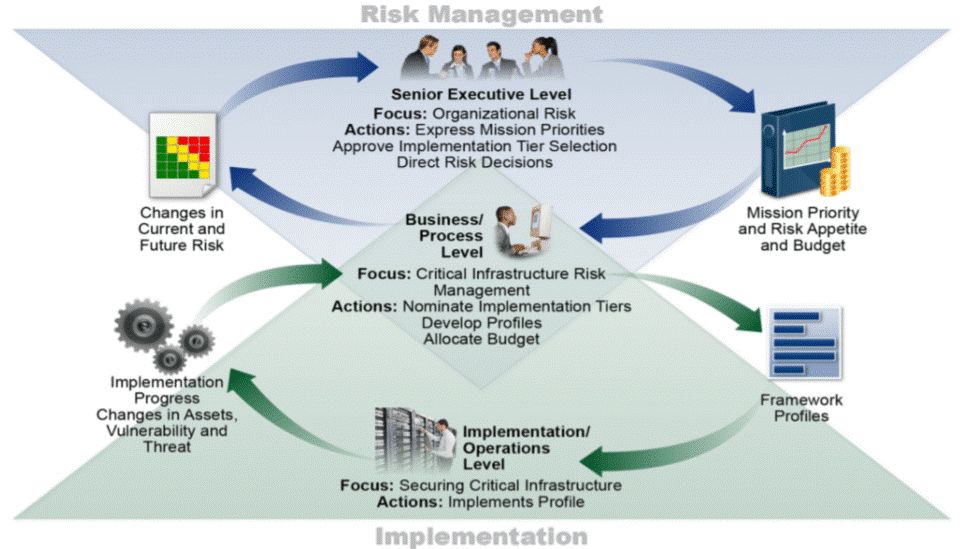

该框架通过从高级管理人员到业务和流程级别以及实施和运营部门的各个级别,帮助指导关于风险管理活动的关键决策点。

如图2所示,该图演示了CSF框架如何在企业中实现端到端风险管理。

图2 CSF风险管理流程

执行级别将任务优先级、可用资源和总体风险容忍度传达给业务/流程级别。业务/流程级别使用信息作为风险管理流程的输入,然后制定框架概述以协调实施/操作活动。实现/操作级别将概述实现进度传达给业务/流程级别。业务/流程级别使用此信息执行影响评估。业务/流程级别管理将该影响评估的结果报告给执行级别。告知整体风险管理流程以及实施/运营级别已了解业务影响。

美国政府将CSF向社会推广,并通过《网络安全信息共享法》要求关键信息基础设施单位统一采用CSF及其定义的开源安全控制评估语言(OSCAL)向NCCIC发送态势感知情报数据。通过这种方式,监管人员可以自动的执行安全评估、审计和持续监视过程。

落地实践案例

英特尔公司网络安全框架实践

英特尔在一个试点项目中使用网络安全框架[3],与高级领导层沟通网络安全风险,改进风险管理流程,并加强其安全优先级设置和与风险改进活动相关的预算流程。

由于该框架是自愿且灵活的,因此英特尔略微修改框架以更好地满足其业务需求。英特尔通过添加人员、流程、技术和环境来修改框架层级(Tiers),以设置更具体衡量其试点安全计划的标准。

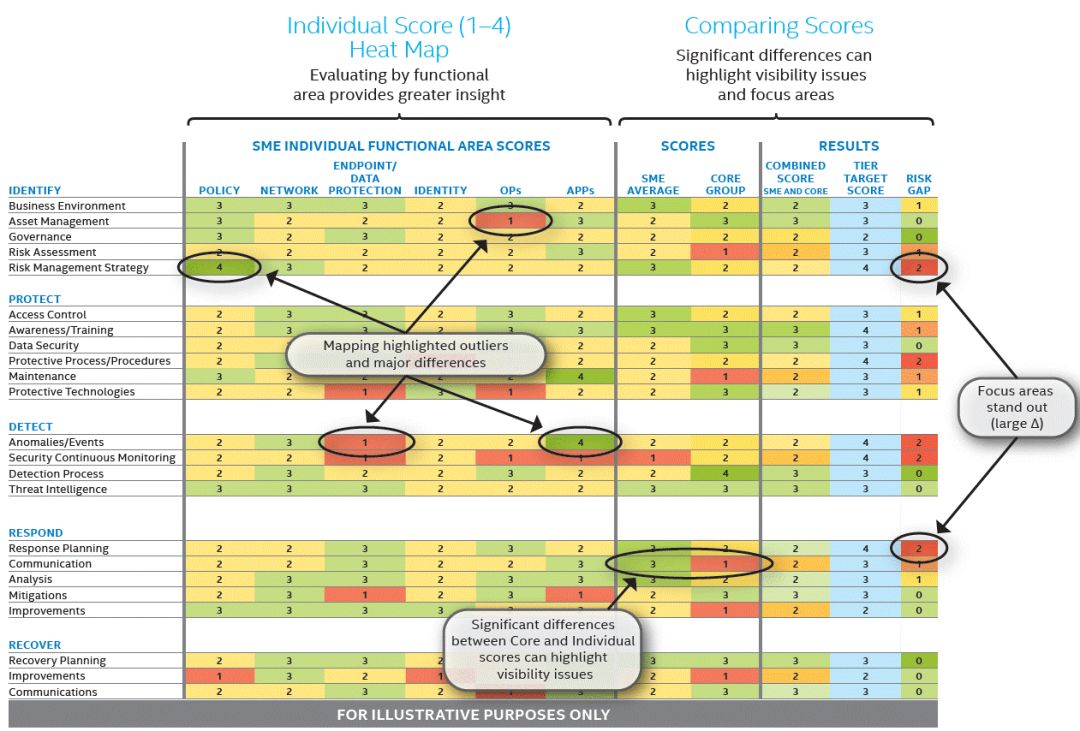

下图显示了英特尔更新的Tiers,显示其人员更为关注的领域。完整案例研究还包括3个额外的重点领域。

图3 英特尔CSF框架改进层级

除了修改层级之外,英特尔还选择改变核心以更好地满足其业务环境和需求。例如:新增威胁情报类别和子类别。经过轻微改动以更好地适应英特尔的商业环境后,他们启动了一个四阶段的框架使用流程。英特尔首先在类别级别建立目标分数,然后在政策,网络和数据保护等每个类别的关键功能区域评估其试点部门。评估分和目标分用于创建如图4所示热力图。

图4 英特尔风险热力图

生成的热力图用于确定关键问题解决方案的优先顺序,并为风险改进活动预算提供信息。使用CSF后,英特尔表示“该框架可以为最大的企业提供价值,并且有可能通过加速网络安全最佳实践来在全球范围内改变网络安全现状”。他们发现在创建框架概述期间发生的内部讨论是实施过程中最有影响力的部分之一。这些对话“有助于促进利益相关方和领导层之间就风险承受能力和其他战略风险管理问题达成一致”。

总结

如何量化考核和表扬激励各关键基础设施单位,是政府网络空间治理的核心命题。美国政府通过实施减税政策,鼓励企业主动治理并把态势数据或者情报提供给政府,从而政府获取关键基础设施的第一手资料。CSF出台的目的,就是构建关键基础设施治理生态。CSF希望显示安全建设投资情况,保证安全投资到需要的领域里。由于传统以文档为核心的风险管理的安全时效性得不到保障,因此美国尝试建立以实时监控为基础的基于风险的绩效评价。为了达到这个目标,需要与之对应的技术和管理治理体系,CSF(面向人,人类语言),OSCAL(面向机器,机器语言),在这个框架下,人能驱动机器,机器能理解人的意图,机器的结果能给人读懂,机器和机器之间互相理解。安全自动化的评估结果可以即时响应,结合安全能力自编排,自动化完成防护。

在国家层面,通过出台CSF以最佳实践方式推动CII安全,吸引CII相关单位主动遵从CSF框架并且共享安全信息给政府,形成动态实时的风险管理,确保安全投入有效,并实施惩罚和激励措施,从而实现了网络空间安全治理的目标。在关键基础设施单位层面,通过采用CSF可以帮助其改进风险管理流程,帮助高层管理人员更好的了解安全风险,从而确认安全方案优先级,确保资金投入到急需改进的方面。英特尔的CSF实践很好的体现了这一价值。

参考文献

[1] NIST.OSCAL[EB/OL].(2018-06-06)[2018-11-07].https://pages.nist.gov/OSCAL/.

[2] Donaldson S E, Siegel S G, Williams C K, et al. Cybersecurity Frameworks[M]// Enterprise Cybersecurity. 2015.

[3] Intel.The Cybersecurity Framework in Action:An Intel Use Case[EB/OL].(2014-12-12)[2015-01-15].https://supplier.intel.com/static/governance/documents/The-cybersecurity-framework-in-action-an-intel-use-case-brief.pdf.

作者:绿盟科技 肖岩军 冯国栋

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。