本期导读

漏洞态势

根据国家信息安全漏洞库(CNNVD)统计,2019年10月份采集安全漏洞共1774个。

本月接报漏洞共计12164个,其中信息技术产品漏洞(通用型漏洞)104个,网络信息系统漏洞(事件型漏洞)12060个。

重大漏洞预警

1、Oracle WebLogic Server反序列化漏洞(CNNVD-201910-1034):攻击者可利用该漏洞在未授权的情况下发送攻击数据,最终实现远程代码执行。WebLogic Server 10.3.6.0、12.1.3.0、12.2.1.3等版本均受漏洞影响。目前, Oracle官方已经发布补丁修复了漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

2、泛微E-cology OA系统SQL注入漏洞(CNNVD-201910-1226):成功利用此漏洞的攻击者,可以远程获取目标系统的数据库敏感信息。泛微E-cology OA V9 V8版本均受此漏洞影响。目前,泛微官方已发布漏洞补丁,请用户及时确认是否受到漏洞影响,尽快采取修补措施。

漏洞态势

一、公开漏洞情况

根据国家信息安全漏洞库(CNNVD)统计,2019年10月份新增安全漏洞共1774个,从厂商分布来看,Oracle公司产品的漏洞数量最多,共发布137个;从漏洞类型来看,跨站脚本类的漏洞占比最大,达到15.11%。本月新增漏洞中,超危漏洞202个、高危漏洞581个、中危漏洞916个、低危漏洞75个,相应修复率分别为76.73%、82.27%、83.62%以及85.33%。合计1463个漏洞已有修复补丁发布,本月整体修复率82.47%。

截至2019年10月31日,CNNVD采集漏洞总量已达134943个。

1.1 漏洞增长概况

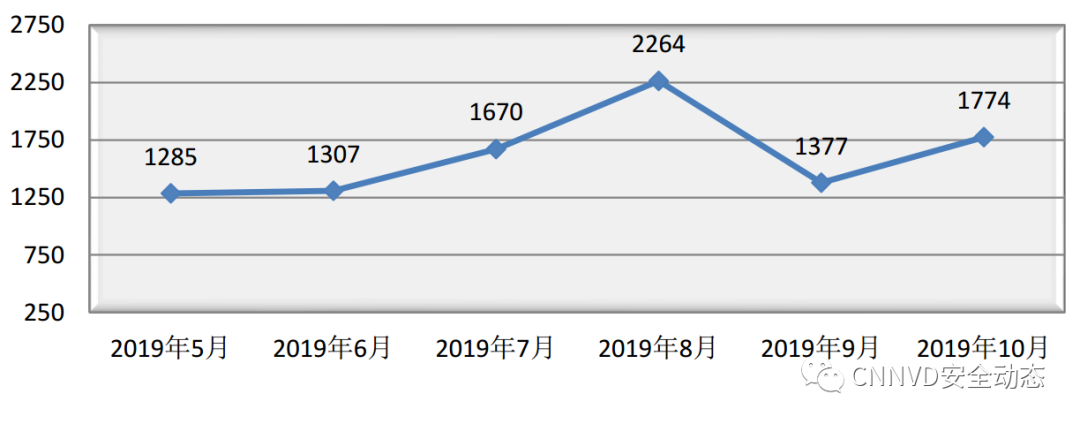

2019年10月新增安全漏洞1774个,与上月(1377个)相比增多了28.83%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1612个。

图1 2019年5月至2019年10月漏洞新增数量统计图

1.2 漏洞分布情况

1.2.1漏洞厂商分布

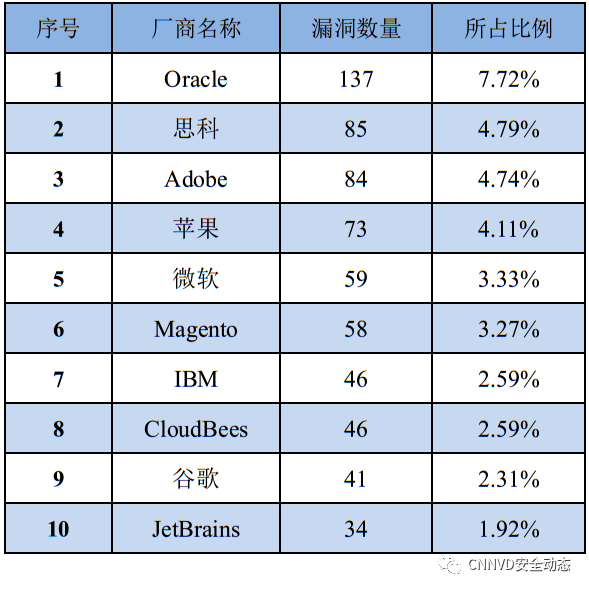

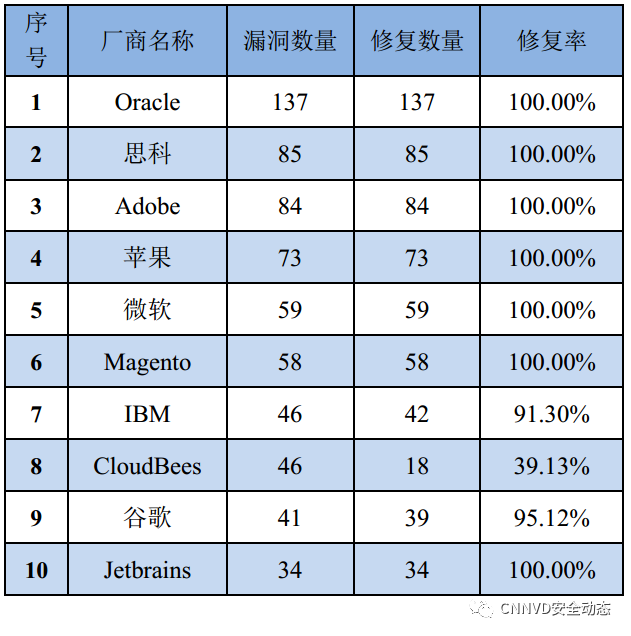

10月厂商漏洞数量分布情况如表1所示,Oracle公司达到137个,占本月漏洞总量的7.72%。本月Oracle、思科、Adobe等公司的漏洞数量均有所上升,微软、谷歌等厂商的漏洞数量出现较不同程度的下降。

表1 2019年10月排名前十厂商新增安全漏洞统计表

1.2.2漏洞产品分布

10月主流操作系统的漏洞统计情况如表2所示。本月Windows系列操作系统漏洞数量共37条,其中桌面操作系统37条,服务器操作系统35条。本月Apple macOS漏洞数量最多,共42个,占主流操作系统漏洞总量的13.59%,排名第一。

表2 2019年10月主流操作系统漏洞数量统计

*由于Windows整体市占率高达百分之九十以上,所以上表针对不同的Windows版本分别进行统计。

*上表漏洞数量为影响该版本的漏洞数量,由于同一漏洞可能影响多个版本操作系统,计算某一系列操作系统漏洞总量时,不能对该系列所有操作系统漏洞数量进行简单相加。

1.2.3 漏洞类型分布

10月份发布的漏洞类型分布如表3所示,其中跨站脚本类漏洞所占比例最大,约为15.11%。

表3 2019年10月漏洞类型统计表

1.2.4 漏洞危害等级分布

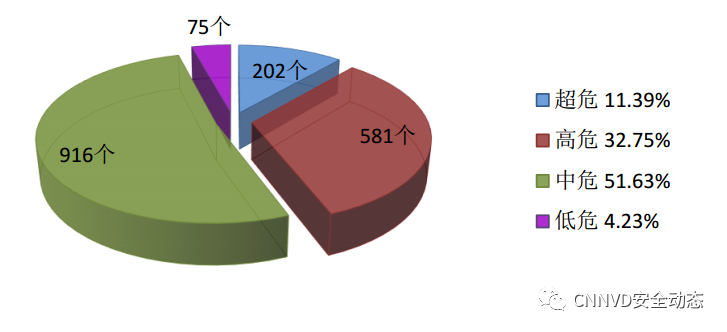

根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。10月漏洞危害等级分布如图2所示,其中超危漏洞202条,占本月漏洞总数的11.39%。

图2 2019年10月漏洞危害等级分布

1.3漏洞修复情况

1.3.1 整体修复情况

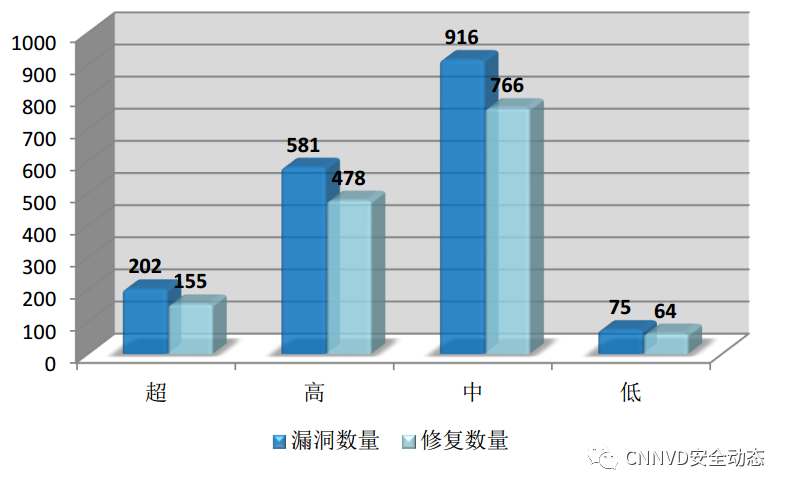

10月漏洞修复情况按危害等级进行统计见图3。其中低漏洞修复率最高,达到85.33%,超危漏洞修复率最低,比例为76.73%。与上月相比,本月中危漏洞修复率有所上升,超、高、低危漏洞修复率有所下降。总体来看,本月整体修复率上升,由上月的79.67%上升至本月的82.47%。

图3 2019年10月漏洞修复数量统计

1.3.2 厂商修复情况

10月漏洞修复情况按漏洞数量前十厂商进行统计,其中谷歌、微软、GitLab等十个厂商共663条漏洞,占本月漏洞总数的37.37%,漏洞修复率为94.87%,详细情况见表4。多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中Oracle、思科、Adobe、苹果、微软、Magento、Jetbrains等公司本月漏洞修复率均为100%,共612条漏洞已全部修复。

表4 2019年10月厂商修复情况统计表

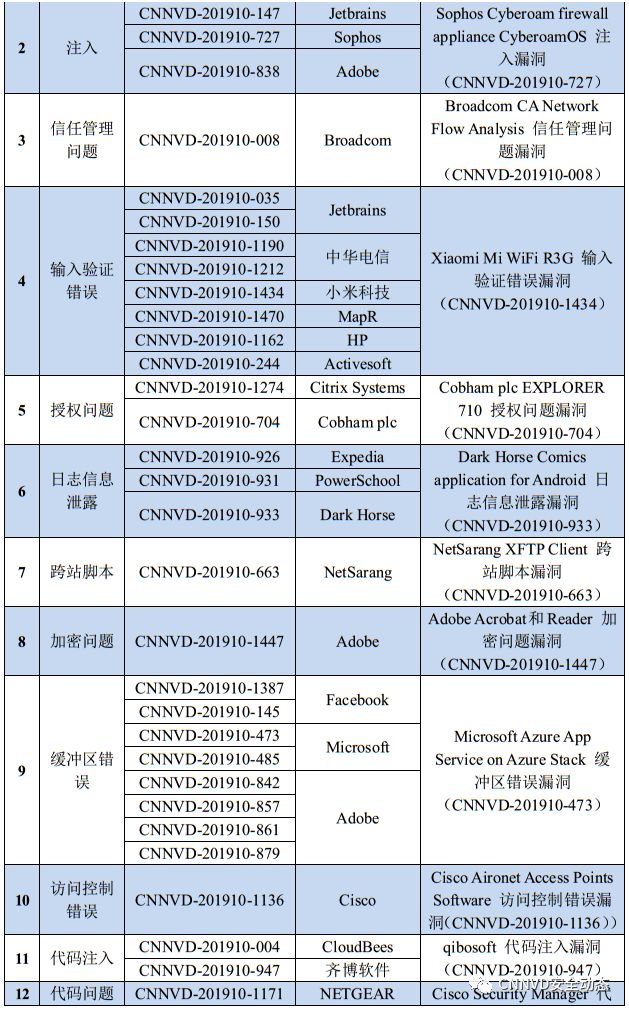

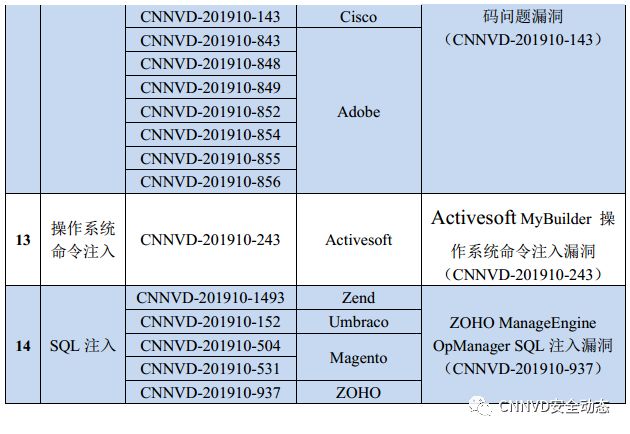

1.4 重要漏洞实例

1.4.1 超危漏洞实例

本月超危漏洞共202个,其中重要漏洞实例如表5所示。

表5 2019年10月超危漏洞实例

1. Adobe Acrobat和Reader 资源管理错误漏洞(CNNVD-201910-833)

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。Adobe Acrobat是一套PDF文件编辑和转换工具。Reader是一套PDF文档阅读软件。

Adobe Acrobat和Reader中存在资源管理错误漏洞。攻击者可利用该漏洞执行代码。基于Windows和macOS平台的以下产品及版本受到影响:

-Adobe Acrobat DC(Continuous)2019.012.20040及之前版本

-Adobe Acrobat 2017(Classic 2017)2017.011.30148及之前版本

-Adobe Acrobat 2015(Classic 2015)2015.006.30503及之前版本

-Adobe Acrobat Reader DC(Continuous)2019.012.20040及之前版本

-Adobe Acrobat Reader 2017(Classic 2017)2017.011.30148及之前版本

-Adobe Acrobat Reader 2015(Classic 2015)2015.006.30503及之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb19-49.html

2.Sophos Cyberoam firewall appliance CyberoamOS 注入漏洞(CNNVD-201910-727)

Sophos Cyberoam firewall appliance是英国Sophos公司的一款防火墙设备。CyberoamOS是运行在其中的一套操作系统。

Sophos Cyberoam firewall appliance中的CyberoamOS 10.6.6 MR-6之前版本存在注入漏洞。攻击者可借助Web Admin和SSL VPN控制台利用该漏洞执行任意命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://community.sophos.com/kb/en-us/134732

3.Broadcom CA Network Flow Analysis 信任管理问题漏洞(CNNVD-201910-008)

Broadcom CA Network Flow Analysis是美国博通(Broadcom)公司的一套网络流量监视解决方案。

Broadcom CA Network Flow Analysis 9.x版本和10.0.x版本中存在信任管理问题漏洞,该漏洞源于网络系统或产品中缺乏有效的信任管理机制。攻击者可利用默认密码或者硬编码密码、硬编码证书等攻击受影响组件。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://techdocs.broadcom.com/us/product-content/recommended-reading/security-notices/new-security-notice-ca-20190930-01-security-notice-for-ca-network-flow-analysis.html

4. Xiaomi Mi WiFi R3G 输入验证错误漏洞(CNNVD-201910-1434)

Xiaomi Mi WiFi R3G是中国小米科技(Xiaomi)公司的一款3G路由器。

Xiaomi Mi WiFi R3G 2.28.23-stable之前版本中存在输入验证错误漏洞,该漏洞源于网络系统或产品未对输入的数据进行正确的验证。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.mi.com

5. Cobham plc EXPLORER 710 授权问题漏洞(CNNVD-201910-704)

Cobham plc EXPLORER 710是英国Cobham plc公司的一款便携式卫星终端设备。该产品主要提供卫星通信和互联网访问等功能。

使用1.07版本固件的Cobham plc EXPLORER 710中存在授权问题漏洞,该漏洞源于程序允许用户未经身份验证便可访问5454端口。远程攻击者可利用该漏洞连接到该端口并执行AT命令。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.cobham.com

6.Dark Horse Comics application for Android 日志信息泄露漏洞(CNNVD-201910-933)

Dark Horse Comics application for Android是美国黑马漫画(Dark Horse)公司的一款基于Android平台的在线漫画阅读应用程序。

基于Android平台的Dark Horse Comics应用程序1.3.21版本中存在日志信息泄露漏洞。该漏洞源于网络系统或产品的日志文件非正常输出。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.darkhorse.com/

7. NetSarang XFTP Client 跨站脚本漏洞(CNNVD-201910-663)

NetSarang XFTP Client是美国NetSarang公司的一款FTP(文件传输协议)客户端应用程序。

NetSarang XFTP Client 6.0149及之前版本中存在跨站脚本漏洞,该漏洞源于WEB应用缺少对客户端数据的正确验证。攻击者可利用该漏洞执行客户端代码。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.netsarang.com

8.Adobe Acrobat和Reader 加密问题漏洞(CNNVD-201910-1447)

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。Adobe Acrobat是一套PDF文件编辑和转换工具。Reader是一套PDF文档阅读软件。

Adobe Acrobat和Reader中存在加密问题漏洞。攻击者可利用该漏洞绕过安全功能。以下产品及版本受到影响:

- 基于macOS平台的Adobe Acrobat DC (Continuous)2019.012.20034及之前版本

- 基于macOS平台的Adobe Acrobat DC(Classic 2017)2017.011.30142及之前版本

- 基于macOS平台的Adobe Acrobat DC(Classic 2015)2015.006.30497及之前版本

- 基于macOS平台的Adobe Acrobat Reader DC(Continuous)2019.012.20034及之前版本

- 基于macOS平台的Adobe Acrobat Reader DC(Classic 2017)2017.011.30142及之前版本

- 基于macOS平台的Adobe Acrobat Reader DC(Classic 2015)2015.006.30497及之前版本

- 基于Windows平台的Adobe Acrobat DC(Continuous)2019.012.20035及之前版本

- 基于Windows平台的Adobe Acrobat DC(Classic 2017)2017.011.30143及之前版本

- 基于Windows平台的Adobe Acrobat DC(Classic 2015)2015.006.30498及之前版本

- 基于Windows平台的Acrobat Reader DC(Continuous)2019.012.20035及之前版本

- 基于Windows平台的Acrobat Reader DC(Classic 2017)2017.011.30143及之前版本

- 基于Windows平台的Acrobat Reader DC(Classic 2015)2015.006.30498及之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb19-41.html

9.Microsoft Azure App Service on Azure Stack 缓冲区错误漏洞(CNNVD-201910-473)

Microsoft Azure App Service on Azure Stack是美国微软(Microsoft)公司的一套平台即服务(PaaS)解决方案。该产品支持用户创建Web、API和Azure Functions应用等。

Microsoft Azure App Service on Azure Stack中存在缓冲区错误漏洞,该漏洞源于程序在将内存复制到缓冲区时,没有检查缓冲区的长度。攻击者可利用该漏洞造成沙盒逃逸。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:、

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1372

10. Cisco Aironet Access Points Software 访问控制错误漏洞(CNNVD-201910-1136)

Cisco Aironet 1540 Series APs等都是美国思科(Cisco)公司的产品。Cisco Aironet 1540 Series APs是一款1540系列访问接入点产品。Cisco Aironet 1560 Series APs是一款1560系列访问接入点产品。Cisco Aironet 1800 Series APs是一款1800系列访问接入点产品。Aironet Access Points(APs)Software是运行在其中的一套操作系统。

Cisco APs Software中存在访问控制错误漏洞,该漏洞源于程序没有对一些URLs进行充分的访问控制。远程攻击者可通过请求URL利用该漏洞以提升的权限未授权访问目标设备。以下产品及版本受到影响:

-Cisco Aironet 1540 Series APs

-Cisco Aironet 1560 Series APs

-Cisco Aironet 1800 Series APs

-Cisco Aironet 2800 Series APs

-Cisco Aironet 3800 Series APs

-Cisco Aironet 4800 APs

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191016-airo-unauth-access

11. qibosoft 代码注入漏洞(CNNVD-201910-947)

qibosoft是中国齐博软件(qibosoft)公司的一套内容管理系统(CMS)。

qibosoft 7版本中存在代码注入漏洞。该漏洞源于外部输入数据构造代码段的过程中,网络系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞生成非法的代码段,修改网络系统或组件的预期的执行控制流。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

http://www.qibosoft.com

12. Cisco Security Manager 代码问题漏洞(CNNVD-201910-143)

Cisco Security Manager(CSM)是美国思科(Cisco)公司的一套企业级的管理应用,它主要用于在Cisco网络和安全设备上配置防火墙、VPN和入侵保护安全服务。

Cisco CSM 4.18之前版本中的Java反序列化功能存在代码问题漏洞,该漏洞源于程序没有安全地反序列化用户提交的内容。攻击者可通过发送恶意的序列化Java对象利用该漏洞执行任意命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191002-sm-java-deserial

13. Activesoft MyBuilder 操作系统命令注入漏洞(CNNVD-201910-243)

Activesoft MyBuilder是韩国Activesoft公司的一款网页浏览器。ActiveX Control是其中的一个ActiveX控件。

Activesoft MyBuilder 6.2.2019.814之前版本中的ActiveX Control存在操作系统命令注入漏洞。攻击者可利用该漏洞执行任意命令。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

http://activesoft.co.kr

14. ZOHO ManageEngine OpManager SQL注入漏洞(CNNVD-201910-937)

ZOHO ManageEngine OpManager是美国卓豪(ZOHO)公司的一套网络、服务器及虚拟化监控软件。

ZOHO ManageEngine OpManager 12.4 build 124089之前版本中存在SQL注入漏洞。该漏洞源于基于数据库的应用缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.manageengine.com/network-monitoring/help/read-me-complete.html

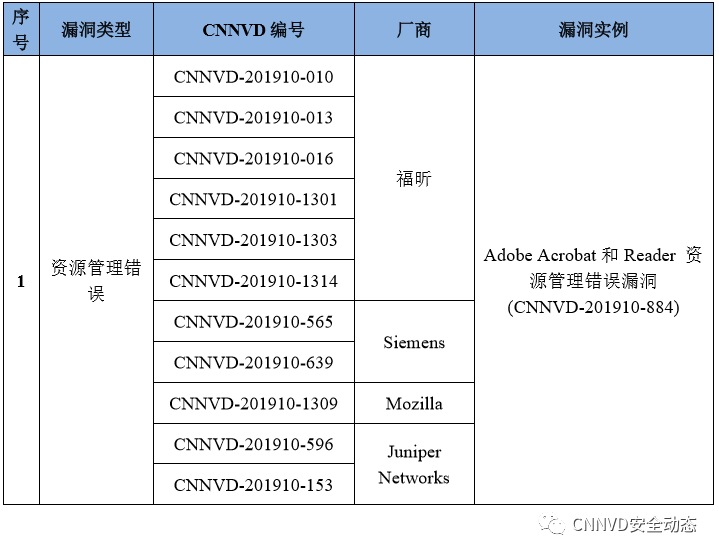

1.4.2 高危漏洞实例

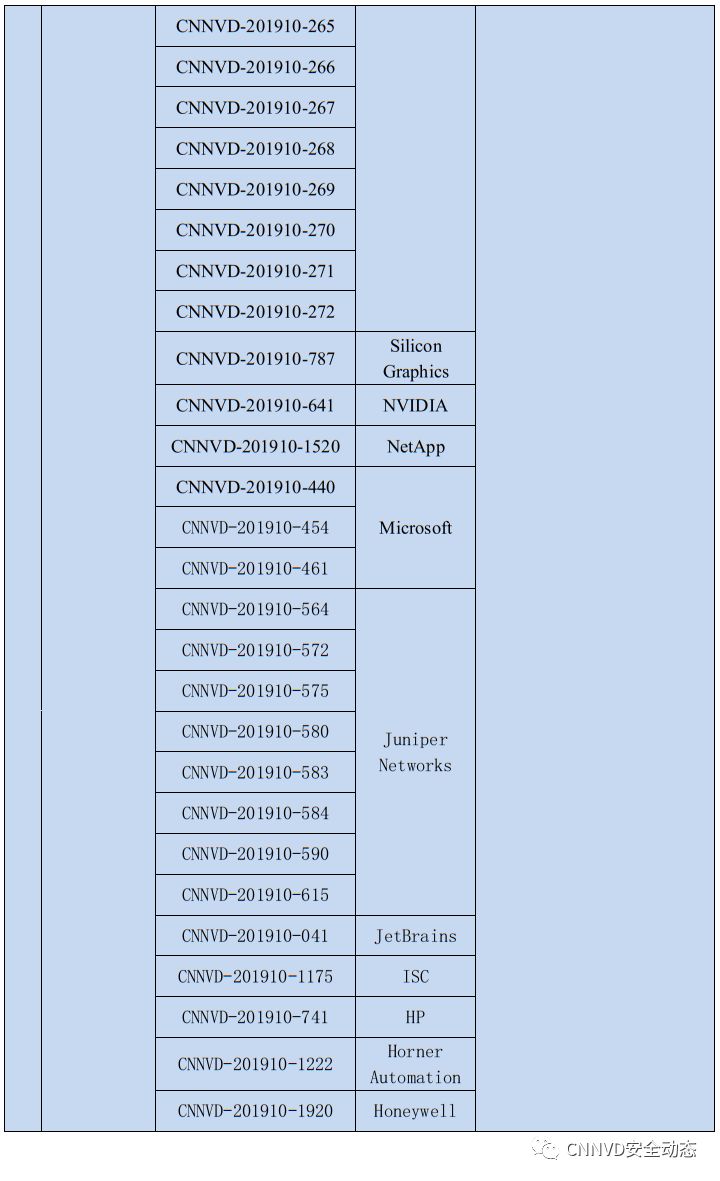

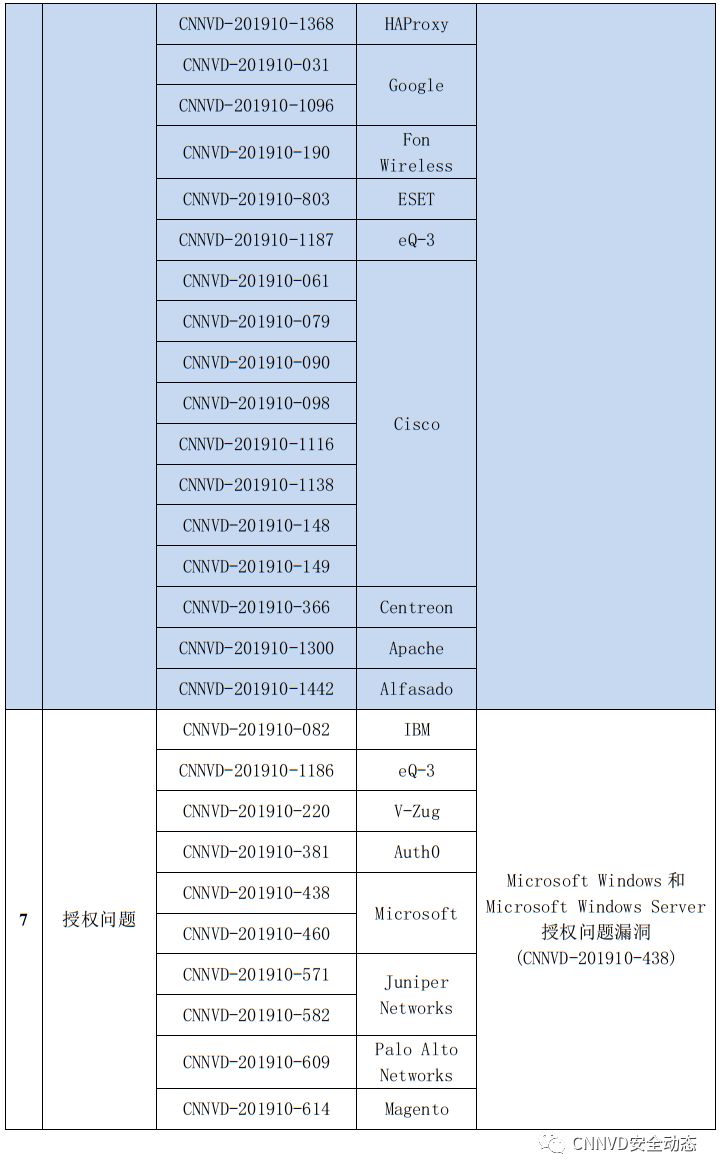

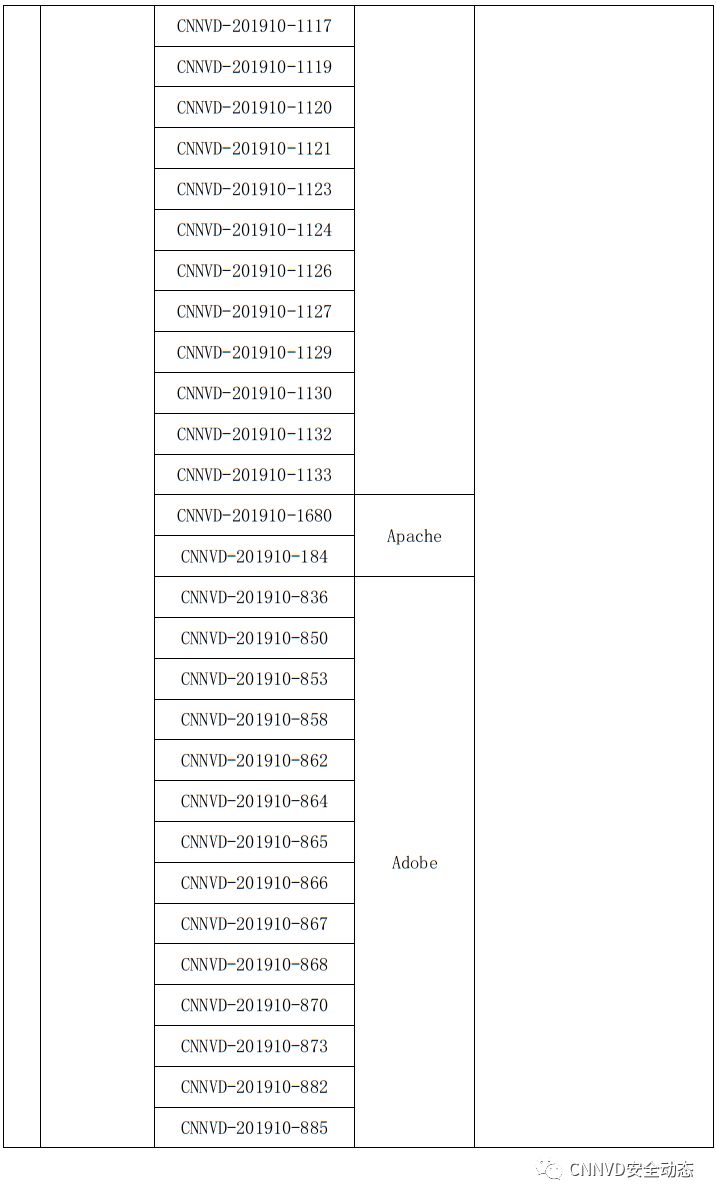

本月高危漏洞共581个,其中重要漏洞实例如表6所示。

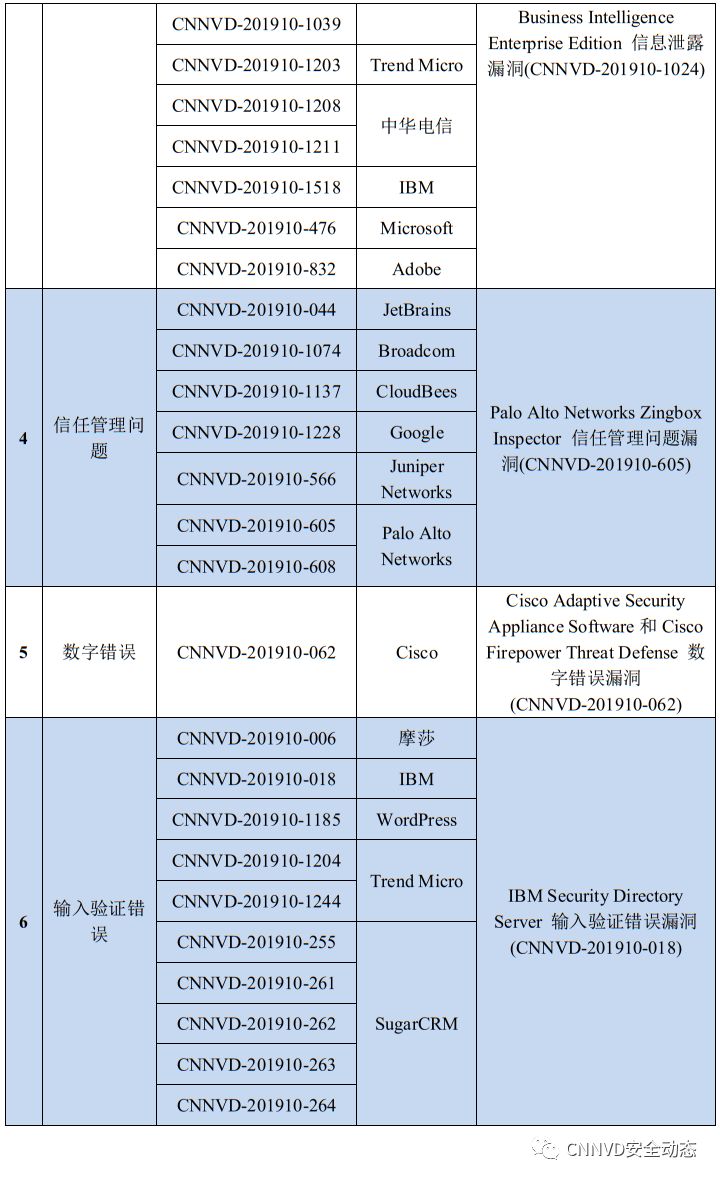

表6 2019年10月高危漏洞实例

1. Adobe Acrobat和Reader 资源管理错误漏洞(CNNVD-201910-884)

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。Adobe Acrobat是一套PDF文件编辑和转换工具。Reader是一套PDF文档阅读软件。

Adobe Acrobat和Reader中存在资源管理错误漏洞。攻击者可利用该漏洞执行代码。基于Windows和macOS平台的以下产品及版本受到影响:

-Adobe Acrobat DC(Continuous)2019.012.20040及之前版本

-Adobe Acrobat 2017(Classic 2017)2017.011.30148及之前版本

-Adobe Acrobat 2015(Classic 2015)2015.006.30503及之前版本

-Adobe Acrobat Reader DC(Continuous)2019.012.20040及之前版本

-Adobe Acrobat Reader 2017(Classic 2017)2017.011.30148及之前版本

-Adobe Acrobat Reader 2015(Classic 2015)2015.006.30503及之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb19-49.html

2. IBM Spectrum Scale 注入漏洞(CNNVD-201910-420)

IBM Spectrum Scale是美国IBM公司的一套基于IBM GPFS(专为PB级存储管理而优化的企业文件管理系统)的可扩展的数据及文件管理解决方案。该产品支持帮助客户减少存储成本,同时提高云、大数据和分析环境中的安全性和管理效率等。

IBM Spectrum Scale 5.0.0.0版本至5.0.3.2和4.2.0.0版本至4.2.3.17版本中存在注入漏洞。本地攻击者可利用该漏洞获取root权限。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.ibm.com/support/pages/node/1073732

3. Oracle Fusion Middleware Business Intelligence Enterprise Edition 信息泄露漏洞(CNNVD-201910-1024)

Oracle Fusion Middleware(Oracle融合中间件)是美国甲骨文(Oracle)公司的一套面向企业和云环境的业务创新平台。该平台提供了中间件、软件集合等功能。Business Intelligence Enterprise Edition是其中的一个为企业提供同类可视化分析和自助式发现平台的组件。

Oracle Fusion Middleware中的Business Intelligence Enterprise Edition 12.2.1.3.0版本和12.2.1.4.0版本的Installation组件存在信息泄露漏洞。攻击者可利用该漏洞未授权访问数据,影响数据的保密性。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.oracle.com/technetwork/security-advisory/cpuoct2019-5072832.html

4. Palo Alto Networks Zingbox Inspector 信任管理问题漏洞(CNNVD-201910-605)

Palo Alto Networks Zingbox Inspector是美国Palo Alto Networks公司的一款Zingbox IoT Command Center物联网控制中心解决方案中的本地部署设备。

Palo Alto Networks Zingbox Inspector 1.294及之前版本中存在信任管理问题漏洞。攻击者可利用该漏洞未授权访问系统。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://securityadvisories.paloaltonetworks.com/Home/Detail/170

5. Cisco Adaptive Security Appliance Software和Cisco Firepower Threat Defense 数字错误漏洞(CNNVD-201910-062)

Cisco Firepower Threat Defense(FTD)和Cisco Adaptive Security Appliances Software(ASA Software)都是美国思科(Cisco)公司的产品。Cisco Firepower Threat Defense是一套提供下一代防火墙服务的统一软件。Cisco Adaptive Security Appliances Software是一套防火墙和网络安全平台。该平台提供了对数据和网络资源的高度安全的访问等功能。

Cisco ASA Software和Cisco FTD中的SIP检测模块存在数字错误漏洞,该漏洞源于程序没有正确解析SIP消息。远程攻击者可通过发送恶意的SIP数据包利用该漏洞造成拒绝服务(崩溃)。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191002-asa-ftd-sip-dos

6. IBM Security Directory Server 输入验证错误漏洞(CNNVD-201910-018)

IBM Security Directory Server是美国IBM公司的一套使用了轻量级目录访问协议(LDAP)的企业身份管理软件。该软件提供一个可信的身份数据基础架构,用于身份验证。

IBM Security Directory Server 6.4.0版本中存在输入验证错误漏洞。远程攻击者可通过诱使用户访问特制的网站利用该漏洞伪造URL,进而获取敏感信息或实施其他攻击。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.ibm.com/support/pages/node/1077045

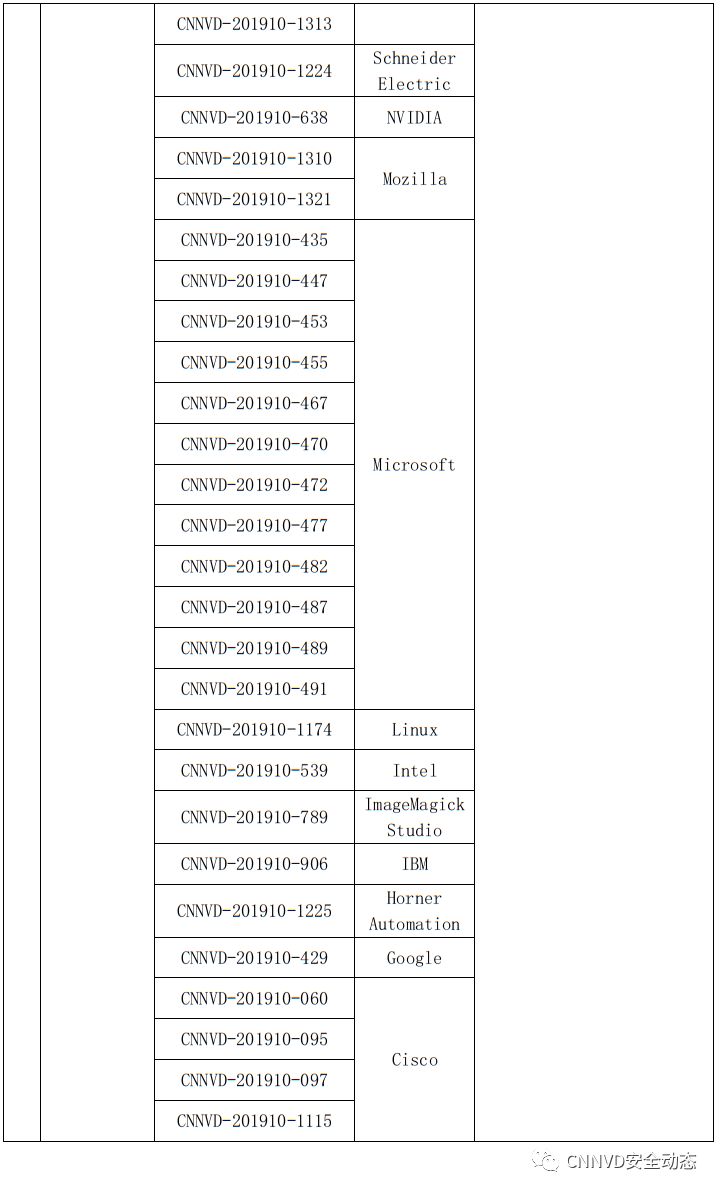

7. Microsoft Windows和Microsoft Windows Server 授权问题漏洞(CNNVD-201910-438)

Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。

Microsoft Windows和Microsoft Windows Server中存在授权问题漏洞,该漏洞源于程序没有正确处理身份验证请求。攻击者可通过运行特制的应用程序利用该漏洞以较高的权限执行任意代码。以下产品及版本受到影响:

-Microsoft Windows 10版本1803

-Microsoft Windows 10版本1809

-Microsoft Windows 10版本1809

-Microsoft Windows Server 2019

-Microsoft Windows Server版本1803

-Microsoft Windows Server版本1903

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1322

8. Adobe Acrobat和Reader 路径遍历漏洞(CNNVD-201910-1448)

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。Adobe Acrobat是一套PDF文件编辑和转换工具。Reader是一套PDF文档阅读软件。

Adobe Acrobat和Reader中存在路径遍历漏洞。攻击者可利用该漏洞泄露信息。基于Windows和macOS平台的以下产品及版本受到影响:

-Adobe Acrobat DC(Continuous)2019.010.20100及之前版本

-Adobe Acrobat 2017(Classic 2017)2017.011.30140及之前版本

-Adobe Acrobat DC(Classic 2015)2015.006.30495及之前版本

-Adobe Acrobat Reader DC(Continuous)2019.010.20099及之前版本

-Adobe Acrobat Reader 2017(Classic 2017)2017.011.30138及之前版本

-Adobe Acrobat Reader DC(Classic 2015)2015.006.30493及之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb19-18.html

9. Cisco 250 Series Smart Switches、350 Series Managed Switches和550X Series Stackable Managed Switches 跨站请求伪造漏洞(CNNVD-201910-1107)

Cisco 250 Series Smart Switches等都是美国思科(Cisco)公司的产品。Cisco 250 Series Smart Switches是一款250系列智能交换机。Cisco 350 Series Managed Switches是一款350系列管理型交换机。550X Series Stackable Managed Switches是一款550X系列管理型交换机。

Cisco 250 Series Smart Switches、350 Series Managed Switches和550X Series Stackable Managed Switches中基于Web的管理界面存在跨站请求伪造漏洞,该漏洞源于程序没有进行充分的跨站请求伪造保护。远程攻击者可通过诱使该界面用户访问恶意的链接利用该漏洞以目标用户权限执行任意操作。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191016-sbss-csrf

10. Juniper Networks Junos OS 跨站脚本漏洞(CNNVD-201910-563)

Juniper Networks Junos OS是美国瞻博网络(Juniper Networks)公司的一套专用于该公司的硬件设备的网络操作系统。该操作系统提供了安全编程接口和Junos SDK。

Juniper Networks Junos OS中的J-Web界面存在跨站脚本漏洞。该漏洞源于WEB应用缺少对客户端数据的正确验证。攻击者可利用该漏洞执行客户端代码。以下产品及版本受到影响:

-Juniper Networks Junos OS 12.1X46版本

-Juniper Networks Junos OS 12.3版本

-Juniper Networks Junos OS 12.3X48版本

-Juniper Networks Junos OS 14.1X53版本

-Juniper Networks Junos OS 15.1版本

-Juniper Networks Junos OS 15.1X49版本

-Juniper Networks Junos OS 15.1X53版本

-Juniper Networks Junos OS 16.1版本

-Juniper Networks Junos OS 16.2版本

-Juniper Networks Junos OS 17.1版本

-Juniper Networks Junos OS 17.2版本

-Juniper Networks Junos OS 17.3版本

-Juniper Networks Junos OS 17.4版本

-Juniper Networks Junos OS 18.1版本

-Juniper Networks Junos OS 18.2版本

-Juniper Networks Junos OS 18.3版本

-Juniper Networks Junos OS 18.4版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://kb.juniper.net/InfoCenter/index?page=content&id=JSA10970&actp=METADATA

11. Adobe Acrobat和Reader 竞争条件问题漏洞(CNNVD-201910-859)

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。Adobe Acrobat是一套PDF文件编辑和转换工具。Reader是一套PDF文档阅读软件。

Adobe Acrobat和Reader中存在竞争条件问题漏洞。攻击者可利用该漏洞执行代码。基于Windows和macOS平台的以下产品及版本受到影响:

-Adobe Acrobat DC(Continuous)2019.012.20040及之前版本

-Adobe Acrobat 2017(Classic 2017)2017.011.30148及之前版本

-Adobe Acrobat 2015(Classic 2015)2015.006.30503及之前版本

-Adobe Acrobat Reader DC(Continuous)2019.012.20040及之前版本

-Adobe Acrobat Reader 2017(Classic 2017)2017.011.30148及之前版本

-Adobe Acrobat Reader 2015(Classic 2015)2015.006.30503及之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb19-49.html

12. IBM Security Guardium Big Data Intelligence 加密问题漏洞(CNNVD-201910-1519)

IBM Security Guardium Big Data Intelligence(SonarG)是美国IBM公司的一套大数据安全智能解决方案。该方案具有交互式数据探索、自动连接分析和用户活动分析等特点。

IBM Security Guardium Big Data Intelligence (SonarG) 4.0版本中存在加密问题漏洞,该漏洞源于程序使用了较弱的加密算法。攻击者可利用该漏洞解密敏感信息。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.ibm.com/support/pages/node/1096924

13. Foxit Reader 缓冲区错误漏洞(CNNVD-201910-011)

Foxit Reader是中国福昕(Foxit)公司的一款PDF文档阅读器。

Foxit Reader 9.6.0.25114及之前版本中存在缓冲区错误漏洞。远程攻击者可利用该漏洞执行任意代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.foxitsoftware.com/support/security-bulletins.php

14. Apache Hadoop 后置链接漏洞(CNNVD-201910-1679)

Apache Hadoop是美国阿帕奇(Apache)软件基金会的一套开源的分布式系统基础架构。该产品能够对大量数据进行分布式处理,并具有高可靠性、高扩展性、高容错性等特点。

Apache Hadoop 1.0.3版本中存在后置链接漏洞。本地攻击者可利用该漏洞获取提升的权限。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://hadoop.apache.org

15. Adobe Acrobat和Reader 代码问题漏洞(CNNVD-201910-851)

Adobe Acrobat和Reader都是美国奥多比(Adobe)公司的产品。Adobe Acrobat是一套PDF文件编辑和转换工具。Reader是一套PDF文档阅读软件。

Adobe Acrobat和Reader中存在代码问题漏洞。攻击者可利用该漏洞执行代码。基于Windows和macOS平台的以下产品及版本受到影响:

-Adobe Acrobat DC(Continuous)2019.012.20040及之前版本

-Adobe Acrobat 2017(Classic 2017)2017.011.30148及之前版本

-Adobe Acrobat 2015(Classic 2015)2015.006.30503及之前版本

-Adobe Acrobat Reader DC(Continuous)2019.012.20040及之前版本

-Adobe Acrobat Reader 2017(Classic 2017)2017.011.30148及之前版本

-Adobe Acrobat Reader 2015(Classic 2015)2015.006.30503及之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb19-49.html

16. D-Link DBA-1510P 操作系统命令注入漏洞(CNNVD-201910-292)

D-Link DBA-1510P是中国台湾友讯(D-Link)公司的一款无线接入点设备。

使用1.70b009及之前版本固件的D-Link DBA-1510P中的Web User Interface存在操作系统命令注入漏洞。攻击者可利用该漏洞执行任意的操作系统命令。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.dlink.com

17. Cisco Firepower Management Center SQL注入漏洞(CNNVD-201910-086)

Cisco Firepower Management Center(FMC)是美国思科(Cisco)公司的新一代防火墙管理中心软件。

Cisco FMC中的基于Web的管理界面存在SQL注入漏洞,该漏洞源于程序没有进行正确的输入验证。远程攻击者可通过发送特制的SQL查询利用该漏洞查看信息并在底层操作系统中执行命令。以下产品及版本受到影响:

-Cisco FMC 6.0.0版本

-Cisco FMC 6.2.0版本

-Cisco FMC 6.2.1版本

-Cisco FMC 6.2.2版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191002-fmc-sql-inj

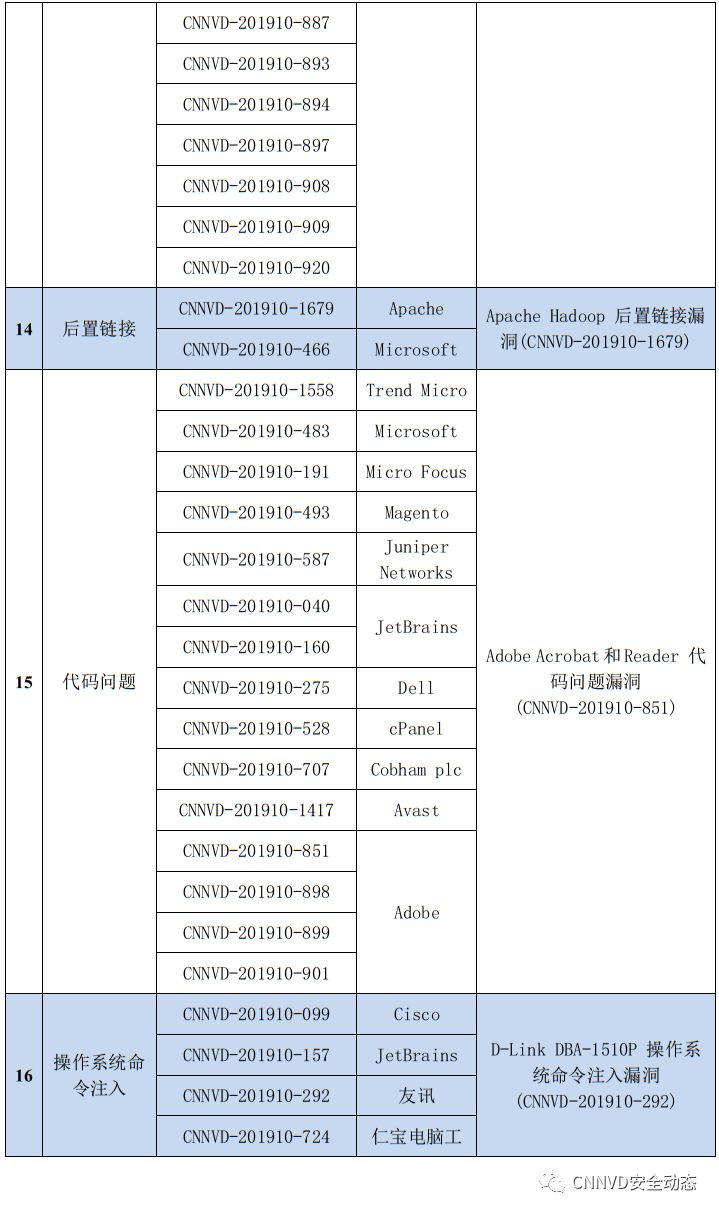

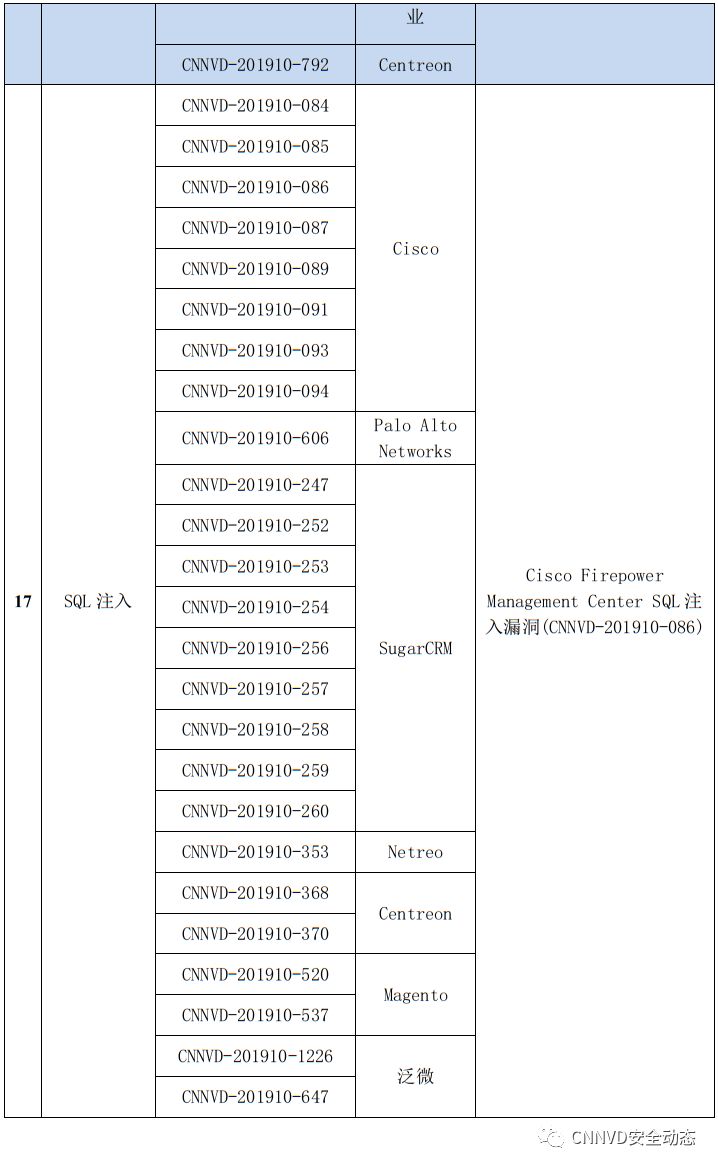

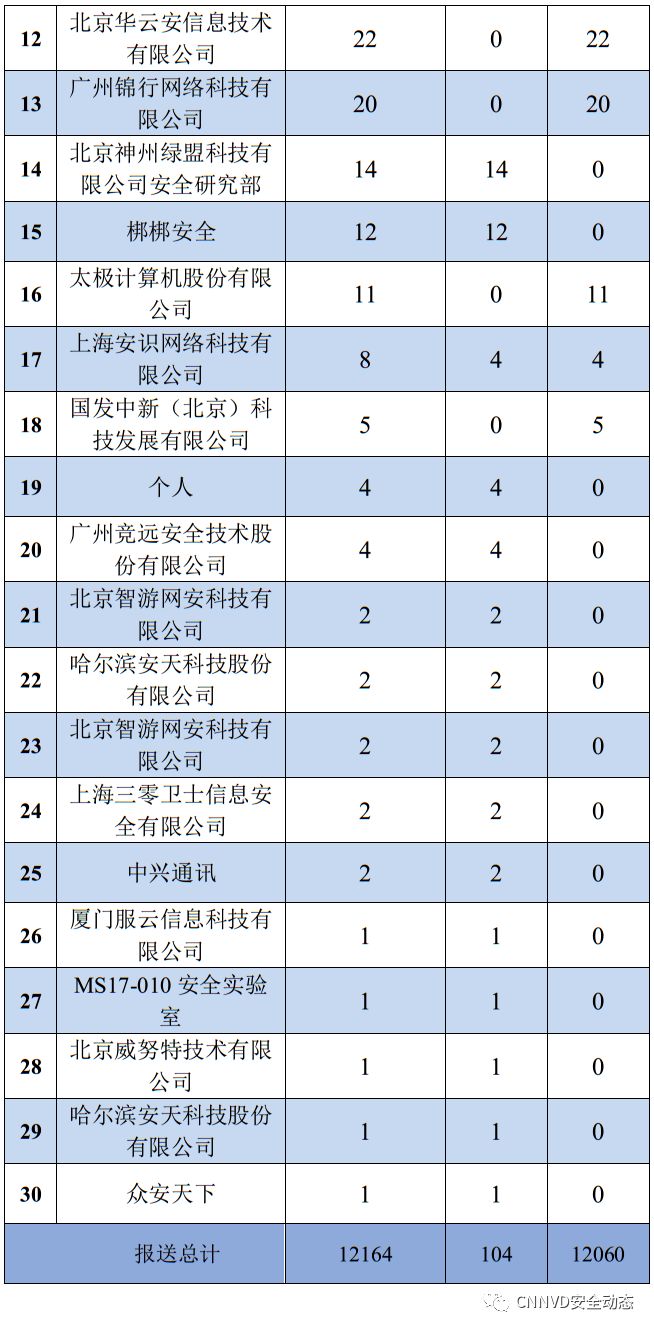

二、接报漏洞情况

本月接报漏洞共计12164个,其中信息技术产品漏洞(通用型漏洞)104个,网络信息系统漏洞(事件型漏洞)12060个。

表7 2019年10月漏洞接报情况

三、重大漏洞预警

3.1 关于Oracle WebLogic Server反序列化漏洞的预警

本月,国家信息安全漏洞库(CNNVD)收到Oracle WebLogic Server反序列化漏洞(CNNVD-201910-1034、CVE-2019-2890)(CNNVD-201910-1035、CVE-2019-2887)情况的报送。攻击者可利用该漏洞在未授权的情况下发送攻击数据,最终实现远程代码执行。WebLogic Server 10.3.6.0、12.1.3.0、12.2.1.3等版本均受漏洞影响。目前, Oracle官方已经发布补丁修复了漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

.漏洞简介

Oracle WebLogic Server是美国甲骨文(Oracle)公司开发的一款适用于云环境和传统环境的应用服务中间件,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。

Weblogic中的序列化是指把 Java 对象转换为字节序列的过程便于保存在内存、文件、数据库中,反序列化是指把字节序列恢复为 Java 对象的过程。

Weblogic在利用T3协议进行远程资源加载调用时,默认会进行黑名单过滤以保证反序列化安全。攻击者可利用漏洞绕过Weblogic反序列化黑名单,在未授权的情况下发送攻击数据,通过T3协议在WebLogic Server中执行反序列化操作,最终实现远程代码执行,进而控制WebLogic服务器。

.漏洞危害

攻击者可利用漏洞在未授权的情况下发送攻击数据,通过T3协议在WebLogic Server中执行反序列化操作,最终实现远程代码执行。该漏洞涉及了多个版本,具体受影响版本如下:

Oracle WebLogic Server 10.3.6.0 Oracle WebLogic Server 12.1.3.0 Oracle WebLogic Server 12.2.1.3 |

.修复措施

目前, Oracle官方已经发布补丁修复了漏洞,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。Oracle官方更新链接如下:

https://www.oracle.com/technetwork/security-advisory/cpuoct2019-5072832.html

3.2 关于泛微E-cology OA系统SQL注入漏洞的预警

本月,国家信息安全漏洞库(CNNVD)收到关于泛微E-cology OA系统SQL注入漏洞(CNNVD-201910-1226)情况的报送。2019年10月17日,泛微e-cology OA发布了安全更新补丁,修复了SQL注入相关漏洞,这次是在10月10日发布的SQL注入漏洞补丁后更新发布的最新漏洞补丁。成功利用此漏洞的攻击者,可以远程获取目标系统的数据库敏感信息。泛微E-cology OA V9 V8版本均受此漏洞影响。目前,泛微官方已发布漏洞补丁,请用户及时确认是否受到漏洞影响,尽快采取修补措施。

.漏洞简介

泛微E-cology OA系统是一套兼具企业信息门户、知识管理、数据中心、工作流管理、人力资源管理、客户与合作伙伴管理、项目管理、财务管理、资产管理功能的协同商务平台。泛微e-cology OA系统存在SQL查询语句过滤不严的情况(直接语句拼接),从而导致SQL注入漏洞,恶意攻击者可以通过构造恶意查询语句的攻击代码触发漏洞,利用该漏洞可以获取数据库中敏感信息。

通过对泛微E-cology OA系统在互联网中的IP地址进行分析,2019年全球共19389个用户联网使用该系统,主要用户分布在中国,共19040个,其中北京地区用户量最多,共4379个。目前,该漏洞利用poc已经在网络中流传,存在较大风险,建议用户及时采取解决措施。

.漏洞危害

成功利用此漏洞的攻击者,可以远程获取目标系统的数据库敏感信息。泛微E-cology OA V9 V8版本均受此漏洞影响。

.安全建议

目前,泛微官方已发布漏洞补丁,请用户及时确认是否受到漏洞影响,尽快采取修补措施。官方补丁地址如下:

https://www.weaver.com.cn/cs/securityDownload.asp

声明:本文来自CNNVD安全动态,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。