近日,罗马里亚安全软件公司比特梵德(Bitdefender)的安全研究人员公开披露了他们在亚马逊旗下产品Ring VideoDoorbell Pro视频智能门铃中发现了一个高危漏洞。

通过利用该漏洞,身处Ring Video Doorbell Pro用户房屋附近的攻击者能够拦截无线网络证书,进而攻击处于同一网络下的其他联网设备。

漏洞披露时间表

2019年6月20日:比特梵德与亚马逊进行了第一次联系,请求提供一个安全的渠道来发送漏洞细节。

2019年6月24日:亚马逊发回请求的PGP密钥,比特梵德通过安全渠道发送了漏洞细节;

2019年7月16日:比特梵德被邀请通过HackerOne 漏洞赏金计划提交报告;

2019年7月18日:报告得到肯定和接受;

2019年7月30日:比特梵德要求亚马逊提供更新;

2019年9月5日:在与亚马逊反复交涉后,一个修复程序被发放;

2019年11月7日:公开披露漏洞。

漏洞概述

云端-设备通信

RingVideo Doorbell Pro仅使用多个API端点通过供应商的云服务进行通信,如es.ring. com或ps.ring.com。

为了与这些端点进行通信,Ring Video Doorbell Pro在验证服务器证书时使用了HTTPS,这能够保证中间人攻击(Man-in-the-MiddleAttack,一种“间接”入侵方式)不会发生。

为了快速处理事件,Ring Video Doorbell Pro始终保持与云端的连接。这将加快响应速度,因为服务器可以在需要时发送信息,而不是等待来自Ring Video Doorbell Pro的轮询。

本地网络

RingVideo Doorbell Pro使用本地无线网络连接到互联网,但它不向本地网络公开任何服务。所有的通信都是通过供应商的云服务进行。这极大地减少了本地攻击面,但当互联网连接中断时,服务也将暂停。

信息泄露

如上所述,Ring Video Doorbell Pro使用无线连接到本地网络。

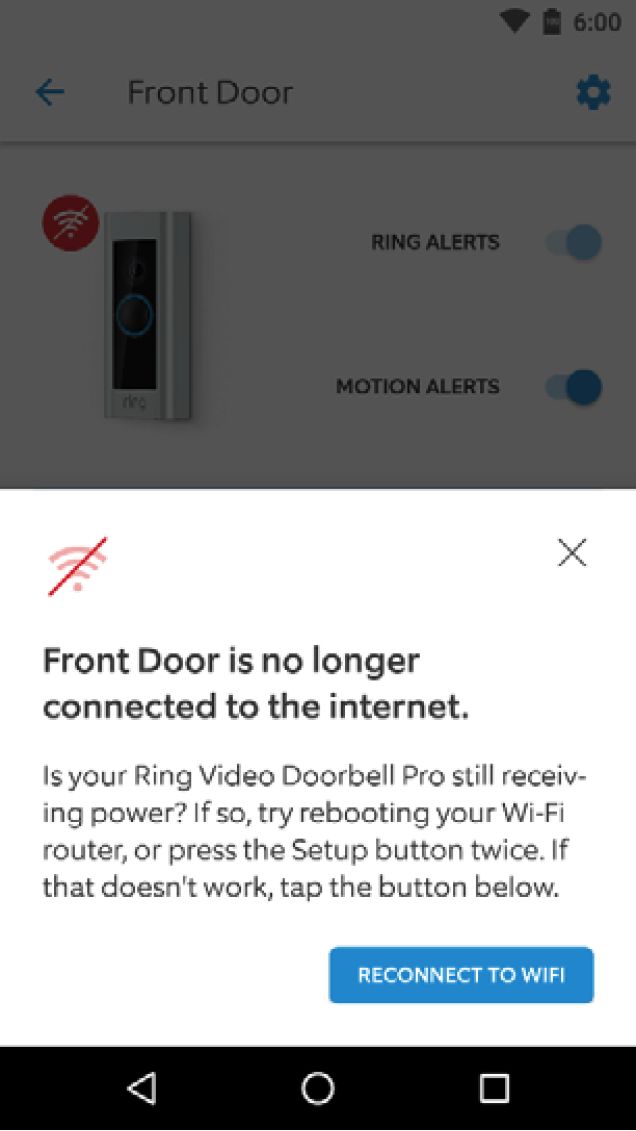

在首次进行配置时,智能手机APP必须发送无线网络凭证,但这是通过不受保护的访问点(AP)以一种不安全的方式进行的。

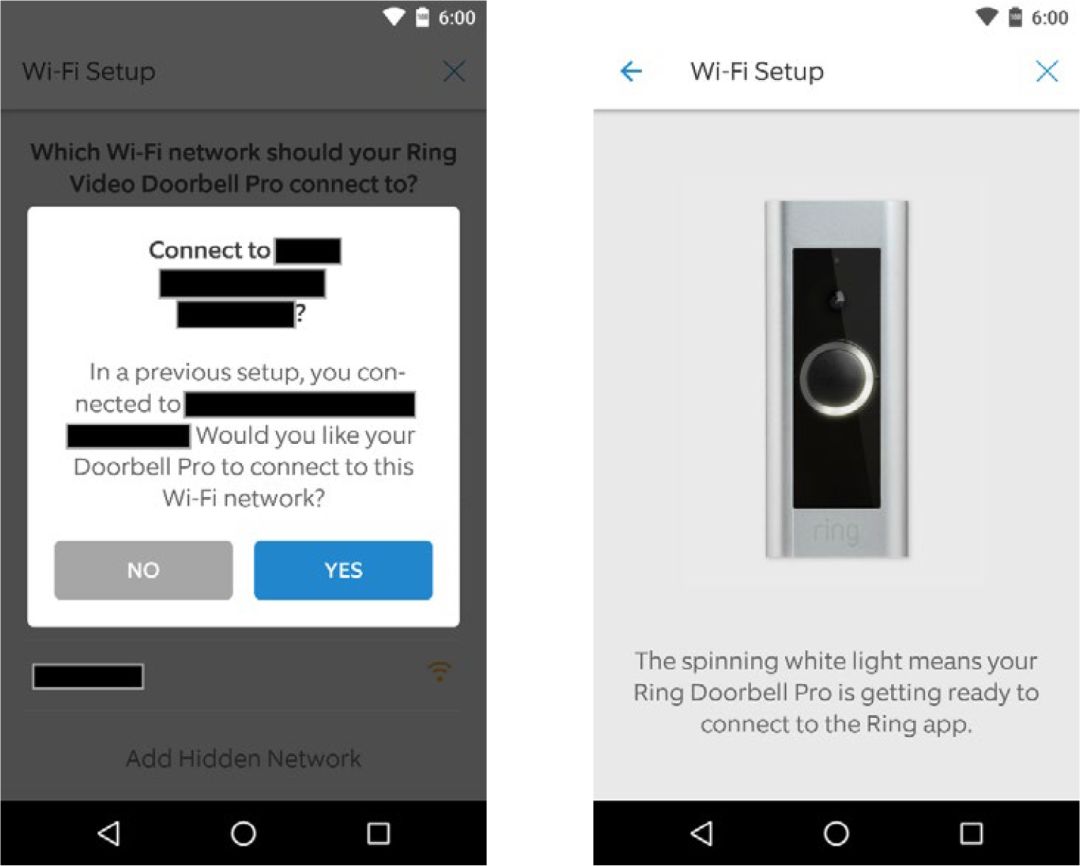

在进入配置模式后,Ring Video Doorbell Pro会在没有口令的情况下创建一个没有密码的访问点(SSID包含MAC地址的最后3个字节)。一旦网络启动,APP会自动连接到它,然后发送凭证到本地网络。

值得注意的是,整个过程都是通过明文HTTP执行的。也就是说,凭证存在暴露给附近攻击者的可能。

账号管理

每一个Ring Video Doorbell Pro用户都需要注册一个Ring账号,以便设备会与用户账号进行关联。

为了与设备进行通信,智能手机APP总是会使用云服务,即使是处于同一网络下,该功能是由api.ring.com API处理。

此外,APP还会与其他API进行通信,以实现其他功能,如错误报告、通知等,而所有这些连接都是在执行“证书绑定(Certificate Pinning)”时通过TLS安全建立的。

设备访问控制

一般来说,只有Ring Video Doorbell Pro用户才能访问和控制门铃,而其他用户则需要通过APP才能够获得访问权限。

凭证泄露

如上所述,本地无线网络的凭证是通过一个不安全的通道(一个开放的网络)发送的,而附近的攻击者则可以利用这一点来获取用户的网络凭证。

首先,攻击者必须欺骗用户,使其相信自己的门铃发生了故障,以便用户对其进行重新配置。

一种方法是不断发送反身份验证消息,这样门铃就可以从无线网络中断开。

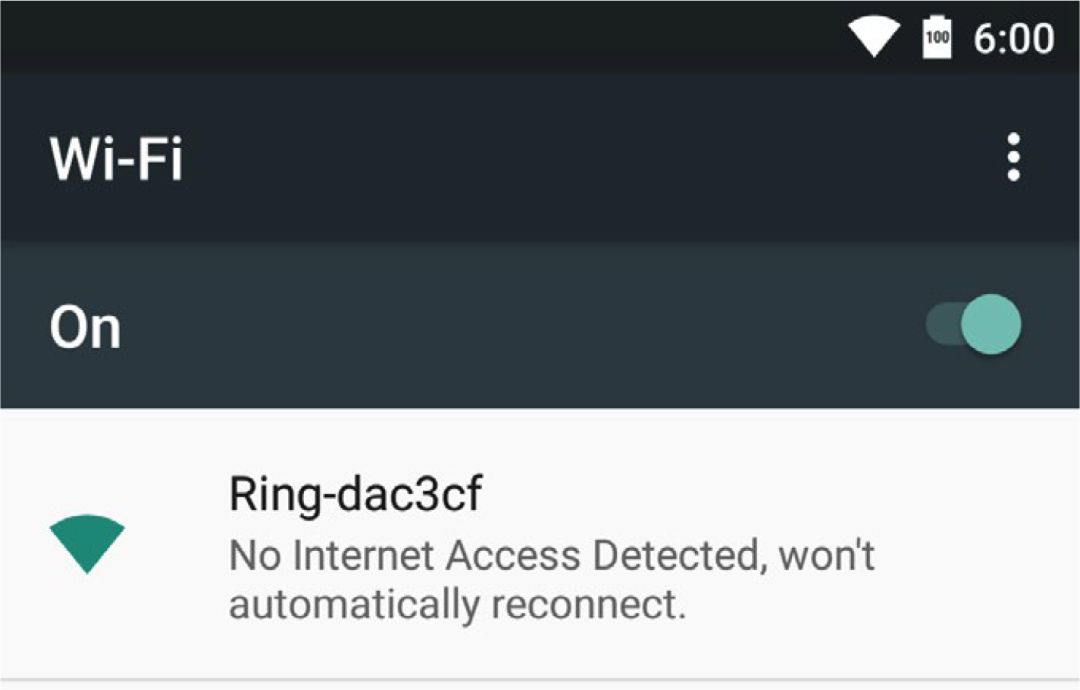

一段时间之后,APP会显示门铃离线:

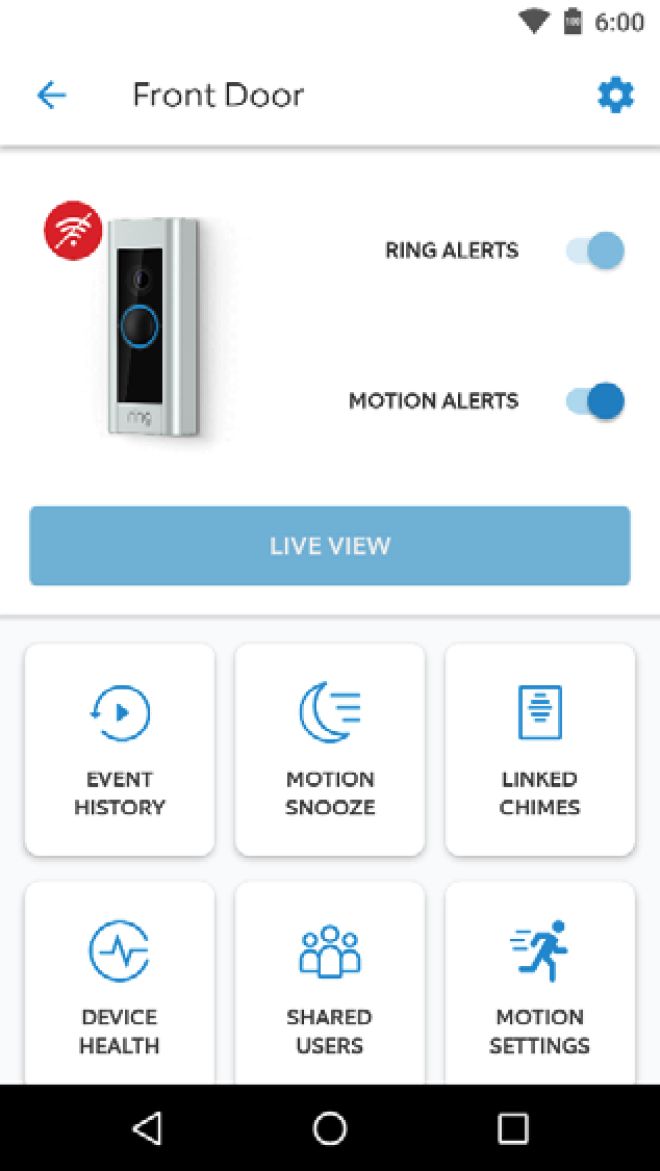

这时,“实时查看(live view)”按钮会变成灰色。一旦用户点击,APP就会建议重启路由器或连续按两次“设置(setup)”按钮。

连续按两次“设置(setup)”按钮将触发设备重新连接到网络,但并不会成功。

于是,留给用户的唯一方法就是重新对门铃进行配置。

重新配置设备:

这时,攻击者便能够通过嗅探所有的数据包来抓取发送给门铃的明文凭证。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。