SIM交换或SIM劫持,是指攻击者利用受害者的SIM卡盗取其移动身份,从而通过找回密码或者验证码登陆的方式,接管社交账号等。

曾经有个专门通过这种方式进行盗取社交账号后,高价在一个论坛里面进行交易,此前大概整理过,有兴趣可看一下。

一般这些诈骗分子会通过不同途径,如网络钓鱼攻击、地下市场或资料外泄事件等,收集受害者的个人敏感资料(例如姓名、地址、出生日期、电话号码、帐号登入凭证等资讯)。紧接着,攻击者以受害者的电话号码连同虚假身份证明文件,假冒受害者本人,向电信客服报称遗失了手机,申办将其电话号码转移至攻击者的 SIM 卡上。

而上述的攻击手段,在客服姐姐们被多次培训叮嘱后,目前上当受骗的几率开始降低,但仍然有受骗的,比如一名22岁的年轻人通过SIM交换偷走了价值2300万美元的加密货币,结果在推特上各种炫耀,从而被逮捕的故事。

如果上面还只是简单的社工攻击,那么下面便已经直接涉及到了入侵电信公司的行为了。

日前,最新的攻击使用了远程桌面协议(RDP)软件。通过该软件可以使用户通过互联网远程控制计算机。

而攻击者找的借口也很简单,首先他们说服电信公司客户支持中心的客服运行或安装RDP软件。

熟练的老手攻击者称,他们和客服提供了类似他们内部员工ID的信息,并且他们都相信这是真的。

例如:我是马化腾,我的ID是001.

此外,攻击者还说服员工为RDP服务提供账号密码,一般来说按照黑鸟多次应急的经验,这些账号密码都是保存在excel表格里面。

启用RDP后,攻击者通过RDP连接电信呼叫中心的计算机,并使用员工计算机,而这些计算机上就放着可以更改SIM卡到另一个SIM卡的工具,从而将受害者的号码移动到由黑客控制的SIM卡中。

至此,黑客就可以通过短信接收受害者的双因子身份验证码或密码重置提示。

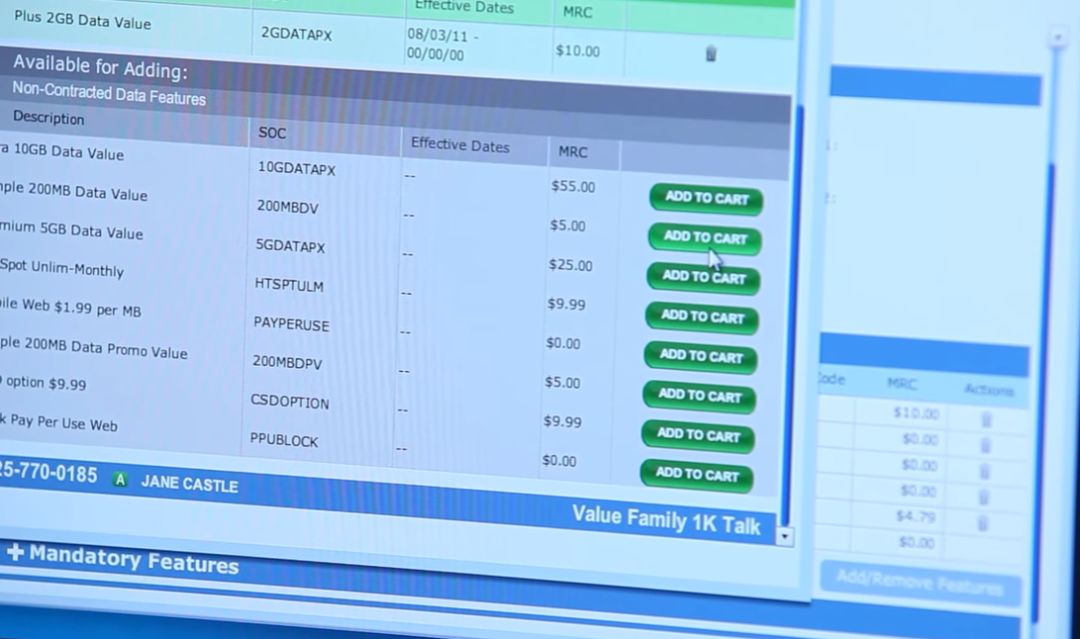

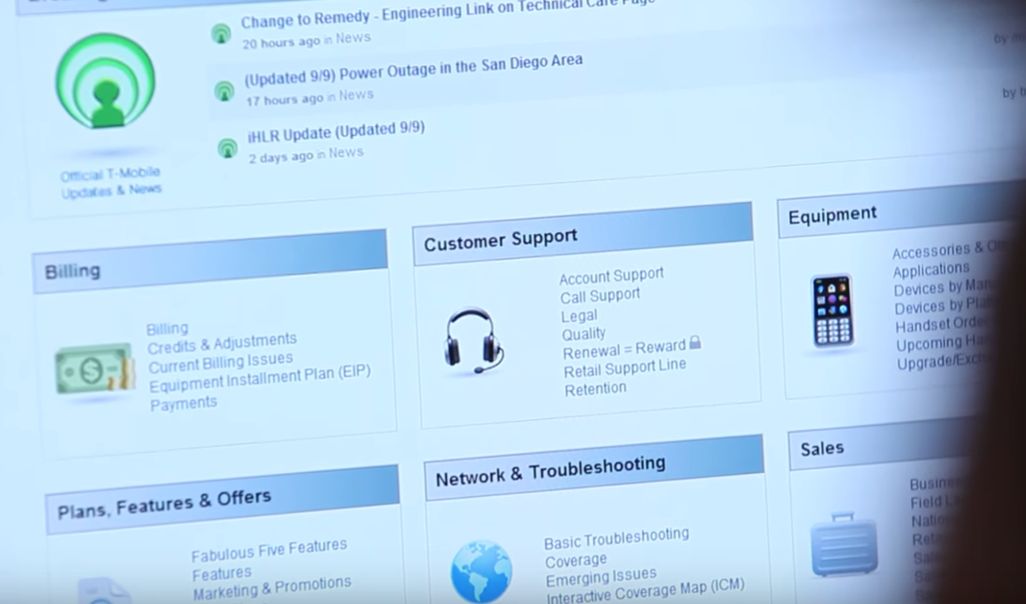

其中包括T-Mobile的称为QuickView的工具;

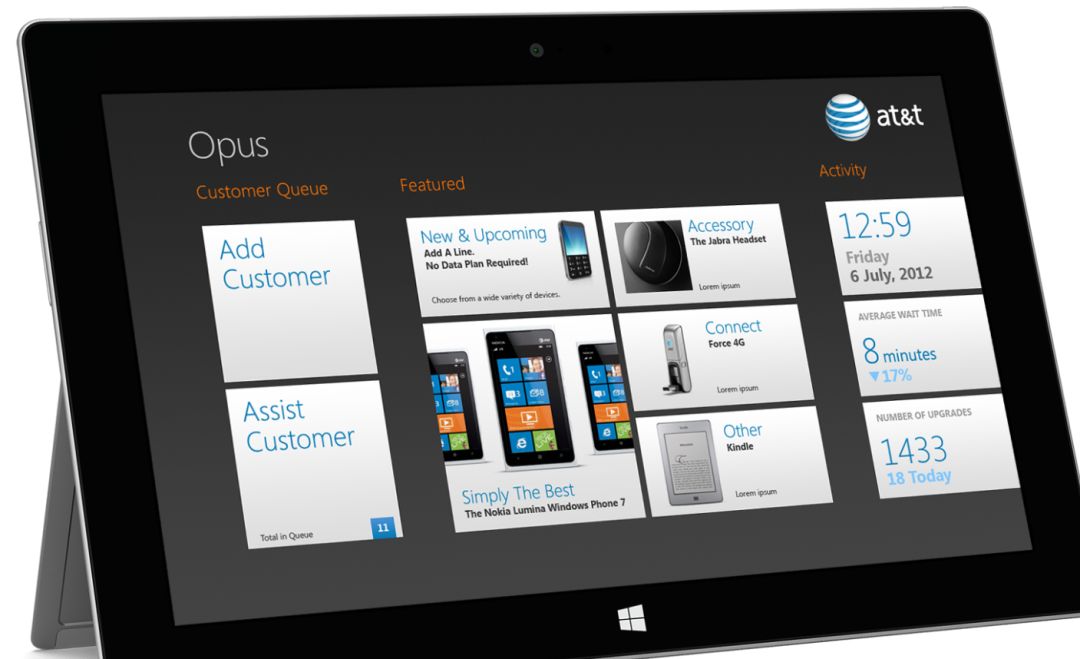

AT&T公司称为Opus。

攻击者表示,他们经常使用的一种RDP连接工具是Splashtop,在其网站上说该产品旨在帮助“远程支持客户的计算机和服务器”。

Ceraolo提供了此过程的多个屏幕截图,其中一个似乎显示有人通过RDP登录到T-Mobile QuickView面板。

另一个显示有人登录到AT&T系统时正在使用RDP工具。

目前为止,T-Mobile和AT&T被实施这样的攻击最多。

国内联通、电信、移动同样需要注意,尤其要对客服进行安全意识培训,防止着道。

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。