周一,卡巴斯基实验室发布报告称,能源部门遭受的针对性攻击数量要大大高于其它行业,而且去年披露的很多漏洞影响的都是能源行业使用的产品。

卡巴斯基实验室共分析了由 ICS-CERT、供应商及其研究人员在2017年披露的 322个缺陷,其中包括和工控系统以及工业组织机构所使用的通用软件以及协议相关的问题。

在这些安全漏洞中,178个漏洞影响的是能源行业使用的控制系统。很多关键的制造组织机构(包括初级金属制造商,机器、电力设备和交通设备制造商)遭受其中164个漏洞的影响。

其它遭受大量漏洞利用攻击的行业是水和废水行业(97)、交通(74)、商业设施(65)以及食品和农业(61)。

去年披露的很多漏洞影响 SCADA 或 HMI 组件 (88)、工业联网设备 (66)、PLCs (52)和工程软件 (52)。然而,通用软件和协议中的漏洞也对工业组织机构产生影响,包括 WPA 漏洞即 KRACK 和影响英特尔技术的漏洞。

漏洞类型

至于漏洞类型,近四分之一的漏洞是 web 相关漏洞,以及21%的漏洞是认证问题。

大多数漏洞的严重程度是中危或高危,但其中60个弱点从 CVSS 评分角度来讲被认为是严重漏洞。卡巴斯基实验室表示,CVSS 评分为10分的所有漏洞都跟认证问题有关,而且它们均可轻易遭远程利用。

卡巴斯基实验时表示,其中265个漏洞可在未经验证且不需要具有特殊知识或技能的情况下遭远程利用。例外,其中17个安全漏洞的利用代码可公开获取。

其它恶意软件感染事件

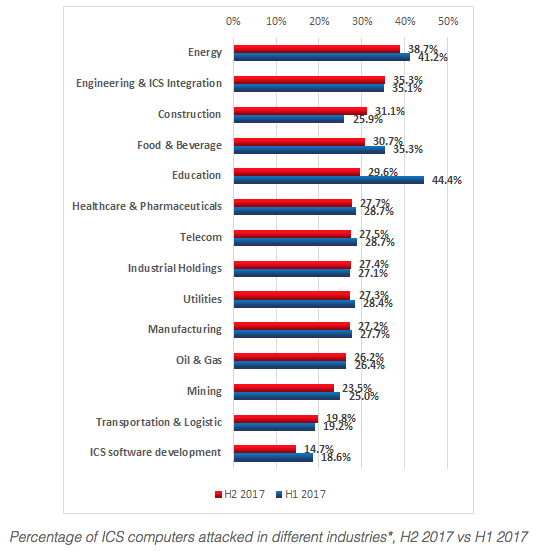

卡巴斯基实验室还分享了恶意软件感染和其它安全事件的信息。2017年下半年,安装在自动系统上的卡巴斯基安全产品检测到了约2400个家族中的近1.8万款恶意软件。卡巴斯基拦截了约38%的工控系统攻击,稍低于2017年上半年拦截的攻击数量。

能源行业仍然是遭受影响最大的行业。卡巴斯基实验室表示,约40%的能源设备遭受针对性攻击。

卡巴斯基实验室表示,“在多数案例中,试图感染工控系统电脑的攻击是偶然为之而非针对性攻击。结果,恶意软件中部署的功能并非专门针对工业自动化系统。然而,即使不具备专门针对工控系统的功能,恶意软件感染也会给工业自动系统造成严重后果,包括紧急关闭工业进程。”例如 WannaCry 在某种情况下临时中断工业进程。

研究人员注意到,僵尸网络代理也能带来严重威胁,包括窃取敏感信息以及由于代码出错和不兼容问题带来的副作用即中断工业进程。卡巴斯基实验室报告称,去年受监控的超过10%的系统遭受僵尸网络代理的攻击。

本文由360代码卫士翻译自SecurityWeek

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。