2020年2月11日,Microsoft发布了重要级别的补丁程序,以解决Microsoft Exchange Server中的远程代码执行漏洞(CVE-2020-0688)。成功利用此漏洞的攻击者可以完全控制受影响的Exchange服务器,在Exchange服务器上执行任意代码、随意窃取或伪造公司电子邮件通信。

目前此漏洞的细节已经在互联网公开,有被恶意利用的可能。鉴于漏洞危害较大,建议客户尽快升级安装补丁程序。

漏洞描述

2020年2月11日,Microsoft发布了针对Microsoft Exchange Server中的远程代码执行漏洞(CVE-2020-0688)的补丁程序。目前此漏洞的利用细节已经在互联网公开。

当服务器在安装时无法正确创建唯一密钥时,Microsoft Exchange Server中将存在一个远程代码执行漏洞。该漏洞是由于Exchange控制面板(ECP)组件中使用了静态密钥(validationKey和decryptionKey)。这些密钥用于为ViewState提供安全性。ViewState是ASP.NET Web应用程序在客户端上以序列化格式存储的服务器端数据。客户端通过__VIEWSTATE请求参数将此数据传回服务器。经过身份验证的攻击者可以诱使服务器反序列化恶意制作的ViewState数据,从而在Exchange控制面板Web应用程序的上下文中执行任意.NET代码。由于Exchange控制面板Web应用程序是以SYSTEM权限运行,因而成功利用此漏洞的攻击者可以以SYSTEM身份执行任意代码,并完全破坏目标Exchange服务器。

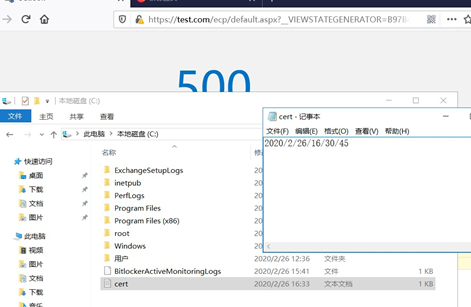

奇安信CERT已第一时间复现此漏洞,复现截图如下:

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

Microsoft Exchange Server 2010 Service Pack 3 Update Rollup 30

Microsoft Exchange Server 2013 Cumulative Update 23

Microsoft Exchange Server 2016 Cumulative Update 14

Microsoft Exchange Server 2016 Cumulative Update 15

Microsoft Exchange Server 2019 Cumulative Update 3

Microsoft Exchange Server 2019 Cumulative Update 4

处置建议

目前,微软官方已发布针对受影响版本的补丁程序,建议用户尽快安装:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0688

参考资料

[1]https://www.zerodayinitiative.com/blog/2020/2/24/cve-2020-0688-remote-code-execution-on-microsoft-exchange-server-through-fixed-cryptographic-keys

[2]https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0688

时间线

2020年2月26日,奇安信 CERT发布安全风险通告

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。