作者:何清林,罗冰

一、简介

根据[1]、[2]的报告,有黑客正扫描整个互联网,尝试劫持智能建筑访问控制系统,用来发起DDoS攻击。这些攻击的目标是Nortek的安全与控制产品,Linear eMerge E3。Linear eMerge E3 设备属于“访问控制系统”类别的硬件。它们往往被安装在各种公司的总部、工厂或工业园区。主要作用是根据来访者的凭证(访问码)或智能卡来控制打开门和房间的权限。

我们在物联网威胁监测平台中也发现了大量针对Linear eMerge E3设备的攻击行为[3],并捕获到了对应的恶意程序。该恶意程序以hoho.arm7为文件名进行传播。我们对样本及攻击态势进行了分析,初步判断该攻击为初级黑客所为,且该黑客在不断自我成长。

二、样本分析

在我们的物联网威胁数据平台中,共捕获到了两个相关的样本:

第一个样本的捕获时间是1与5号,该样本没有做任何加壳或者去符号化处理,对样本进行简单的静态逆向分析即能看到代码的逻辑,该样本借鉴了Mirai和Gafgyt的部分代码,主要的恶意行为是DDos攻击。该样本关联有一个C2:switchnets.net:30047

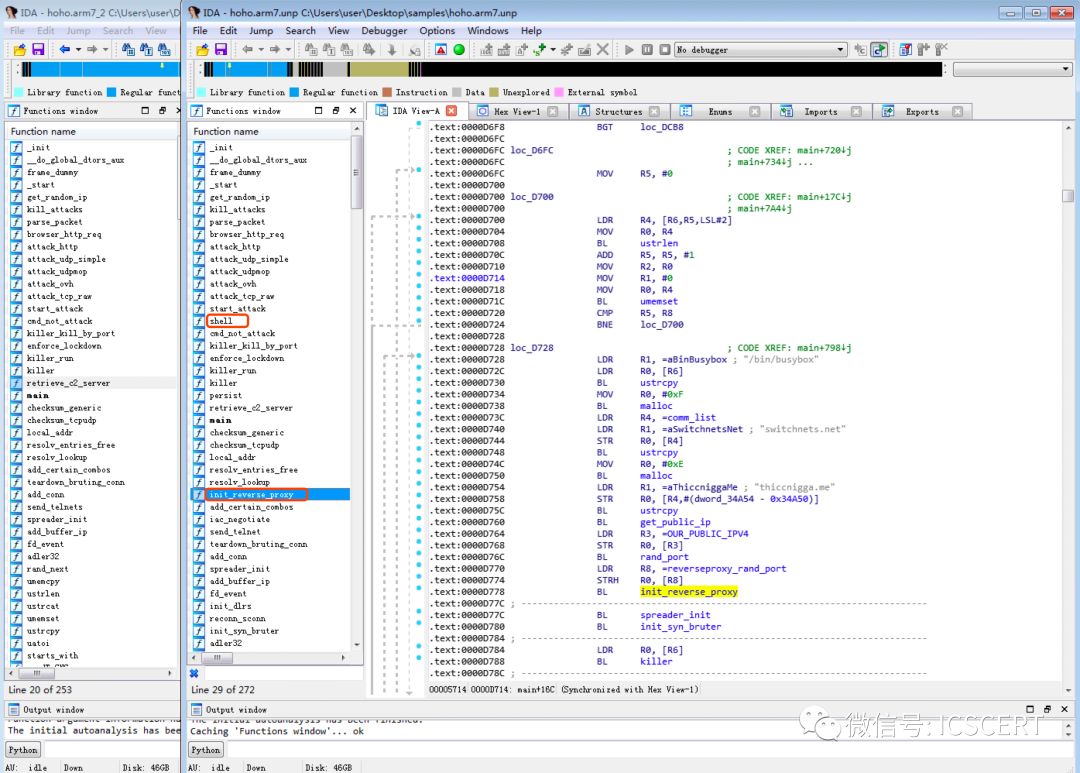

第二个样本捕获时间是1月29号,跟第一个样本在同一个URL上。与第一个相比,该样本增加了UPX壳。进行UPX脱壳后发现与第一个样本逻辑几乎一样,不同之处在于它有两个c2,在原先的基础上增加了一个:thiccnigga.me:30047。并且在获取c2机制时增加了shell功能,如下图所示:

图1 样本逆向分析

三、威胁态势分析

根据网络空间主动探测引擎的数据记录,目前网络中一共在线的Linear eMerge E3的设备有2000多台。而根据我们物联网威胁平台的数据显示,利用Linear eMerge E3漏洞发起攻击的目标IP地址共有129万个,由此可知该黑客主要是扫描式的无差别攻击。目前发起攻击的攻击IP地址共有100多个,主要位于意大利(92个),韩国(4个),美国(2个)。

四、相关威胁IOC信息

URL:

http://switchnets.net/hoho.arm7

样本hash值:

c4cc0e958bebdcc5af300480fe32616a29632d9e

8ac257c417219e1da816549ae9fe956bf01fb3b7

C2:

switchnets.net:30047

thiccnigga.me:30047

参考:

[1]https://securityaffairs.co/wordpress/97226/hacking/nsc-linear-emerge-e3-hack.html

[2]https://nosec.org/home/detail/4067.html

[3]Linear eMerge E3远程命令执行漏洞:

https://www.exploit-db.com/exploits/47649

声明:本文来自工业互联网安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。