还记得去年 8 月 “特斯拉 30 秒即被盗” 的事件吗?当时一辆价值 9 万英镑的特斯拉 Model S 被手中仅仅拿着一根铁丝的盗窃者轻松地开走了。

其实在那次盗窃事件中,盗窃者还通过中继攻击、传统电子继电器系统和一些其他手段,才成功完成了盗窃。即便如此,也让人们一度十分恐慌,原来配备无钥匙进入与启动(PKES)系统的汽车存在这么大的安全问题。

如今,又一个坏消息来了。一项来自英国伯明翰大学和比利时鲁汶大学的最新研究发现,数百万使用具有防盗芯片机械钥匙的汽车也很容易被别人 “开走”——盗窃者可以利用基于加密应答器 DST80 的防盗系统轻松 “克隆” 汽车钥匙。据了解,目前这一漏洞主要涉及丰田、现代和起亚 3 家汽车公司的 24 种车型。

据研究人员透露,他们在汽车防盗控制系统使用的加密设备中发现了这一新的漏洞。盗窃者只要在任何装有 DST80 汽车的遥控钥匙附近使用一个相对便宜的 Proxmark 射频识别(RFID) 设备,就可以获得足够多的信息,从而推导出被加密的信息。反过来,这将允许盗窃者使用相同的设备模拟汽车的遥控钥匙,禁用防盗控制系统,从而启动汽车引擎。一旦得逞,盗窃者就可以反复启动并驾驶这辆汽车。

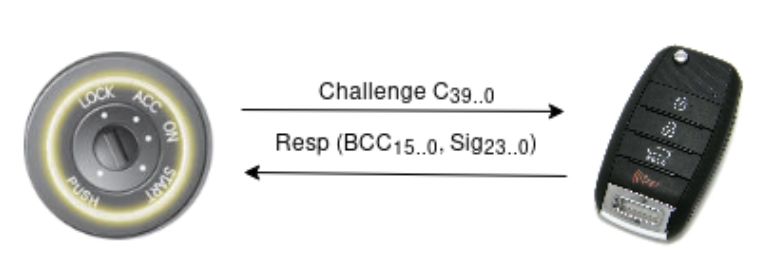

图 | DST80 认证协议(来源:WIRED)

图 | 汽车防盗控制系统(来源:WIRED)

尽管丰田汽车公司证实了这一密码学漏洞确实存在,但他们认为,这种类型的攻击并没有 “中继攻击” 那么容易实现。

相比于只需要使用一对无线电设备,并且可以远距离作案的 “中继攻击” 来说,研究人员提到的 “克隆攻击” 则需要使用射频识别设备近距离操作。而且,由于 “克隆攻击” 的目标是汽车的防盗控制系统,而不是无钥匙进入(PKE)系统,盗窃者仍然需要借助一些方法来转动汽车的点火装置(机械钥匙插入的圆柱体),然后才能启动汽车。

对于丰田汽车公司的说法,研究人员表示,盗窃者只需要使用一把螺丝刀转动或者使点火装置电线短路,完全可以启动汽车,这不是什么难事。

这不是 DST80 本身的问题,而是汽车制造商如何使用 DST80 的问题。研究人员指出,丰田汽车遥控钥匙的加密秘钥是基于本身的序列号,当使用射频识别设备扫描时,序列号就会被公开传输;DST80 提供的是 80 位的加密,但起亚和现代汽车使用的是 24 位加密,因此很容易被破解。

对此,英国伯明翰大学计算机科学教授弗拉维奥·加西亚(Flavio Garcia)表示,“24 位?用笔记本电脑几毫秒就破解了。”

针对这一漏洞,丰田汽车公司在一份声明中表示,“上述漏洞只适用于之前的车型,现有的新车型有不同的配置。” 该公司还补充道,“对我们的客户来说,这种漏洞的风险很低,因为这需要盗窃者既拥有真正的物理钥匙(对专业的盗窃者来说不太需要,上文已反驳),还要有市场上不常见的高度专业化的设备。”

研究人员表示,目前还没有针对上述名单内的汽车型号的修复补丁。只有一个方法,就是返厂替换掉原来的防盗控制系统和汽车遥控钥匙。但据《连线》杂志报道,在他们联系的汽车制造商中,没有一家愿意这么做。

目前,受影响的车型包括丰田的凯美瑞、卡罗拉和 RAV4,起亚的 Optima、Soul 和 Rio 以及现代的 I10、I20 和 I40 等。完整名单如下:

图 | 存在禁用防盗控制系统攻击车型的完整名单(来源:WIRED)

如何保护你的汽车不被盗?研究人员建议,使用方向盘锁或是个不错的选择。此外,保护好你的汽车遥控钥匙,让它尽量远离射频识别设备。(寇建超)

参考:

https://tches.iacr.org/index.php/TCHES/article/view/8546/8111

https://www.wired.com/story/hackers-can-clone-millions-of-toyota-hyundai-kia-keys/amp

声明:本文来自DeepTech深科技,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。