作者:刘中金,张家琦

一、背景

上月某境外组织发布推文宣称于2月13日对我国实施网络攻击,并公开了攻击目标和网络攻击教程。从公开信息显示,本次攻击活动的主要目标是国内视频监控领域的相关企业网站和联网视频监控设备,还包括以gov.cn后缀的网站。

推文发布后,CNCERT以及国内多家安全企业公开发布了预警通报,建议各单位和相关用户及早排查风险隐患,提前做好防范应对。针对这一攻击事件,我们第一时间开展了攻击监测,并对后续攻击趋势进行了跟踪监测和研判。

二、视频监控设备网络攻击手法分析

从境外组织公开的攻击信息显示,本次网络攻击活动主要利用了远程命令执行漏洞、恶意代码植入、登录绕过漏洞三类漏洞,漏洞利用方法如表1所示。

表1 本次网络攻击活动所利用的视频监控设备漏洞信息

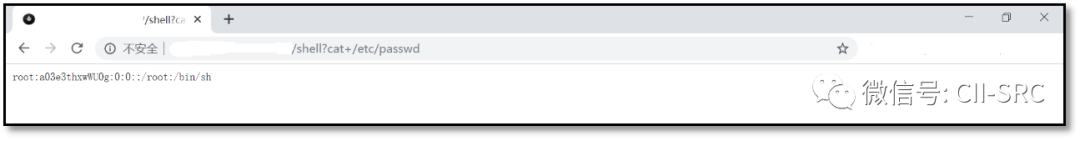

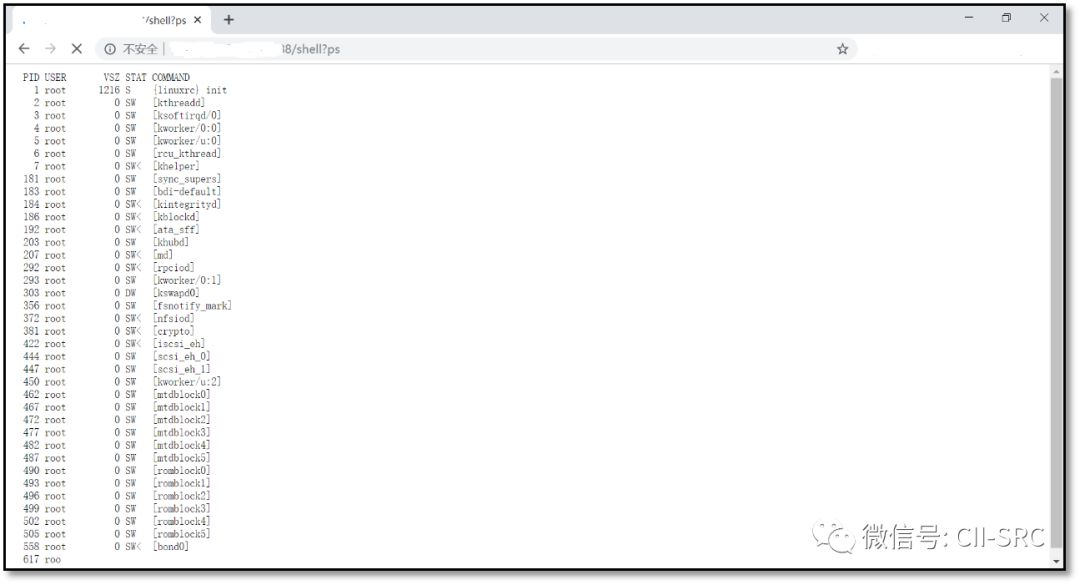

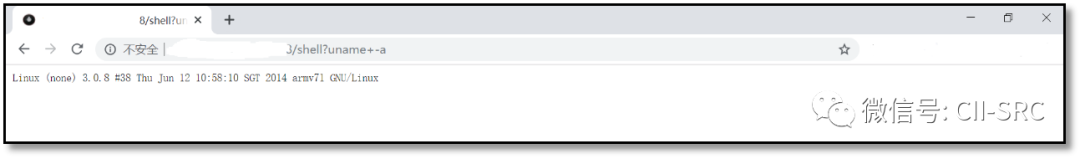

漏洞利用效果如下图所示,图1和图2通过远程命令执行漏洞直接以root权限对设备执行任意指令,可获取设备敏感信息,甚至可以远程重启或关闭设备。

图1 视频监控设备远程命令执行漏洞利用效果

图2 视频监控设备远程命令执行漏洞利用效果

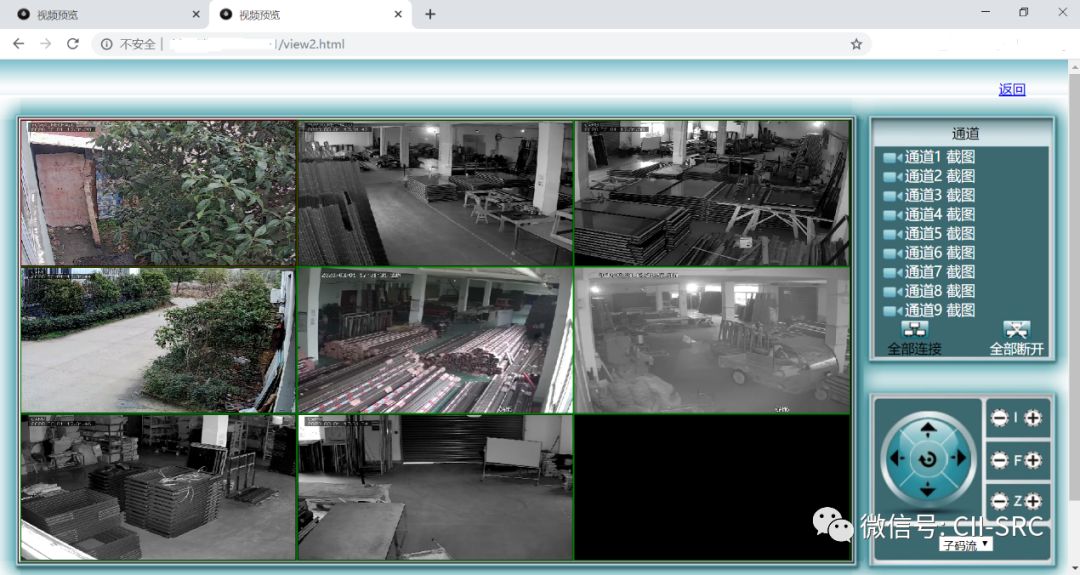

图3通过登录权限绕过漏洞,任意用户可以直接登录到视频监控设备的管理界面。

图3 视频监控设备登录绕过漏洞利用效果

三、视频监控设备攻击活动整体情况分析

为了对这次攻击事件有个更全面的认识和研判,本报告针对本次网络攻击的三类漏洞利用情况开展了跟踪监测,持续监测到3月初。

3.1 视频监控设备远程命令执行漏洞利用情况

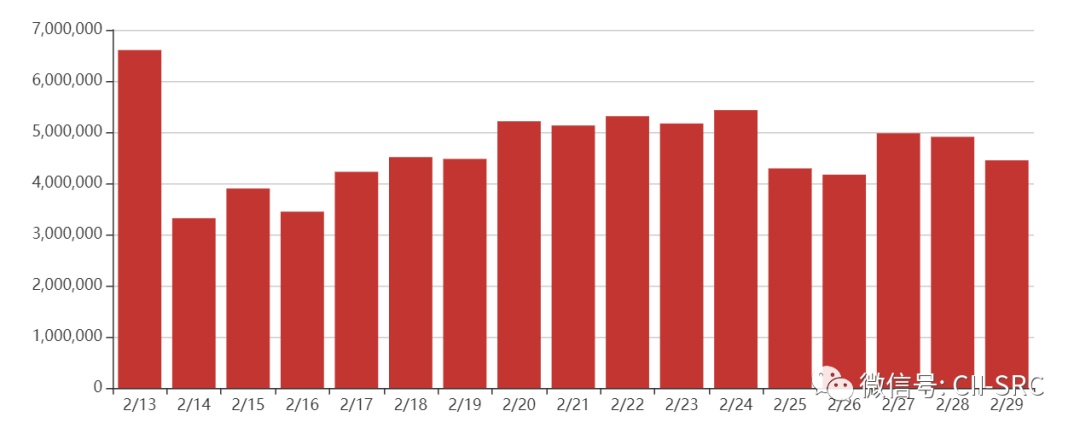

图4显示了2月13日至2月29日视频监控设备远程命令执行漏洞的每天攻击利用频次,可以看出2月13日攻击频次达到高峰(600万次/天),2月14-16日呈现短暂的下降(300万次/天),之后有所回升并相对稳定(500万次/天)。

图4 视频监控设备远程命令执行漏洞攻击频次的时间分布

3.2视频监控设备恶意代码传播情况

我们发现在所有监测到的远程命令执行漏洞事件中,仅有127例通过直接执行“uname -a”等指令获取设备信息,其余事件均为恶意代码传播植入事件。从2月13日至2月29日,恶意代码种类共有75种,每天活跃的物联网恶意代码种类数如图5所示,每天活跃的恶意代码种类在30至50种之间。

图5 视频监控设备恶意代码种类数的时间分布

按照恶意代码活跃程度进行排名,最为活跃的15类恶意代码名称如图6所示,其中以arm7、jaw.sh、p4d命名的恶意代码活跃最为频繁。值得注意的是,我们还发现有以Corona.sh命名的恶意代码,说明有部分黑客组织对新冠疫情有所关注。

图6 视频监控设备恶意代码传播频次排名

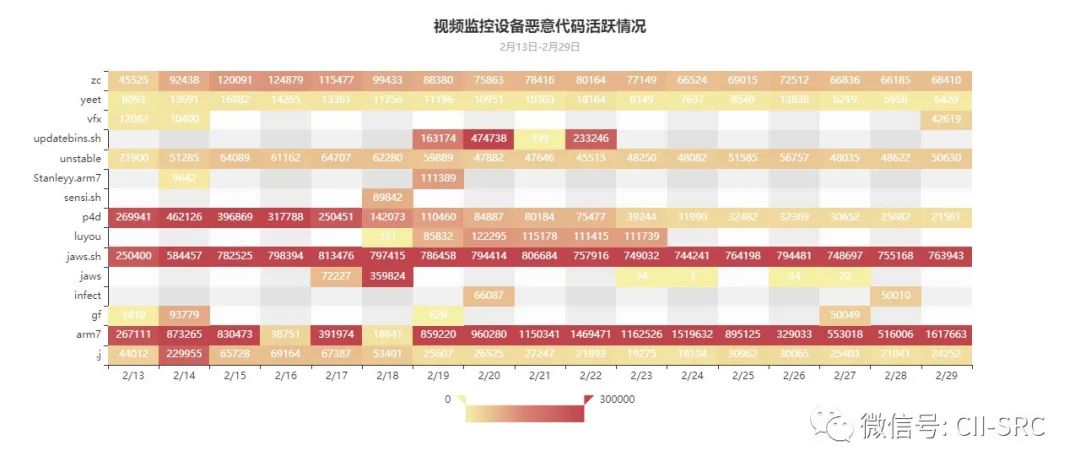

所监测到的视频监控设备恶意代码的活跃周期也不尽相同,图7显示了排名前15的恶意代码的活跃周期,从图中可以看出,以.j,arm7,jaws.sh,p4d,unstable、yeet、zc等命名的恶意代码在近期持续活跃,以infect、vfx等命名的恶意代码呈现出间歇活动的情况,命名为sensi.sh的恶意代码则只活跃了一天。

图7 视频监控设备恶意代码活跃周期分布

3.3视频监控设备登录绕过漏洞利用情况

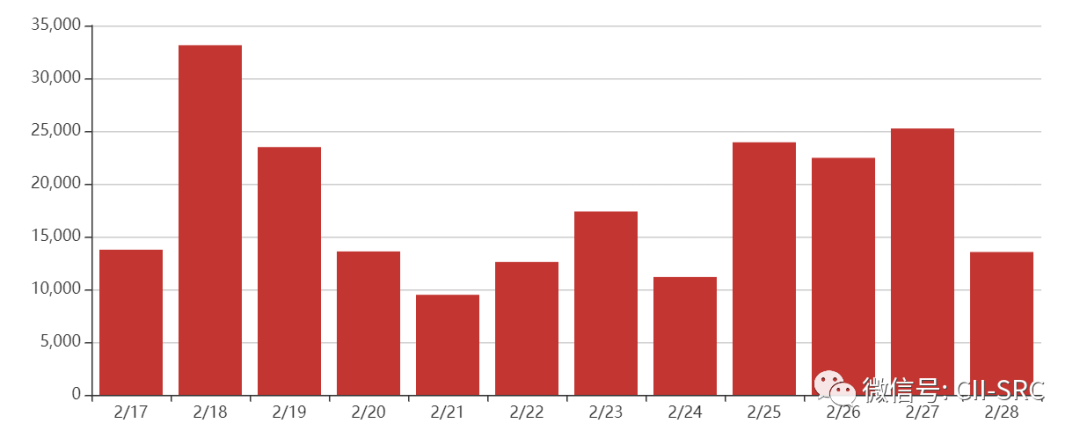

图8显示了利用视频监控设备登录绕过漏洞发起攻击的情况,日均攻击次数在1万到3.5万次之间,与恶意代码活跃频次相比相差了两个数量级,可以认为真正尝试登录视频监控设备进行操作或查看视频图像等敏感信息的攻击占比不高。

图8 登录绕过漏洞利用事件数的时间分布

四、视频监控设备攻击活动详细情况分析

4.1 远程命令执行漏洞事件分析

自2月12日至3月2日,共监测到6751万次利用远程命令执行漏洞的远程攻击,其中仅有127次是非恶意代码植入的攻击,均为uname –a,其利用效果如图9所示,其他攻击均为恶意代码传播事件。

图9 远程命令执行漏洞“uname -a”攻击效果

4.2 视频监控设备恶意代码传播事件分析

4.2.1 恶意代码传播的空间和时间分布信息

如上所述,监测发现远程命令执行主要漏洞利用方法是进行恶意代码植入,其攻击模式为利用漏洞使得视频监控设备执行恶意代码下载及本地执行命令。图10呈现了2月14日至29日境外活跃的攻击源地址的地理分布情况,可以看出,位于美国、俄罗斯和巴西的恶意代码传播节点是持续活跃的,东南亚、南亚和欧洲的恶意代码传播节点呈现出间歇性活跃的特点,非洲大部分地区没有活跃恶意代码传播节点。

图10 恶意代码攻击源的国家分布情况

图11呈现了2月14日至29日,国内被攻击事件的省份分布情况,从省份分布情况来看,重点在北京、山东、江苏、浙江、福建和广东;内陆省份以湖北省最为突出。我们认为其原因,一方面是东部沿海经济发达地区视频监控设备数量较多,是恶意代码攻击传播的重点目标;另一方面,由于新冠疫情,境外黑客组织对湖北省的关注度有所提高。

图11 攻击事件省份分布情况

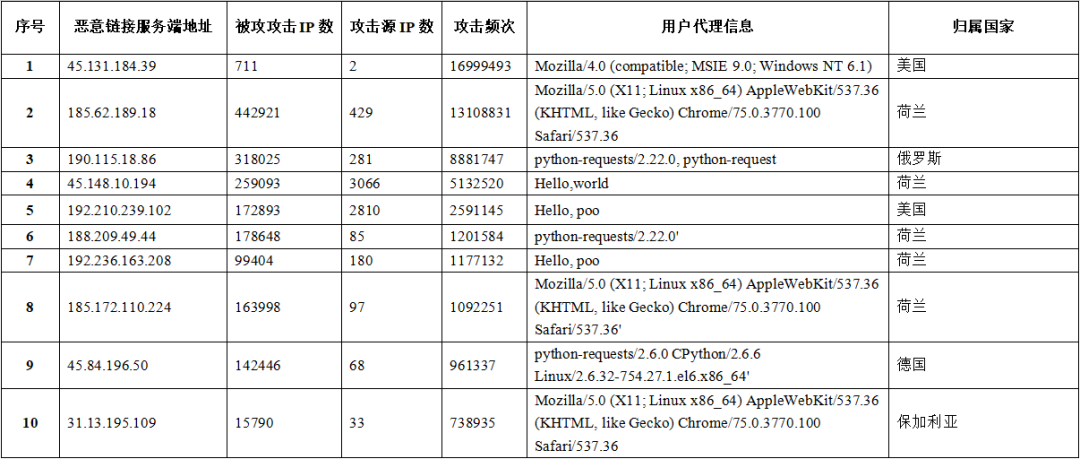

按照攻击频次排序,排名前10位的活跃恶意链接的如表2所示。可以看出恶意代码传播源主要位于美国和欧洲的俄罗斯、荷兰、德国、保加利亚等国家。

表2 排名前10位的活跃恶意链接信息

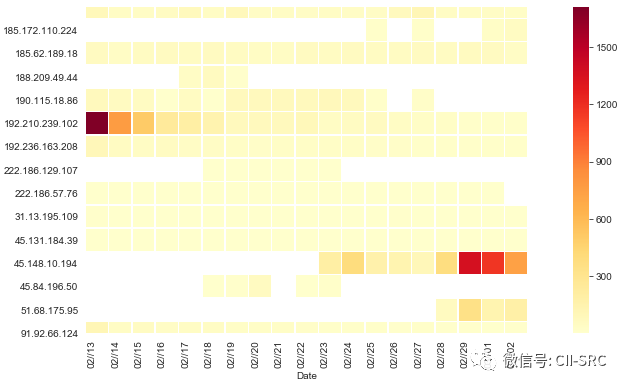

图12显示了排名前15的恶意代码服务端地址对外发起攻击次数的时间分布。从图13可以看出,服务端地址呈现出不同的活跃规律,45.131.184.19、185.62.189.18等地址在近期持续活跃;222.186.129.107、188.209.49.44等服务端地址活跃时间较短,最短仅存活不到3天时间(经实际测试,恶意链接已失效);185.172.110.224、45.84.196.50等地址则呈现出间歇性活跃的特征。

图12 视频监控设备恶意代码服务端发起攻击次数的时间分布

图13显示了排名前15的恶意代码服务端地址,对外发起攻击的目标IP地址数时间分布。可以看出,不同恶意代码每日传播攻击的IP地址数量呈现出较大差异;而同一恶意代码服务端地址每日攻击传播的IP地址数量也不同,从192.210.239.102和45.148.10.194这两个地址来看,二者主要在3天左右的时间内进行集中传播。

图13 视频监控设备恶意代码发起攻击的目标IP数时间分布

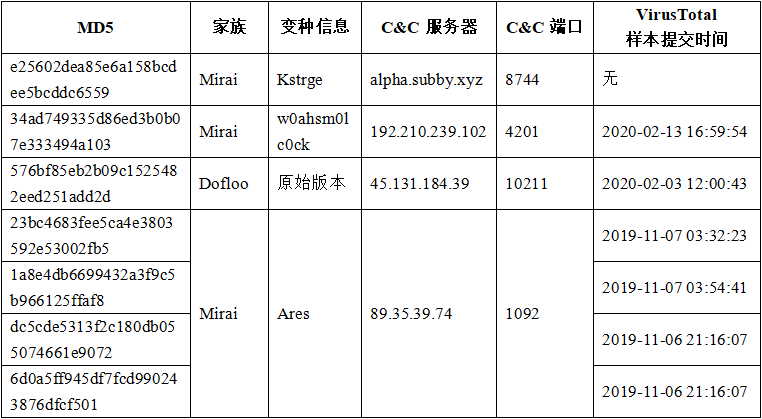

4.2.2 恶意代码样本信息

对部分传播的视频监控设备恶意代码样本进行分析,表3给出了部分典型的恶意代码家族、变种、CC服务器和样本在VirusTotal的提交时间,可以发现恶意代码以Mirai家族的不同变种为主。从VirusTotal样本提交情况来看,有部分样本最早在去年11月被提交,说明这些样本在长期传播,黑客组织未对其版本进行更新;部分样本在2月被提交,可以认为是最新开发的变种版本;还有部分样本尚未被发现和提交。

表3 恶意样本信息

以上情况说明恶意代码背后的不同黑客组织所拥有的IP资源以及攻击策略不尽相同,大多采用了Mirai等开源代码进行功能修改,而在恶意代码的开发、杀软免杀能力和僵尸网络的控制维护能力等方面水平参差不齐。

4.2.3不同恶意代码组织行为对比情况

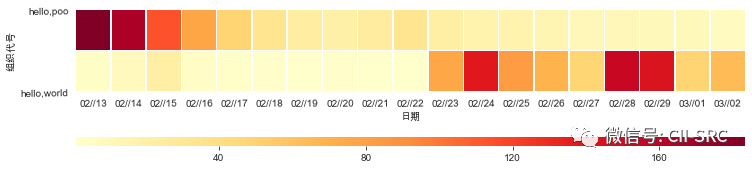

为了对不同黑客组织的差异进行分析,根据传播恶意链接中的User-Agent信息,我们发现了两个比较有特点的组织,二者恶意链接中的User-Agent信息分别为“hello,poo”和”hello,world”。

两个组织从2月13日至3月2日的攻击统计信息如表4所示。

“hello,poo”组织对国内19万个IP地址发起了293万次攻击,使用了11个IP地址作为样本传播服务器,使用了5种恶意代码命名“p4d/zc/Packet.arm7/Vlad.arm7/arm7”。

“hello,world”组织对国内近27万个IP地址发起了150万次攻击,使用了19个IP地址作为样本传播服务器,使用了2种恶意代码命名“arm7和Mozi.a”。(Mozi恶意样本的详细信息可以参考本公众号发布的《Mozi恶意样本分析报告》)。

表4 “hello.poo”和“hello.world”组织攻击信息对比

图14和图15分别对两个组织的攻击事件数及目标IP数的时间分布进行了分析,可以看出“hello,poo”组织在2月中旬活跃比较频繁,随后活跃程度逐渐降低;而“hello,world”组织则在2月下旬开始逐渐活跃频繁。

图14 “hello.poo”和“hello.world”组织攻击事件数量的时间分布

图15 “hello.poo”和“hello.world”组织攻击目标IP数量的时间分布

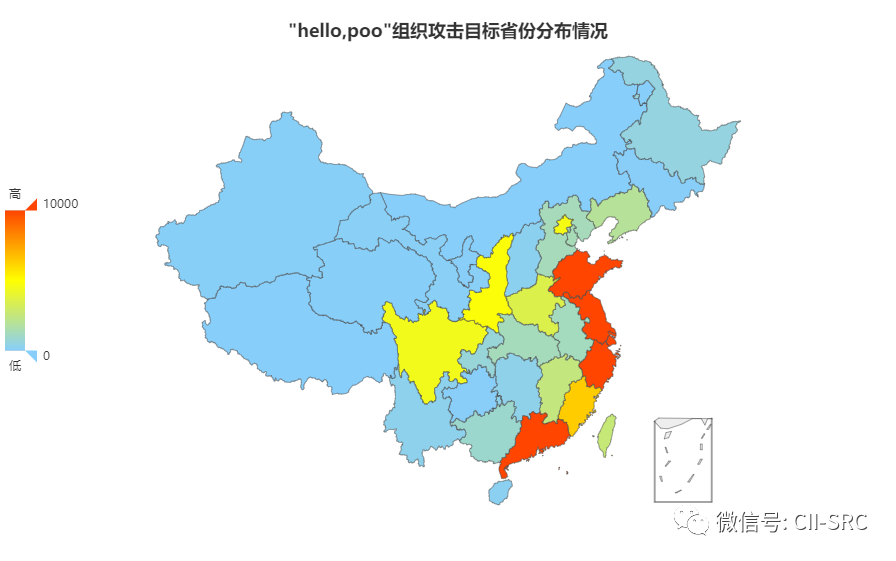

对两个组织攻击目标的省份分布情况进行分析,图16显示了“hello,poo”组织攻击目标的省份分布情况,其攻击目标主要为东部沿海省份,以山东、江苏、浙江、广东最为突出。

图16 “hello.poo”组织攻击目标省份分布情况

图17显示了“hello,world”组织攻击目标的省份分布情况,北京、山东、江苏、浙江、福建和广东省等东部沿海省份同样使其重点目标。值得注意的是,与“hello,poo”不同,“hello,world”针对湖北的攻击事件数量很多,猜测应与近期新冠疫情密切相关。

图17 “hello.world”组织攻击目标省份分布情况

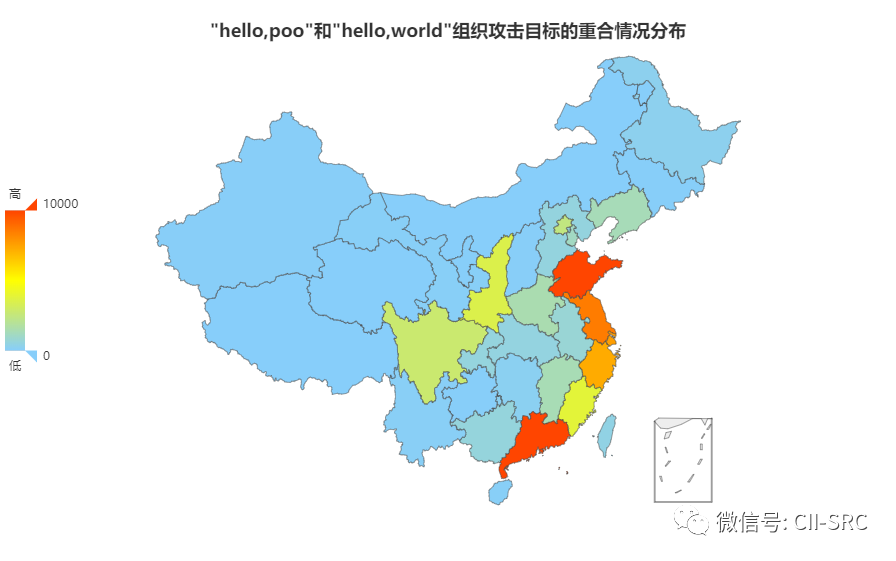

图18显示了“hello.poo”和“hello.world”组织攻击目标IP的重合情况分布,可以看出,一方面,两个组织对全国所有省份都发起了攻击尝试,东部沿海的北京、山东、广东、江苏、浙江、福建等省份,内陆地区的陕西和四川两个省份都是两个组织的重点攻击目标;另一方面,两个组织频繁对相同的IP地址发起攻击,因此相同IP地址上的设备可能会被不同组织的恶意代码重复感染,说明黑客组织之间也在频繁争夺僵尸节点资源。

图18 “hello.poo”和“hello.world”组织攻击目标的重合情况分布

4.3 登录绕过漏洞利用情况

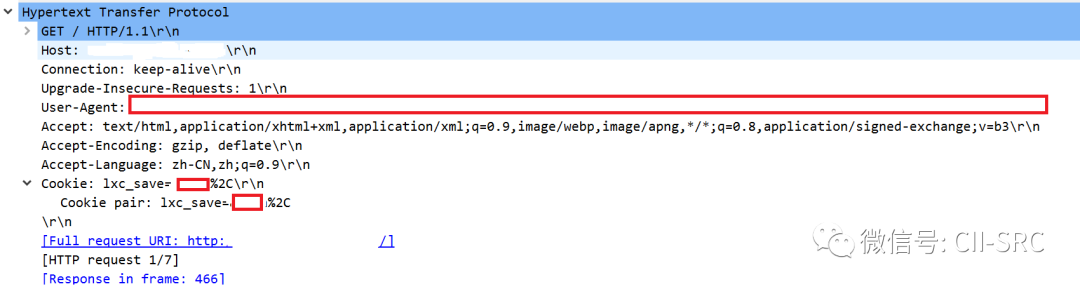

对登陆绕过漏洞利用情况进行抽样监测,共发现10157次登陆绕过漏洞利用攻击。如图19所示,其核心特征是在Cookie字段中对lxc_save、dvr_pwd等字段填充默认用户名和密码即可访问特定页面。。

图19 登录绕过漏洞的利用特征

图20显示了国内各省份遭受登录绕过漏洞攻击的分布情况,以浙江、吉林、山东、安徽、辽宁、河南、江苏、广东等省份受到的攻击最为突出。

图20 登录绕过漏洞利用事件数的省份分布情况

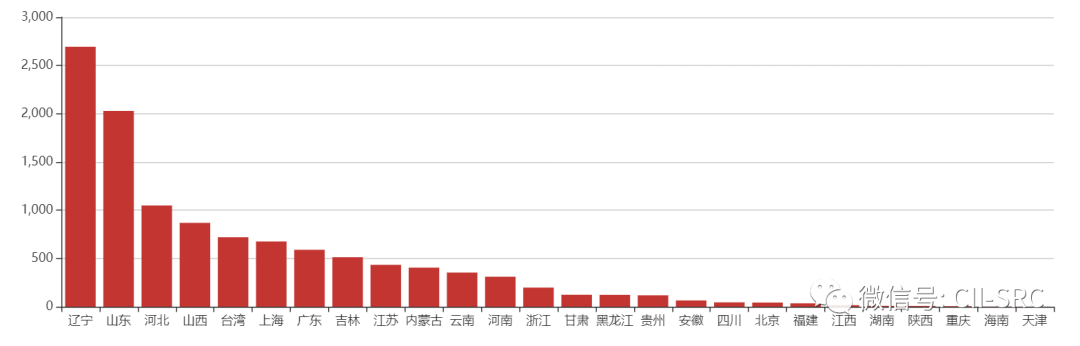

图21显示了登录绕过漏洞利用被攻击IP数的省份排名。辽宁、山东、河北、山西、台湾、上海等省份有较多的IP地址遭受到攻击。

图21 登录绕过漏洞利用被攻击IP数的省份排名

此外,本次监测首次发现一个来自德国的IPv6地址利用登录绕过漏洞发起攻击。目前国内在大力推进IPv6的部署,随着支持IPv6的互联网及物联网应用不断增多,利用IPv6地址发起的攻击事件也势必增多,所以IPv6的网络安全问题需要引起重视。

五、结论及建议

本报告通过对视频监控设备特定漏洞利用的情况和恶意代码的传播情况开展持续跟踪监测,研判如下:

1、从2月13日到2月29日境外黑客组织对视频监控设备特定漏洞的攻击利用趋势来看,整月的漏洞利用和恶意代码传播的事件数变化不是很显著。我们认为在物联网恶意代码的活动已十分频繁的背景下,本次境外组织发起的攻击活动烈度不高。但本次攻击活动说明物联网设备已成为黑客攻击的重要目标,为物联网设备的网络安全敲响了警钟。

2、物联网漏洞利用和恶意代码的活动持续活跃,半个多月的时间内,针对特定漏洞的物联网恶意代码攻击事件数达到6700万次,单个组织对数十万个IP地址发起攻击尝试。可以认为,只要物联网设备暴露到互联网上,随时有被攻击的可能,并且可能被不同组织反复攻击。

3、从本次攻击事件的预警效果来看,CNCERT和国内一些安全企业提前发出了漏洞和攻击预警,但截至发稿时止,尚有部分漏洞未修复,仍可被远程利用。

为了有效应对物联网网络安全威胁,我们认为应该从如下方面开展工作:

1、物联网设备厂商应加强物联网设备的网络安全防护,在开发流程中对设备安全技术进行提前规划,嵌入网络安全防护机制;

2、物联网设备用户,在设备上线前应对硬件、固件、软件、应用和网络协议等多个层次进行安全检测;在设备接入互联网后,应通过防火墙等技术手段进行防护,同时加强对物联网设备网络访问行为的监测和审计。

3、当前具备网络安全能力的物联网设备厂商还不是很普及,物联网用户分散在各行业,安全意识有待提升,从物联网网络安全事件预警到最终用户响应的环节尚未完全打通。因此,需要应用行业和安全行业加强合作,共同配合,建立覆盖用户、设备商、服务商等多环节的长效物联网安全应急响应机制。

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。