微软发布3月份补丁星期二,共修复了115个漏洞创历史新高,其中26个是“高危”级别的漏洞,最值得注意的是CVE-2020-0684和CVE-2020-0796。

CVE-2020-0684 RCE 漏洞

如果看似眼熟,是因为微软在上个月修复了一个几乎一样的 LNK 文件漏洞 (CVE-2020-0729) 补丁。

该漏洞存在于 Windows LNK 快捷文件中,当恶意 LNK 文件由 Windows OS 处理时就会导致恶意软件在系统上执行代码。

微软解释称,“攻击者会向用户展示一个可删除驱动或远程共享,其中包含一个恶意 .LNK 文件以及相关联的恶意二进制。当用户在 Windows Explore 中或任何解析 .LNK 文件的应用程序中打开该驱动(或远程共享)时,该恶意二进制就会在目标系统上执行受攻击者控制的代码。”

从微软的描述来看,该漏洞对于犯罪活动而言非常有用,可导致攻击者轻易地在用户设备上植入恶意软件。

SMBv3 0day 漏洞:CVE-2020-0796

CVE-2020-0796 是存在于微软服务器消息块 (SMB) 协议中的一个“蠕虫级”漏洞,实际上它并未包含在微软本月发布的补丁星期二中,而是不慎在补丁星期二的序言中泄露的。目前微软尚未发布任何技术详情,然而思科 Talos 团队和 Fortinet 公司提供了简短概述。目前尚不清楚该漏洞的补丁何时发布。

Fortinet 公司指出,该漏洞是“微软 SMB 服务器中的一个缓冲区溢出漏洞”,严重等级为最高评分,“该漏洞由易受攻击的软件错误地处理恶意构造的压缩数据包而触发。远程、未经认证的攻击者可利用该漏洞在该应用程序的上下文中执行任意代码。”

思科 Talos 博客文章也给出了类似描述,不过随后将其删除。思科指出,“利用该漏洞可导致系统遭蠕虫攻击,也就是说漏洞可轻易地在受害者之间传播。”

对影响 SMB 的蠕虫 bug 发出的这些警告使得某些系统管理员脊背发凉,因为 SMB 就是助力 WannaCry 和 NotPetya 勒索软件通过蠕虫式行为于2017年春夏在全球范围内大肆传播的协议。

然而,目前该漏洞尚未对全球范围的组织机构带来危险。只有该漏洞的详情被泄露在网上,而并非真正的 exploit 代码,就像2017年那样。

尽管目前的信息泄露向某些恶意人员发出了 SMBv3 中存在重大漏洞的警告,但利用不会很快发生。另外,还有一些积极的地方,如这个新式“可蠕虫 SMB bug”仅影响仅存在于 Windows 新近版本中的最新版本 SMBv3。

更具体地讲,Fortinet 公司列出的受影响版本如下:

Windows 10 v1903

Windows 10 v1909

Windows Server v1903

Windows Server v1909

至少就目前而言尚不清楚如此严重的漏洞详情是如何以及为何会被泄露到网上。微软并未就此置评。

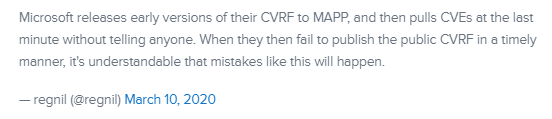

可能的解释有两种:一种牵涉通用漏洞报告框架 (CVRF) 和微软活跃防护程序 (MAPP),即微软和可信行业合作伙伴如杀软制造商和硬件供应商共享了将发布补丁的详情;微软可能共享了一些即将发布的漏洞列表,但随后从列表中删除了该 bug,导致一些厂商如思科 Talos 和 Fortinet 几乎没有更新安全公告的时间。

另一种理论是微软不慎将CVE-2020-0796 的信息通过微软 API 共享,而某些杀软厂商、系统管理员和记者正是通过该 API 收集补丁星期二信息;微软可能最初打算在本月发布该bug 的补丁,但随后未完成,然而却没有从 API 中删除该信息,最终导致该漏洞进入 Talos 和 Fortinet 的安全公告中。

微软并未说明何时将发布该漏洞补丁。因此思科 Talos 已删除的安全建议目前来看最可靠:“建议用户禁用 SMBv3 压缩并拦截防火墙和客户端计算机上的 TCP 端口445。”

由于所有人都知道这个 bug 的存在但无人能看到,因此某些安全研究员将该漏洞称为 “SMBGhost”。

原文链接

https://www.zdnet.com/article/details-about-new-smb-wormable-bug-leak-in-microsoft-patch-tuesday-snafu/

https://www.zdnet.com/article/microsoft-march-2020-patch-tuesday-fixes-115-vulnerabilities/

https://www.zerodayinitiative.com/blog/2020/3/10/the-march-2020-security-update-review

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。