近日,奇安信CERT发布了2020年2月安全监测报告。今年2月,奇安信CERT共监测到2058个漏洞,较一月份减少553个。根据漏洞危害级别、实际影响范围、舆论热度等研判标准和流程,奇安信CERT对其中45个漏洞进行了定级,较为重要的32个漏洞生成了漏洞户口(包括基本信息、漏洞描述、利用条件、影响版本、检测方法以及修复方法等,详细信息可查看报告全文)。

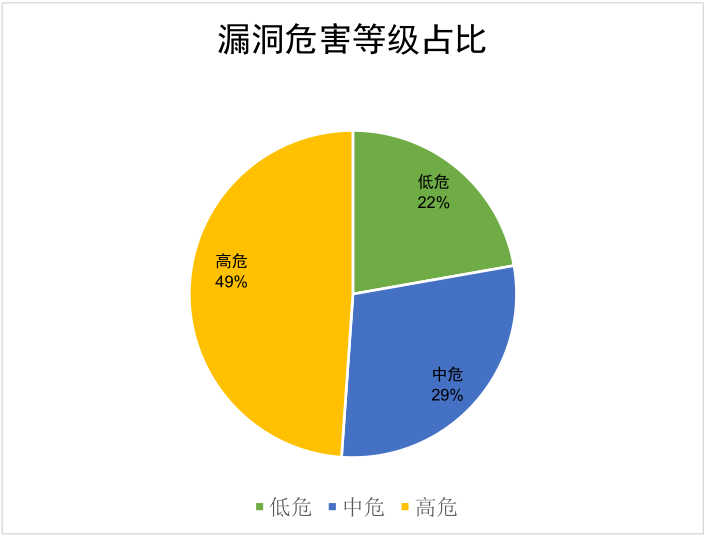

报告显示,在45个定级的漏洞中,高危漏洞共22个,占比约为了49%;中危漏洞共13个,占比为29%;低危漏洞共10个,占比约为22%。这些漏洞大多具有以下特点:漏洞危害大、漏洞利用条件易满足、漏洞影响范围较广等。相比一月份而言,高危漏洞比例上升了12个百分点,几乎占据了总定级漏洞数的一半,潜在风险持续上升。

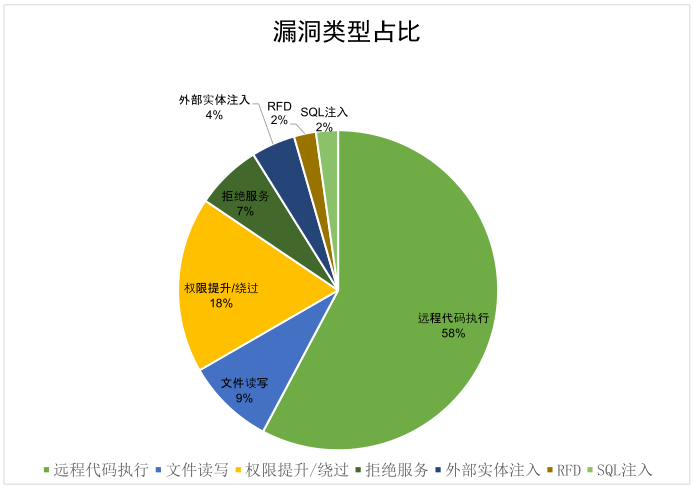

从漏洞类型来看,在2月份定级过的45个漏洞中,主要漏洞类型为远程代码执行,共26个,其占比为58%。其次为权限提升/绕过、文件读取、拒绝服务,占比分别为18%、9%、7%。

从漏洞的舆论热度来看,热度最高的漏洞为Microsoft Exchange远程代码执行漏洞(CVE-2020-0688)。据奇安信A-TEAM分析显示,成功利用此漏洞时,受此漏洞影响的Exchange服务器,将被攻击者完全控制,能被其用来执行任意代码、任意窃取或伪造公司电子邮件通信。目前,微软已经发布了相关安全补丁,鉴于漏洞细节已经公开,随时可以被利用,奇安信CERT建议用户尽快安装补丁。

奇安信天眼、虚拟化安全管理平台、安域、新一代智慧防火墙等产品已经支持利用该漏洞的攻击检测。奇安信客户应尽快升级规则库至最新版本。

图:2月漏洞热度top10

除Microsoft Exchange远程代码执行漏洞外,奇安信CERT综合漏洞热度、危害程度等信息,对达到了奇安信CERT安全风险等级标准的18个漏洞(含1个历史漏洞)发布了另外7次安全风险通告,详细信息如下:

(1)思科设备多个高危漏洞安全风险通告

奇安信CERT监测到思科近期发布的安全通告中包含5个针对CDP(思科发现协议)的高危漏洞。据分析显示,这些漏洞几乎影响所有的思科产品,包括路由器、交换机、IP电话、监控设备等。这些漏洞无需任何用户交互即可完全控制设备。思科官方已经针对这些漏洞发布了安全更新,建议用户尽快安装。

(2)Apache Dubbo反序列化漏洞安全风险通告

奇安信CERT分析发现,该漏洞的主要原因在于当Apache Dubbo启用HTTP协议之后,Apache Dubbo在接受来自消费者的远程调用请求的时候存在一个不安全的反序列化行为,可导致远程任意代码执行。目前,官方已经发布相关安全更新,建议用户尽快安装。另外,奇安信网站云防护系统(安域)、奇安信天眼等产品已经支持该漏洞攻击的检测,建议尽快更新规则库至最新版本。

(3)微软多个产品高危漏洞安全风险通告

本月例行补丁日,微软发布了多大99个漏洞的补丁程序,其中,12个远程代码执行漏洞被微软官方标记为紧急漏洞。且有迹象表明,部分漏洞已有公开PoC和在野攻击行为,建议用户尽快完成补丁安装。

(4)微软SQL Server Reporting Services远程代码执行漏洞安全风险通告

SQL Server Reporting Services中存在一个远程代码执行漏洞,成功利用此漏洞的攻击者可在 Report Server 服务帐户上下文中执行任意代码。目前,此漏洞的PoC已经在互联网公开,鉴于漏洞危害较大,建议客户尽快安装更新补丁。

(5)Apache Tomcat 服务器文件包含漏洞安全风险通告(包含三次更新)

CNVD 漏洞公告称 Apache Tomcat 服务器存在文件包含漏洞,攻击者可在未授权的情况下远程读取或包含Tomcat上webapp目录下的任意文件。若服务器端同时存在文件上传功能,攻击者可进一步结合文件包含实现远程代码的执行。目前此漏洞的PoC已经公开公开建议客户尽快升级到最新版本或采取临时缓解措施。另外,奇安信新一代智慧防火墙、虚拟化安全管理平台、开源卫士等多款产品已经支持该漏洞攻击检测,建议客户第一时间更新规则库至最新版本。

报告全文下载可访问:https://www.qianxin.com/threat/reportdetail?report_id=95

关于奇安信CERT

奇安信CERT成立于2016年,是奇安信旗下的网络安全应急响应平台,平台旨在第一时间为客户提供漏洞或网络安全事件安全风险通告、响应处置建议、相关技术和奇安信相关产品的解决方案。

关于奇安信A-TEAM

团队主要致力于Web渗透、APT攻防、对抗,前瞻性攻防工具预研。从底层原理、协议层面进行严肃、有深度的技术研究,深入还原攻与防的技术本质,曾多次率先披露 Windows域、Exchange、WebLogic、Exim等重大安全漏洞,第一时间发布相关漏洞安全风险通告及可行的处置措施并获得官方致谢。

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。