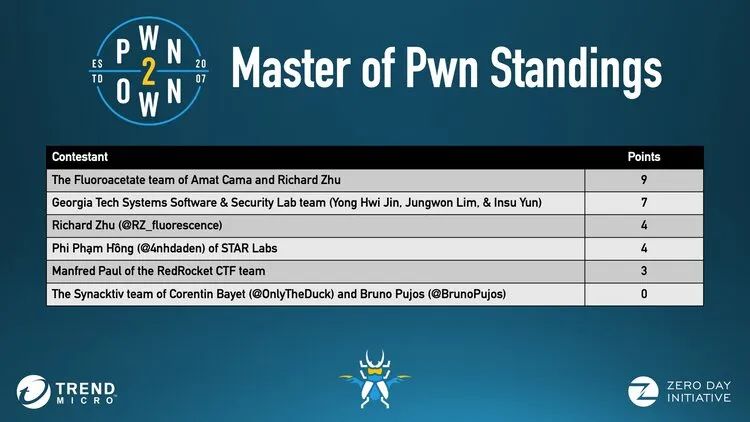

原定于2020年3月18日至20日在加拿大温哥华举办的 Pwn2Own 2020 大赛受新冠病毒影响,转为线上争霸赛。大赛共计6支队伍参赛,共颁发27万美元的奖金。最终,Fluoroacetate 团队(Richard Zhu 和 Amat Cama二人组)连续第四次蝉联 Master of Pwn(“破解之王”)的称号。

在这次远程赛中,各参赛团队在线上展示精彩的研究成果,ZDI 研究员负责运行和验证,大赛合作伙伴微软公司和赞助商 VMware 以及其它相关厂商也在线上观战。

和往常一样,通过随机抽签决定参赛选手的出场顺序。奇安信代码卫士团队将比赛战况编译如下:

第一天战况

第一天,ZDI 共为3个类别的9个 bug 颁发18万美元的奖金。每次攻击尝试均获成功。

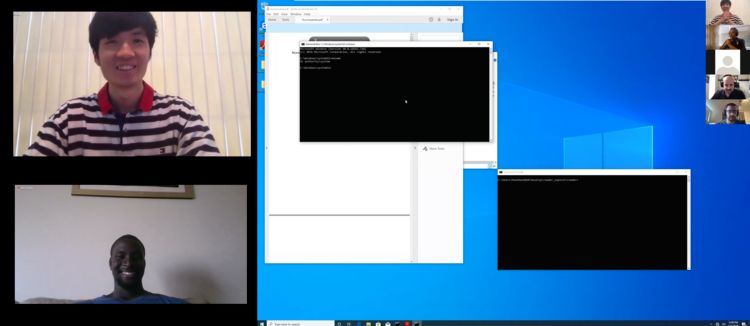

首先出场的是大赛新面孔美国佐治亚理工学院系统软件安全实验室团队 (Georgia Tech Systems Software & Security Lab, SSLab),由 Yong Hwi Jin、Jungwon Lim 和 Insu Yun 三人组成。他们通过一个 macOS 内核提权漏洞攻击苹果 Safari 浏览器。在攻击过程中,他们使用了六个 bug,首先是一个 JIT 漏洞,最后是 TOCTOU/竞争条件逃逸沙箱并获得 root shell。他们还禁用了设备上的系统完整性防护功能 (SIP),展示获得内核级别的代码执行结果。顺畅的演示过程为他们获得7万美元的奖金以及7个积分点。

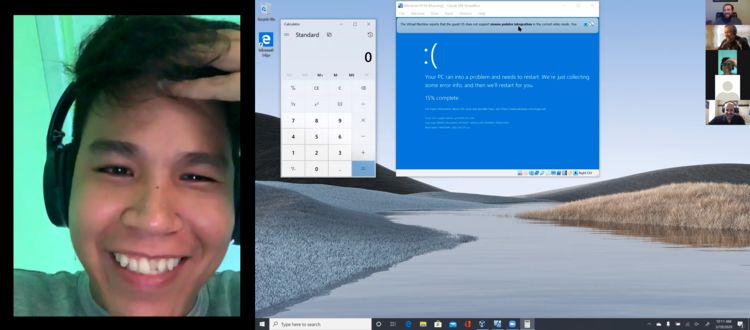

之后 Pwn2Own 参赛老手团队Fluoroacetate 成员 Fluorescence (RichardZhu)单独出战,他锁定微软 Windows 10 作为目标。通过 Windows 中的一个释放后使用 (UAF) bug 提升到系统权限级别。为此他赢得4万美元的奖金和4个积分点。

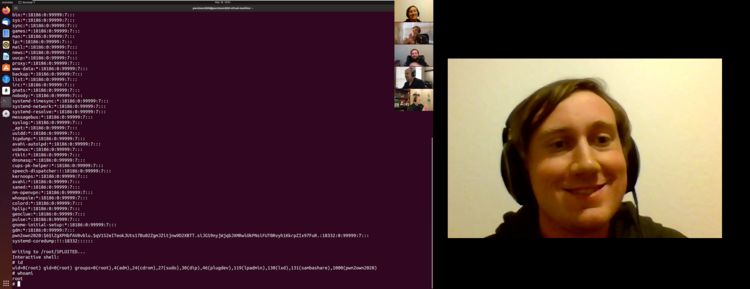

第三个出场的也是新面孔,RedRocket CTF 团队的成员 Manfred Paul。他选择通过一个本地提权 exploit 攻击 Ubuntu Desktop。他使用了内核中一个不正确的输入验证 bug 从标准用户身份提升至 root 权限。因此他初次参赛就赢得3万美元的奖金和3个积分点。

最后一个出场的是保卫破解之王皇冠的 Fluoroacetate 二人组 Amat Cama 和 Richard Zhu。他们利用了 Windows 中的一个 UAF 漏洞从普通用户权限提升至系统权限,而这个 UAF 和上述的 UAF 并不相同。第一天的最后一击为他们赢得4万美元的奖励和4个积分点。

总结一下头天的战况,新手团队SSLab共获得7万美元的奖金和7个积分点,Fluoroacetate 团队和 Richard Zhu单独参战分别获得4万美元的奖金和4个积分点,新手团队 RedRocket CTF 团队,获得3万美元的奖金和3个积分点。

第二天战况

第二天即比赛的最后一天在犹如过山车般紧张刺激的氛围中结束,主办方最终发出9万美元的奖金。

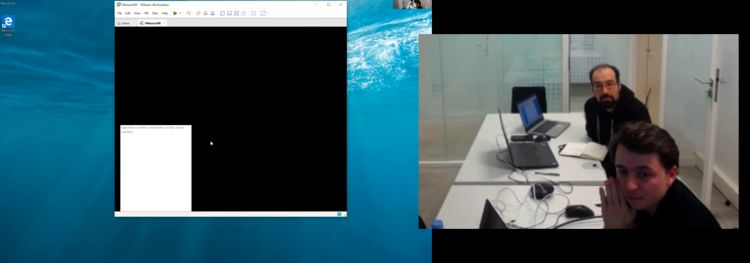

首先出场的是参赛老兵 STAR Labs 的研究员 Phi Phạm Hồng,他瞄准的是虚拟化类别的 Oracle VirtualBox。经过三次尝试最终得以成功演示,虽然过程颇为曲折但最后一试如惊鸿一瞥让人惊艳。他结合一个信息泄露和未初始化变量从 guest OS 上在host OS 上执行代码,为此赢得4万美元的奖金和4个积分点。

接下来出场的是 Fluoroacetate 二人组。这次他们锁定了 Adobe Reader。最令人印象深刻的是,他们使用了 Reader 和 Windows 内核中的多个 UAF 漏洞提升至系统选项。不过是打开一个 PDF 文件而已,整个系统就被攻陷了。这一高超的展示缓解使他们将5万美元和5个积分点收入囊中。

最后一个官方选手是由两名研究员 Corentin Bayet 和 Bruno Pujos 组成的 Synacktiv 团队,他们的目标是通过 guest-to-host 逃逸夺取VMware Workstation。遗憾的是,他们未能在规定时间内成功演示 exploit。不过,在大赛结束时,ZDI 研究员确实发现该 bug 是有效的,因此通过常规的 ZDI 项目收购。我们希望他们能在未来带来更多的惊喜。

在最后的特别彩蛋时刻,ZDI 团队的研究员 Lucas Leong 演示了如何通过一个 guest-to-host 逃逸漏洞拿下 Oracle VirtualBox。他利用信息泄漏的界外读取和释放后使用漏洞成功执行漏洞。

总结第二天,Fluoroacetate 团队共获得5万美元的奖金和5个积分点,其次是 STAR Labs 团队获得4万美元奖金和4个积分点,最后是未能在规定时间内完成演示但漏洞被证实有效的 Snyacktiv 团队,他们未获得任何大赛奖金和积分。

至此,为期两天的Pwn2Own 2020 线上赛落下帷幕。最终,Fluoroacetate 团队脱颖而出,以8万美元的奖金和8个积分点的战果成功守住“破解之王”的称号。

和往常一样,厂商获得了漏洞详情,它们有90天的时间修复提交的漏洞。待补丁发布时,ZDI 将公布这些精彩的漏洞详情。

虽然和往年相比,今年的大赛更加激烈,但Fluoroacetate 团队 Richard Zhu 和 Amat Cama成功守住“破解之王”。除了奖杯和定制化的曲棍球运动衫外,他们还将获得6.5万个 ZDI 奖励积分,成功晋级ZDI研究者奖励计划“白金”级别研究员,即获得一次性奖金2.5万美元、所提交的漏洞获得额外25%的奖金以及50%的积分倍增(1个积分对应1美元)。

大赛主办方表示:

感谢所有参与此次比赛的人员。虽然困难重重,但大家仍然齐心协力,助力赛事成功举办。感谢给予信任的参赛选手,感谢微软、VMware、苹果、Adobe 和 Canonical 公司全程参与赛事,感谢合作伙伴微软和特斯拉以及赞助商 VMware。

当前全球风云变幻,充满不确定性。正是各种社区如安全研究社区和事件响应社区让我们有所依靠,共克时艰。感谢让赛事圆满结束的各位。我们将携手共进,期待下次相遇。

原文链接

https://www.zerodayinitiative.com/blog/2020/3/17/welcome-to-pwn2own-2020-the-schedule-and-live-results

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。