2019年以来,奇安信威胁情报中心和奇安信病毒响应中心披露了多个针对东南亚博彩行业进行黑吃黑的黑产团伙,这引起了我们对该黑色产业链研究的浓厚兴趣。

本文除了对目前东南亚博彩行业的现状进行了研究,发现了博彩行业推广的新手法外,我们还披露一个新的木马架构,我们将其命名为金钻狗,英文名DiamondDog,目前已被广大黑产组织使用。

东南亚博彩现状研究

出于兴趣,我们对东南亚现阶段的博彩行业进行了不成熟的研究,也希望本文能让更多的安全研究人员了解这个灰色行业,感受不同行业下的人生百态。

博彩行业之殇-东南亚博彩起源

博彩,是这个世界上最古老的行业。近几年随着电子商务的大力发展,传统博彩也完成了到互联网博彩的转型,博彩的巨大利益促使着东南亚一些国家对博彩行业的默许和鼓励,同时博彩行业带动了大量的资本涌入周边的餐饮、网络、酒店、房地产等行业,形成了以博彩行业为中心,其他行业做配套的经济现象。而在这一切的背后,有着许许多多华人的身影,由于中国当局明确禁止网络赌博,他们便远渡重洋,独自一人在异国他乡干起了陷害“同胞”的行当。

东南亚博彩行业大体上可以分为三个级别,主要分布在菲律宾马尼拉、马卡蒂、和柬埔寨西港、波贝、巴域等地。一级别为欧美博彩盘,工资较高,对学历要求较高,华人从业者较少;二级别为从欧美盘分裂出来的中国区域公司,如凤凰系的博彩公司,这类公司待遇一般,对学历有一定要求,华人占比为70%以上;三级别为其他公司,这里面鱼龙混杂,管理混乱,工资较低,对学历几乎没有要求,能打字和人沟通即可,这类公司最大的特点就是离职时需要缴纳“赎身费”,员工几乎都来自于大陆地区和东南亚地区的中国人。

博彩行业之殇-深渊下的魑魅魍魉

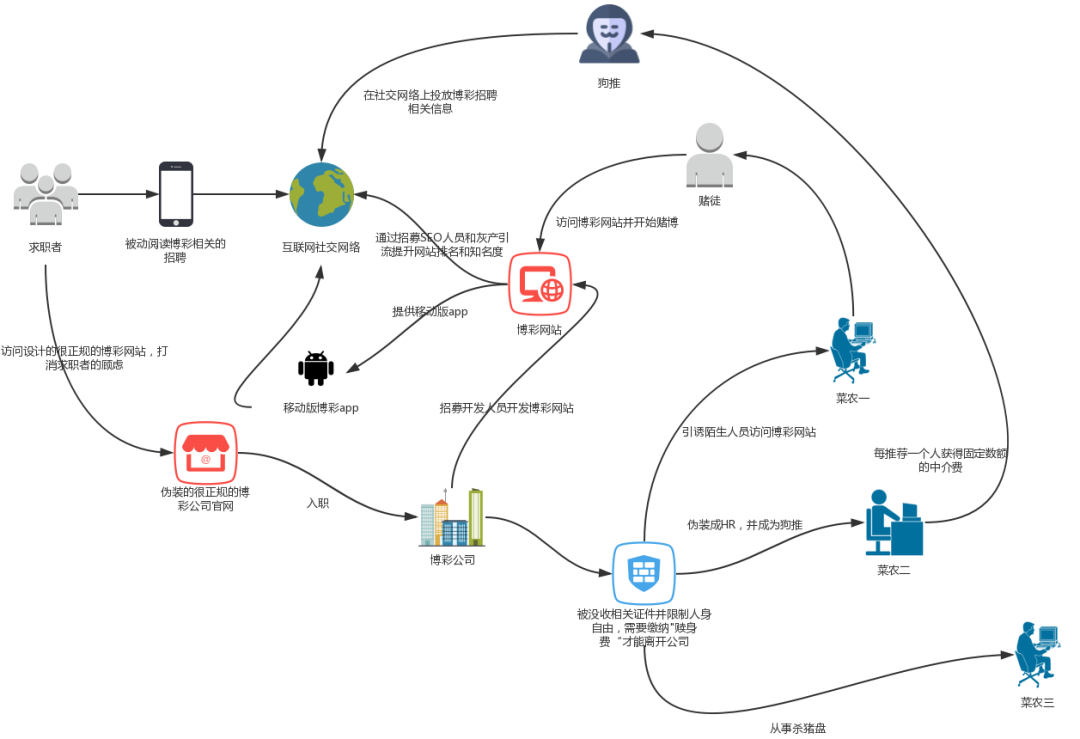

目前在大陆境内进行宣传和招聘的博彩公司,大部分都是上述第三级别的公司。通过“狗推”在各大社交媒体和招聘网站上进行宣传,以此来引诱大陆地区低学历还幻想着一夜暴富的年轻人。

|

一旦踏入公司就会被没收护照和手机,限制人身自由,沦为一个为“博彩公司”赚钱的“机器”,像“牲口”一样活在世上。2019年以来已经有很多菜农跳楼和被勒索的新闻。死者生前均有被殴打过的痕迹。

这类诈骗公司的工作内容大致可以分为以下三种

第一种模式为感情诈骗,也就是常说的“杀猪盘”,假装富二代,在网上诱骗大龄青年,网恋之后,博得对方信任,等到时机成熟引诱对方在相关“平台”上投资。

第二种模式为诱导陌生人到相关博彩网站进行赌博,一般会先给点甜头,但又达不到提现数额,从而引诱其继续充钱赌博。

第三种模式为伪装成HR在大陆地区发布招聘广告,宣称机票签证费用全包。每骗过来一个人都会获得一份提成。该模式的流程图如下

|

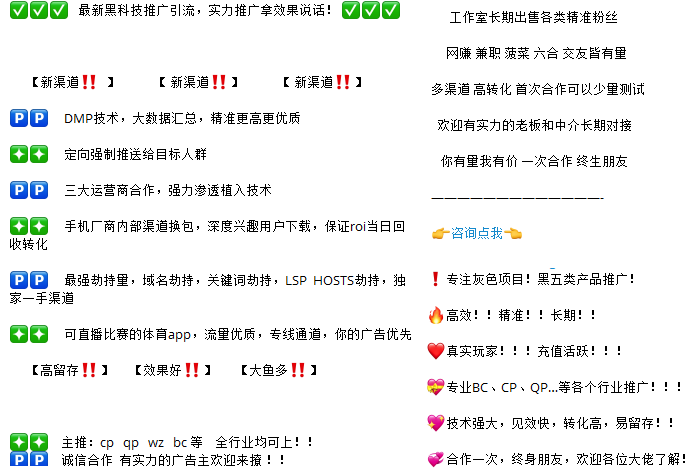

同时博彩公司为了提升网站排名和知名度需要寻找相关平台进行推广。最常见的就是建色情网站引流。

随着国内互联网公司开始在不减广告的情况下进行视频收费,一大批用户选择了提供“盗版“片源的网站,这些网站通过视频解析绕过了VIP收费机制,并在视频中植入了博彩的推广广告

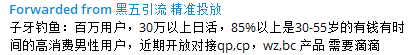

而正规app则在暗地里进行推广,在一款名为《子牙钓鱼》的app中我们发现了推广的链接

推广人员是这么描述这款app的

|

这类app还算比较小众,推广人员还介绍了其他引流App。

|

其中不乏有些我们耳熟能详的应用,如西瓜视频、抖音、暴风影音、世纪佳缘等。同时流量劫持、暗链等传统手段也没有落下,用于给精准用户投放黑五类广告。随着该产业链越来越成熟,网络上的黑吃黑也越来越严重,奇安信在此之前已经披露了多个瞄准东南亚博彩行业的黑产团伙:零零狗、金眼狗等。

|

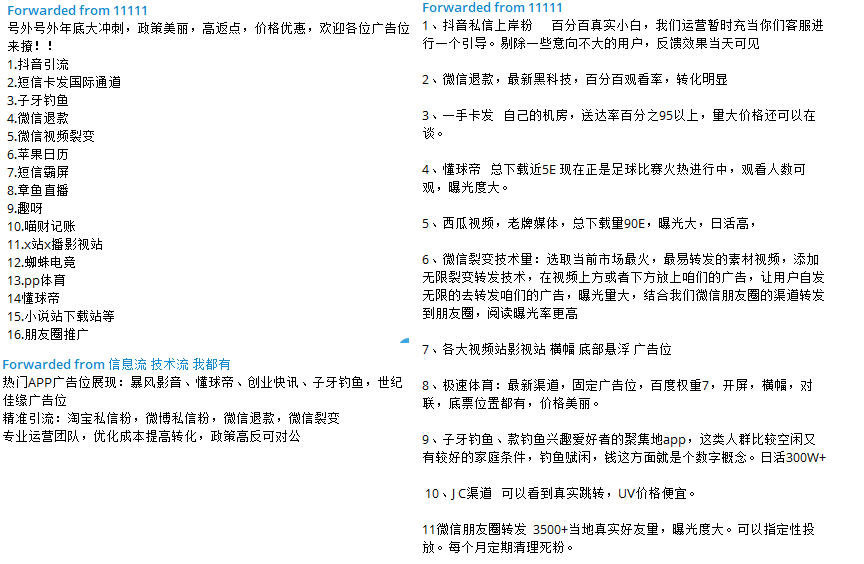

最近两年,我们发现了博彩引流推广的另一片天地:

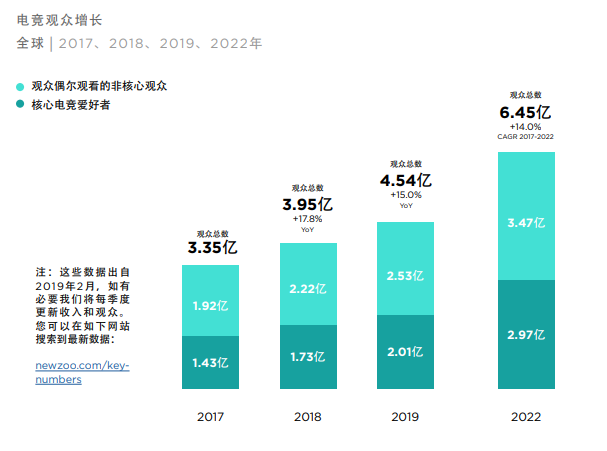

电子竞技作为被国家体育局公开承认的体育节目之一,是近几年来最有发展潜力的职业体育项目。根据第三方情报研究机构NewZoo发布的《2019年全球电子竞技市场报告》的统计数据全球电竞观众处于持续增长阶段,亚太地区特别是中国拥有最多的核心电竞爱好者,预计人数7500万左右。

这两年电子竞技行业在中国蓬勃发展,相关制度和规范已经比较成熟,先后举办了WESG、亚洲邀请赛以及国际邀请赛等全球赛事。种种迹象表明电子竞技行业正在政府的扶持下朝着积极的方向发展,但暗地里博彩行业已经盯上了这块肥肉。

还是根据NewZoo公布的数据,在电竞营收增长和电竞营收来源图表中,我们可以清晰的看到营收的来源中赞助商和广告占了整个行业的半壁江山,合在一起高达6.46亿美元。

|

而这些赞助商是什么人呢?

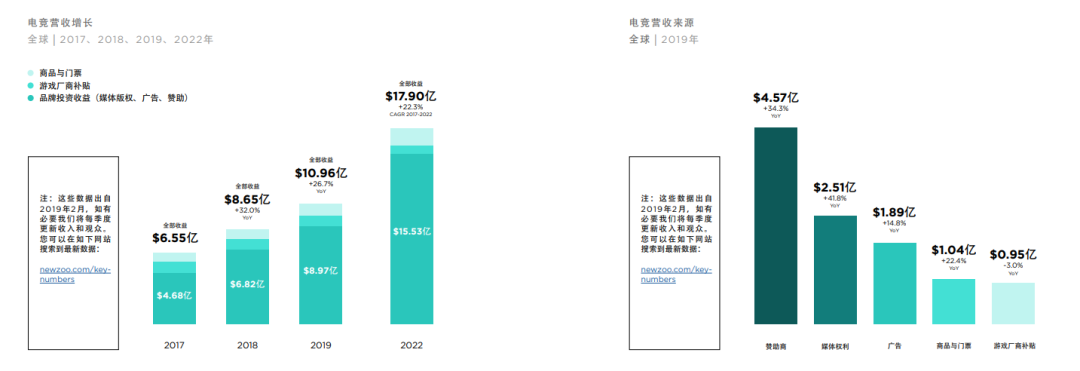

这里我们通过研究一款名为《Dota2》的游戏,来反映行业的普遍规律。在TI8国际邀请赛上参赛的战队几乎都被博彩公司赞助。

被赞助的战队选手需要在游戏ID后面加上博彩公司的名字或者域名进行比赛,从而达到巨大的宣传效果。在比赛期间,有些博彩公司甚至在微博上公开引流。

同样Ti9国际邀请赛也不例外,依然有不少博彩赞助商

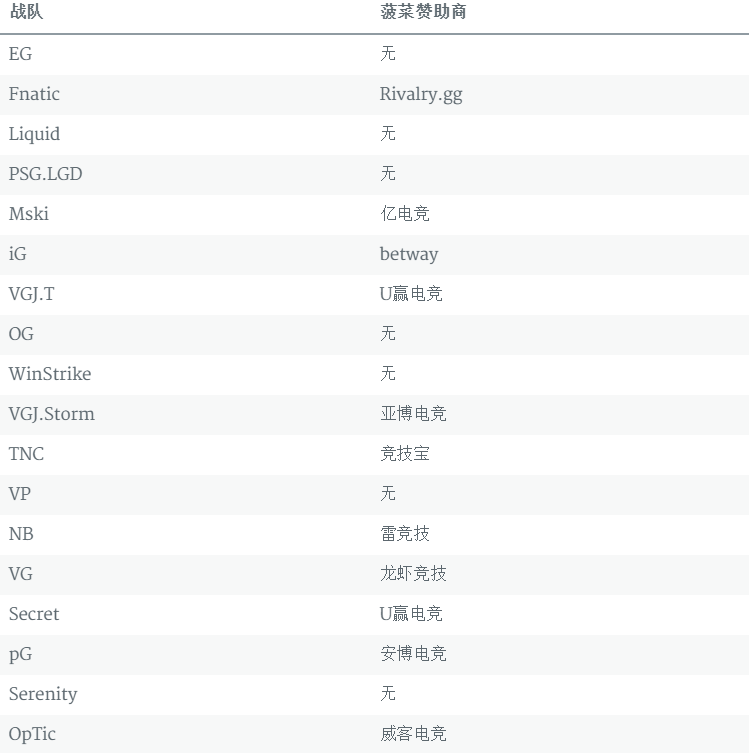

除了大型赛事的赞助,网络直播平台也成为了博彩推广的主战场,在早期博彩公司通过收买Dota2天梯分数较高的玩家,给高端玩家金钱的方式,让高分玩家在自己的ID上加上博彩网站的域名进行匹配来达到宣传效果,后来由于这种方式耗钱严重且宣传效果并不理想,博彩公司改变了之前推广策略并制定了如下规则:

1、以博彩网站的域名作为ID,并且在匹配过程中遇到了Dota区的大主播时,截图给相关人员即可领取固定数目的金钱

2、如果在游戏中虐主播方泉水的话,截图领取额外金钱。

3、比赛时间必须大于25分钟,否则上述规则作废。

这里我们仅截取了斗鱼Dota区主播日常热度和关注数。

|

所以在游戏中就出现了如下的情况

考虑到大主播的流量,这种推广模式下,博彩网站的名声一传十,十传百,进而获得了巨大的利润。

我们尝试访问这些网站,发现经过多次重定向才跳转到了真正的博彩网站,这种操作应该是绕过搜索引擎的防毒警告,而且一般都会封禁国外的ip,只允许国内ip访问,网站中不光有竞猜项目,棋牌、捕鱼、彩票等黑五类应有尽有。

除了被动的利用大主播的流量之外,博彩公司还会与大主播进行合作,利用直播平台的弹幕活动进行宣传

博彩老板定期还会给大主播送礼物,刷“存在感”。

高流量的B站自然也是博彩推广的主战场,在电子竞技频道的相关视频中同样可以看到“赞助商”的身影

博彩蹭热点的能力也不容小视,在新冠病毒肆虐的疫情期间,开始了注册充值送口罩的活动

深入了解Steam类游戏市场交易机制之后,我们发现了与博彩行业有着千丝万缕联系的另一类网站:“开箱网站“。

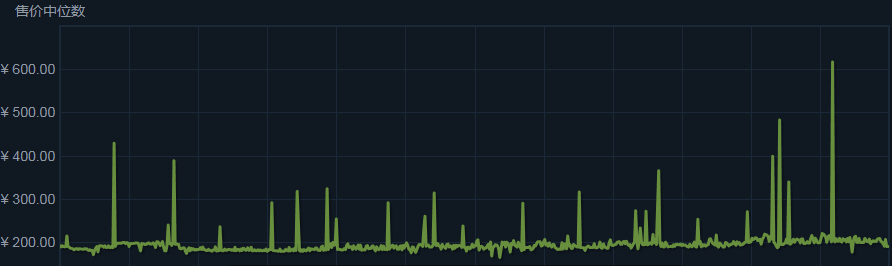

V社在Steam上建立了一个覆盖全球且较为自由的饰品交易网站,玩家可以在市场中交易游戏中的物品,游戏必须是在Steam平台上的,如Dota2、Csgo、PUBG等,饰品价格由供求关系决定。Steam市场中价格波动如下,不少人对饰品进行投资,炒价格。

为了规避相关法律规定,Steam市场内的余额是不可以提现的,但提供了交易机器人的API接口,这实际默许了第三方市场的发展,借由虚拟道具的第三方博彩和交易网站出现了

在这类平台上玩家通过第三方平台直接使用货币进行虚拟物品的买卖和下注,而开箱网站就是在这个基础上发展而来的。

这类网站在国内的宣传力度也不小

开箱网站吸引人的策略和博彩网站无异,一开始时会先让你尝到甜头,开出价值较高的游戏皮肤,刺激你继续消费,后门逐步降低爆出率。玩家最终走出了自古以来的赌博路线:“开箱-获利-继续开-损失-想要挽回损失-损失更大“

这类网站创立的前提是需要有大资本在Steam市场中收购饰品,将便宜的饰品和较贵的饰品放在一个箱子中,在第三方网站供玩家选择,成体系的开箱网站,与博彩网站进行合作,博彩背后的大老板出资收购饰品,一方面用于下注,另一方面通过箱子的形式将下注网站中难以流通的饰品折算成现金,随着大规模的宣传,开箱网站人越多,资金流动就越稳定,实际上就是提供了洗钱的过程。

可见,博彩行业无孔不入,已经完全渗透到普通老百姓的日常生活之中。

博彩行业之殇-悬在头顶的达摩克利斯之剑

博彩行业除了给东南亚国家带来高税收福利外,也带来了一些负面的影响。由于博彩行业与其他行业收入差距过大外加当地执法效率底下,滋生了一群专门负责绑架、抢劫勒索“菜农”的黑帮团伙,有些公司甚至雇佣他们来看管企图逃跑的“菜农”,在这种环境下,当地治安急转直下,每天各种抢劫、杀人等新闻层出不穷,引发了不小的社会反响,当地人强烈抗议网络博彩行业打破了他们平静的生活,希望政府能够禁止博彩。

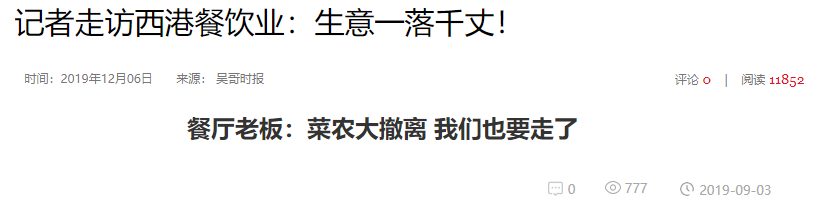

|

2019年8月18日柬埔寨总理洪森签发政令,即日起禁止颁发各种形式的网络赌博执照,全面整顿网络博彩业同时配合中国公安发起的“云剑”、“净网”、“长城二号”等多项行动,一时间菜农们人心惶惶,大量菜农纷纷逃离西港,有的回国,有的选择投奔隔壁菲律宾,当地人欢欣鼓舞,以为和平的日子即将到来,但血淋淋的现实早已超出了所有人的预料。

随着博彩行业的大佬纷纷逃离,那些给博彩行业做配套的餐饮、网络、酒店等行业以及色情服务业均受到了严重的打击。多数店铺挂出了转让的招牌,商家的营业额从一天近千美金降到二三百美金,有些本地人贷款建房出租给华人,现在人撤了,市场抛压太大,没有人敢接手,一时间哀鸿遍野,寸草不生。

|

与此同时由于一部分博彩从业者是因为在国内犯了事偷渡或者跑路到了这里,公司一撤,没有了谋生的手段,也无法融入当地人的圈子中,只能和同类结伙,干起了抢劫、杀人的行当,所以自从禁赌令颁布以来,当地安全形势不降反增。

|

博彩对于东南亚国家来说的确是一把达摩克利斯之剑,给本国经济带来红利的同时,却成为了犯罪分子的温床,如何处理好这之间的利弊或许成为了东南亚国家政府应该思考的问题。

穷途末路,转战印度-“华语黑产模式”的向外输出

在各国政府积极配合相关部门打压非法博彩的形势之下,改变目标或许才是这些博彩公司的出路,据相关媒体报道,印度信实工业集团董事长穆克什-安巴尼对在线博彩有着巨大的兴趣

|

印度有着与中国相似数量的人口,13.53亿人,同时随着中国的小米、Vivo等手机制造商在印度攻城略地,百姓手机普及率飞速上升,预计两年内用户将达到8.5亿人,且4G已经普及,价格也相对较为低廉,更重要的是印度有着潜在的“盘口”-板球,印度的超级板球联赛是世界顶级赛事之一。

相关数据也表明博彩在印度有着“巨大的潜力”:Google和毕马威在2018年估计印度博彩游戏市场规模在2022年将达到13亿美元。在2019年三月份毕马威在一份报告中预计在2023财年印度的在线博彩收入将达到1188亿卢比。

目前,已有国内博彩公司,结合印度国情推出了一些博彩游戏,面向印度赌民上线。在这个“华语黑产模式”向外输出的大环境下,国内群控、引流、现金贷等黑产产业链也纷纷向外转移,可以预见,未来将会有无数相似的“案例”在这个历史悠久,人口众多的神秘国度重复上演。

黑吃黑活动:金钻狗团伙

近期,奇安信病毒响应中心在日常跟踪黑产团伙过程中,发现了一个针对博彩黑五类行业、医疗行业、游戏玩家进行攻击的黑产团伙。按照奇安信以往的命名约定,例如零零狗,金眼狗,鉴于该木马诱饵均围绕钱财展开,我们将该类型的木马架构命名为金钻狗,英文名DiamondDog。

由于此类黑吃黑的活动频繁围绕着东南亚博彩从业人员作为目标进行攻击,因此我们将该现象也纳入东南亚博彩浮世绘,扩展网络攻击维度。

诱饵分析

文件名 | MD5 | 编译时间 | 类型 |

平台违规操作名单.zip | 404ed089392fc00fc5f2ae548c8ccba8 | 2019-11-13 06:50:34 | Zip文件 |

外层的主要功能为Dropper,将后续payload释放到相关目录下。VT报毒情况如下:

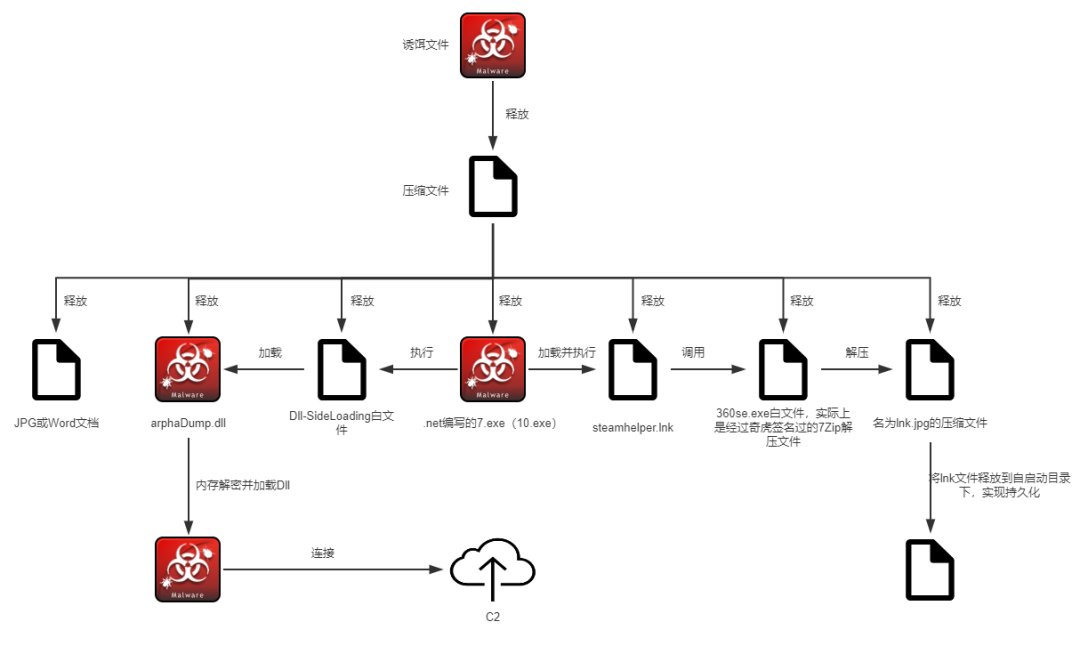

执行链如下

各模块详解

文件名 | MD5 | 编译时间 | 功能 |

1.jpg | 0377c766fcba94fc14e2ab5b8e5397a9 | 第一阶段Dropper释放的压缩文件 | |

10.exe(7.exe) | 543c8b804df7f0c917b0dba3ebec5e26 80eefe254f2937a0ad95dd661ca7247a | 2019-11-24 01:46:00 2019-11-24 01:50:10 | .net编写的Loader,用于执行steamhelper.lnk和steamhelper.exe白利用文件 |

steamhelper.lnk | 0468bdb6e5e59b922c0747618917e3db | 释放的快捷方式 | |

360se.exe | 6903470cba1cf66bc671174ab4bbb627 | 2015-01-03 05:24:07 | 经过奇虎360签名后的7Zip解压程序 |

7z.dll | 04ab3475be3f266e34498dd43a14c557 | 2015-01-03 05:33:17 | 经过奇虎360签名后的7Zip程序的动态链接库 |

lnk.jpg | 31f7e77c84c6cb39e86edab2b4d8ee85 | 释放的压缩文件,内容是用于持久化的lnk文件 | |

steamhelper.exe | d0c8d0ae7a2100342119fb54c6517138 | 2019-06-04 09:44:58 | 经过淘宝签名的Dll-SideLoading白利用文件 |

arphaDump.dll | bc399b374420a52f5ab51390de0eb428 | 2019-11-25 11:37:55 | 经过修改的黑Dll,用于远控的内存加载 |

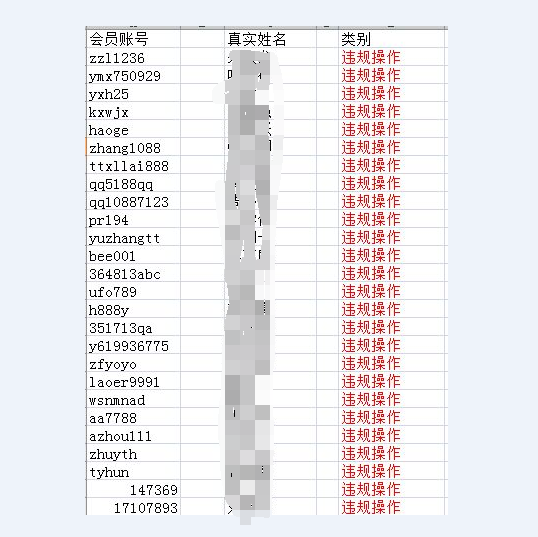

平台违规操作名单.png | fb54c629e3467cb00b0c21d7584f1a34 | 诱饵图片 |

平台违规操作名单.png内容如下

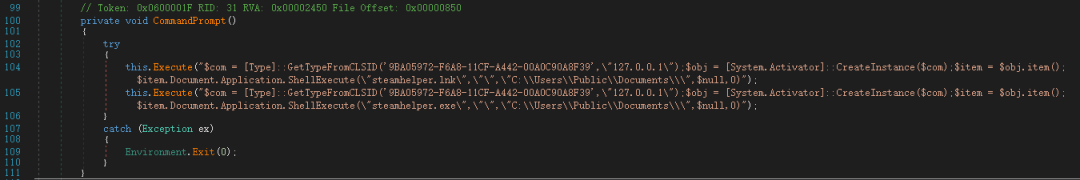

10.exe(7.exe)执行逻辑如下

所有白样本的签名如下:

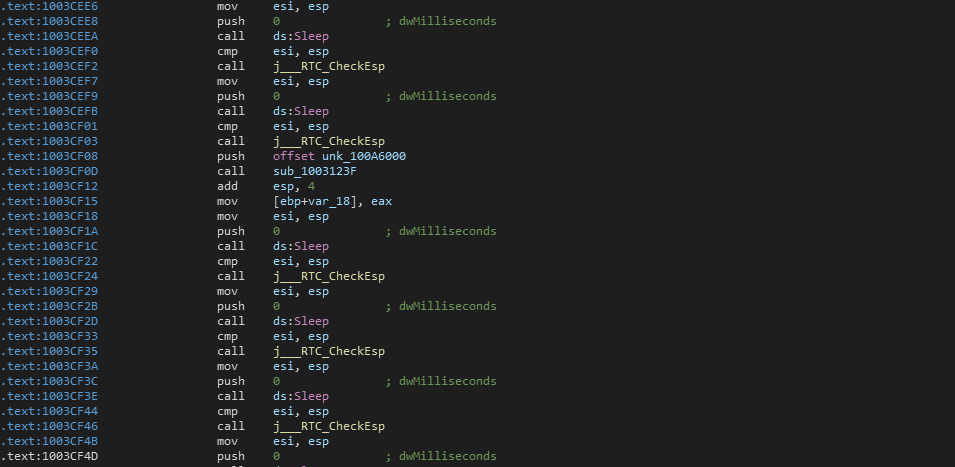

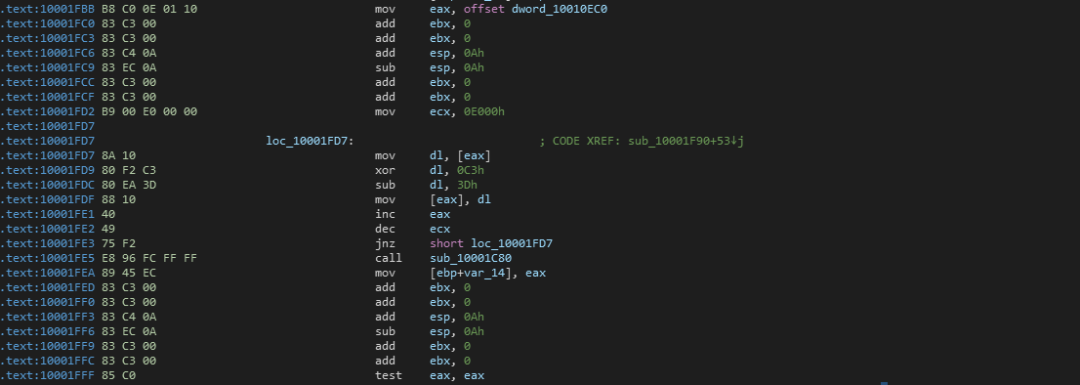

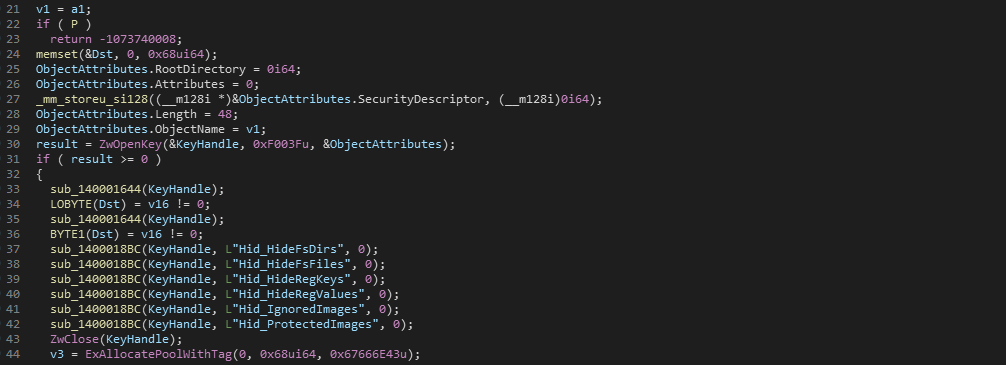

arphaDump.dll的执行逻辑中存在大量的Sleep函数

关联分析

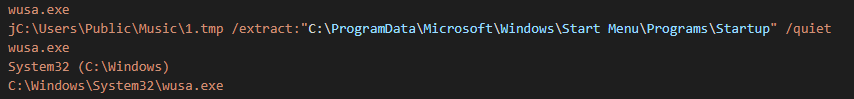

通过关联分析得到一批11月份的样本,样本编译时间为11月初,执行链有一些变化,在steamhelper.LNK文件中,使用了Wusa将cab文件中的lnk释放到启动目录下,实现持久化。

劫持的DLL中代码结构也与上述存在明显的差别,插入了一些Junk Code。pdb

A:\\vstdlib_s\\Release\\arphaDump.pdb。

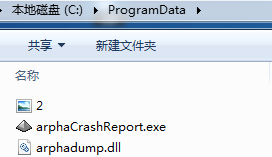

通过PDB,我们得到了该组织使用的一些白样本

文件名 | 来源 |

arphaCrashReport.exe | 淘宝签名 |

bug_rpt.exe | 腾讯TGP模块 |

hwCodecTest.exe | YY语音相关组件 |

steamerrorreporter.exe | Steam相关组件 |

除此之外,通过代码特征关联我们发现黑产团伙使用该木马架构所释放的诱饵多种多样,针对的人群涵盖各行各业。

针对游戏玩家的诱饵:

文件名 | MD5 | 编译时间 | 类型 |

VRT.exe | 699eaa5b4aaf95a1fdd93ef576b9435d | 2019-11-08 09:27:19 | PE文件 |

Dropper的功能与上述一致,释放的PNG内容如下,图片内容为魔兽世界游戏截图。

针对医疗行业相关人员的诱饵:

文件名 | MD5 | 编译时间 | 类型 |

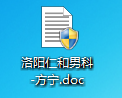

洛阳仁和男科-方宁.doc.zip | fc0ab014fab12f2b48a4f9f5815c7e5b | 2019-11-13 06:50:34 | Zip文件 |

当然我们并不排除这是给男科类广告做的引流

TTP稍有不同,经过分析我们发现十一月中旬时该组织已经抛弃了通过Wusa实现持久化的方式,开始使用经过奇虎360签名后的7Zip解压程序实现持久化,而劫持Dll的相关代码还与十一月初时的样本一致,这表明该团伙在11月份不断的尝试并更新攻击手法。

通过对十一月份的样本进行关联,我们发现了投递使用的另一类样本,这类样本

由易语言编写 ,文件名如下

文件名 | 编译时间 | 类型 |

菲律宾:光天华日就敢动手11名中国绑匪阿诺机场落网现场视频Alnv.exe | 2019-11-13 06:50:34 | PE文件 |

全网最新资源av学生妹www.XXXX.exe | 2019-05-17 12:20:39 | PE文件 |

幽默经典语录大全www.XXX.exe | 2019-05-17 12:20:39 | PE文件 |

由于部分文件名是该组织引流所用,故做了打码处理,其依然会释放上述类似的诱饵文件

释放的驱动通过注册minifilter、注册表回调、以及进程回调等方式来隐藏和保护远控木马。

通过某些渠道,我们获得了该木马架构早期的攻击样本,时间线在2019二月到2019年十月,这批老样本外层的Dropper由易语言编写,在指定目录下释放三个文件,一个是诱饵文件,剩下两个用于Dll-Sideloading,之后内存加载远控。

由于易语言天生不免杀,所以这批样本的免杀效果很不理想,这或许是木马作者十一月份升级攻击手法的原因,部分诱饵文件如下

针对收集黑五类数据的黑产从事人员

文件名 | MD5 | 编译时间 | 类型 |

2000已充值用户数据.zip | e0b4da382edbc456118c37639d3df0b2 | 2019-08-30 06:32:10 | Zip文件 |

30000棋牌已充值用户数据.zip | 89b4e19f742354faec1682e7e04625bf | 2019-09-08 06:17:53 | Zip文件 |

攻击行为属于典型的黑吃黑。

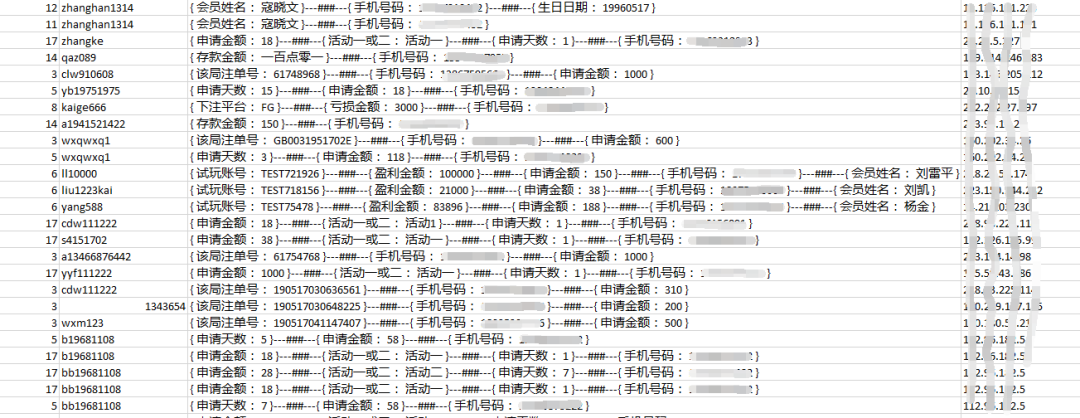

诱饵文件为Excel文档,内容为棋牌类赌徒的用户数据和ip地址,尚不清楚该数据的准确性。

针对博彩网站所需的三方支付平台客服

文件名 | MD5 | 编译时间 | 类型 |

2019年第五版人民币即将发行揭秘印钞全过程.exe | 0bd115d5da1faa3a550ed5d3239478ee | 2019-08-30 06:32:10 | PE文件 |

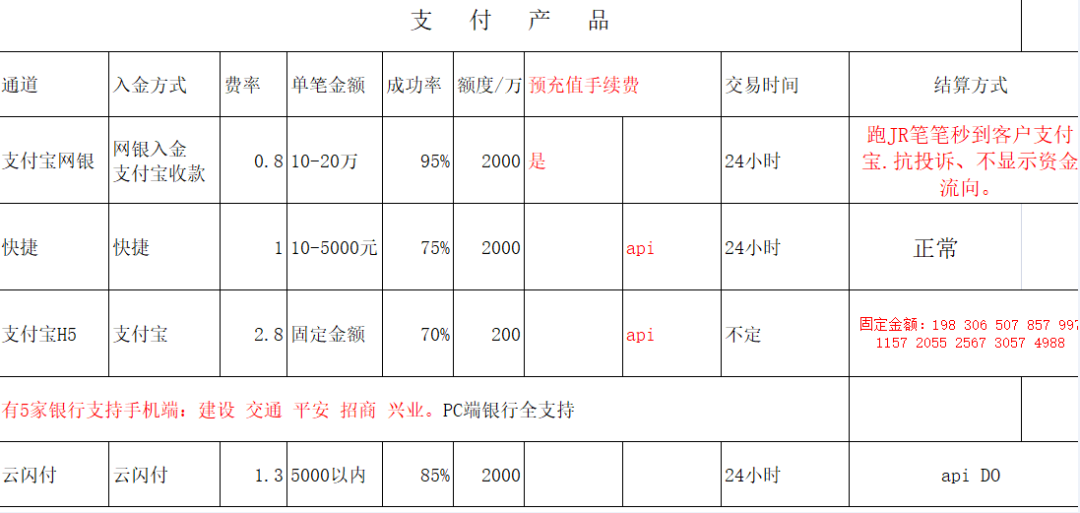

由于线上支付是博彩建站的刚需,所以这些年来出现了大量为博彩网站提供第三方支付、四方支付、聚合支付的线上“金融”平台。诱饵内容为代付方式和相关通道。

|

限于本文篇幅,我们把剩余的诱饵文件整理如下。

金钻狗木马架构是目前我们捕获的国内海量黑产样本中水平最高者,由于不同样本执行的流程也稍有不同,结合在相关样本中出现了“hezuo”的PDB字符串,我们判断金钻狗的作者应该具备向用户定制化的业务。

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该家族的精确检测。

结语

在本文最后,我们打算以刑法第七条和第三百零三条作为结尾。

IOC

MD5:

404ed089392fc00fc5f2ae548c8ccba8

fc0ab014fab12f2b48a4f9f5815c7e5b

0d748a6de2f0c06ff08649944d251251

0468bdb6e5e59b922c0747618917e3db

31f7e77c84c6cb39e86edab2b4d8ee85

bc399b374420a52f5ab51390de0eb428

543c8b804df7f0c917b0dba3ebec5e26

80eefe254f2937a0ad95dd661ca7247a

0377c766fcba94fc14e2ab5b8e5397a9

4946dde427d91da180e211ca9131aa90

参考链接

[1] https://www.spp.gov.cn/spp/fl/201802/t20180206_364975.shtml

[2] NEWZOO:2019全球电竞市场报告

[3]https://emm.cat/2018/08/18/TI8%E5%90%84%E6%88%98%E9%98%9F%E8%8F%A0%E8%8F%9C%E5%B9%BF%E5%91%8A%E6%83%85%E5%86%B5/

[4] https://www.wgi8.com/

[5]https://new.qq.com/omn/20180824/20180824A0E09G.html

[6]https://bg.qianzhan.com/trends/detail/506/191108-33d80074.html

[7]https://www.weibo.com/ttarticle/p/show?id=2309404106590302138098

[8]https://baijiahao.baidu.com/s?id=1634194486118777394

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。