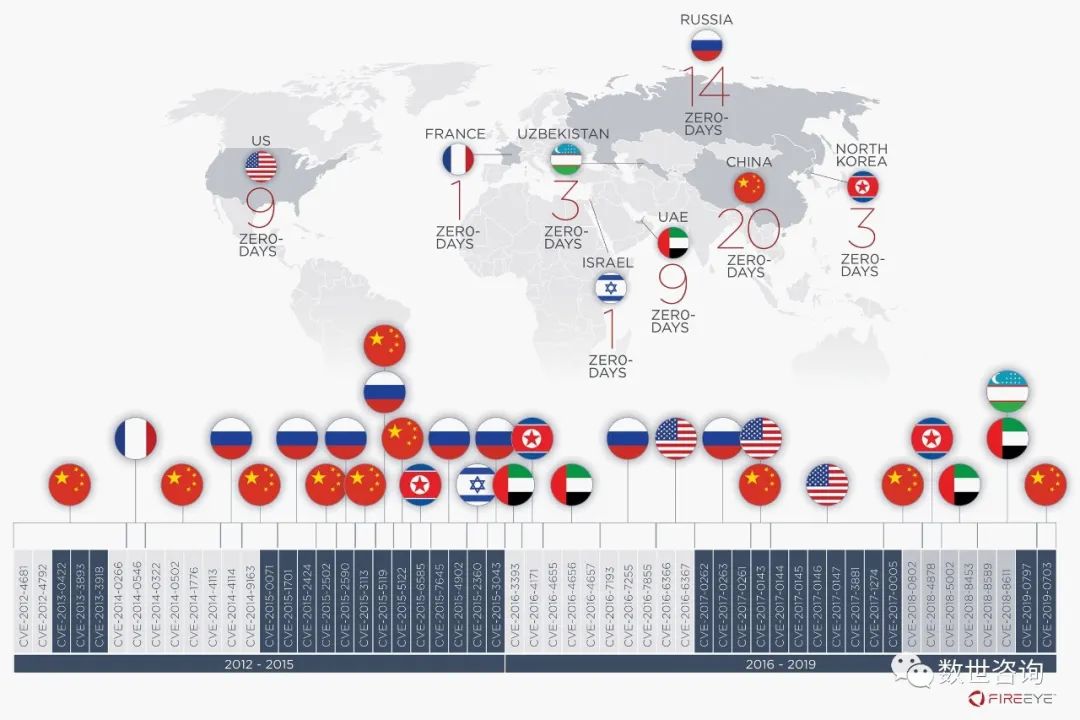

曾几何时,0day属于最高端的黑客才会使用到的攻击手段,但FireEye的这张世界地图显示,除了美俄中以外,还有很多国家染指0day。

这是一张过去七年来,全世界各国利用0day的分析地图,借鉴了其他一些研究机构的数据,如谷歌的零计划数据库。FireEye通过这张图把55种秘密入侵技术与国家支持的黑客行动连接起来,并指出了每起事件背后负责任的政府,以及使用和收集0day最多的国家,以及过去以和0day关系大不的国家,如阿联酉和乌兹别克斯坦。但FireEye同时指出,还有许多没有列入地图的国家,是因为暂时还无法拿出有效的证据,并非表示这些国家没有使用0day,如美国,肯定是使用0day最多,只是并未被检测出来。

FireEye认为,0day现象的激增,至少部分上是由于黑客雇佣产业的兴起。这些黑客开发并出售0day给全世界的情报机构,任何国家都可以用钱购买而无需自已开发,高端复杂的入侵技术。用FireEye分析师的话来说就是,“攻击者与0day之间最大的障碍不是技术,而是现金。”

NSO Group,Gamma Group,和Hacking Team是0day市场上的主要驱动者。以NSO为例,它的0day就出现在与阿联酋相关的黑客组织手上,像Stealth Falcon和FruityArmor。还有与乌兹别克斯坦的情报组织相关的SSS,这个组织的入侵经验太差,以至于在其开发恶意软件的机器上装有卡巴斯基安全软件,从而暴露了身份。

与小国家相比,一些网络大国反而更少使用0day,如过去两年中只有两个0day与中国关联,俄罗斯更是一个没有。FireEye认为,这是因为中俄两国很大程度地使用其他更有效和更容易否认的技术,如网络钓鱼、商品化的黑客工具、证书,LotL工具(指目标系统中自带的正常工具),以及1day,即直接逆向刚刚发布的补丁,在补丁未普及前开发出漏洞利用工具,而不是从零开始在源代码中找漏洞,以节省时间和经济成本。

由于0day漏洞的秘密性质,FireEye的分析师无法知道他们不知道的,因此这张地图并非0day的全貌,但至少是目前已经知道的。还有一些缺乏证据无法归因的0day也没有包括在地图中。例如,沙特利用WhatsApp入侵亚马逊CEO的手机,美国国家安全局被泄露的8个0day,2017年Vault7项目中的一个0day等。韩国最近利用5个0day攻击朝鲜的事件也未被收录在报告中,这主要是因为报告完成的时候,事件还未曝光。

https://www.fireeye.com/blog/threat-research/2020/04/zero-day-exploitation-demonstrates-access-to-money-not-skill.html

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。