本报告由CNCERT物联网安全研究团队与360网络安全研究院(360 Netlab)联合发布

一、概述

2020年3月17日,国外知名漏洞平台Exploit Database网站公布了一个针对Netlink GPON路由器设备的漏洞POC[1]。该漏洞是远程命令执行类的漏洞,黑客可以利用该漏洞在Netlink GPON路由器上进行恶意样本植入,进而控制设备发起DDos攻击、窃取敏感信息等恶意行为。

经与360网络安全研究院共同研究与分析,我们确定该漏洞与之前发现的一起物联网攻击威胁事件有关。2020年2月底我们发现有黑客组织利用0-day漏洞入侵并控制境内的设备,溯源分析发现被攻击设备是国内某厂商的网关类设备,设备类型与Netlink属于同类型设备,在野利用的0-day漏洞与[1]中发布的漏洞也一致。此外我们进一步还发现共计6个厂商9款型号的设备中存在同样的漏洞。因此,我们猜测厂商间的设备存在OEM情况,目前尚不清楚漏洞源头。

另外根据最新报告,发现境外APT组织利用深信服VPN设备的漏洞对我国境内多家重要机构持续发起攻击的行为[2]。随着越来越多的攻击事件被披露,说明网络空间中的各类物联网设备,尤其是路由器网关等关键设备,已成为各类黑客组织和APT组织的重要攻击目标。

二、漏洞分析

受影响的的网关类设备将Web管理系统暴露在互联网侧(WAN口),而它们本应该只向内网(LAN口)开放,因此攻击者可以远程攻击受影响的相关设备。

我们发现某品牌的网关设备GT3200-4F2P是此次0-day漏洞攻击的其中一个目标,下文主要以该设备为案例进行详细分析。

1默认密码漏洞

我们发现在配置文件:

/etc/product/config_epon.xml或/etc/product/config_gpon.xml中存在默认账号密码e8c/e8c。它们可被用于登陆设备Web管理系统。<Value Name="E8BDUSER_NAME" Value="e8c"/><Value Name="E8BDUSER_PASSWORD" Value="e8c"/>

此外,我们还发现该设备存在后门账号功能。

1.当配置文件PROVINCE_BACKDOOR_ENABLE为1时,允许后门账户e8ehome登陆,登陆密码通过PROVINCE_BACKDOOR_PWDTYPE选择;

2.当配置文件PROVINCE_BACKDOOR_PWDTYPE为1时,登陆密码为设备的MAC地址;

3.当配置文件PROVINCE_BACKDOOR_PWDTYPE为0时,登陆密码为e8ehome。

4.我们观察到攻击者使用了以下登陆账号和密码进行多次尝试:

admin/adminadminisp/adminispe8c/e8cuser/user

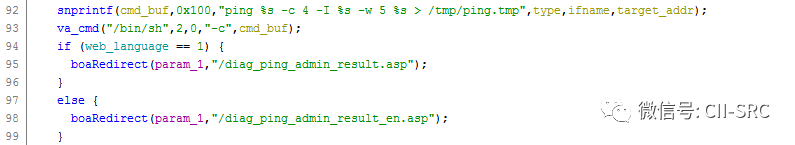

2target_addr命令注入漏洞

漏洞类型:远程命令执行(需要登陆)

漏洞原因:在设备/bin/boaWeb服务端程序内存在2个函数formPing()和formTracert()。

它们在处理/boaform/admin/formPing和/boaform/admin/formTracertPOST请求时,未检查target_addr参数就调用系统ping和traceroute命令,从而导致命令注入漏洞。

图一 ping命令注入。

图二 traceroute命令注入

我们在2020年2月底首次注意到了该0-day漏洞的在野利用行为,并捕获到了利用该漏洞植入的恶意样本。经过攻击目标定位和分析,确认受攻击的设备主要为政企类及家庭类网关设备,被利用的target_addr命令注入漏洞与[1]暴露出来的Netlink GPon RCE漏洞一致。

截至目前,已发现Moobot、Fbot、 Gafgyt等多个家族的恶意程序使用了该漏洞,说明该漏洞已经被黑产组织大规模利用。其中Gafgyt家族的网络可以实现target_addr命令注入漏洞蠕虫式扫描,但是没有账号登陆过程,因此它的攻击成功率并不高。

三、攻击范围及影响设备

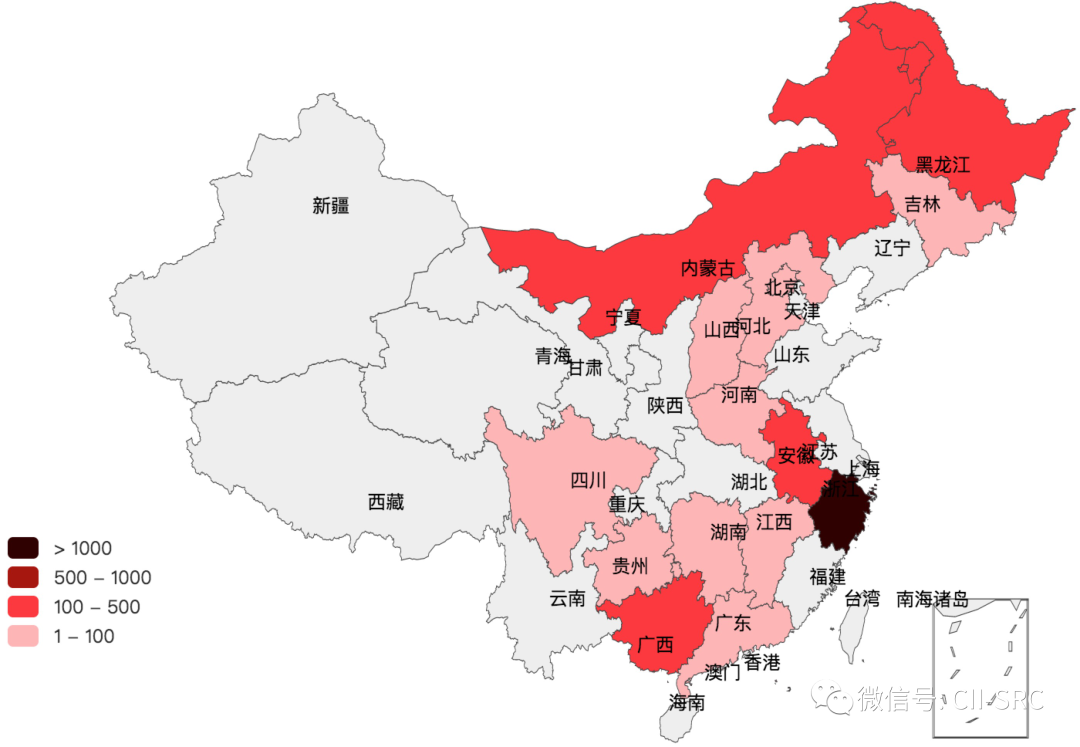

目前被攻击的IP共有两千多个,主要位于浙江省 69.3% 、广西壮族自治区 8.0%、内蒙古自治区 6.9%、黑龙江省 6.3% 、安徽省 6.3%等,分布图如下所示:

图三 被攻击IP分布

确认受影响的设备及固件版本信息如下:

四、时间线

2月28号,首次发现某僵尸网络使用未知的0-day漏洞攻击境内设备;

3月16号,提取漏洞利用检测特征,进一步关联发现多个僵尸网络已集成该漏洞,并定位到具体设备型号和固件版本;

3月17号,Exploits-DB公布了Netlink GPON Router RCE PoC ;

3月19号,发现Gafgyt僵尸网络根据公开PoC使用target_addr命令注入漏洞利用,定位到更多设备型号和固件版本;

3月24号,CNCERT和360Netlab联合向有关部门报告;

五、建议

建议各相关企业检查并更新设备的固件系统,同时关注是否存在默认账号密码、流量异常等情况,并将相关的域名、IP和URL等加入黑名单。

IoC list

C2

nlocalhost.wordtheminer.com

164.132.92.173

51.254.23.237

attack.niggers.me

MD5

0a99f9b0472e2e4b9b20657cdde90bbb

0b00195d6162464cbb058024301fc4f3

0bd6066e0fab5d189dc32a7025c99b4d

006581bacd9109b1bf9ee226e4b53c69

05cbda6d4461900bfedf1d126a1f281a

07b3523f46aa5ed101c0a9f27a0464d9

089a20cf6b2380348f603acf70d8e998

0928b37ce3a9198bdc7c3f54baac396a

1f6874ecffc52d54a4675d7246e326ad

3c08f24b98fb6f9c6b1c9ff20e5a2d1f

4b4f95d7197f0b0ee84d5ae3941c62b4

7ad034dc8413956d480b8f348c890c33

URL

http://45.58.148.50/n

http://51.254.23.227/bins/n

http://164.132.92.168:6479/bins/mips

http://194.180.224.13/n

http://194.180.224.113/n

http://194.180.224.249/muck.sh

更多IOC信息请联系 罗冰(010-82992195)

参考文献:

https://www.exploit-db.com/exploits/48225

https://mp.weixin.qq.com/s/TFpvnBBAyUXjUyNMdKONcw

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。