基于区块链的威胁情报共享及评级技术研究*

程叶霞1,2,3 付俊3 陈东4 杜跃进5

(1. 中国科学院大学网络空间安全学院,北京 100049;

2. 中国科学院信息工程研究所,北京 100093;

3. 中国移动通信研究院安全技术研究所,北京 100053;

4. 中国移动通信集团网络事业部,北京 100033;

5. 360集团,北京 100015)

* 基金项目:国家自然科学基金项目(No.61702508, No.61572481, No.61602470)资助

摘要:随着计算机和网络技术的快速发展,网络安全事件频发,安全漏洞不断,威胁情报的作用和价值越来越大。基于区块链的开放、共识、自治和去中心、去信任、不可篡改、可追溯等特点,提出了通过区块链技术构建威胁情报信息的区块,包括IP地址信息、域名信息、URL信息、安全事件信息、漏洞信息、威胁情报源可信度、威胁情报源贡献率等;并设计了基于区块链的威胁情报共享和评级系统,给出了相应的基于区块链的威胁情报共享方法和评级方法,实现及时有效获取及分析最新、最有价值的威胁情报信息,从而及时进行防护及应急响应,促进整个威胁情报生态的闭环持续有效开展。

关键词:威胁情报;区块链;共享;评级

1 引言

随着计算机和网络技术的快速发展,各种网络安全事件频繁发生,新漏洞层出不穷,催生出大量新的安全风险,对网络安全和业务安全造成严重威胁。传统的网络安全模式,安全防护各自为营,各项信息相对孤立,网络安全防护已落后于攻击技术发展。安全子系统相互独立,容易造成孤岛效应。各个系统缺乏协同,难以协同、高效的工作。威胁情报信息相互独立,威胁情报平台难以共享。而且现有的共享机制中的威胁情报信息存在被篡改的可能性,同时针对情报提供者所提供的威胁情报信息质量的高低没有对应的反馈机制。对于威胁情报提供者可信与否也缺乏判定及对应的激励机制。因此,威胁情报信息的共享亟需解决,同时也亟需针对威胁情报共享中威胁情报源的情报质量、可信度、贡献率等进行评级,以利于及时高效地获取威胁情报信息,进行防护及应急响应,促进整个威胁情报生态的闭环持续、有效开展。本文基于区块链技术,对区块链共享及评级的相关技术进行研究,提出了一种基于区块链的威胁情报共享及评级的方法和系统。

2 区块链概述

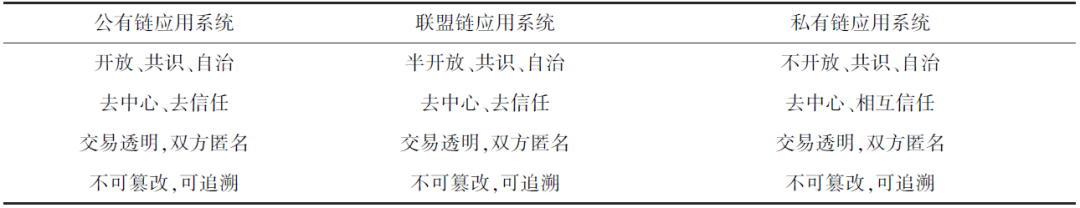

区块链没有统一标准的概念定义,不同组织机构有不同的定义。但是区块链技术是多种关键技术的集成创新,是各界对区块链的共识。具体而言,区块链是链表式账本技术、密码算法、共识机制、智能合约以及分布式存储等多种关键技术的集成创新。根据应用场景进行划分,区块链可分为公有链、联盟链、私有链3种。公有链系统具有开放、共识、自治,去中心、去信任,交易透明、双方匿名、不可篡改、可追溯等特点。针对区块链系统的不同类别划分,各自的特点又稍有区别,主要体现在是否开放、是否去信任这两点。例如,联盟链是半开放、去信任的,专有链是不开放、相互信任的。公有链、联盟链和私有链应用系统的特征对比参见表1。

表1 公有链、联盟链和私有链应用系统的特征对比

3 基于区块链的威胁情报共享及评级技术特点

基于区块链的威胁情报共享及评级方法和系统,是利用区块链技术构建威胁情报信息以及威胁情报源的可信度、贡献率的区块链,进而实现威胁情报的共享和评级,及时、高效地获取威胁情报进行防护响应,具体包括一种基于区块链的威胁情报共享及评级系统和一种基于区块链的威胁情报共享及评级方法。其技术特点包括4个方面。

(1)利用区块链的开放、共识、自治和去中心、去信任的特点,创新地提出通过区块链技术构建威胁情报信息的区块,包括IP地址信息、域名信息、URL信息、安全事件信息、漏洞信息等,并实现基于区块链的威胁情报共享方法和系统。

(2)利用区块链的不可篡改、可追溯的特点,创新地提出基于区块链的威胁情报共享方法,从而实现威胁情报提供者的可管、可控、可溯源。

(3)创新地提出基于时间序列和质量序列相融合的共识算法设置,极大地降低了情报信息的重复率。

(4)创新地构建威胁情报源可信度、威胁情报源贡献率的区块,提出基于区块链的威胁情报评级方法和系统,及时有效地获取或者分析出最新、最有价值的威胁情报信息,从而及时进行防护及应急响应。

4 基于区块链的威胁情报共享及评级方法和系统

4.1 基于区块链的威胁情报共享及评级方法和系统所涉及的各个节点构成

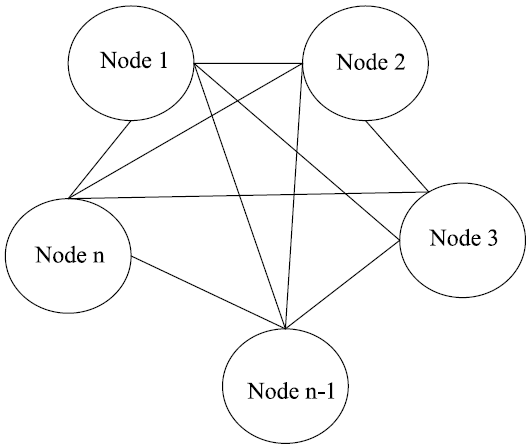

在介绍基于区块链的威胁情报共享及评级方法和系统之前,先说明基于区块链的威胁情报共享及评级方法和系统中,威胁情报共享及评级所涉及的各个节点之间的逻辑示意图(见图1),各个节点之间在逻辑层面上形成了点对点的通信。

图1 节点示意图

每个节点Node可以是专业威胁情报厂家、防病毒厂家、防APT厂家、检测类产品厂家、免费情报联盟、客户等角色。

Node 1可以与Node 2、Node 3、Node n-1、Node n等n-1个节点进行交互;Node 2可以与Node 1、Node 3、Node n-1、Node n等n-1个节点进行交互;Node 3可以与Node 1、Node 2、Node n-1、Node n等n-1个节点进行交互;Node n-1可以与Node 1、Node 2、Node 3、Node n等n-1个节点进行交互;Node n可以与Node 1、Node 2、Node 3、Node n-1等n-1个节点进行交互。

4.2 基于区块链的威胁情报共享及评级方法和系统所涉及的区块链的区块结构

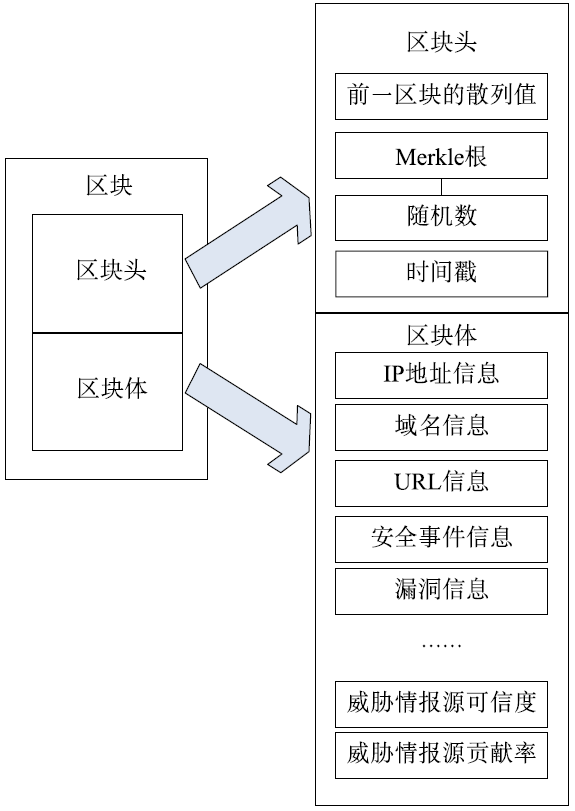

基于区块链技术构建威胁情报信息以及威胁情报源的可信度、贡献率的区块链,其区块链的区块结构如图2所示。

图2 基于区块链的威胁情报共享及评级方法和系统的区块结构

该区块包括区块头和区块体。其中,区块头由前区块的散列值、Merkle根、随机数、时间戳构成。区块体由IP地址信息、域名信息、URL信息、安全事件信息、漏洞信息、威胁情报源可信度、威胁情报源贡献率构成。

(1)前一区块的散列值,由前一个区块的所有信息加上前时间戳,通过哈希所产生的值。

(2)Merkle根,由区块体中所有信息构成Merkle树,计算Merkle树根的散列值,可以将区块头和区块体绑定在一起。

(3)随机数,是当前节点根据所有的公钥信息以及当前的时间戳,通过SHA256哈希算法来产生一个随机数,此随机数要求下一个区块的哈希值要以该数目为开头的一串数字。可以防止攻击者伪造区块链的区块。

(4)时间戳,是发布该区块的节点在发布时打的时间标记,从1970年1月1日00:00 UTC开始,到该区块产生时间隔的秒数。

(5)IP地址信息,是IP地址相关的威胁情报信息。

(6)域名信息,是域名相关的威胁情报信息。

(7)URL信息,是URL相关的威胁情报信息。

(8)安全事件信息,是安全事件相关的威胁情报信息。

(9)漏洞信息,是漏洞相关的威胁情报信息。

(10)威胁情报源可信度,是威胁情报源的可信度相关信息。

(11)威胁情报源贡献率,是威胁情报源的贡献率相关信息。

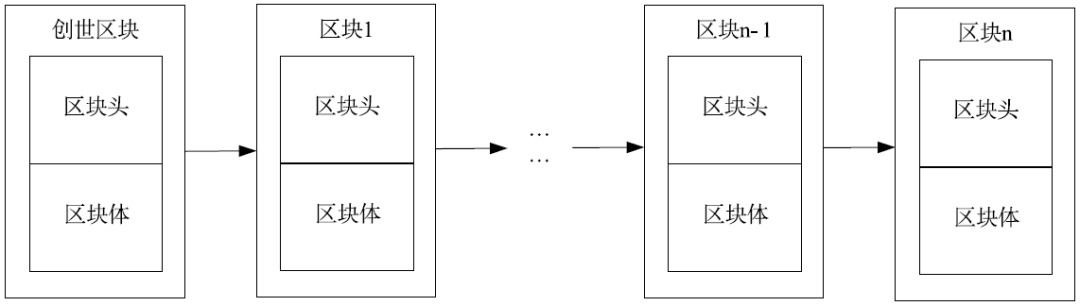

基于区块链技术构建威胁情报信息以及威胁情报源的可信度、贡献率的区块链,其区块链的链式示意图如图3所示。该区块链由创世区块、区块1、区块2、…、区块n-1、区块n组成。

图3 区块链的链式示意图

4.3 基于区块链的威胁情报共享及评级系统结构

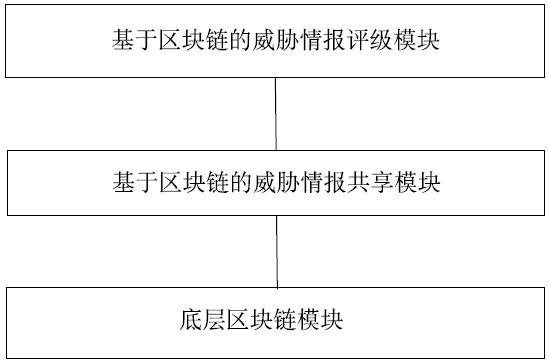

基于区块链的威胁情报共享及评级系统,其系统结构如图4所示。

图4 基于区块链的威胁情报共享及评级系统结构

基于区块链的威胁情报共享及评级系统包括底层区块链模块、基于区块链的威胁情报共享模块、基于区块链的威胁情报评级模块三大部分。

(1)底层区块链模块,用于对威胁情报共享的所有节点进行区块链技术的支撑与实现,如共识算法等。

(2)基于区块链的威胁情报共享模块,用于对区块链中的IP地址信息、域名信息、URL信息、安全事件信息、漏洞信息等威胁情报信息进行共享。

(3)基于区块链的威胁情报评级模块,用于对区块链中的威胁情报源可信度、威胁情报源贡献率进行计算,并评级。

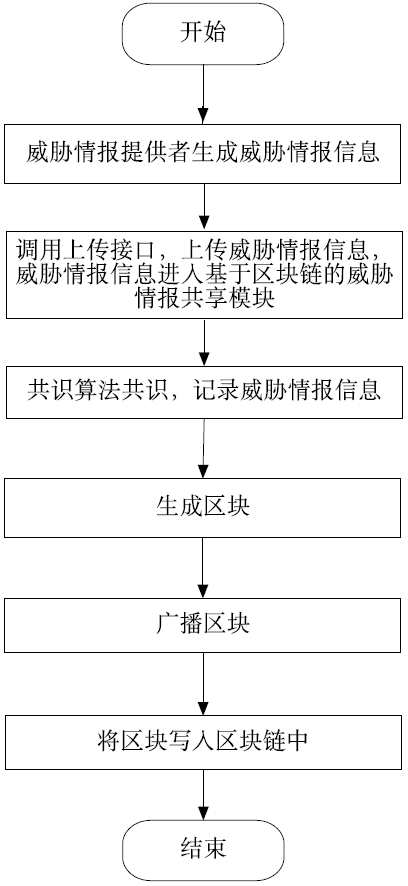

4.4 基于区块链的威胁情报共享方法

基于区块链的威胁情报共享方法流程如图5所示。基于区块链的威胁情报共享方法包括以下步骤。

图5 基于区块链的威胁情报共享方法流程

步骤1:威胁情报提供者生成情报信息,然后输出给步骤2。

步骤2:调用上传接口,上传威胁情报信息,威胁情报信息进入基于区块链的威胁情报共享模块,即接收步骤1的输出,进行上传。

步骤3:共识算法共识,记录威胁情报信息,即接收步骤2的输出,对威胁情报进行记录。其中,针对重复的情报信息,设置了基于时间序列和质量序列相融合的算法,极大地降低了情报信息的重复率。

步骤4:生成区块,即接收步骤3的输出,进行区块的生成。

步骤5:广播区块,即接收步骤4的输出,进行区块的广播。

步骤6:将区块写入区块链中,即接收步骤5的输出,根据区块链中的共识机制,将区块写入区块链中。

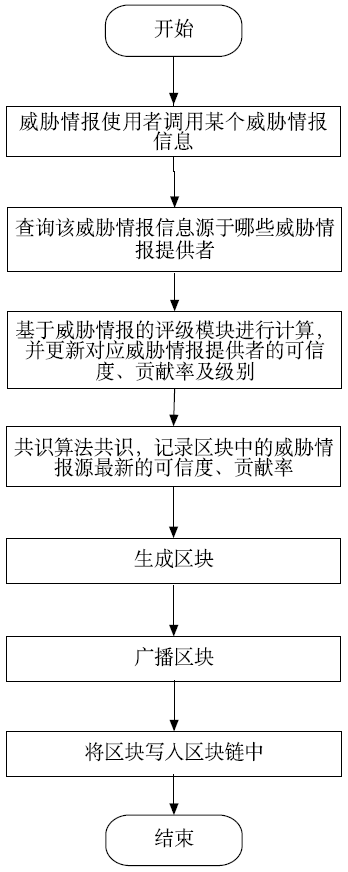

4.5 基于区块链的威胁情报评级方法

基于区块链的威胁情报评级方法流程如图6所示。基于区块链的威胁情报评级方法包括以下步骤。

图6 基于区块链的威胁情报评级方法流程

步骤1:威胁情报使用者调用某个威胁情报信息。

步骤2:查询该威胁情报信息源于哪些威胁情报提供者,即接收步骤1的输出,进行查询。

步骤3:基于威胁情报的评级模块进行计算,并更新对应威胁情报提供者的可信度、贡献率及级别,即接收步骤2的输出,对威胁情报源的可信度、贡献率、级别进行计算并更新。

步骤4:共识算法共识,记录区块中的威胁情报源最新的可信度、贡献率,即接收步骤3的输出,进行威胁情报源最新的可信度、贡献率的记录。

步骤5:生成区块,即接收步骤4的输出,进行区块的生成。

步骤6:广播区块,即接收步骤5的输出,进行区块的广播。

步骤7:将区块写入区块链中,即接收步骤6的输出,根据区块链中的共识机制,将区块写入区块链中。

5 结束语

基于区块链的开放、共识、自治和去中心、去信任、不可篡改、可追溯等特点,提出了通过区块链技术构建威胁情报信息的区块,包括IP地址信息、域名信息、URL信息、安全事件信息、漏洞信息、威胁情报源可信度、威胁情报源贡献率等;并设计了基于区块链的威胁情报共享和评级系统,给出了相应的基于区块链的威胁情报共享方法和评级方法,可以实现及时有效地获取及分析出最新、最有价值的威胁情报信息,从而及时进行防护及应急响应,促进整个威胁情报生态的闭环持续有效开展。

参考文献

[1]中国区块链技术和产业发展论坛. 中国区块链技术和应用发展白皮书[R], 2016.

[2] 程叶霞,付俊,彭晋,等. 区块链安全分析及针对强制挖矿的安全防护建议[J]. 信息通信技术与政策, 2019(2):45-51.

[3] 中国大数据产业观察网. 首份《中国区块链技术和应用发展白皮书(2016)》(解析+PPT全文)[EB/OL]. (2016-10-20)[2019-12-13]. http://www.sohu.com/a/116680506_353595.

[4] 搜狐网. 区块链如何在物流行业中应用[EB/OL]. (2017-04-08)[2019-12-13]. https://www.sohu.com/a/132760635_475956.

[5] 全球资源网. 全球报道:区块链技术有哪些特点_区块链技术应用_区块链技术的工作原理[EB/OL]. (2019-12-05)[2019-12-13]. http://xwzx.qqzyw.com/show-285663.html.

[6] Wikipedia. Blockchain[EB/OL]. [2019-12-13]. http://wikipedia.moesalih.com/Blockchain.

Research on threat intelligence sharing and rating technology based on Blockchain

CHENG Yexia1,2,3, FU Jun3, CHEN Dong4, DU Yuejin5

(1. School of Cyber Security, University of Chinese Academy of Sciences, Beijing 100049;

2. Institute of Information Engineering, Chinese Academy of Sciences, Beijing 100093;

3. Department of Security Technology, China Mobile Research Institute, Beijing 100053;

4. Department of Network, China MobileCommunications Group, Beijing 100033;

5. 360 Group, Beijing,100015)

Abstract: With the rapid development of computer and network technology, cyber security incidents occur frequently and security vulnerabilities are emerging endlessly, so the role and value of threat intelligence are increasing. Based on the characteristics of blockchain such as openness, consensus, autonomy and decentralization, trustlessness, nontampering, and traceability, the paper proposes using blockchain technology to build blocks of threat intelligence information, including IP address information, domain name information, URLs Information, security incident information, vulnerability information, threat intelligence source credibility, threat intelligence source contribution rate, etc. A threat intelligence sharing and rating system based on blockchain is designed in the paper, and the corresponding threat intelligence sharing method and rating method based on blockchain are given. It can acquire and analyze the latest and most valuable threat intelligence information timely and effectively, so as to perform protection and emergency response timely, and promote the continuous and effective development of the closed loop of the entire threat intelligence ecosystem.

Key words: threat intelligence; Blockchain; sharing; rating

作者简介

程叶霞:中国科学院大学网络空间安全学院博士研究生,中国移动通信研究院安全技术研究所工程师,主要从事网络安全、信息安全、威胁情报、区块链等方面的研究工作

付俊:中国移动通信研究院安全技术研究所高级工程师,主要从事网络攻防、网络安全、物联网安全等方面的研究工作

陈东:中国移动通信集团有限公司网络事业部工程师,主要从事全网网络安全监测、处置、规划、管理等方面的工作

杜跃进:360集团首席安全官,教授级高工,主要从事网络安全、安全智库、数据安全、移动互联网安全等方面的研究工作

论文引用格式:

程叶霞,付俊,陈东,等. 基于区块链的威胁情报共享及评级技术研究[J]. 信息通信技术与政策, 2020(2):19-24.

本文刊于《信息通信技术与政策》2020年第2期

声明:本文来自信息通信技术与政策,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。